BPL Side-Loading, técnica explotada por actores de amenaza en LATAM

Visión general

El objetivo de esta publicación es brindar información sobre una técnica descubierta en mayo de 2024 y documentada en diversas fuentes abiertas, la cual está siendo usada desde entonces, por algunos actores de amenazas desconocidos en campañas de malware y también grupos de amenaza previamente documentados, por ejemplo, Red Akodon, perfilado por SCILabs durante abril de 2024.

Desde mediados de 2024, SCILabs ha identificado constantemente artefactos de campañas de malware dirigidas a Latinoamérica que realizan el proceso de infección mediante la técnica BPL Side-Loading en conjunto con el malware IDATLoader. La mayoría de los artefactos maliciosos identificados, son distribuidos mediante correos de phishing.

En esta publicación, se darán a conocer, por un lado, algunas de las campañas dirigidas principalmente a Colombia y posiblemente a otros países de Latinoamérica, utilizando pretextos como supuestas demandas y citatorios judiciales. Además, la campaña que utilizó como pretexto una supuesta actualización de CrowdStrike, aprovechando el suceso del 19 de julio de 2024, en el cuál, como parte de sus operaciones habituales, el fabricante mencionado liberó una actualización de configuración de contenido para su sensor Windows (parte de la plataforma Falcon Sensor) que desencadenó una falla del sistema operativo (pantalla azul / BSOD) en algunos hosts Windows.

Es importante mencionar que esta publicación se centra en explicar cómo es aprovechada la técnica de BPL Side-Loading en conjunto con el malware IDATLoader, con el fin de entender las campañas que la usan en la actualidad y que, probablemente, será utilizada cada vez más por actores de amenaza.

¿Cómo podría afectar a una organización?

La técnica BPL Side-Loading ya ha sido documentada públicamente, sin embargo, no ha recibido la suficiente difusión ni un análisis exhaustivo. El abuso de esta técnica podría permitir desplegar cualquier tipo de malware permitiendo evadir las protecciones de seguridad como EDR y antivirus, por lo que, si una organización no tiene conocimiento de la existencia de esta técnica y su funcionamiento, no podría tomar medidas efectivas para protegerse, lo que conlleva riesgos en la integridad, confidencialidad y disponibilidad de la información terminando en pérdidas económicas y de reputación.

Resumen técnico

Primera campaña

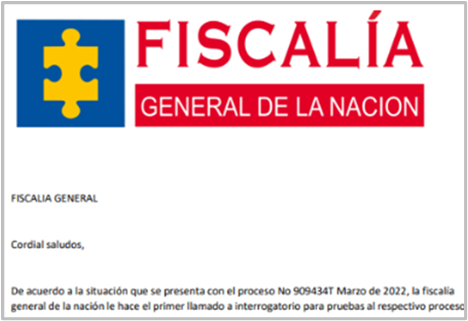

Esta campaña fue investigada a partir de publicaciones realizadas en fuentes abiertas,en las cuales señalan que el método de distribución utilizado en esta campaña es mediante correos de phishing que utilizaban como pretexto una supuesta cita para interrogatorio suplantando a la Fiscalía General de la Nación de Colombia.

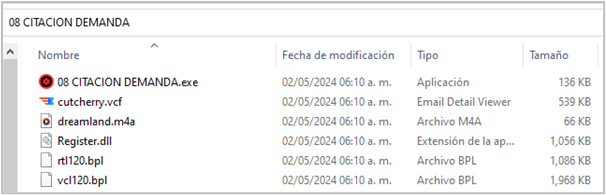

Este correo de la campaña tiene un archivo adjunto comprimido de tipo ZIP de nombre “08 CITACION DEMANDA.zip” el cual cumple la función de dropper de múltiples archivos.

A continuación, se brindará una descripción de los artefactos de manera general debido a que el análisis de cada uno de estos no es el objetivo de esta publicación, sino conocer su funcionamiento mediante la técnica BPL Side-Loading. Además, sobre los artefactos resaltados en color azul y subrayados se profundizará más adelante cuando se detalle el funcionamiento de la técnica.

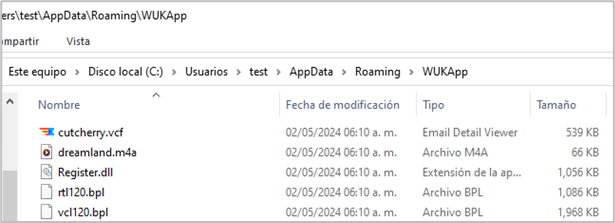

- 08 CITACION DEMANDA.exe: Ejecutable legítimo del producto Driver Booster de IObit desarrollado en Delphi.

- dreamland.m4a: Shellcode codificado (IDATLoader).

- cutcherry.vcf: Payload cifrado por IDATLoader (AsyncRAT).

- vcl120.bpl: BPL no legítima que realiza la carga del primer payload en el ejecutable de Driver Booster.

- Register.dll: DLL legítima utilizada para el funcionamiento de Driver Booster.

- rtl120.bpl: BPL legítima utilizada para el funcionamiento de Driver Booster.

Segunda campaña

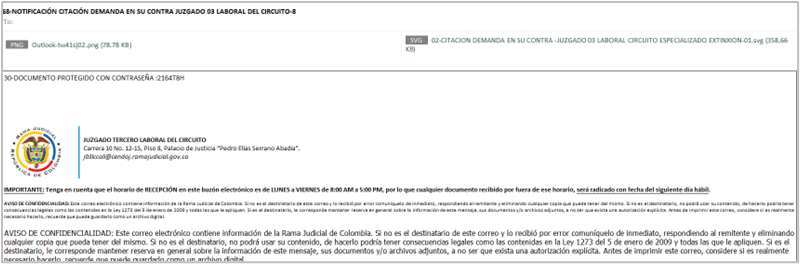

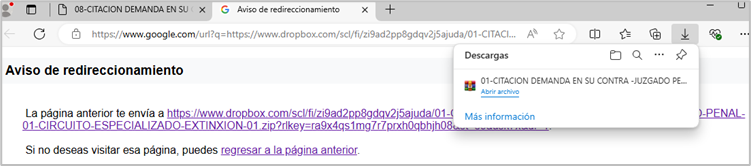

Esta campaña fue identificada por SCILabs. Del mismo modo que en la primera campaña, esta también se encontraba dirigida a Colombia y era distribuida mediante correos de phishing utilizando como pretexto una citación de demanda suplantando al Juzgado Tercero Laboral del Circuito de Colombia.

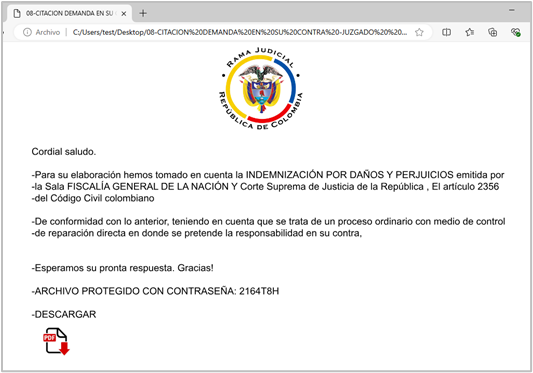

El correo contenía un archivo adjunto de tipo SVG el cual muestra un mensaje que incita a los usuarios a descargar un supuesto documento relacionado con el pretexto dando clic en un icono de archivo PDF; en el contenido se encuentra una contraseña para abrir el archivo, de esta manera busca evadir los análisis de los motores de antivirus y herramientas de análisis dinámico tipo sandbox.

Una vez que el usuario pulsa en el enlace, este es redirigido a la descarga automática de un archivo comprimido desde un sitio legítimo de almacenamiento de Dropbox. Este archivo, al igual que en el caso anterior, es un archivo de tipo ZIP, en este caso, de nombre “01-CITACION DEMANDA EN SU CONTRA -JUZGADO PENAL 01 CIRCUITO ESPECIALIZADO EXTINXION-01.zip”.

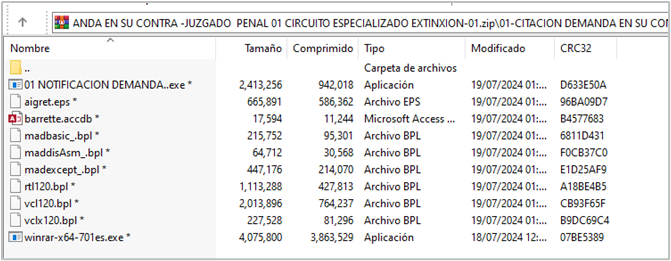

En dicho archivo comprimido se identificaron múltiples artefactos, los cuales son descritos, a continuación:

- 01 NOTIFICACION DEMANDA..exe: Ejecutable legítimo del producto DualSafe Password Manager de iTOP desarrollado en Delphi.

- barrette.accdb: Shellcode codificado (IDATLoader).

- aigret.eps: Payload cifrado por IDATLoader (AsyncRAT).

- vcl120.bpl: BPL no legítima que realiza la carga del primer payload en el ejecutable de DualSafe Password Manager.

- madbasic_.bpl: BPL legítima utilizada para el funcionamiento de DualSafe Password Manager.

- maddisAsm_.bpl: BPL legítima utilizada para el funcionamiento de DualSafe Password Manager.

- madexcept_.bpl: BPL legítima utilizada para el funcionamiento de DualSafe Password Manager.

- vclx120.bpl: BPL legítima utilizada para el funcionamiento de DualSafe Password Manager.

- rtl120.bpl: BPL legítima utilizada para el funcionamiento de DualSafe Password Manager.

- winrar-x64-701es.exe: Ejecutable legítimo de Winrar que no es utilizado durante la cadena de ataque.

Tercera campaña

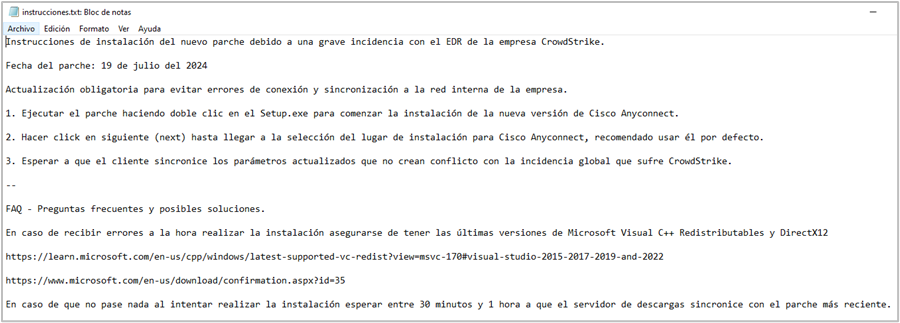

En el caso de esta campaña, SCILabs identificó una URL de almacenamiento de Dropbox a través de la cual es descargado un archivo comprimido de tipo ZIP con el nombre “crowdstrike-hotfix.zip”. Esta muestra corresponde con la muestra reportada por CrowdStrike a través de su blog. De acuerdo con su reporte, se desconoce el método de entrega, pero es probable que fuera parte de una campaña dirigida a Latinoamérica, utilizando como pretexto la actualización de software de CrowdStrike debido al fallo ocurrido el 19 de julio de 2024. En el contenido del artefacto se encontraba un archivo llamado “instrucciones.txt” en el cual se mencionaban supuestos pasos para ejecutar el parche, sin embargo, en realidad se trataba del ejecutable que realiza la infección del equipo.

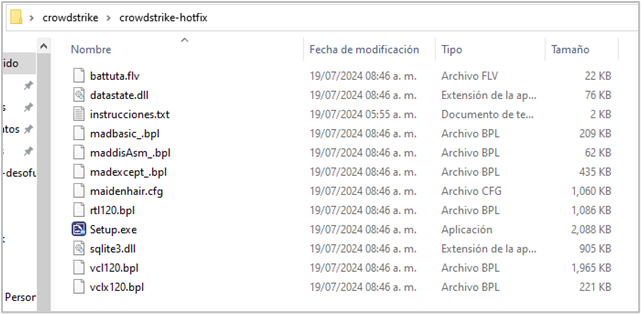

En dicho archivo comprimido se identificaron múltiples artefactos, los cuales son descritos de forma general, a continuación:

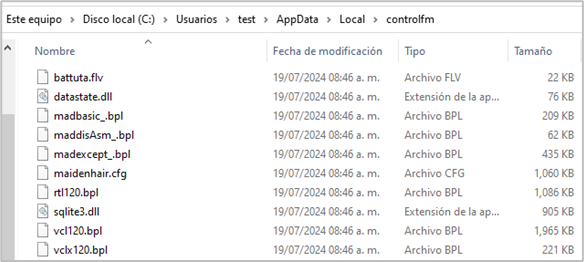

- Setup.exe: Ejecutable legítimo del producto Data Recovery Backup de iTOP desarrollado en Delphi.

- battuta.flv: Shellcode codificado (IDATLoader).

- maidenhair.cfg: Payload cifrado por IDATLoader (Remcos).

- vcl120.bpl: BPL no legítima que realiza la carga del primer payload en el ejecutable de Data Recovery Backup.

- madbasic_.bpl: BPL legítima utilizada para el funcionamiento de Data Recovery Backup.

- maddisAsm_.bpl: BPL legítima utilizada para el funcionamiento de Data Recovery Backup.

- madexcept_.bpl: BPL legítima utilizada para el funcionamiento de Data Recovery Backup.

- vclx120.bpl: BPL legítima utilizada para el funcionamiento de Data Recovery Backup.

- rtl120.bpl: BPL legítima utilizada para el funcionamiento de Data Recovery Backup.

- sqlite3.dll: DLL legítima utilizada para el funcionamiento de Data Recovery Backup.

- datastate.dll: DLL legítima utilizada para el funcionamiento de Data Recovery Backup.

Análisis de la técnica BPL Side-Loading en conjunto con IDATLoader

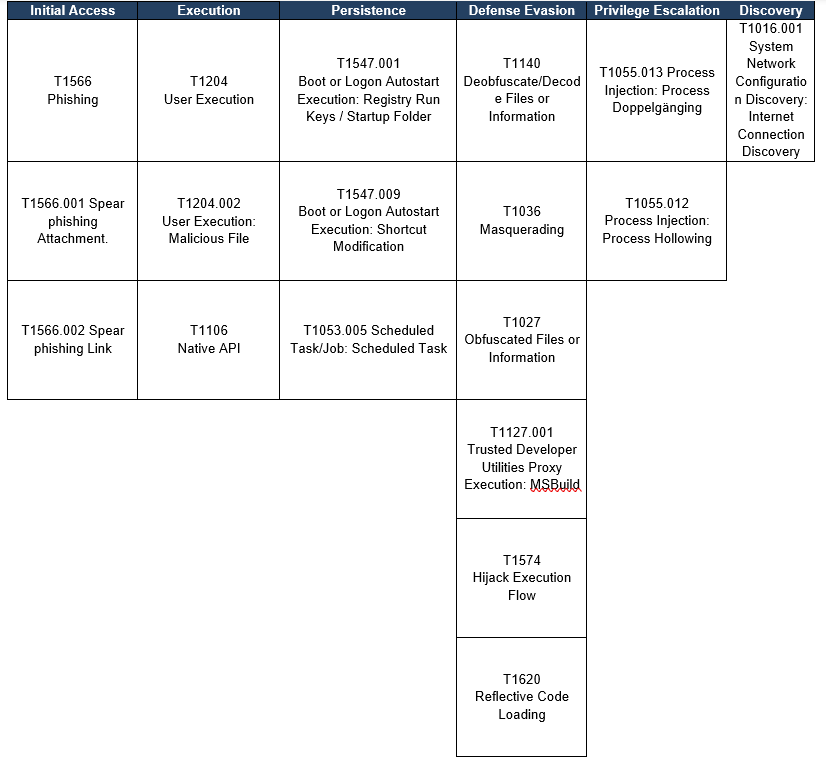

El BPL Side-Loading es una técnica mencionada dentro de las técnicas de Hijack Execution Flow: DLL registradas en el framework de MITRE ATT&K, sin embargo, no cuenta con una categorización oficial al momento de redactar esta publicación.

Por su parte, un archivo BPL (Borland Package Library) es un archivo de paquete utilizado por las herramientas de desarrollo de software de Borland, como Delphi y C++ Builder. Estos archivos son similares a las bibliotecas de enlace dinámico (DLL), pero están diseñados específicamente para ser usados por aplicaciones desarrolladas en los entornos antes mencionados. Al igual que las DLL, los archivos BPL pueden cargarse dinámicamente en tiempo de ejecución, lo que permite a las aplicaciones ampliar su funcionalidad sin necesidad de hacer una nueva compilación. Considerando lo anterior, la técnica de BPL Side-Loading se basa en la dependencia de las aplicaciones hacia las bibliotecas externas de tipo BPL, las cuales pueden ser intercambiadas o manipuladas para que realicen la carga de otros artefactos en memoria, de forma muy similar al DLL Side-Loading.

El artefacto inicial es un ejecutable legítimo que debe ser iniciado por el usuario para continuar con el flujo de ataque; se encuentra desarrollado en Delphi y para su funcionamiento requiere usar librerías de tipo BPL, como es el caso de las aplicaciones Data Recovery Backup, DualSafe Password Manager y Driver Booster, que son vulnerables a esta técnica.

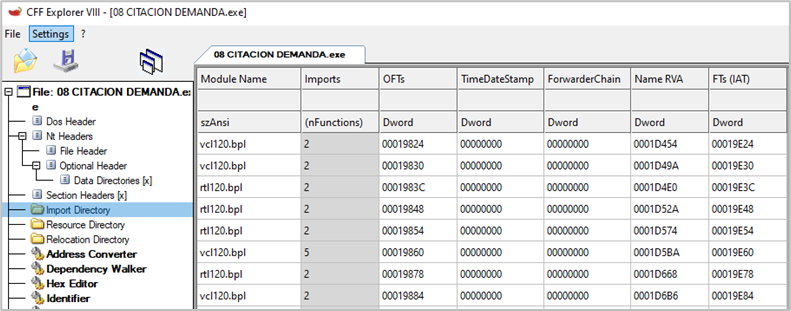

Este ejecutable importa las bibliotecas necesarias para el funcionamiento de la aplicación de acuerdo con el nombre; por lo tanto, una biblioteca BPL legítima puede ser sustituida fácilmente por una que ha sido modificada por el atacante. En las campañas analizadas se encontró el archivo malicioso “vcl120.bpl” en el mismo directorio del ejecutable.

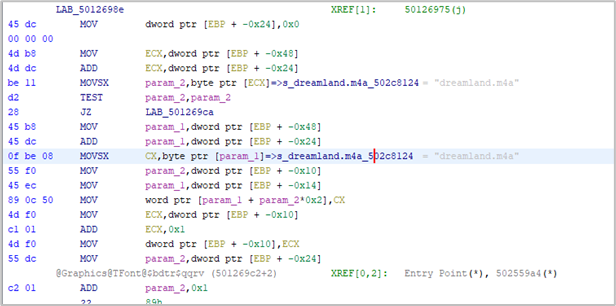

El ejecutable importa la función de la biblioteca BPL maliciosa; en el caso de las campañas analizadas la de nombre “vcl120.bpl”. Esta biblioteca ha sido previamente modificada por el actor de amenaza para importar artefactos que no corresponden a su funcionamiento regular. Aquí es donde se ejecuta un malware llamado HijackLoader o IDATLoader, el cual comienza a leer el contenido de un archivo que contiene el shellcode principal y corresponde al módulo principal de IDATLoader. En estas campañas, los nombres de estos archivos son “barrette.accdb”, “dreamland.m4a” y “battuta.flv”, para el ejemplo que se muestra en la siguiente figura se encuentra el nombre “dreamland.m4a”.

Es importante mencionar que en las tres campañas analizadas se ha utilizado la técnica de BPL Side-Loading en conjunto con el malware IDATLoader.

IDATLoader tiene como características ser modular, por lo que su carga en memoria inicia con el shellcode principal, pero consiste en diferentes etapas. Durante el análisis se identificaron las siguientes:

- Copiado de artefactos: Realiza el copiado de los archivos necesarios para la ejecución de la técnica BPL Side-Loading en conjunto con el malware IDATLoader, independientemente de si son maliciosos o legítimos, en un directorio diferente a donde se realiza la ejecución. El directorio depende de la elección del operador; sin embargo, en estas campañas se identificaron las siguientes rutas:

- C:\Users\[Usuario]\AppData\Local

- C:\Users\[Usuario]\AppData\Roaming

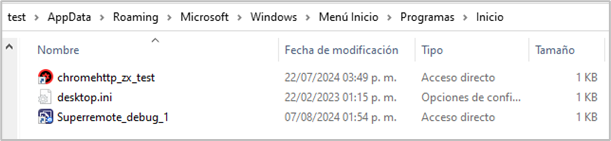

- Generación de persistencia: Genera persistencia por medio de la creación de accesos directos en la carpeta C:\Users\[User]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup.

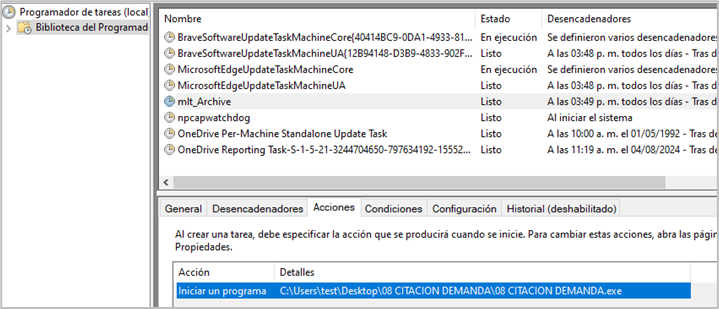

También se identificó la creación de persistencia mediante tareas programadas.

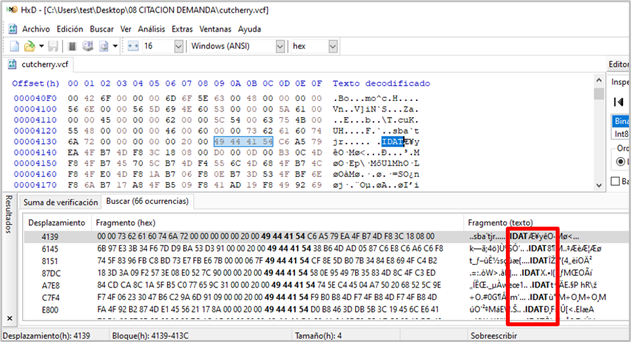

- Descifrado del payload: El archivo que contiene payload de IDATLoader es sencillo de identificar debido a que su técnica de cifrado incluye la palabra “IDAT” para segmentar el contenido; en las campañas analizadas son los artefactos con nombre “cutcherry.vcf”, “aigret.eps” y “maidenhair.cfg”. Cada segmento es descifrado individualmente utilizando la operación de XOR con una llave contenida inmediatamente después del primer flag “IDAT”. Posteriormente, junta todos los segmentos y los descomprime con el algoritmo LZNT1.

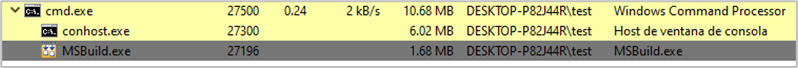

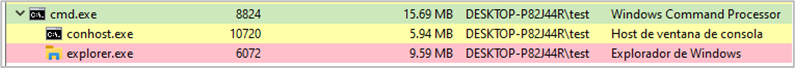

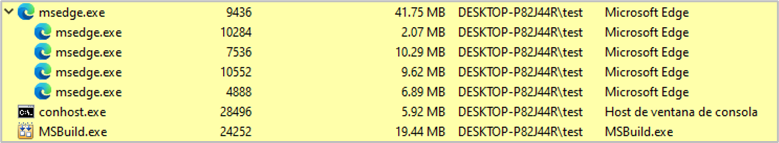

- Carga del payload: Mediante técnicas avanzadas conocidas como Process Doppelgänging y Heaven’s Gate, carga el contenido ya descifrado dentro de un proceso iniciado con privilegios elevados. En el caso de las campañas analizadas se carga el troyano AsyncRAT y el troyano Remcos en los procesos MSBuild.exe o explorer.exe.

- Eliminación de rastros: Una vez realizada la carga y ejecución del payload, borra el shellcode principal de memoria y termina los procesos que no son necesarios, dejando únicamente activos los procesos necesarios para el funcionamiento del payload (troyano).

Al finalizar este proceso, el payload realiza las acciones correspondientes a su funcionamiento como en cualquier otra campaña, incluso la creación de nueva persistencia como en el caso de AsyncRAT, y las comunicaciones con el C2. Además, IDATLoader conserva la persistencia generada durante la ejecución.

Resumen del flujo de ataque

- El usuario recibe un correo electrónico de phishing utilizando diferentes pretextos, por ejemplo, supuestas demandas, citaciones judiciales o hasta parches de software.

- El correo electrónico puede contener archivos adjuntos con enlaces que realizan la descarga automática de un archivo comprimido o directamente tener como adjunto un archivo comprimido de tipo ZIP o 7ZIP. Es importante que esto no sea limitativo y la distribución de malware que usa esta técnica también podría ser mediante malvertising.

- Este comprimido adjunto al correo contiene diferentes artefactos, pero si el usuario descomprime y ejecuta el único archivo ejecutable, inicia la técnica de BPL Side-Loading en conjunto con el malware IDATLoader cuyos pasos se resumen a continuación:

- El ejecutable legítimo carga un módulo BPL que ha sido modificado por los operadores.

- El módulo BPL realiza la carga e inyección de memoria de un shellcode que se encuentra en otro de los artefactos.

- El shellcode, que corresponde al módulo principal de IDATLoader, copia los artefactos en un nuevo directorio, genera persistencia y, mediante técnicas de Process Doppelgänging y Heaven’s Gate, descifra, descomprime y carga el payload final en un nuevo proceso.

- Una vez que el payload final es ejecutado, se eliminan todos los procesos innecesarios.

- Por último, el payload final realiza sus actividades correspondientes.

Diagrama de flujo de ataque

TTP observados alineados al marco MITRE ATT&CK®

Conclusiones

La técnica BPL Side-Loading, es una muestra de cómo los actores de amenaza evolucionan constantemente y desarrollan nuevas técnicas para la evasión de herramientas de seguridad, con la finalidad de distribuir diferentes tipos de malware y tomar ventaja de organizaciones y usuarios que no se mantengan informados de estas nuevas capacidades.

Como se mencionó en esta publicación, esta técnica está siendo utilizada desde su descubrimiento por diferentes actores de amenaza dentro de Latinoamérica, SCILabs considera que la cantidad de actores de amenaza que hagan uso de BPL Side-Loading y IDATLoader dentro de sus campañas dirigidas a la región va a aumentar en los próximos meses debido al desconocimiento en general de su funcionamiento por parte de organizaciones y algunos fabricantes.

SCILabs realiza las siguientes recomendaciones para evitar ser víctimas de esta técnica o, en su defecto, para disminuir su impacto.

- Bloquear los IoCs mencionados al final de esta publicación.

- Realizar campañas de concientización sobre las técnicas usadas por diferentes actores de amenazas en la región como Red Akodon para distribuir sus campañas.

- Contar con políticas estrictas respecto al uso e instalación de software en los equipos corporativos, principalmente las utilidades relacionadas con aplicaciones desarrolladas con Delphi que no sean necesarias para la operación, como las aplicaciones Data Recovery Backup, DualSafe Password Manager y Driver Booster.

- Para el caso de los correos electrónicos de phishing, se recomienda:

- Evitar abrir correos de remitentes desconocidos.

- Evitar abrir enlaces sospechosos.

- Evitar abrir o descargar archivos sospechosos.

- Mantener actualizados los sistemas operativos y el software de todos los dispositivos de su red.

- Tener una correcta implementación de In-Depth Security en todos los sistemas de la organización.

- Realizar tareas de caza de amenazas en busca de artefactos sospechosos, principalmente en las rutas:

- C:\Users\[Usuario]\AppData\Local

- C:\Users\[Usuario]\AppData\Roaming

- Realizar tareas de caza de amenazas en busca de accesos directos dentro de la ruta C:\Users\[User]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

- Realizar tareas de caza de amenazas en busca de persistencia mediante tareas programadas sospechosas.

- Realizar tareas de caza de amenazas en busca de procesos sospechosos o que no fueron iniciados por el usuario, principalmente de cmd.exe, conhost.exe, MSBuild.exe y explorer.exe.

- Realizar tareas de caza de amenazas en busca de posibles infecciones de otro tipo de malware como infostealers, troyanos bancarios, RATs o ransomware, entre otros.

- Prestar atención a alteraciones en sus dispositivos, por ejemplo, un doble cursor, pantallas emergentes, entre otros.

Indicadores de Compromiso

Hashes SHA256

4A3BBDB727E0E8FC2B41D5EBB8F7887DEFD468AF19AC76E94B7F452E668555CD

C44506FE6E1EDE5A104008755ABF5B6ACE51F1A84AD656A2DCCC7F2C39C0ECA2

ED88B5C4A8BE75F5DA0400817A9514BDCB38E602AA3FE463D39CEC523DCD3268

6768F27CADD154E4F98704F815901825550609B11D2A3F871AA3DB97D351DC52

D19F51871484CC4A737196BDB048193AD73F7F6BD061EC813766516EBA26E406

1DD7AE853911217095D2254337BEDECEE7267EEA1AC9D0840EAF13506F40C9AB

B6F321A48812DC922B26953020C9A60949EC429A921033CFAF1E9F7D088EE628

F923B85549CF4D2F87C11F4CDEB5ABB408974AEA8235AA68ACC849736EBDDE28

0F6B87DB9F0AE16D439B92514B3A63AE294AB5232901BBD8D87F14BE47F7A67C

BE074196291CCF74B3C4C8BD292F92DA99EC37A25DC8AF651BD0BA3F0D020349

B3ABDC2B792CB4B0160BDCC291DCB13B31078D852BD20AE01AE0908A0B46B72F

BB83ECBDD3C3DD6EC0A63B4C0CB480EDB748165ED3A4A8720CB6605AC7173A6C

931308CFE733376E19D6CD2401E27F8B2945CEC0B9C696AEBE7029EA76D45BF6

Direcciones URL de descarga de malware

Se recomienda realizar el bloqueo de la URL completa para poder evitar futuros falsos positivos o fallas en la operación

hxxps[:]//www[.]google[.]com/url?q=hxxps[:]//www[.]dropbox[.]com/scl/fi/zi9ad2pp8gdqv2j5ajuda/01-CITACION-DEMANDA-EN-SU-CONTRA-JUZGADO-PENAL-01-CIRCUITO-ESPECIALIZADO-EXTINXION-01[.]zip?rlkey%3Dra9x4qs1mg7r7prxh0qbhjh08%26st%3Ds5ausk7x%26dl%3D1&sa=D&source=editors&ust=1721672080375620&usg=AOvVaw1Cb3A9CMaa_JCWCYpBDIuT

hxxps[:]//www[.]dropbox[.]com/scl/fi/zi9ad2pp8gdqv2j5ajuda/01-CITACION-DEMANDA-EN-SU-CONTRA-JUZGADO-PENAL-01-CIRCUITO-ESPECIALIZADO-EXTINXION-01[.]zip?rlkey%3Dra9x4qs1mg7r7prxh0qbhjh08%26st%3Ds5ausk7x%26dl%3D1&sa=D&source=editors&ust=1721672080375620&usg=AOvVaw1Cb3A9CMaa_JCWCYpBDIuT