Actores de amenaza usando herramientas de administración remota para distribuir malware

Campañas maliciosas distribuyendo herramientas de administración remota

A lo largo de los últimos meses, SCILabs ha observado que los actores de amenazas, principalmente operadores de ransomware, han usado herramientas de administración remota legítimas para obtener el control de los equipos infectados, generar persistencia y distribuir malware; además de poder continuar con los siguientes pasos de sus ataques, que incluyen movimientos laterales y exfiltración de información, por mencionar algunos.

Desde finales de 2024 y lo que va de 2025 , de acuerdo con investigaciones realizadas por SCILabs, el uso de herramientas de administración remota para distribuir malware ha incrementado. La popularidad del uso malintencionado de estas herramientas es debido a la facilidad que le proporcionan al atacante para acceder a los equipos de manera silenciosa, permitiendo infectarlos con malware o extraer información confidencial.

De acuerdo con las investigaciones de SCILabs, algunas de las herramientas que han sido utilizadas por los actores de amenazas son Atera Agent, Splashtop, PDQ Connect, N-able Take Control y ScreenConnect. Aunque no se descarta el uso de otras.

El reto más importante ante esta amenaza en las organizaciones es que, este tipo de software es legítimo y el tener un control de aplicaciones autorizadas tiende a ser complicado. De tal manera que los actores de amenaza se aprovechan de esta legitimidad para usar las herramientas de forma no legítima.

Cabe mencionar que las campañas analizadas por SCILabs han sido dirigidas a cualquier tipo de usuarios, por lo que parecen tratarse de ataques oportunistas en busca de víctimas aleatorias, muy similar a como operan las familias de infostealers o RATs.

En la siguiente sección proporcionamos un análisis sobre los TTPs utilizados por los actores de amenaza a lo largo de las campañas en las que utilizan este tipo de herramientas.

Contexto general

SCILabs ha identificado que, en lo que va del 2025, ha habido un incremento en el uso de herramientas de administración remota en LATAM para realizar actividades maliciosas, por ejemplo, infectar equipos con troyanos bancarios como Mekotio; sin embargo, es posible que busquen distribuir otro tipo de amenazas como el ransomware, ya que, existen reportes en fuentes abiertas donde indican que este es uno de los vectores utilizados por variantes como Lockbit, BlackCat o RansomHub, entre otros.

Detalles técnicos

Durante noviembre de 2024, se identificó en fuentes abiertas una posible campaña dirigida a Perú donde usaron la herramienta PDQ Connect para distribuir al troyano bancario Mekotio.

A partir de esta fecha, SCILabs comenzó a ver un incremento en distribución de esta herramienta de administración remota, sin embargo, fue hasta enero de 2025, cuando SCILabs detectó una nueva campaña con, cuando menos, 4 muestras de correos electrónicos dirigidos a Argentina y Chile asociados con multas de tránsito y facturas de pago pendientes, desde los cuales se descargaba el agente de PDQ Connect y, como resultado, obtuvimos la variante Mekotio utilizada en la campaña, confirmando lo observado por el usuario de X.

En ese sentido, analizamos una campaña más en marzo de este año, la cual estaba dirigida a usuarios de Brasil usando el pretexto de una citación judicial; aunque en este caso se observó la instalación del agente de Atera Agent, el cual solo tiene capacidades de administración a través de comandos a diferencia de PDQ Connect o ScreenConnect que permiten tener acceso al escritorio remoto de la víctima; una vez que el agente permite la interacción entre los operadores y el equipo infectado, estos ejecutan código de PowerShell para instalar Splashtop y, de esta manera, tener la opción de escritorio remoto sobre el equipo, posiblemente para visualizar la pantalla de la víctima. Durante este análisis, el atacante no desplegó ningún otro malware.

Otra de las campañas en investigación fue identificada y analizada por SCILabs en la primer semana de abril de este año, la cual observamos que está dirigida a Brasil utilizando como pretexto un atraso en pagos de una nota fiscal; en este caso se realiza la instalación y descarga de un agente llamado N-able Take Control, con el cual, el atacante puede obtener información del equipo como procesador, componentes y herramientas instaladas, y así determinar si puede infectarlo con algún otro malware. En esta campaña tampoco se observó alguna fase adicional, lo que nos permite plantear la hipótesis con nivel medio de confianza de que el atacante trata de identificar información con la cual elige si debe proceder con la infección del equipo o solo mantenerlo en monitoreo.

La campaña más reciente observada, en la tercera semana de abril, está dirigida a México haciéndose pasar por un recibo de transferencia, el cual instala un agente de ScreenConnect. Del mismo modo que en los casos anteriores, este no desplegó ningún otro payload y solo se mantuvo en un monitorio constante del equipo, sin embargo, esta campaña sigue funcionando al momento de la redacción de este reporte, por lo que, no se descarta su posible relación con alguna otra amenaza en un futuro cercano.

De acuerdo con los análisis realizados tenemos un alto grado de confianza de que los atacantes se encuentran usando las herramientas de administración remota legítimas para obtener información confidencial, monitorear la actividad de los equipos y el despliegue de malware adicional y así evadir las medidas de seguridad tradicionales.

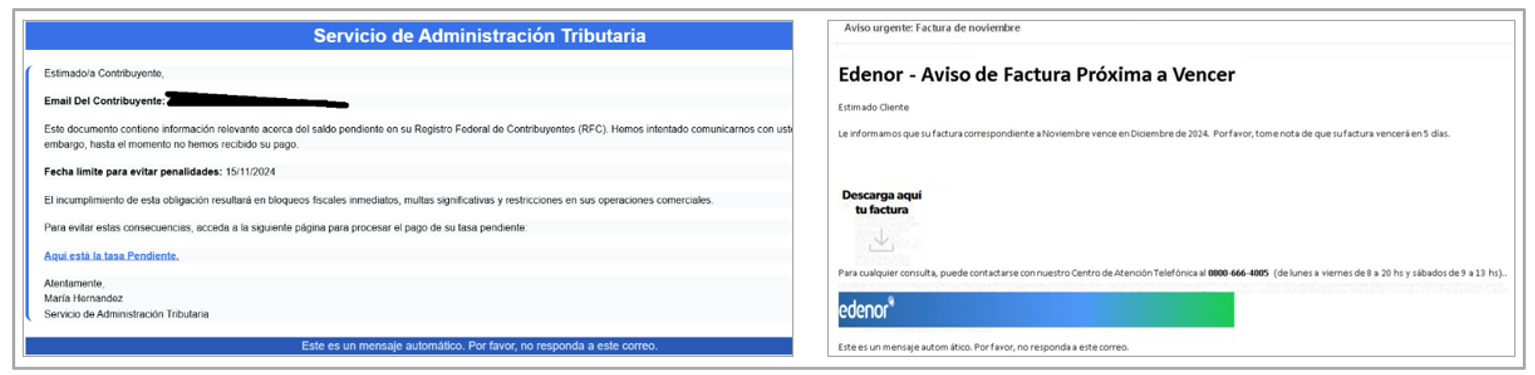

Descripción de los TTPs observados alineados al marco MITRE ATT&CK®

TÁCTICA – RESOURCE DEVELOPMENT

T1588.002 – Obtain Capabilities: Tool

- Uno de los pasos más esenciales en las campañas analizadas es la adquisición de las herramientas, que en este caso tienden a tener periodos de prueba dentro de sus sitios. Una vez que el actor de amenazas obtiene una cuenta, crea agentes que reportan a su consola de administración con la intensión de que, cuando tenga una víctima, el atacante pueda obtener el control sobre esta.

T1583.008 – Acquire Infrastructure: Malvertising

- De acuerdo con nuestras investigaciones identificamos algunas plantillas web para descarga o actualización de servicios como WhatsApp, aunque no identificamos sitios maliciosos, tenemos una hipótesis con nivel medio de confianza de que podrían estar usando malvertising o BlackSEO.

T1583.006 – Acquire Infrastructure: Web Services

- En las investigaciones realizadas identificamos que crea sitios web especialmente diseñados para realizar la descarga de los agentes, en uno de los casos dirigido a Brasil, identificamos que utilizan Geolocalización de IP para permitir o bloquear la descarga del artefacto. Adicionalmente identificamos el uso de Dropbox.

TÁCTICA – INITIAL ACCESS

- Los actores de amenaza se dedican a crear plantillas para hacer llegar los artefactos a través de correo electrónico, en este caso se han identificado los siguientes pretextos:

- Multas de transito

- Facturas de pago pendiente

- Citaciones judiciales

- Notas fiscales pendientes

- Recibos de transferencia

T1566.001 – Phishing: Spearphishing Attachment

T1566.002 – Phishing: Spearphishing Link

- En las campañas analizadas por SCILabs hemos identificado que usan tanto archivos adjuntos, como enlaces para descargar artefactos de manera automática, estos suelen no ser clasificados como maliciosos y no requieren alguna capa de ofuscación, ya que se tratan de agentes firmados por las herramientas de administración remota.

T1586.002 – Compromise Accounts: Email Accounts

- De acuerdo con una de las campañas identificadas, tenemos un nivel medio de confianza de que han usado cuentas comprometidas de las organizaciones para crear tenants debido a que algunas de las herramientas de administración remota como Atera, solo permiten periodos de pruebas a cuentas corporativas. Es importante mencionar que dependiendo la herramienta de administración los tiempos los periodos de pruebas varían entre 7 días y 1 mes, por lo cual las campañas duran el máximo del tiempo disponible, siempre y cuando el atacante no solicite la baja de la prueba antes.

TÁCTICA – EXECUTION

T1203 – Exploitation for Client Execution

- Para que estas campañas sean efectivas, requieren que el usuario realice la instalación del agente en su equipo, esto mediante la ejecución del artefacto proporcionado por el atacante, el cual ya contiene los datos para conectarse al tenant administrado.

T1059.001 – Command and Scripting Interpreter: PowerShell

T1059.003 – Command and Scripting Interpreter: Windows Command Shell

- Durante el análisis de estas campañas, identificamos que los actores de amenaza aprovechan las bondades de las herramientas de administración remota para realizar reconocimiento de los equipos y así determinar si son víctimas potenciales. En caso de que la víctima sea de su interés, ejecutan más comandos para la instalación de otras herramientas o la ejecución de payloads con malware.

T1072 – Software Deployment Tools[9]

- En conjunto con la técnica anterior, en algunos casos provechan para instalar herramientas adicionales, como es el caso de Atera, que puede trabajar en conjunto con Splashtop y que el atacante lo instala en caso de identificar una víctima potencial para obtener acceso de escritorio remoto al equipo víctima.

TÁCTICA – PERSISTENCE

T1133 – External Remote Services

- Debido a que se instalan herramientas de administración remota, el atacante puede acceder en cualquier momento al equipo víctima.

T1547.001 – Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder

- Dependiendo de la herramienta instalada como PDQ Connect o Atera, generalmente crean su llave de registro en la ruta HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run, para iniciar con el sistema operativo, cabe mencionar que esta es una propiedad que viene configurada y que no necesariamente la modifica el atacante.

T1543.003- Create or Modify System Process: Windows Service

- En los casos de las herramientas de administración remota analizadas por SCILabs, observamos que siempre crean un servicio, esta característica es configurada por default por los desarrolladores de las herramientas y este servicio es iniciado automáticamente por el sistema operativo.

TÁCTICA – DISCOVERY

T1082 – System Information Discovery

- De acuerdo con las campañas analizadas, a través de códigos de PowerShell realiza la revisión de las características del equipo, como sistema operativo, capacidad del disco duro, procesador y memoria RAM, con los cuales podría identificar si se trata de una víctima potencial o si es ejecutado en un ambiente controlado.

TÁCTICA – COLLECTION

- Debido a las características que tienen las herramientas de administración remota, pueden copiar la información del portapapeles, las pulsaciones de las teclas y obtener la información directamente de la pantalla del equipo víctima

TÁCTICA – COMMAND AND CONTROL

T1219.002 – Remote Access Tools: Remote Desktop Software

- A través de la administración remota, el actor de amenazas puede tener el control del equipo para mandarle instrucciones y, de esta manera, inyectar otro tipo de malware o extraer información.

TÁCTICA – EXFILTRATION

T1041 – Exfiltration Over C2 Channel

- Las herramientas de administración remota permiten obtener información a través de un canal cifrado que se encuentra en su propia infraestructura, de tal manera que se obtenga la información confidencial sin ser intervenida en el medio.

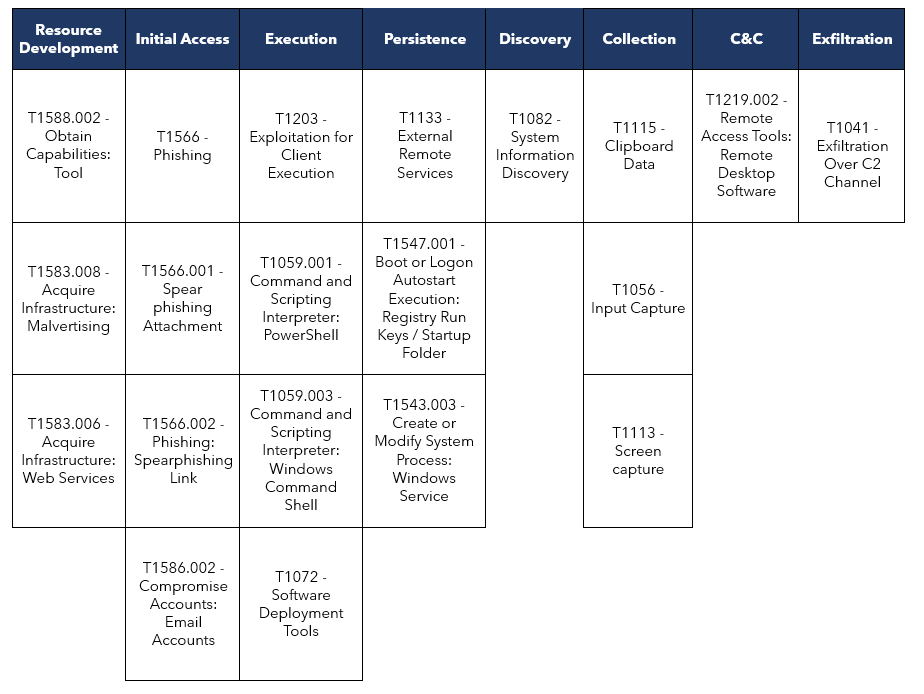

Resumen de los TTPs observados alineados al marco MITRE ATT&CK®

Las campañas analizadas por SCILabs tienden a tener variantes como el método de entrega, la etapa de ejecución y hasta el objetivo final, por lo cual, en este caso colocamos el flujo de ataque general sobre la actividad de actores de amenaza usando de herramientas de administración remota.

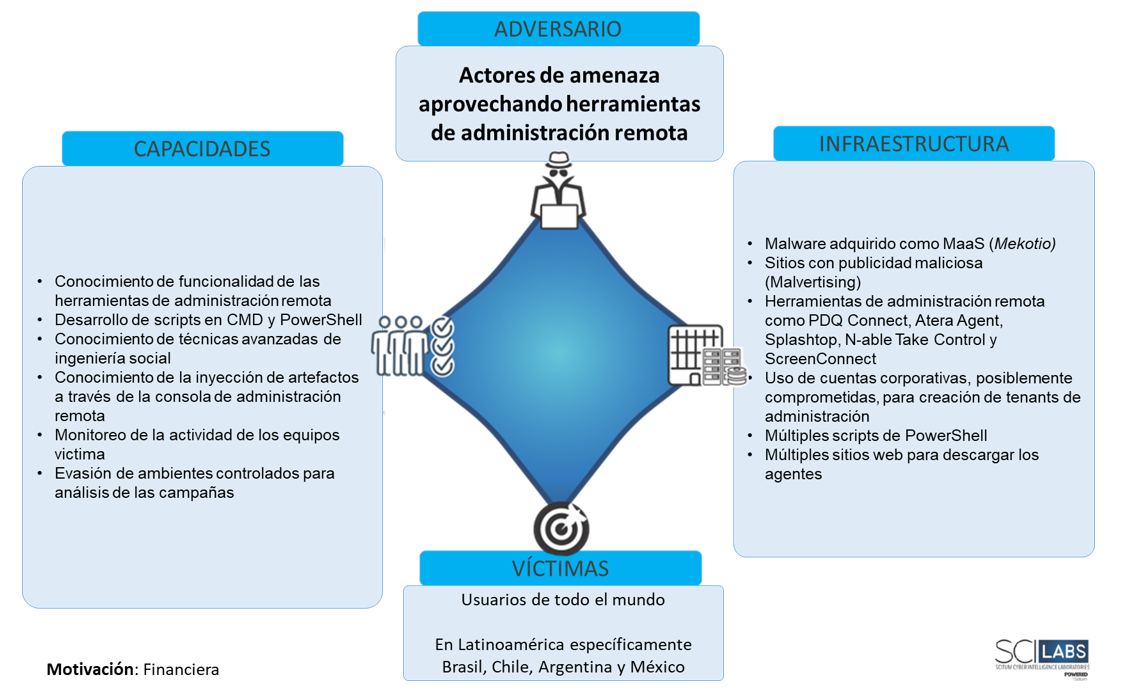

De igual manera nos permitimos compartir un modelo diamante asociado a las capacidades, infraestructura y victimas acerca de esta amenaza, que hasta este momento no hemos atribuido un nombre.

Retos para las organizaciones ante este tipo de amenazas

De acuerdo con la información previamente mencionada en este documento consideramos que existen principalmente 2 retos ante este tipo de amenazas.

El primer reto es debido a que muchas organizaciones no están preparadas para tener un control sobre las aplicaciones que son parte esencial de la operación y aquellas que no están documentadas por la organización, pero son adaptadas a las necesidades del negocio. Esto conlleva un gran riesgo ya que, al no tener este tipo de controles, nos encontramos con adversarios que usan herramientas que por sí mismas no son maliciosas; sin embargo, les dan un uso inadecuado, resultando en un compromiso efectivo que no puede ser detenido fácilmente por herramientas de seguridad tradicional como antivirus o firewalls.

Consideramos que es necesario comenzar a reforzar este tipo de políticas en las organizaciones y realizar una restricción puntual sobre las aplicaciones autorizadas y las no autorizadas evitando que cualquier usuario pueda ejecutar e instalar aplicaciones en sus equipos. El esfuerzo puede resultar mayúsculo dependiendo de la cantidad de equipos y usuarios dentro de la organización, aunque se puede comenzar por aquellos usuarios que tienen acceso a información crítica y, posteriormente, ir bajando por los demás niveles de la organización.

En la medida que se tenga un control en las aplicaciones de la organización, se tendrá un ambiente más robusto que evitará amenazas como estas que usan software legitimo para comprometer la información.

El segundo reto tiene que ver con las herramientas de seguridad sus administradores y con los analistas que las operan, debido que, al tratarse de un comportamiento que normalmente puede parecer inofensivo y legítimo, muchas de las tecnologías no tienen las capacidades de identificar este comportamiento y por lo tanto no emiten alertas acerca de una posible amenaza, logrando que pase desapercibido. Por lo cual quedan vulnerables ante este tipo de amenazas.

Debido a estos puntos, los retos son grandes, ya que es necesario adquirir tecnología o crear reglas de detección específicas para observar este tipo de comportamiento y, a su vez, poner atención a cada una de ellas para evitar la ceguera por alertamiento. Además de configurar ambientes apropiados para el análisis del comportamiento de las campañas.

Adicionalmente, los analistas de malware se pueden encontrar con que estas amenazas tienen la capacidad de identificar las características de los equipos y, por ende, detectar cuando están sido analizadas en ambientes controlados automáticos tipo Sandbox o manuales como máquinas virtuales. Esta capacidad complica la obtención del objetivo final de cada campaña, ya que los operadores podrían abstenerse de iniciar sus actividades maliciosas al percibir señales de análisis.

Métricas observadas

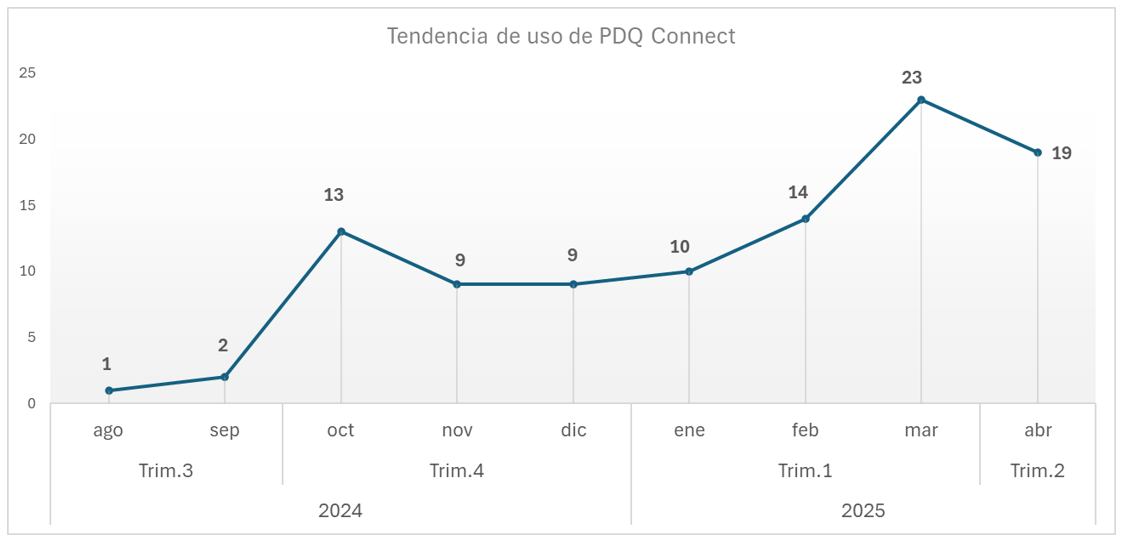

De acuerdo con un estudio de la telemetría de SCILabs, en donde se analizaron 100 muestras asociadas con la herramienta de administración remota (específicamente PDQ Connect) obtenidas de sandboxes públicas, se obtuvo que esta fue usada por primera vez en agosto 2024 como parte de la técnicas descritas en este documento, con un 1 evento y el primer pico importante fue en octubre con 13, la hipótesis con nivel medio de confianza, es que el adversario terminó las fases de prueba y comenzaron el despliegue de la amenaza, la cual ha mantenido actividad constante a partir de esa fecha.

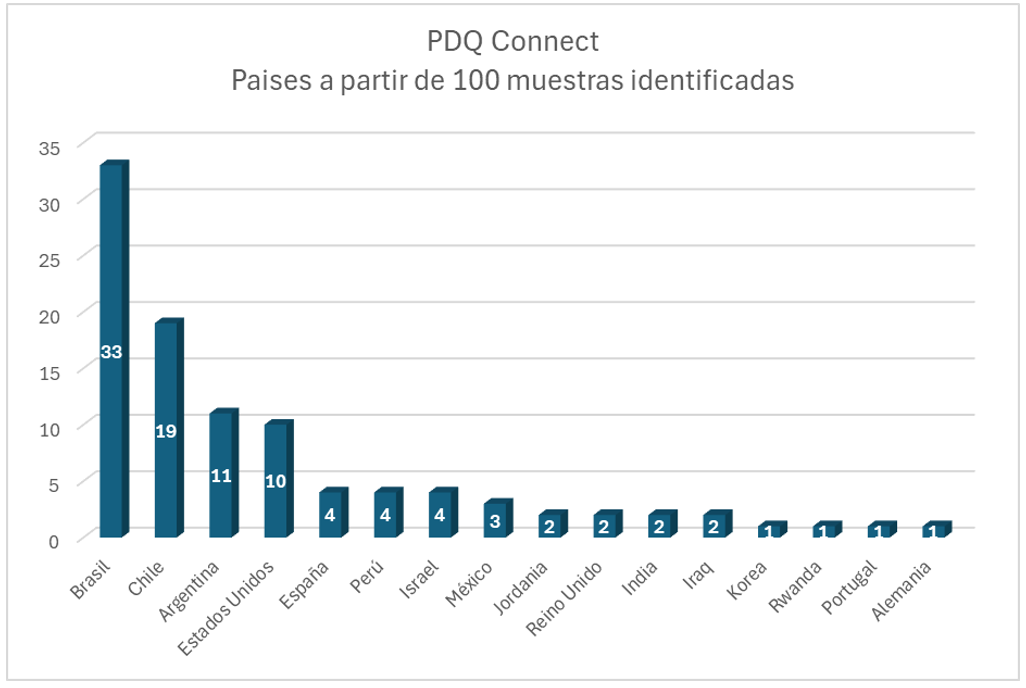

De acuerdo con el análisis realizado de las muestras, identificamos que 33 de ellas fueron dirigidas a Brasil, 19 a Chile y 11 a Argentina. De acuerdo con nuestra experiencia tenemos una hipótesis de nivel medio de confianza de que los operadores de esta amenaza están distribuyendo malware bancario como Mekotio que generalmente afecta a LATAM.

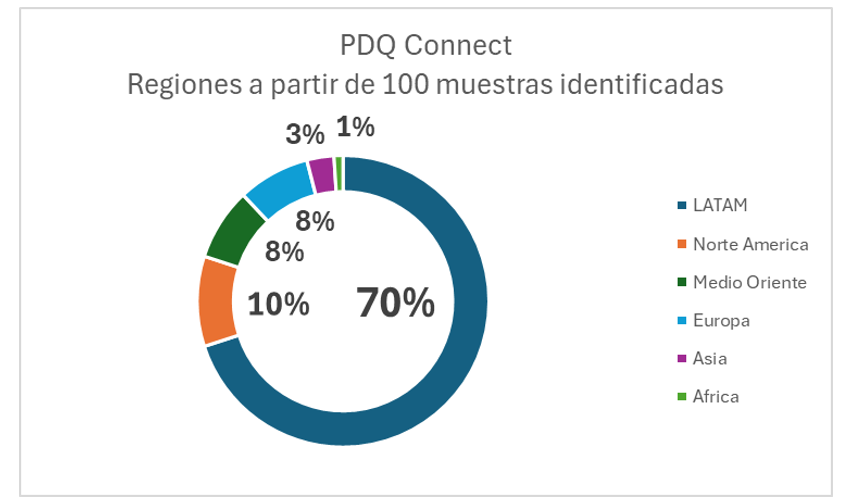

A partir de los hallazgos identificados, detectamos que esta herramienta está dirigida a todo el mundo; sin embargo, su objetivo principal es LATAM, con el 70% del total de eventos. Después Norte América con el 10%, Medio Oriente y Europa con 8% cada región, 3% para Asia y por último el 1% para África.

Concluimos que esta herramienta PDQ Connect es la más utilizada para afectar a usuarios en LATAM, por lo que tenemos una hipótesis con nivel bajo de confianza de que esto se puede deber a la debilidad en las políticas para el control de aplicaciones.

En este caso analizamos PDQ Connect, pero la tendencia parece ser similar para las otras herramientas como Atera Agent, Splashtop, N-able Take Control y Smart Connect, debido a las muestras SCILabs ha analizado. Además de que es probable que sigan usando otras herramientas de administración remota similares a las mencionadas previamente.

Recomendaciones

- Realizar campañas de concientización acerca de las técnicas de ingeniería social utilizadas por los cibercriminales para distribuir malware como el uso de correos de phishing utilizando pretextos relacionados con facturas pendientes y recibos de pago.

- Realizar campañas de concientización acerca de evitar la instalación o ejecución de software que no está explícitamente autorizado por la organización, principalmente si es de administración remota.

- Integrar políticas de seguridad en todos los niveles de la organización, que consideren el uso de antivirus o EDR de calidad, manteniéndolo siempre actualizado, con el fin de que siempre tenga las últimas firmas liberadas por los fabricantes, y así reducir en gran medida las posibilidades de infección.

- Evaluar la posibilidad de bloquear la herramienta PDQ Connect en todos los EndPoint de la organización mediante software de control de aplicaciones, si no es usada en la operación en debido a su uso por Mekotio y otras amenazas.

- Contar con políticas estrictas con respecto a la instalación de herramientas de administración remota como Atera, Splashtop, PDQ Connect, N-able Take Control, ScreenConnect y otras similares, siempre y cuando no afecte a la operación de la organización.

- Monitorear tráfico a app.pdq.com, websocket.app.pdq.com, agent-api.atera.com y my.splashtop.com que podrían ser un indicador de ataque en caso de que no esté autorizado el uso de la herramienta PDQ Connect, Atera o Splashtop.

- Evaluar la posibilidad de bloquear cualquier herramienta de uso remoto, principalmente si es de licencia gratuita, esto mediante software de control de aplicaciones. En caso de que sea necesario el uso de alguna tecnología de administración remota solo permitir el hash del agente personalizado para la organización.

- También puede sustituir las herramientas de administración remota por accesos controlados a través de VPNs con políticas estrictas de mínimo privilegio para que solo los usuarios autorizados puedan acceder remotamente.

- En caso de contar con software de administración remota, se recomienda habilitar el MFA del software para reducir la posibilidad de uso malintencionado. Además de validar la posibilidad de enviar los logs a un SIEM.

- Concientizar a los usuarios para evitar que almacenen credenciales de acceso en los navegadores de internet, y sobre el riesgo que implica hacerlo.

- Crear reglas de detección de uso de herramientas de administración remota en SIEM y siempre validar cualquier evento nuevo, con la finalidad de determinar si se trata de un evento autorizado o una actividad maliciosa.