Red Mongoose Daemon: nuevo Troyano bancario observado en mayo de 2024

Red Mongoose Daemon: un nuevo troyano bancario

Visión general

El objetivo de esta publicación es describir las TTP y proporcionar indicadores de compromiso relacionados con un nuevo troyano bancario que SCILabs identificó en mayo a través del monitoreo y caza de amenazas en LATAM, al cual denominó Red Mongoose Daemon.

El objetivo principal de Red Mongoose Daemon es robar información bancaria de las víctimas, suplantando transacciones PIX mediante la superposición de ventanas. Este troyano está dirigido a usuarios finales brasileños, así como empleados de organizaciones que cuenten con información bancaria.

SCILabs no logró identificar el método de distribución de este troyano; sin embargo, de acuerdo con nuestra experiencia y el nombre de los archivos usados en la campaña identificada como “Apelacao_Processo-NNYN.msi”, “Processo-judicial.B9WU” y “Pedido_Faturado-WJVUC”, por mencionar algunos, es probable que el método de distribución sea a través de correos electrónicos maliciosos que utilizan como pretexto facturas y temas legales, como es común en actividad de troyanos bancarios en Latinoamérica, por ejemplo Grandoreiro y URSA/Mispadu.

¿Cómo podría Red Mongoose Daemon afectar a las organizaciones?

Red Mongoose Daemon puede robar información bancaria de todo tipo de usuarios, incluyendo empleados de organizaciones. Además, tiene capacidades de ejecución de comandos, así como métodos antianálisis y de persistencia avanzados que serán descritos más adelante, lo que incrementa la posibilidad de ataques exitosos. Si un ataque tiene éxito dentro de una organización, los ciberdelincuentes pueden filtrar o vender la información robada en foros clandestinos de la Dark Web o en el mercado negro, poniendo en riesgo la confidencialidad, integridad y disponibilidad de su información, ocasionando pérdidas económicas y de reputación.

Análisis

Contexto de amenaza

Durante el mes de mayo, SCILabs identificó, por medio del monitoreo de amenazas en la región, un archivo malicioso comprimido en formato ZIP. Al realizar el análisis correspondiente, se identificaron TTP distintas a las de los troyanos que SCILabs ha reportado, tales como el uso de la herramienta legítima Daemon Tools, y la creación o modificación de directorios de forma pseudoaleatoria para su persistencia; por esa razón fue nombrado Red Mongoose Daemon.

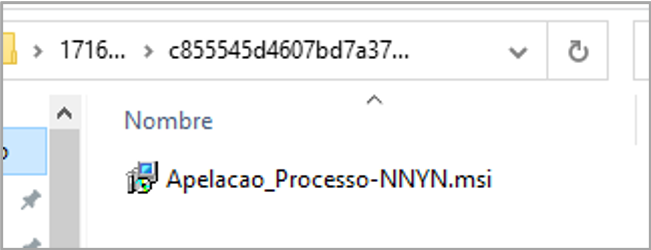

SCILabs no logró identificar el método de distribución de esta campaña; sin embargo, como es común en campañas de troyanos bancarios en Latinoamérica, es probable que se usen correos electrónicos de phishing con pretextos de supuestas facturas, asuntos legales y notas fiscales. Dichos correos, en su mayoría, contienen URL embebidas que redirigen a la víctima a sitios de descarga automática de archivos de tipo ZIP que contienen archivos MSI con nombres relacionados al pretexto utilizado, por ejemplo “Apelacao_Processo-NNYN.msi”.

Debido a que el nombre de los artefactos encontrados fue escrito en portugués y que es al sistema de pagos brasileños PIX al que intenta suplantar el troyano, con un alto nivel de confianza, SCILabs determinó que esta campaña está dirigida a usuarios de Brasil.

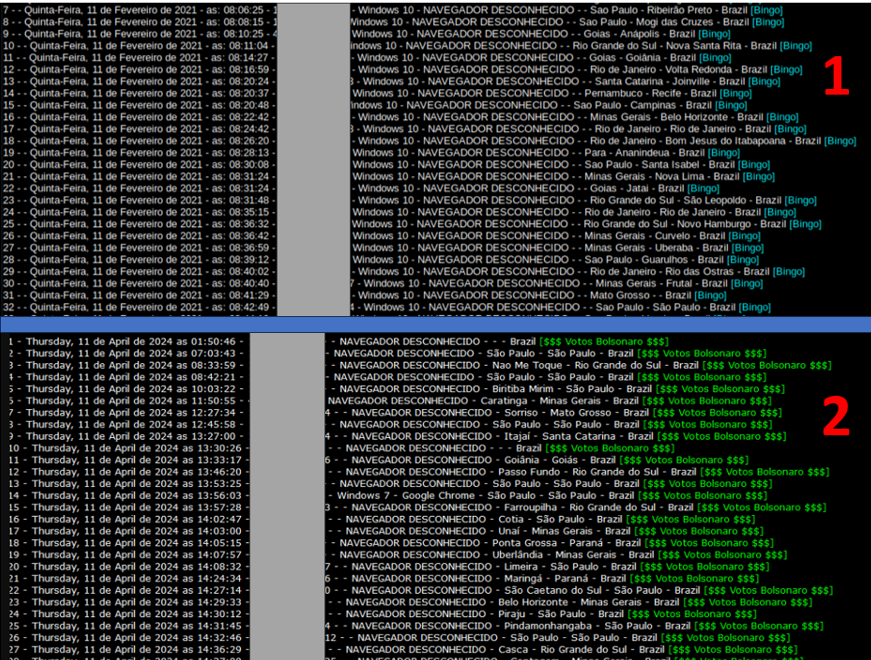

Es importante mencionar que, durante la investigación, SCILabs identificó algunos overlaps con el troyano bancario Javali/Ousaban, que se resumen en características generales como la apariencia de algunos Endpoints de C2 (Figura 1) y capacidades como la manipulación de ventanas del sistema operativo (técnica usada por la mayoría de troyanos bancarios Latinoamericanos); sin embargo, la cadena de infección, que será detallada más adelante y la DLL del troyano, en comparación con campañas de Javali/Ousaban.

Con base en lo mencionado anteriormente, SCILabs tiene la hipótesis de que los actores de amenaza detrás de Red Mongoose Daemon también son los operadores de Javali/Ousaban y continuará monitoreándolos.

Figura 1. (1 – Arriba) Plantilla usada por operadores de Javali/Ousaban para consultar equipos infectados, (2 – Abajo) Plantilla usada por operadores de Red Mongoose Daemon con el mismo objetivo

Resumen técnico

El archivo MSI identificado, tiene por nombre “Apelacao_Processo-NNYN.msi” y corresponde al primer dropper de Red Mongoose Daemon; si la víctima la ejecuta, comienza la cadena de infección.

Figura 2. Primer dropper MSI

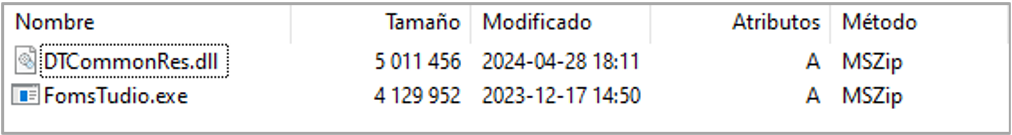

El archivo MSI contiene los siguientes artefactos:

- exe: El nombre real de este artefacto, DTShellHlp.exe, corresponde a un componente legítimo del software de DAEMON Tools. Este ejecutable de Windows es usado para la creación de unidades virtuales y para montar imágenes de disco, proporcionando distintas funcionalidades como un menú contextual para facilitar su creación. Principalmente, es utilizado en ambientes para videojuegos.

- dll: Este artefacto es la DLL maliciosa de Red Mongoose Daemon, la cual es cargada en memoria por medio de la técnica de DLL Side-Loading posterior a la ejecución del artefacto legítimo anterior.

Figura 3. Contenido comprimido del primer dropper

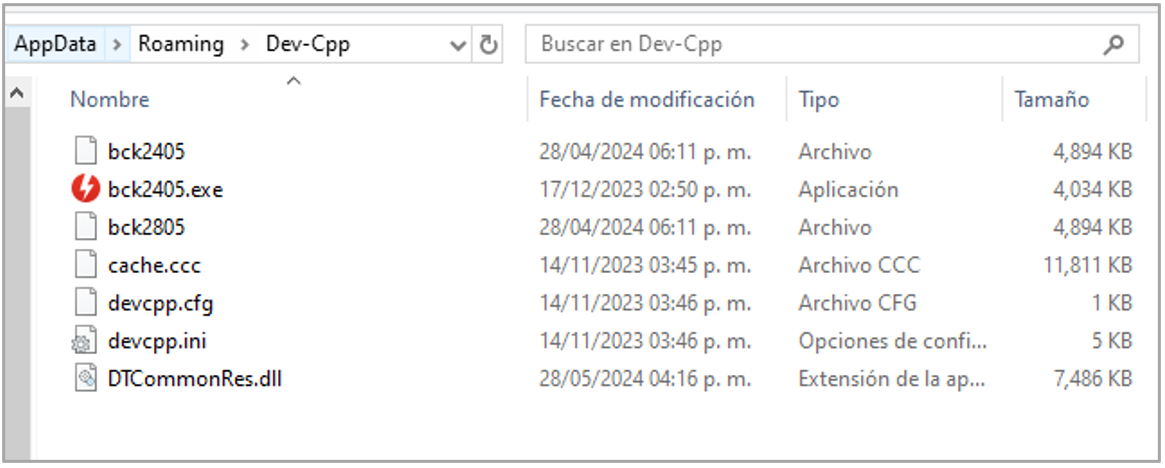

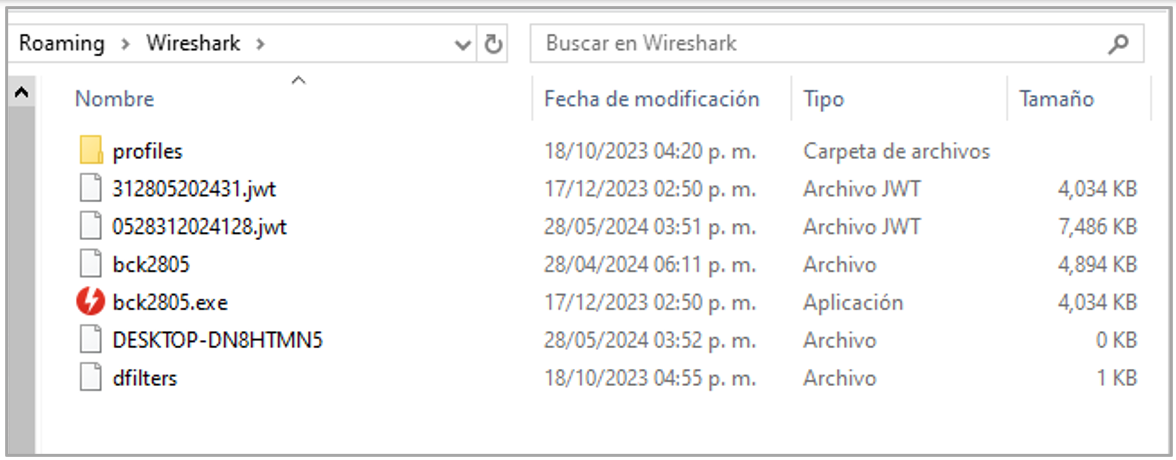

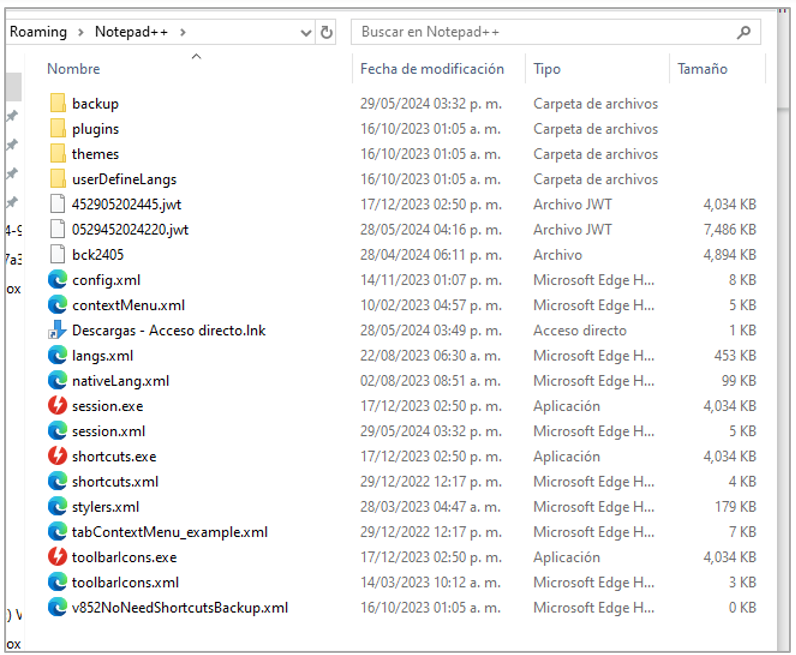

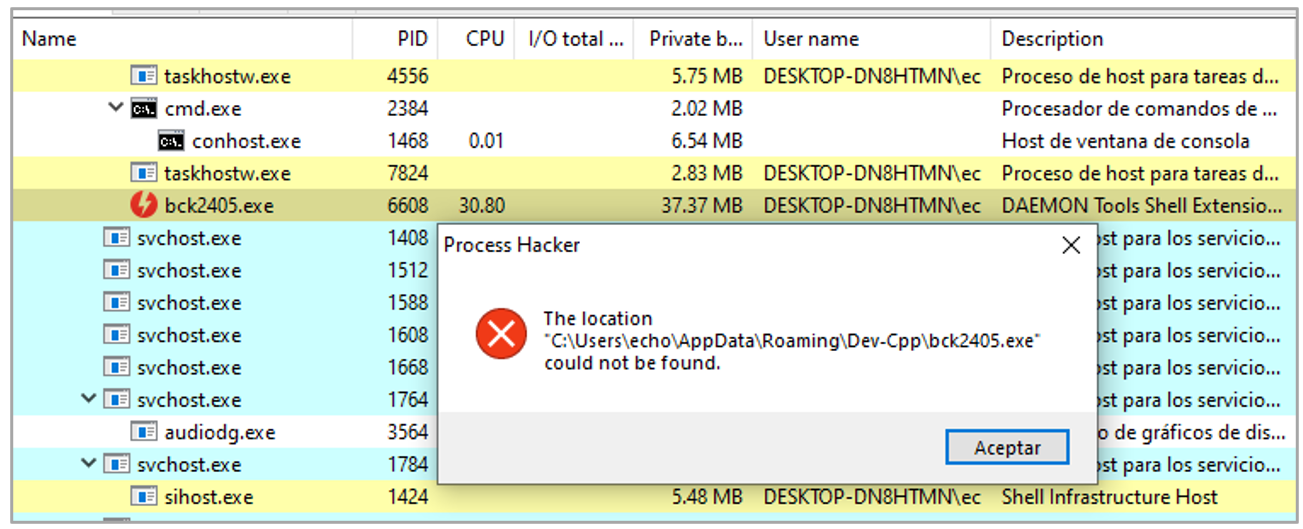

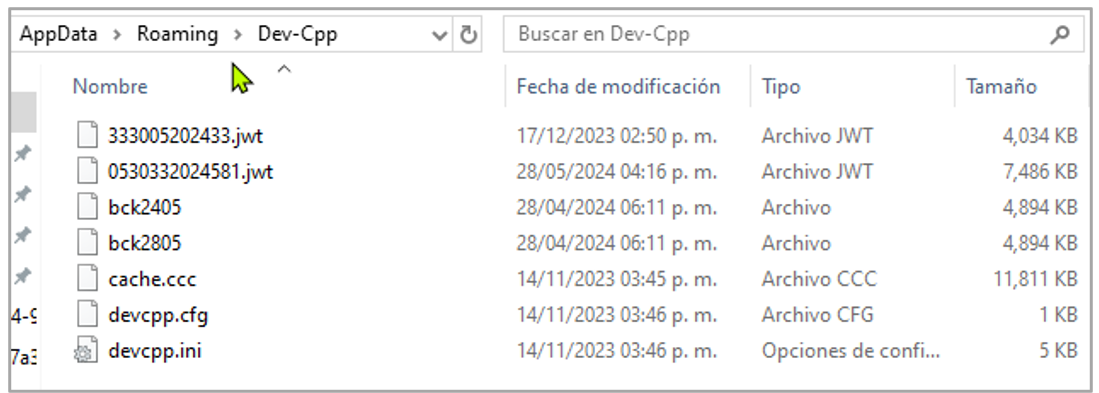

Una vez que el archivo MSI es ejecutado por la víctima, se realiza la instalación del troyano en el directorio %APPDATA%/[directorio con nombre pseudo aleatorio]. Es importante mencionar que el nombre del directorio de instalación corresponde a diversas aplicaciones legítimas como “Dev-Cpp”, “Wireshark”, “Softplicity” y “Notepad++” y en ocasiones simplemente son letras aleatorias como “CDTPL”.

En ese mismo sentido, el nombre del ejecutable de DAEMON Tools también es asignado de forma pseudoaleatoria con nombres como “recent_common”, “cache”, “recent”, “Temp” o bck<fecha de ejecución>, por mencionar algunos. En las siguientes figuras (4, 5 y 6) se pueden observar como ejemplo los diferentes directorios en donde se instalan los ejecutables (icono rojo) y las DLL del troyano, que en ocasiones son renombrados con extensión “.jwt”, como se explicará más adelante. Si existe una instalación legítima de las aplicaciones mencionadas anteriormente, el troyano no modifica los directorios ni los archivos de dicha instalación, únicamente coloca el loader y la DLL de Red Mongoose Daemon.

En las siguientes imágenes, además del troyano, se pueden observar otros tipos de archivo con extensiones “.ini”, “.xml” o “.cfg”, que corresponden a instalaciones legítimas de las aplicaciones mencionadas anteriormente y que no tienen relación con la cadena de infección.

Figura 4. Ejemplo de ejecución en directorio Dev-Cpp

Figura 5. Ejemplo de ejecución en directorio Wireshark

Figura 6. Ejemplo de ejecución en directorio Notepad++

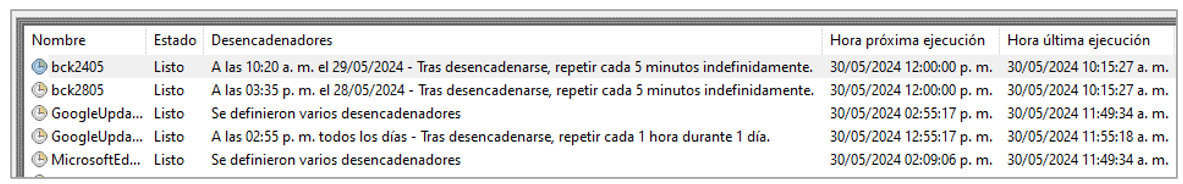

Red Mongoose Daemon genera persistencia utilizando tareas programadas que se ejecutan cada 5 minutos, así como un acceso directo en el directorio de inicio de Windows. En cada reinicio del equipo es cuando se realiza la reinstalación del troyano en un directorio diferente.

Figura 7. Persistencia por medio de tareas programadas

En cuanto el proceso se encuentra en ejecución, la DLL maliciosa y el ejecutable legítimo cambian de nombre y de extensión por un nombre de tipo <12 números aleatorios>.jwt.

Figura 8. Ejecución del troyano

Figura 9. Archivos renombrados por el troyano

Posteriormente establece la llave de registro HKCU\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\INTERNET SETTINGS\ZONEMAP\PROXYBYPASS con un valor de 1 para intentar evadir mecanismos de seguridad y lograr comunicarse libremente con servidores externos, lo cual es una táctica común para mantener la persistencia y el control sobre el sistema infectado.

Red Mongoose Daemon realiza una consulta con su C2 mediante la URL hxxps[:]//rdcontra.com/clientes/index.php, donde guarda datos de la víctima como IP, fecha de infección, nombre del dispositivo, usuario y país de procedencia. Es importante mencionar que, si se intenta acceder desde internet (puerto 80 u 8080), se hace una redirección a la URL hxxps[:]//i.pinimg.com/236x/5b/f8/1a/5bf81a501ab9d26db806e7fec4edfa75.jpg, que corresponde a una imagen no utilizada durante la cadena de infección y solo puede ser vista desde una interfaz web.

Figura 10. Imagen a donde redirecciona la URL de C2

La cadena de procesos creada por esta amenaza es:

- Ejecución del archivo MSI

- msiexec.exe

- FormsTudio.ese

- schtask.exe (/delete /f /tn “FomsTudioª”)

- schtask.exe (/create /SC MINUTE /MO 5 /TN “[nombre aleatorio]” /tr “%APPDATA%\<Directorio aleatorio>\[nombre aleatorio].exe k7”) siendo migrado al proceso recent_common.exe

Un punto importante por destacar es que el troyano necesita el parámetro “k7” para ejecutarse de forma exitosa.

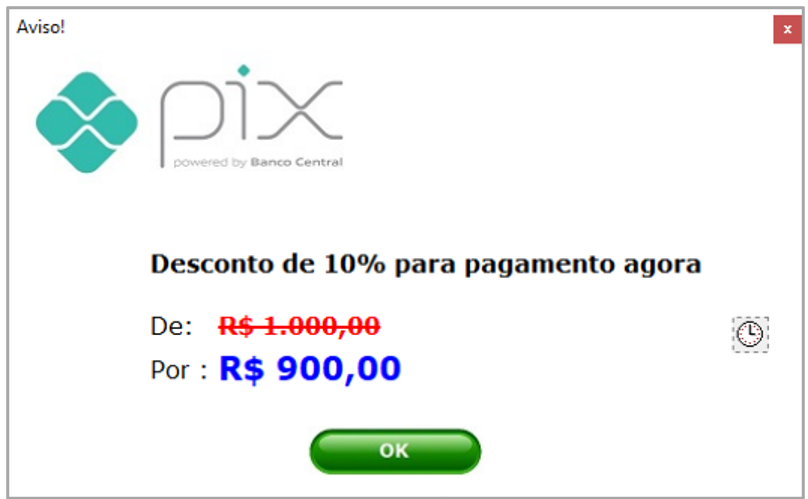

Si el usuario ingresa a algún sitio que permita el método de pago PIX del Banco Central do Brasil, el troyano realiza la técnica de superposición de ventanas para robar la información de las víctimas.

Figura 11. Ventana usada por el troyano que intenta suplantar una transacción PIX

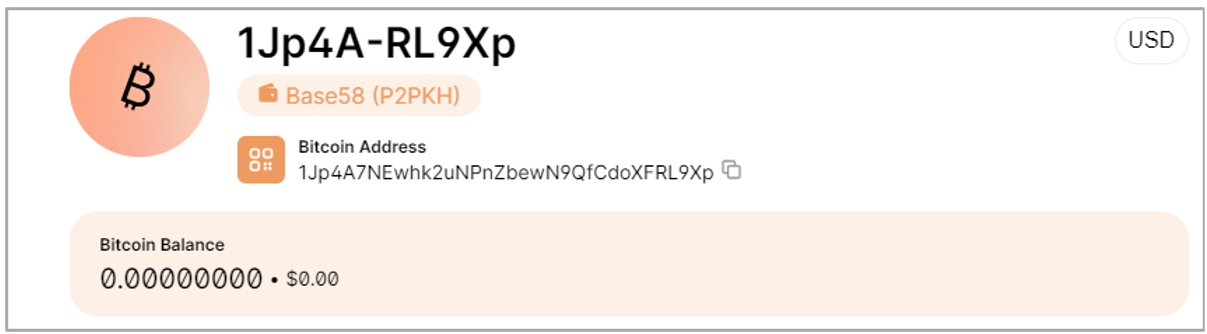

Finalmente, SCILabs identificó que Red Mongoose Daemon cuenta con capacidades de manipulación y creación de ventanas de Windows, ejecución de comandos, control remoto del equipo, manipulación de navegadores web, secuestro de portapapeles y suplantación de billeteras de Bitcoins, sustituyendo las billeteras copiadas por las de los cibercriminales, como la siguiente: 1Jp4A7NEwhk2uNPnZbewN9QfCdoXFRL9Xp. Hasta el momento de la emisión de este reporte no se identificaron transacciones realizadas con dicha billetera.

Figura 12. Balance de la cartera Bitcoin de los atacantes

Durante el análisis se identificaron algunas características comunes en troyanos que afectan a Latinoamérica como: Mekotio, Javali/Ousaban y Grandoreiro. Algunas de ellas son la capacidad de manipular el navegador y la generación de ventanas del sistema operativo Windows, aunque no se identificaron ventanas relacionadas con otros bancos, debido a que se identificaron estas características, es posible que también suplante a otros bancos brasileños.

Además, durante el análisis dinámico se identificó que el troyano monitorea el acceso a dominios como Outlook, Hotmail y OneDrive, entre otros, por lo que es posible que también tenga el objetivo de robar credenciales.

Características destacables de Red Mongoose Daemon

Con la finalidad de dar claridad en la identificación de esta nueva amenaza, para futuras investigaciones, a continuación se mencionan algunas características distintivas de Red Mongoose Daemon y se contrastan algunas de ellas con campañas anteriormente observadas en la región del troyano Javali/Ousaban, ya que SCILabs identificó algunos overlaps con Javali/Ousaban, mencionados en la sección “Contexto de Amenaza” del presente documento.

- A diferencia de las campañas de Javali/Ousaban observadas en fuentes públicas en 2021 y otras por SCILabs desde 2023, la arquitectura de la DLL de Red Mongoose Daemon es de 64 bits.

- Durante los análisis realizados por SCILabs, se ha identificado que los actores de amenaza usan Borland/Embarcadero Delphi <= 10 junto con Turbo Linker 2.5 en el proceso de construcción de la DLL del troyano Javali; por el contrario, en la campaña de Red Mongoose Daemon, se identificó el uso de Delphi 11, Turbo Linker 8 y MSLinker 8, este último posiblemente para asegurar la compatibilidad con el uso de dependencias de bibliotecas compiladas con Visual Studio.

- En campañas de Javali/Ousaban es común observar el uso de packers como VMProtect, Themida y ENIGMA; para la campaña de Red Mongoose Daemon, los actores de amenaza no usaron ningún Packer.

- El troyano es detectado por las soluciones antivirus de VirusTotal, en su mayoría como un troyano genérico, en contraste con campañas de Javali/Ousaban, en las que es etiquetado como Ousaban por la mayoría de los antivirus.

Como se puede observar en la siguiente lista que muestra algunas de las capacidades del troyano por medio del análisis de las clases implementadas en su código fuente, este troyano cuenta con las capacidades de la mayoría de los troyanos bancarios latinoamericanos, como la suplantación de ventanas y la manipulación del navegador, a excepción de la suplantación de transacciones PIX (la cual no había sido observada anteriormente por SCILabs).

- TClipBoard: Manipulación del portapapeles

- TMouse: Manipulación del mouse

- TDragObject: Manipulación de imágenes en instancias de ventanas

- TJSONObject, TJSONArray: Manipulación de datos en formato JSON

- TCustomCanvas, TCanvas, TScrollBar, TCustomPanningWindow: Creación y manipulación de ventanas

- THTTPClient: Comunicación con el C2

- TGraphic, TPicture: Manipulación de gráficos e imágenes

- PixTrocar: Manipulación de ventanas PIX

En la siguiente tabla se encuentra un resumen de las diferencias generales entre Javalí/Ousaban y Red Mongoose Daemon.

| Javalí/Ousaban | Red Mongoose Daemon | |

| Arquitectura de la DLL en campañas observadas por SCILabs | X32 | X64 |

| Tecnología de desarrollo en campañas observadas por SCILabs | Borland/Embarcadero Delphi <= 10 | Delphi 11 |

| Linker observado en campañas por SCILabs | Turbo Linker 2.5 | Turbo Linker 8 y MSLinker 8 |

| Packer observado en campañas por SCILabs | VMProtect, Themida y ENIGMA | – |

| Etiqueta asignada por la mayoría de las soluciones antivirus en VirusTotal | Ousaban | Generic Trojan |

Tabla 1. Diferencias entre Javalí/Ousaban y Red Mongoose Daemon

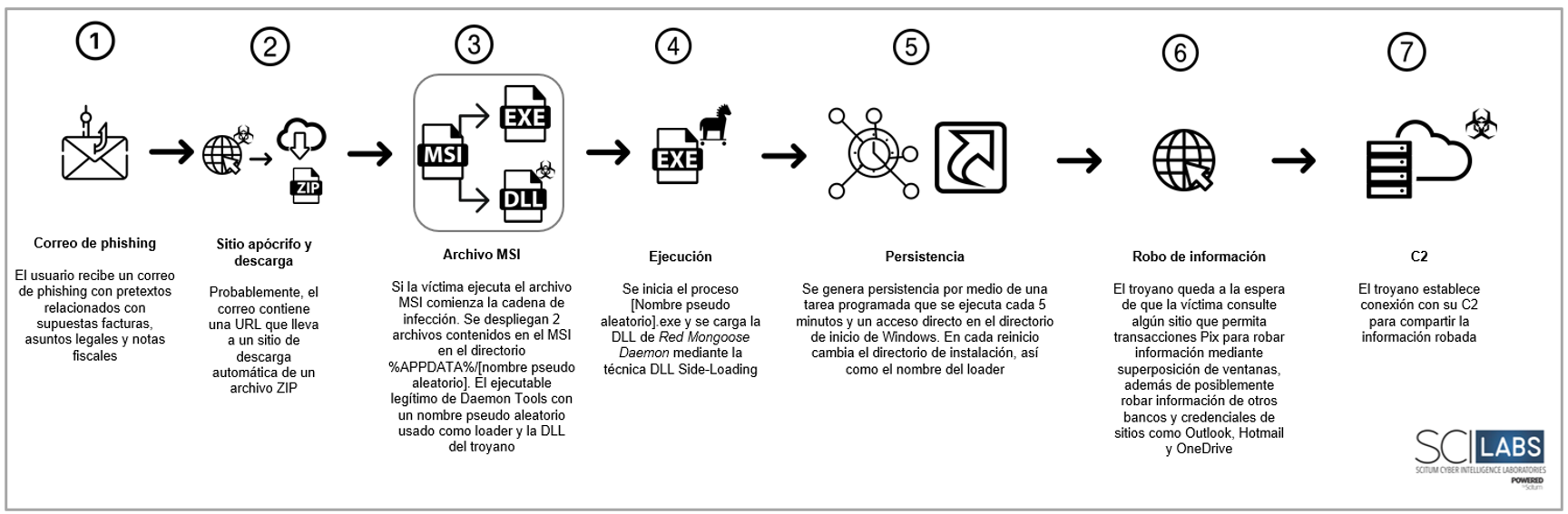

Resumen del flujo del ataque observado

- Es altamente probable que la víctima reciba un correo de phishing con pretextos relacionados con supuestas facturas, asuntos legales y notas fiscales digitales.

- Probablemente, el correo electrónico contiene una URL que lleva al usuario a un sitio de descarga automática de un archivo de tipo ZIP.

- Dentro del archivo comprimido se encuentra un archivo de tipo MSI.

- Si la víctima ejecuta el archivo MSI, comienza la cadena de infección.

- Se despliegan 2 archivos contenidos en el MSI en el directorio %APPDATA%/[nombre pseudo aleatorio]. El ejecutable legítimo de Daemon Tools tiene nombre pseudoaleatorio, como “loader” y la DLL del troyano.

- Se inicia el proceso [Nombre pseudo aleatorio].exe y se carga la DLL de Red Mongoose Daemon mediante la técnica DLL Side-Loading.

- Se genera persistencia por medio de una tarea programada que se ejecuta cada 5 minutos y un acceso directo en el directorio de inicio de Windows. En cada reinicio se cambia el directorio de instalación y el nombre del loader.

- El troyano queda a la espera de que la víctima consulte algún sitio que permita transacciones PIX para robar información mediante superposición de ventanas, además de posiblemente robar información de otros bancos y credenciales de sitios como Outlook, Hotmail y OneDrive.

- El troyano establece conexión con su C2 para compartir la información robada.

Diagrama del flujo de ataque

Figura 13. Diagrama del flujo del ataque observado en la campaña actual de Red Mongoose Daemon

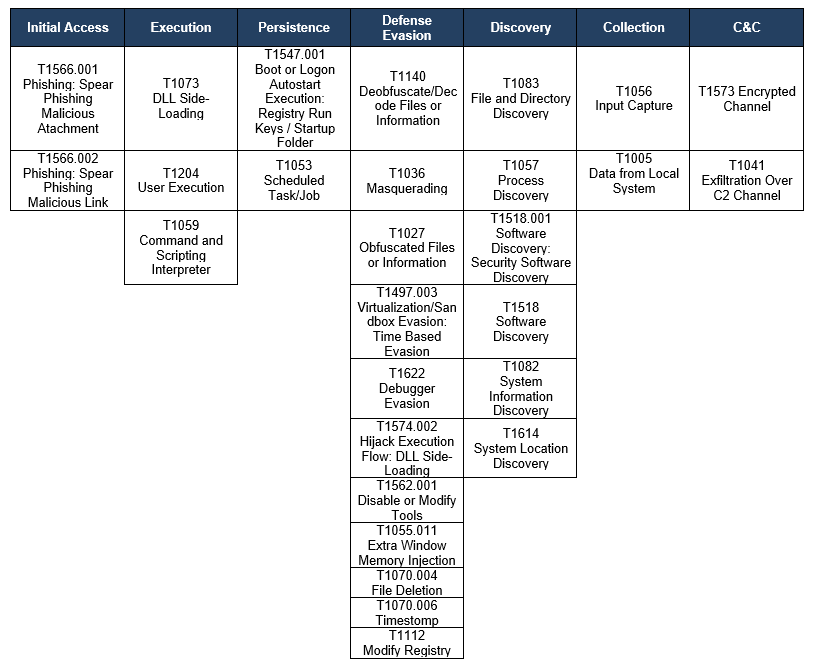

TTP observados alineados al marco MITRE® ATT&CK

Tabla 2. TTP observados alineados al marco MITRE® ATT&CK

Conclusión

SCILabs considera que, debido a sus técnicas avanzadas de persistencia y evasión de defensas mencionadas en este reporte, Red Mongoose Daemon es una amenaza de importancia en la región. Es probable que este troyano expanda su actividad a otros países de Latinoamérica como México y que otros troyanos como Grandoreiro, Mekotio y Javali adopten algunos TTP mencionados en este reporte. Adicionalmente, se espera que los operadores de esta amenaza realicen modificaciones en sus artefactos y en el flujo de ataque para garantizar una mayor tasa de éxito en sus ataques.

SCILabs considera importante que instituciones y empresas estén al tanto de las actualizaciones de los TTP e indicadores de compromiso para minimizar el riesgo de infección y el impacto que el robo de información bancaria puede tener en las organizaciones. Es importante considerar las siguientes recomendaciones:

Recomendaciones específicas de Red Mongoose Daemon

- Agregar los IoCs compartidos en este documento a sus soluciones de seguridad.

- Con respecto a los correos electrónicos, se recomienda:

- Evitar abrir correos de remitentes desconocidos

- Evitar abrir enlaces sospechosos

- Evitar abrir o descargar archivos sospechosos

- Realizar actividades de caza de amenazas en los procesos de los EndPoint, en busca de procesos sospechosos y persistentes en las tareas programadas y directorios de inicio del sistema operativo con nombres como bck<fecha de ejecución>.exe o nombres de aplicaciones no autorizadas por la organización.

- Verificar si se encuentran instaladas las herramientas Daemon Tools y FormsTudio; y si estas son legítimas o fueron usadas conscientemente por el usuario. Realizar una investigación a profundidad para descartar o confirmar una infección del troyano bancario Red Mongoose Daemon.

- Realizar actividades de caza de amenaza en sus EndPoints, en busca de directorios o archivos con nombres sospechosos como “DTCommonRes.dll.exe”, dentro de las rutas comúnmente utilizadas por Red Mongoose Daemon, así como todos los directorios en %APPDATA%.

Indicadores de Compromiso

Hashes SHA256

C855545D4607BD7A370F0B6AE575171050A7E9D003A4DA157EF90C15A2A92EEB

E1E2E0E4FF5C0FAE93B7D7526C5C0398E482EDDE0F5A0AF71430FFF5C852E1A6

27940A0201C50163493B8920588D932978A5AE8B192F7BF710FF030CCF048DB7

4E7A3F1CA0545919831F6CFAC4C7194716EB8B67FB15DBBB63C577E66F856E07

38D19F6C43007B1B314BE3C3E093E042F6F29638AF42F6045828C15901459DAB

78F865BC8012AC787408ECCE89CC8C6DBC294EBF929C62283C39504D9B1EEE2C

532CA82269C60CC6FC9197413C9BCC1CCA840F40B966524F1C2681660196C7F9

282FC28644DB919FEE960F1D09C94076EB5CC57C266E25D47DC1C13E38EAC27A

URLs

Se recomienda realizar el bloqueo completo de las URLs con el fin de evitar futuros falsos positivos o interrupciones en la operación

hxxps[:]//i.pinimg.com/236x/5b/f8/1a/5bf81a501ab9d26db806e7fec4edfa75.jpg

hxxps[:]//rdcontra.com/clientes/index.php

hxxps[:]//rdcontra.com/awstats/awstats.pl

hxxp[:]//34.68.151.162/arquivo.msi

hxxp[:]//galvaoministerio.com

hxxp[:]//brigadafraternidade.com

hxxps[:]//notas.blogdns.net/6E%2028%205B%205E_5E128%205B%205E_5E%2028%205B%205E_5E128%205B%205E_5E%2028%205B%205E_5E128%205B%205E_/

hxxps[:]//newsfoos.from-mo.com/