Cuidado con Emotet

El origen de Emotet

Emotet, también conocido como Geodo o Heodo, es un troyano dirigido a todo tipo de usuarios, desde personas comunes hasta empleados de corporativos, y se distribuye sobre todo mediante campañas de correo electrónico de MalSpam. Fue descubierto en 2014 y su principal funcionalidad era robar credenciales bancarias, sin embargo, con el tiempo fue evolucionando hasta convertirse en una poderosa Botnet, utilizada como Malware-as-a-Service (MaaS)[1], para ser la puerta de entrada de otros tipos de malware como el ransomware[2] Ryuk[3] y otros troyanos como Trickbot[4], QakBot[5] y Dridex[6] o beacons de Cobalt Strike[7].

Con base en diversas investigaciones, Emotet es atribuido a los actores de amenazas conocidos como MUMMY SPIDER[8] (también identificados como TA542 o Mealybug); lo que lo convierte en una de las amenazas más peligrosas y más frecuentemente distribuidas “In-the-wild[9]”.

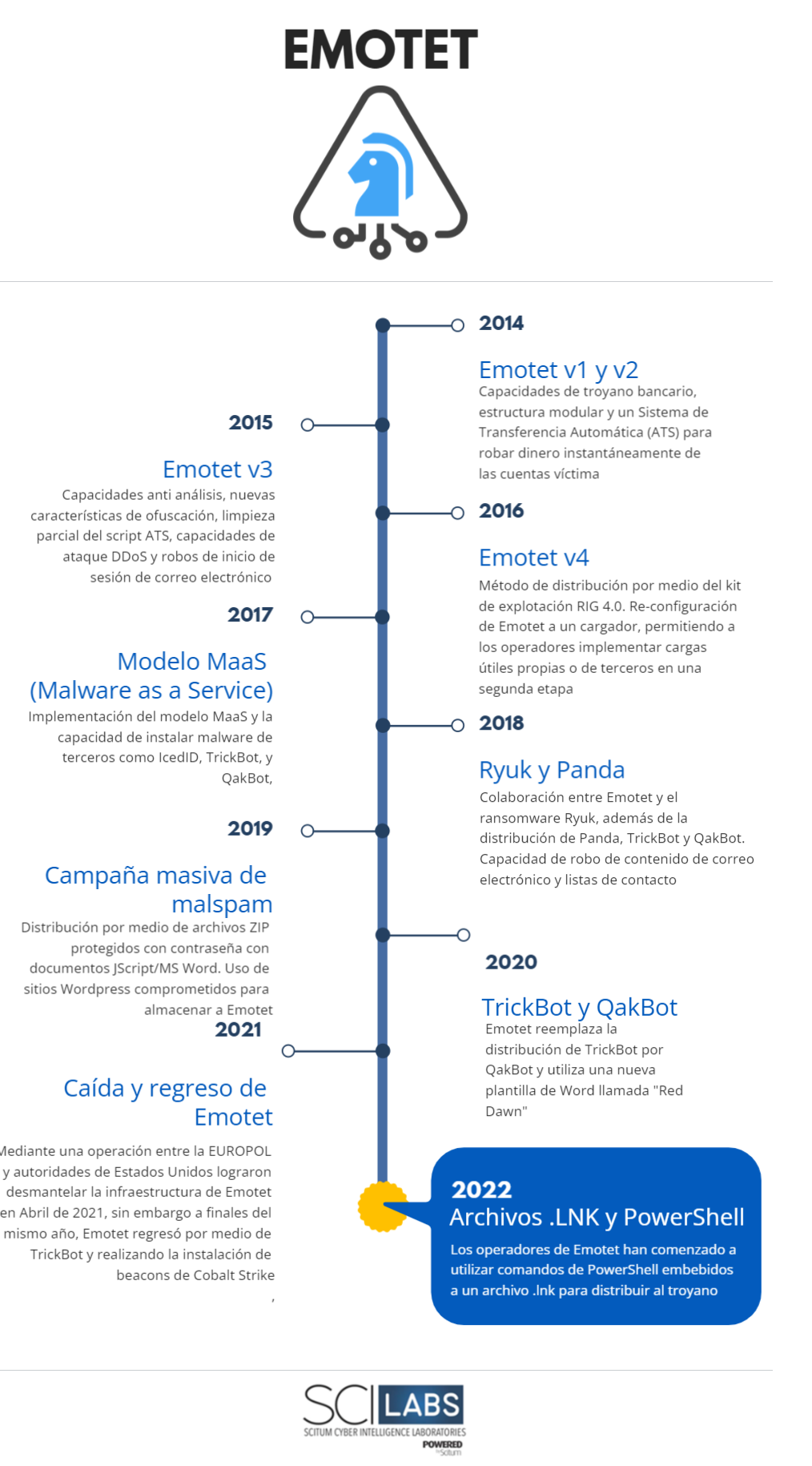

A continuación, presentamos la línea de tiempo con la evolución de Emotet.

Figura 1 – Línea de tiempo de Emotet

La sofisticada Botnet Emotet y las sub-botnet Epoch

Como mencionamos anteriormente, Emotet evolucionó hasta convertirse en una sofisticada Botnet, la cual está formada por subgrupos o sub-botnet, llamadas Epoch. Cada Epoch tiene su propia infraestructura de servidores C2 y métodos de distribución y la segmentación puede ser utilizada para apuntar a diferentes objetivos, con distintas cargas útiles o para actuar como infraestructura redundante[10].

Hasta el momento de la redacción de esta publicación, se conocen cinco sub-botnet de Emotet: de Epoch 1 a Epoch 5 y, de acuerdo con recientes investigaciones[11], Epoch 1, Epoch 2 y Epoch 3 se observaron antes del desmantelamiento de Emotet, a principios de 2021; Epoch 4 y Epoch 5 fueron introducidas después de su resurgimiento a finales de 2021.

Es importante mencionar que el subgrupo de Emotet generalmente puede ser identificado mediante las claves de cifrado públicas contenidas en la configuración C2 de las muestras. Aunque estas contienen los datos de configuración en diferentes formatos, todas los almacenan en una DLL “interna” cifrada, que está embebida en la carga útil ejecutable de Emotet.

De acuerdo con algunas investigaciones[12],[13], se pueden identificar las sub-botnet Epoch 1, 2 y 3, debido a que hacen uso de una clave pública integrada RSA (Rivest-Shamir-Adleman)[14] para cifrar la clave estándar de cifrado AES (Advanced Encryption Standard)[15], que es utilizada para cifrar el tráfico de la red.

Por otro lado, las sub-botnet más recientes (Epoch 4 y 5) utilizan criptografía de curva elíptica (ECC) para realizar el cifrado asimétrico y hacen uso de una clave pública integrada de curva elíptica Diffie-Hellman (ECDH)[16] identificada como ECK1 y utilizada para el cifrado, más una clave pública integrada de algoritmo de firma digital de curva elíptica ECDSA[17] (Elliptic Curve Digital Signing Algorithm), identificada como ECS1, para realizar la comprobación de datos.

La forma en la que la Botnet Emotet está organizada puede dificultar el seguimiento de esta amenaza, debido a que se ha observado[18],[19] que los bots pueden ser trasladados de un Epoch a otro, además de que es viable mantener en funcionamiento la Botnet en caso de que algún Epoch sea eliminado o se encuentre en mantenimiento.

Características principales de Emotet

Emotet es distribuido por medio de campañas de Malspam, utilizando documentos de Word o Excel, enlaces maliciosos, archivos .zip protegidos con contraseña o, más recientemente, archivos de tipo .lnk[20].

Los correos electrónicos de phishing utilizados para distribuir Emotet pueden ser simples o pueden contener imágenes de marcas comerciales o de logos de empresas conocidas, con mensajes de urgencia relacionados como, por ejemplo, facturas, pagos pendientes o autorizaciones.

Por otro lado, desde el descubrimiento de Emotet se ha identificado el uso diferentes módulos[21], entre los que se encuentran los siguientes:

- Módulo principal: tiene la capacidad de descargar otros, desde un servidor C2.

- Módulo de spam: utilizado para propagación de Emotet mediante el envío de correos electrónicos.

- Módulo de robo de credenciales: utilizado para robar credenciales de navegadores Web y clientes de correo electrónico por medio de herramientas legítimas o maliciosas como Nirsoft Mail PassView, WebBrowser PassView y exe.

- Módulo esparcidor: se usa para enumerar los recursos de la red, para intentar propagarse hacia otros equipos. También se usa para realizar ataques de fuerza bruta por medio de una lista codificada, embebida en el código de Emotet; además de copiar en carpetas de red donde se tuvo acceso al troyano y configurar un servicio en el sistema remoto para ejecutar el archivo malicioso.

- Módulo de recolección de correo electrónico: empleado para exfiltrar el contenido del correo electrónico de los equipos infectados.

- Módulo de robo de la libreta de direcciones de Windows: utilizado para extraer la lista de nombres y direcciones de cada perfil identificado para posteriormente compartir la información al módulo de spam.

Además, Emotet tiene la capacidad de entregar malware adicional en los equipos infectados, como beacons de Cobalt Strike o los troyanos bancarios IceID[22], TrickBot o QakBot; que a su vez pueden desplegar otro tipo de amenazas, como ransomware.

Es importante mencionar que Emotet contaba con un módulo bancario, que se encargaba de interceptar el tráfico del navegador Web hacia instituciones bancarias, para robar los datos enviados por la víctima, y un módulo para realizar ataques DDoS, sin embargo, con base en investigaciones públicas[23], estos módulos ya no se encuentran activos en las últimas versiones.

Flujo de ataque

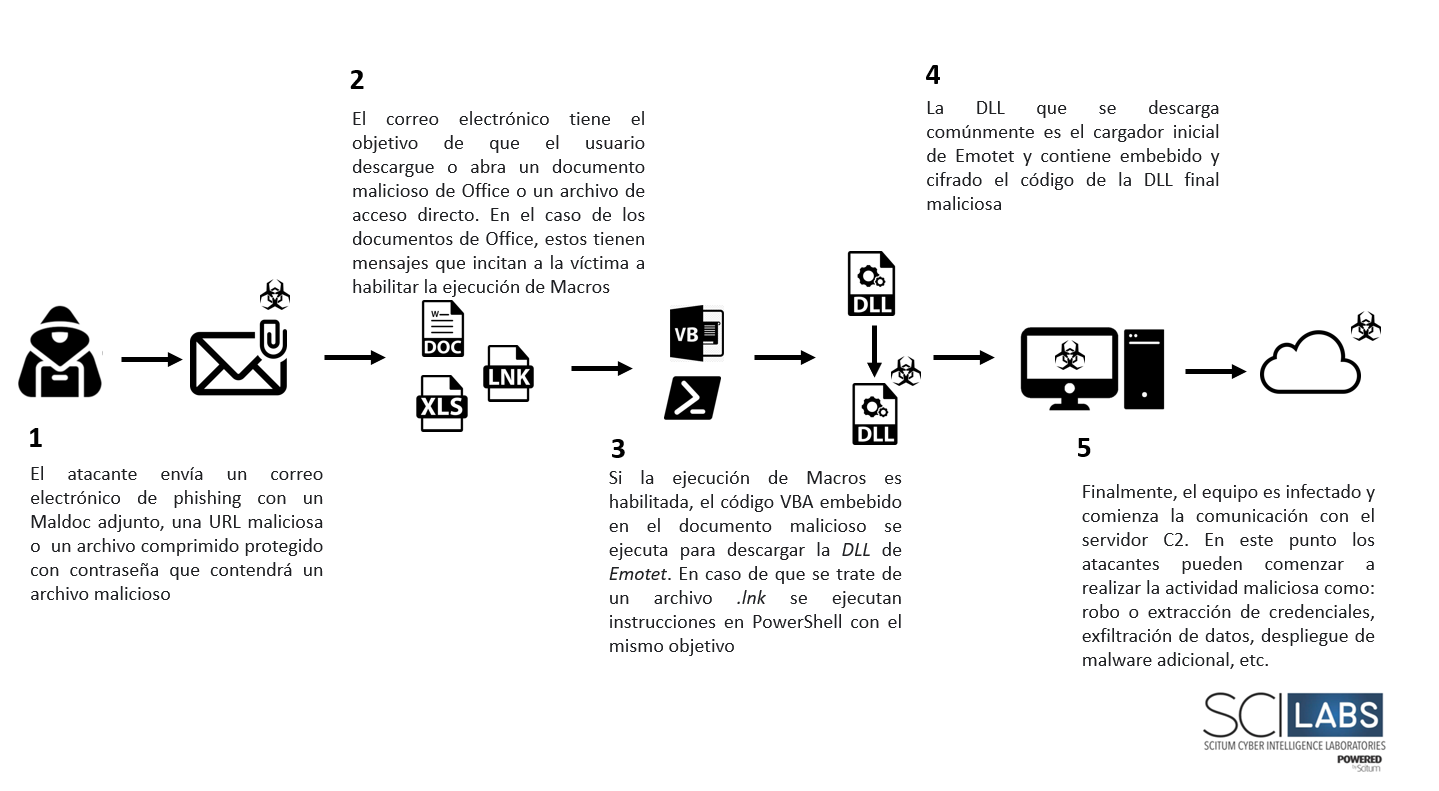

Como hemos mencionado a lo largo del artículo, Emotet cuenta con diferentes versiones y sub-botnet, además está en constante evolución; debido a esto, el flujo de ataque puede variar. A continuación, presentamos un diagrama general de un ataque común de Emotet.

Figura 2 – Flujo de ataque común de Emotet

Puntos clave que podrían ayudar a identificar un phishing de Emotet

Emotet puede ser distribuido utilizando múltiples pretextos en los correos electrónicos de phishing, a continuación, algunos de los más comunes:

- “Información de pago de [Empresa X]”

- “Notificación de pago”

- “Transacción de su factura”

- “Pago vencido”

- “Facturas pagadas”

- “Factura de venta”

- “Actualización de estado”

- “Documento necesario”

- “Nuevo pedido”

- “Recibo de su factura”

- “Adjunto …”

- “Perfecto!”

- “Se adjunta documentación para la firma”

- “Según la conversación mantenida te adjunto la información”

Otro punto por considerar, son los medios por los cuales, con base en nuestra telemetría, se ha observado que Emotet es distribuido.

- Documentos de Microsoft Word o Excel con macros embebidas

- PDF con enlaces de descarga de documentos maliciosos de Microsoft Word o Excel

- PDF con enlaces de descarga de archivos ZIP con archivos de Microsoft Word o Excel

- Archivos ZIP protegidos con contraseña, que contienen archivos de Microsoft Word o Excel

- URL de descarga de documentos maliciosos de Microsoft Word o Excel

- URL de descarga de archivos ZIP con archivos de Microsoft Word o Excel

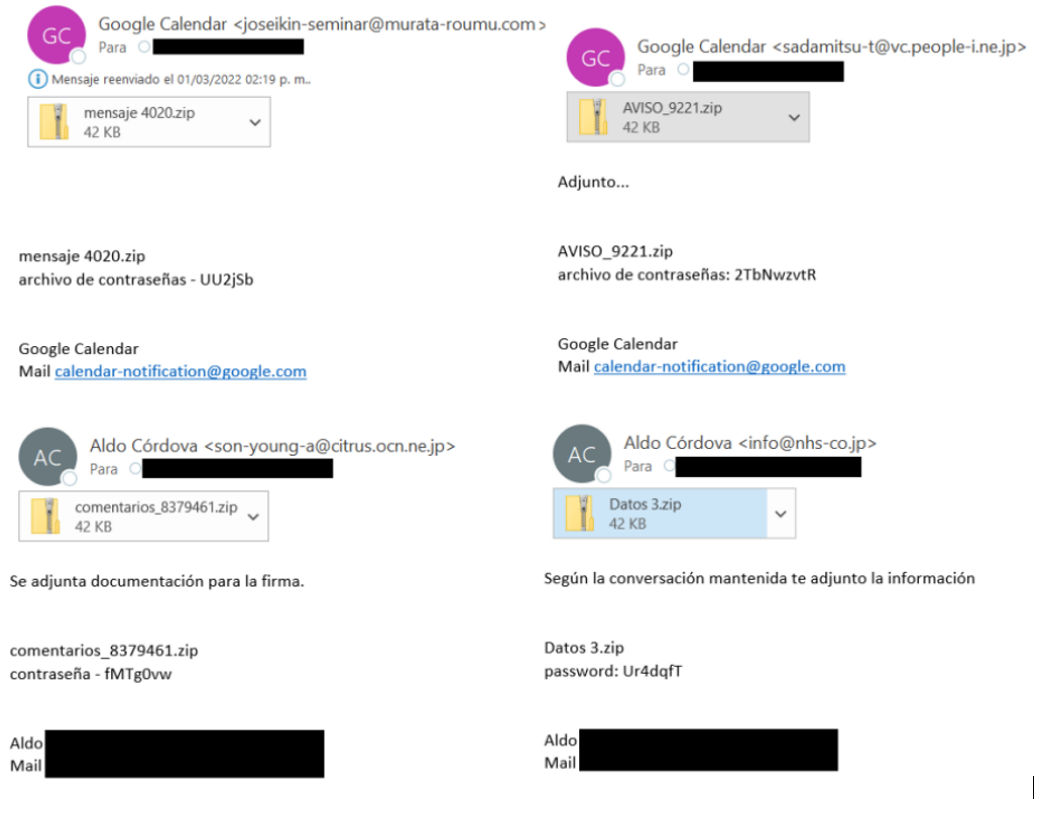

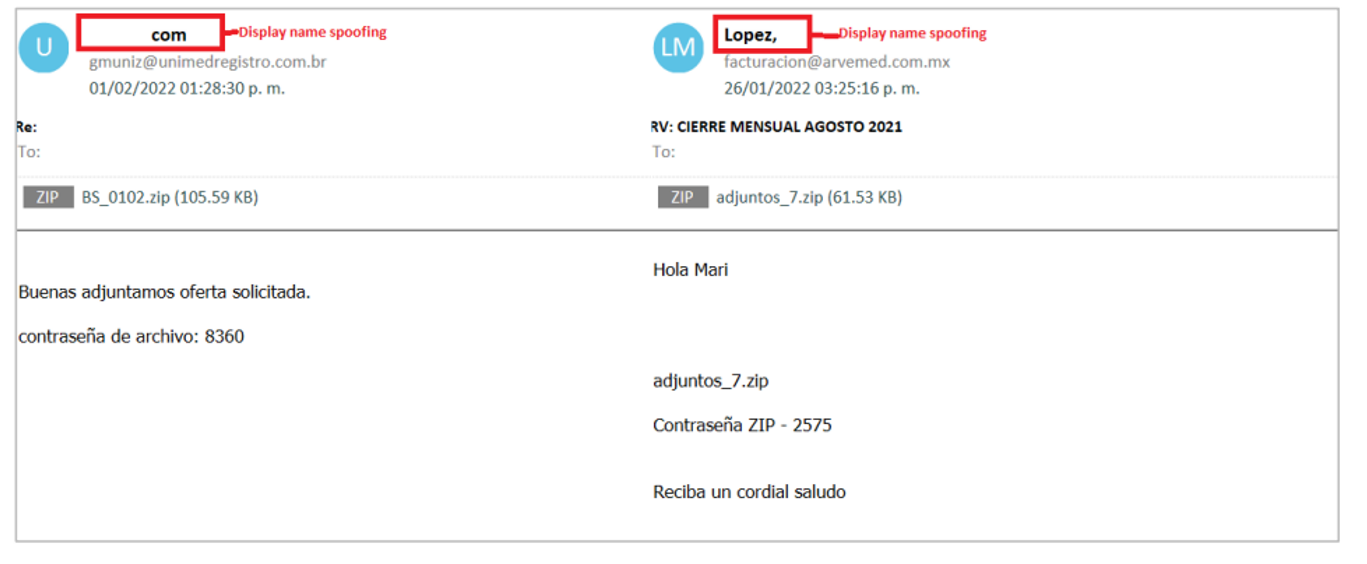

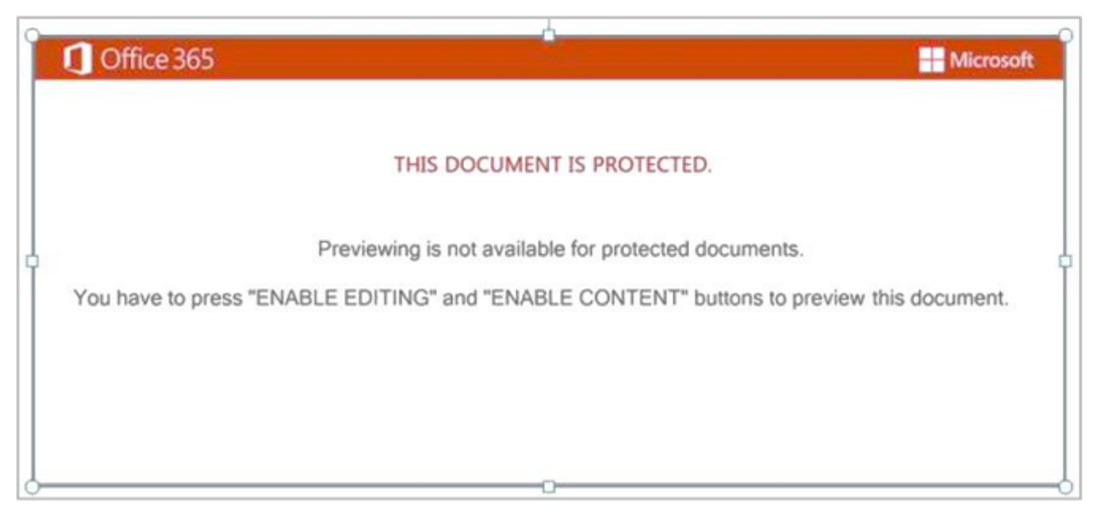

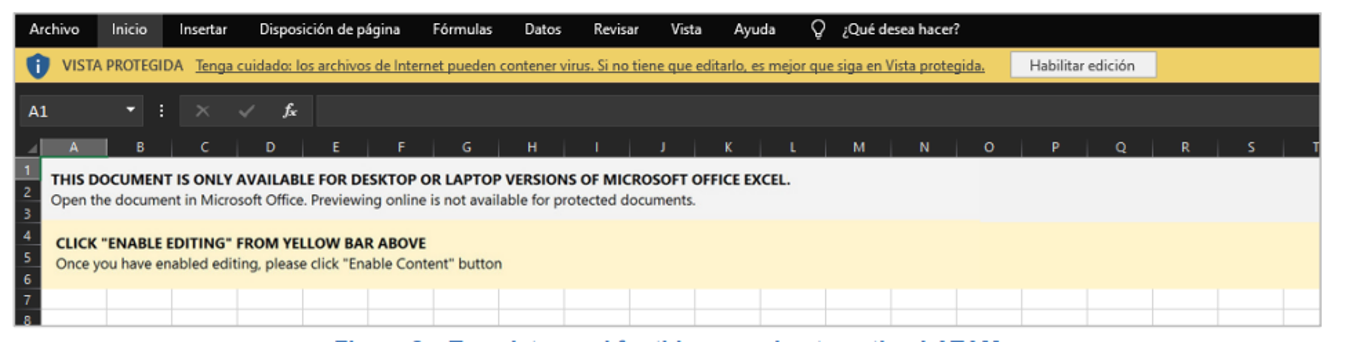

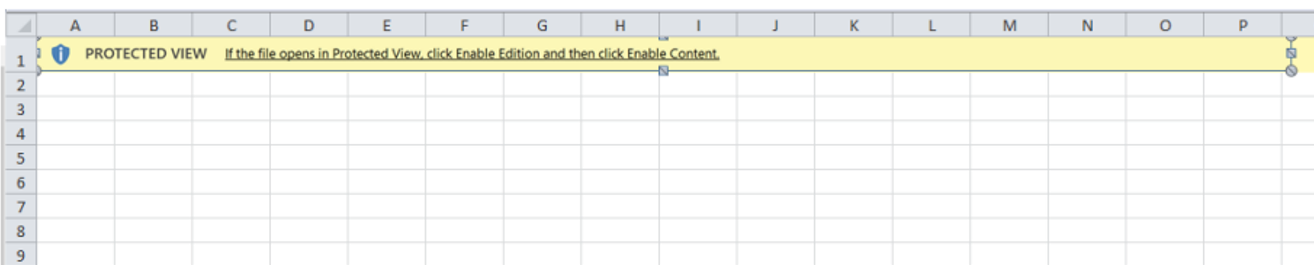

En las últimas campañas analizadas por SCILabs, observamos que lo más frecuente era la recepción de documentos de Microsoft Word o Excel, que, al habilitar la ejecución de macros, llevaba a la ejecución de la amenaza para iniciar la cadena de infección. A continuación, presentamos algunas plantillas de correo electrónico y de documentos observados en las investigaciones realizadas por SCILabs.

Figura 3 – Plantillas de correo electrónico utilizadas por Emotet (I)

Figura 4 – Plantillas de correo electrónico utilizadas por Emotet (II)

Figura 5 – Plantilla de Word utilizada por Emotet

Figura 6 – Plantilla de Excel utilizada por Emotet (I)

Figura 7 – Plantilla de Excel utilizada por Emotet (II)

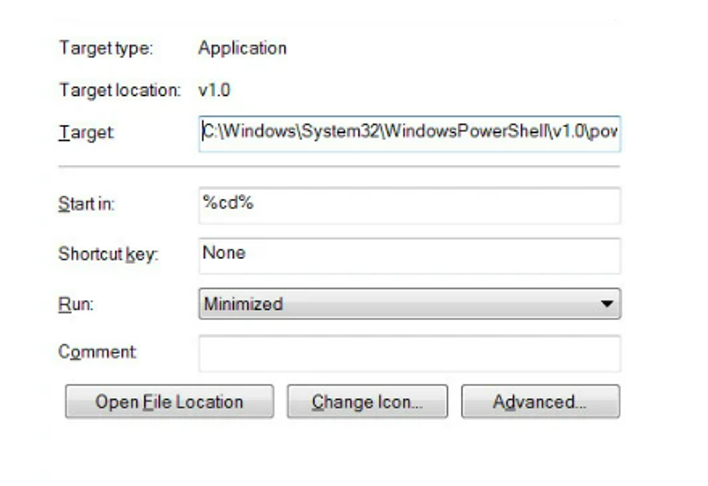

En SCILabs consideramos que, debido a la decisión de Microsoft de deshabilitar las macros de Microsoft Office de manera predeterminada, los atacantes han optado por utilizar otras técnicas para distribuir a Emotet. Como mencionamos anteriormente, se ha comenzado a observar la distribución por medio de documentos de tipo .lnk, con el objetivo de ejecutar directamente comandos de PowerShell o CMD para realizar la descarga de Emotet.

Figura 8 – Propiedades de un archivi .lnk (acceso directo) con ejecución directa de PowerShell

¿Por qué Emotet es tan peligroso?

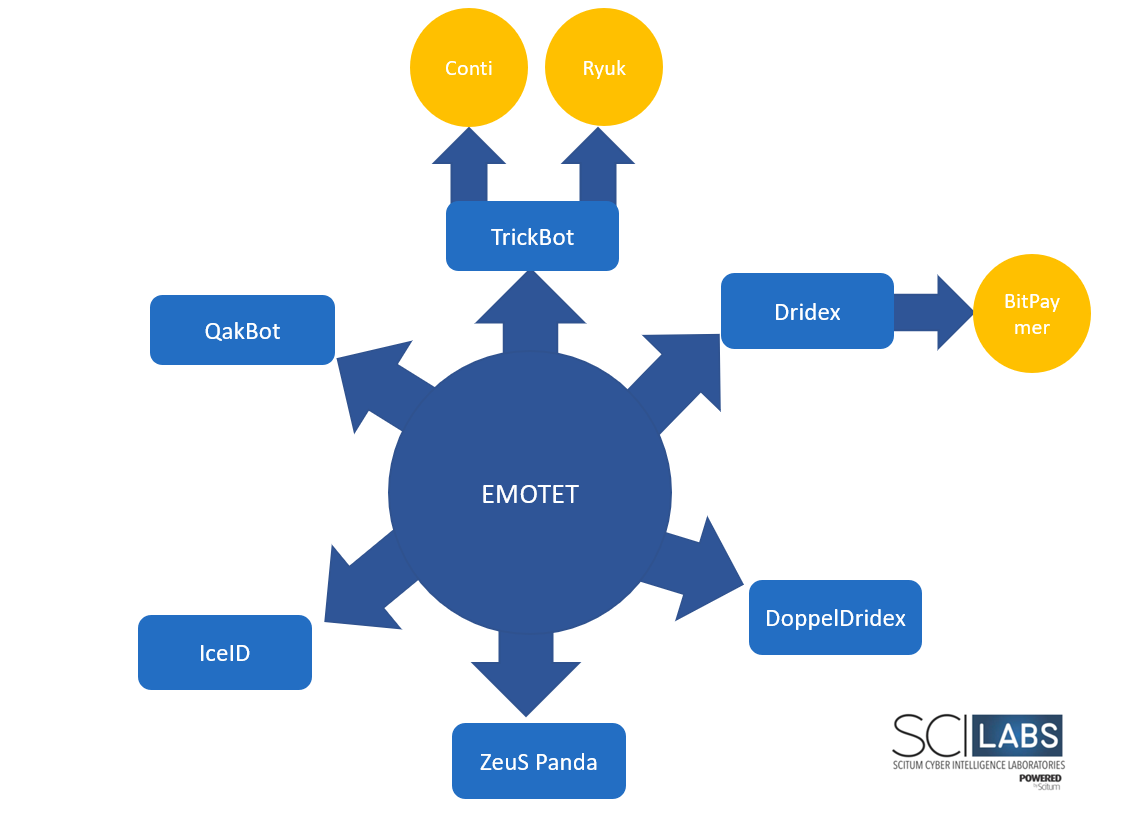

Emotet es una amenaza que mejora sus capacidades constantemente, con una infraestructura sumamente versátil distribuida en todo el mundo, lo que dificulta su erradicación. Además, como mencionamos arriba, opera como Malware as a Service, lo que significa que es utilizado para ser el punto de entrada de amenazas más peligrosas, como ransomware (podría ser utilizado como punto de entrada por las familias de Conti o Ryuk).

Figura 9 – Emotet como base en la cadena de infección

Conclusión

Emotet es una amenaza muy peligrosa, debido a su modularidad y a la gran infraestructura distribuida con la que cuenta. Las campañas utilizadas para diseminarla y las mejoras con las que cuenta en la cadena de distribución, están diseñadas para evadir la mayor cantidad de soluciones de seguridad. Un ejemplo de ello es la ejecución de comandos de PowerShell mediante archivos de acceso directo “.lnk”.

Con base en nuestra telemetría, en SCILabs consideramos que Emotet seguirá con una gran actividad, especialmente en LATAM; en muchos casos debido a la falta de campañas de concientización en las organizaciones de la región y a la falta de implementación de soluciones de seguridad que no solo estén basadas en firmas, sino también en patrones de comportamiento basados en funciones de machine learning.

Otro punto por considerar es la confianza que se genera entre las cuentas de correo electrónico para distribuir el troyano, debido a que Emotet es capaz de robar las cuentas de las víctimas y utilizarlas para reenviar el malware desde ellas, a los contactos de la víctima.

Aunque Emotet es una amenaza muy conocida e históricamente analizada, las organizaciones deben estar al pendiente y contar con las medidas necesarias, como políticas acerca del correcto uso del correo electrónico, campañas de concientización periódicas, soluciones de seguridad como EDR en todos los EndPoint de la organización y actividades constantes de threat hunting para identificar de manera oportuna ataques de malware.

Recomendaciones

- Cambie las contraseñas de las cuentas de correo electrónico que sospeche que hayan sido utilizadas para enviar correos de phishing.

- Si es posible, en su solución antispam bloquee los correos con archivos .zip protegidos con contraseña, y solo habilite las excepciones que requiera.

- Si cree que fue víctima de Emotet, utilice como apoyo complementario la aplicación de EmoCheck[24] para verificar la actividad en los sistemas

- Verifique si su correo electrónico o dominio está listado en la base de datos de spam de Emotet, utilizando la herramienta HaveIBeenEmotet[25].

- Habilite el factor múltiple de autenticación para sus cuentas de correo electrónico personales y corporativas, así como en las aplicaciones operativas que lo permitan.

- Evite utilizar la misma contraseña para distintos sitios Web o proveedores de correo electrónico, utilice contraseñas robustas y actualícelas periódicamente.

- Al almacenar contraseñas, hágalo en una aplicación de gestión de contraseñas, obteniéndola desde alguna fuente oficial.

- Revise con atención el remitente de los correos electrónicos que recibe, para validar que no se trate de una suplantación de nombre o dirección de correo en el remitente. Ante la duda, realice una segunda validación, preferentemente mediante una llamada telefónica al remitente.

- Cuando requiera acceder a una aplicación, página o servicio, siempre hágalo desde la página oficial de la organización o ingresando usted mismo la dirección Web correspondiente en el navegador.

- Si un correo electrónico contiene un enlace, verifique que la dirección Web sea legitima y pertenece al servicio relacionado. Generalmente, las páginas oficiales comienzan con “https://” lo que indica que la transmisión de información es segura. Al hacer clic en los candados de seguridad, que suelen encontrarse de lado izquierdo de la barra de direcciones del navegador de Internet, podrá comprobar la validez del certificado digital y obtener información sobre la identidad del sitio al que está accediendo.

- No descargue ni abra archivos de fuentes no confiables u oficiales: pueden tener malware, que abren la posibilidad a que un atacante acceda a su computadora y, por lo tanto, a toda la información que almacene o introduzca en ella.

- Mantenga actualizado el software de sus dispositivos, instale las actualizaciones de seguridad de su sistema operativo y de todas las aplicaciones que utiliza, especialmente las de sus productos antivirus, soluciones EDR, navegador Web y cliente de correo electrónico.

- Cuando reciba un correo electrónico sospechoso o de remitentes desconocidos que le soliciten información personal o financiera, no responda.

- Manténgase actualizado de las técnicas más comunes que utilizan los atacantes para distribuir malware.

- Realice, en todos los niveles de la organización, campañas constantes de concientización acerca de las técnicas de ingeniería social utilizadas por los cibercriminales para distribuir malware.

- Establezca un proceso que le permita a todo el personal operativo saber cómo y con quién reportar, de manera directa e inmediata, cualquier correo electrónico sospechoso o actividad maliciosa derivada.

IoCs

HXXP://FARSCHID.DE/VERKAUFSBERATER_SERVICE/OZRW36A2Y1CH2CLUZY/ HXXP://77HOMOLOG.COM.BR/DEV-JEALVES/GP55WBYNXNP6/ HXXP://GEOWF.GE/TEMPLATES/PJREA3IU3WG/ HXXP://H63402X4.BEGET.TECH/BIN/WL0ENIE3BHELXV6V/ HXXP://ECOARCH.COM.TW/CGI-BIN/E/

HXXPS://GALAXY-CATERING.COM.VN/GALXY/FG1VVHLYJ/

FARSCHID[.]DE

77HOMOLOG[.]COM[.]BR

GEOWF[.]GE

H63402X4[.]BEGET[.]TECH ECOARCH[.]COM[.]TW

GALAXY-CATERING[.]COM[.]VN

44CBB81D7EA274183675EBFEEC5498C244B99EB1

784C4D39CA9893630836A43310249EA2DF4E137A

502BE9F4649606E60E9C39D432891E83E077798C

3A4B4FE9F7A8C271A43230531A6FBD6ACDAD6CBF

3D2A06E24CD754FC6BB8F3CEF7360464F5DA259C

D037D66B881112A47EB88A7A3E843EFBAF9D2456

C39C0AB3E3818E745BE13B0D9448F1E58CA8299B

15980A3056105F71A6D8B8EEBDF2F7BA0E0CDD55

B677DF2DCE4A674FA63188A63E11F7831222A326

Referencias

[1] https://success.trendmicro.com/dcx/s/solution/1118391-malware-awareness-emotet-resurgence

[2] https://www.bleepingcomputer.com/news/security/emotet-botnet-comeback-orchestrated-by-conti-ransomware-gang/

[3] https://www.cybereason.com/blog/research/one-two-punch-emotet-trickbot-and-ryuk-steal-then-ransom-data

[4] https://www.cybereason.com/blog/research/triple-threat-emotet-deploys-trickbot-to-steal-data-spread-ryuk-ransomware

[5] https://www.bleepingcomputer.com/news/security/emotet-botnet-is-now-heavily-spreading-qakbot-malware/

[6] https://nakedsecurity.sophos.com/2017/08/10/watch-out-for-emotet-the-trojan-thats-nearly-a-worm/

[7] https://duo.com/decipher/emotet-shifts-gears-drops-cobalt-strikedirectly

[8] https://malpedia.caad.fkie.fraunhofer.de/actor/mummy_spider

[9] https://www.trendmicro.com/vinfo/us/security/definition/in-the-wild

[10] https://www.bleepingcomputer.com/news/security/emotet-trojan-evolves-since-being-reawakend-here-is-what-we-know/

[11] https://blogs.vmware.com/security/2022/03/emotet-c2-configuration-extraction-and-analysis.html

[12] https://intel471.com/blog/emotet-returns-december-2021

[13] https://blogs.vmware.com/security/2022/03/emotet-c2-configuration-extraction-and-analysis.html

[14] https://jryancanty.medium.com/understanding-cryptography-with-rsa-74721350331f

[15] https://medium.com/swlh/an-introduction-to-the-advanced-encryption-standard-aes-d7b72cc8de97

[16] https://medium.com/swlh/understanding-ec-diffie-hellman-9c07be338d4a

[17] https://medium.com/coinmonks/ecdsa-the-art-of-cryptographic-signatures-d0bb254c8b96

[18] https://www.bleepingcomputer.com/news/security/emotet-trojan-evolves-since-being-reawakend-here-is-what-we-know/

[19] https://blogs.vmware.com/security/2022/03/emotet-c2-configuration-extraction-and-analysis.html

[20] https://www.bleepingcomputer.com/news/security/emotet-malware-now-installs-via-powershell-in-windows-shortcut-files/

[21] https://www.proofpoint.com/us/threat-insight/post/threat-actor-profile-ta542-banker-malware-distribution-service

[22] https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/evolution-emotet-trojan-distributor

[23] https://www.proofpoint.com/us/threat-insight/post/threat-actor-profile-ta542-banker-malware-distribution-service

[24] https://github.com/JPCERTCC/EmoCheck

[25] https://www.haveibeenemotet.com/