Mekotio en Latinoamérica

Visión general

Este documento describe los TTP e IOC de una campaña en LATAM, identificada por SCILabs mientras realizaba threat hunting en fuentes públicas durante la tercera semana de septiembre, con la cual se está distribuyendo el troyano bancario Mekotio. El malware tiene como objetivo robar información de múltiples instituciones bancarias utilizando formularios falsos para hacerse pasar por sitios originales y capturar credenciales bancarias, además busca secuestrar transacciones de criptomonedas, reemplazando billeteras copiadas al portapapeles por la billetera de los ciberdelincuentes.

Durante la investigación no se obtuvieron más detalles sobre cómo se está entregando esta campaña; sin embargo, con base en la evidencia recopilada, SCILabs considera, con un nivel de confianza alto, el uso de phishing y sitios Web apócrifos como los principales vectores de ataque iniciales.

Este documento muestra el análisis, basado en la telemetría de SCILabs, de cada uno de los elementos de las campañas identificadas. El modus operandi es suplantar el nombre de instituciones tributarias mexicanas y chilenas como el Servicio de Administración Tributaria (SAT) y el Servicio de Impuestos Internos (SII), para ser utilizadas como pretexto en correos electrónicos de phishing.

Después de analizar la campaña, SCILabs determinó con alto nivel de confianza que el objetivo general del atacante es instalar el troyano bancario en las máquinas de usuarios comunes, para robar información sobre todo de gente de Chile, México, Perú, Colombia y Brasil, siendo el principal interés la información de usuarios que tienen cuentas en instituciones bancarias latinoamericanas.

Adicionalmente, con la inteligencia de SCILabs y la información obtenida de fuentes públicas y privadas, es posible determinar que la campaña tiene el potencial de comenzar a extenderse a otros países de LATAM, expandiendo las instituciones bancarias a las que se dirige, debido a su versatilidad y a la rápida evolución de sus TTP.

¿Cómo podría afectar a una organización?

Dado que el principal objetivo de Mekotio es el robo de información de todo tipo de usuarios, incluyendo empleados, esta campaña puede representar un riesgo para la integridad y confidencialidad de los activos de información de cualquier organización.

SCILabs encontró que el troyano tiene la capacidad de desplegar otros artefactos bajo demanda, lo que representa un riesgo debido a que los ataques podrían combinarse con otro tipo de malware, como, por ejemplo, ransomware.

Análisis

Contexto de la amenaza

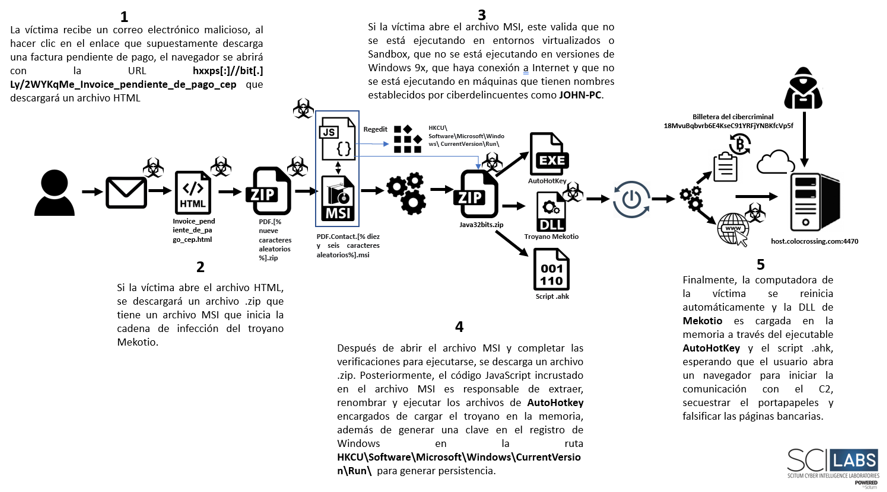

Con base en la investigación realizada, SCILabs identificó que el vector inicial de ataque de la campaña en México es un correo electrónico de phishing, que trata de suplantar al Servicio de Administración Tributaria (SAT), y en Chile es a través de un sitio apócrifo del Servicio de Impuestos Internos (SII).

Flujo de ataque

Análisis del malware

SCILabs determinó que las campañas dirigidas a México y Chile utilizan dos versiones diferentes del troyano Mekotio. La principal diferencia entre ellas es que el artefacto dirigido a Chile contiene dentro del MSI los archivos necesarios para ejecutar el troyano bancario, en lugar de descargarlos como en la versión dirigida a México, sin embargo, comparten algunas características que se listan a continuación:

- Capacidades anti-sandbox.

- DLL empaquetada.

- Obtención de información y arquitectura del sistema operativo.

- Detección de ventanas abiertas activas y despliegue de recursos embebidos según la institución bancaria de la que el malware robará la información.

- Secuestro del portapapeles.

- Robo de información bancaria.

Se analizaron los archivos MSI del malware y, en el caso de los artefactos dirigidos a México, fue posible observar la URL de descarga que contiene el ejecutable AutoHotkey, su script y la DLL del troyano Mekotio. En el caso del artefacto dirigido a Chile, se encontró que los archivos maliciosos se encuentran dentro del archivo MSI.

Del mismo modo, se obtuvieron las validaciones que realiza el archivo para ser ejecutado, entre las que se observaron las siguientes para el archivo MSI:

- No se puede ejecutar en computadoras que tengan nombres como JOHN-PC, LISA-PC y SVIARTA, entre otros.

- No se puede ejecutar en entornos virtualizados o SANDBOX.

- Sólo se puede ejecutar si hay una conexión a Internet.

- No se puede ejecutar en versiones de Windows 9x.

Una vez que el archivo MSI verifica que se cumplen las condiciones para ejecutarse, genera un archivo llamado xy.txt o ko.txt en el directorio C:\ProgramData, que sirve como indicador de verificación para continuar con la infección.

Una de las características a destacar de las acciones personalizadas del archivo MSI de la campaña dirigida a México, es que contiene código JavaScript ofuscado que cumple las siguientes funciones:

- Verifica que la carpeta comprimida que fue descargada por el archivo MSI existe en el directorio C:\ProgramData\%Nombre aleatorio%, y que contiene los archivos necesarios para la infección de Mekotio.

- Extrae y renombra los artefactos maliciosos.

- Elimina la carpeta comprimida descargada.

- Crea el archivo btdae para validar si hay una infección previa en el equipo, en caso de que el archivo MSI se ejecute más de una vez.

- Para generar persistencia, crea una entrada en el registro de Windows, en HKCU\Software\Microsoft\Windows\CurrentVersion\Run\%RandomName%.

- Ejecuta el archivo AutoHotKey para cargar la DLL de Mekotio en la memoria.

Todas las operaciones mencionadas son realizadas mediante instancias de ActiveXObject.

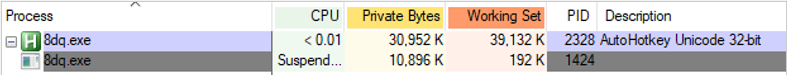

Al final del proceso de infección, la computadora de la víctima se reinicia para ejecutar el script “.ahk” por medio del ejecutable AutoHotKey y cargar la DLL de Mekotio en la memoria. En el caso de la campaña dirigida a Chile, la máquina víctima no se reinicia y el troyano se ejecuta inmediatamente después de la infección.

Una vez que el malware se carga en la memoria, se genera un archivo llamado [%mes-año%].txt en la ruta C:\ProgramData. El troyano espera a que el usuario abra un navegador de Internet para generar un subproceso que supervisará la visualización de páginas de instituciones bancarias. Cuando el usuario ingresa a una página bancaria, se genera un archivo nod32.block, comienza la comunicación con el sitio C2 y los artefactos relacionados con las ventanas apócrifas se generan en la ruta C:\ProgramData\%Institución Bancaria%.

Una característica importante encontrada durante el análisis realizado por SCILabs, es que el troyano puede reemplazar el contenido del portapapeles. Con un nivel medio de certeza, consideramos que cuando se copia una billetera de criptomonedas, se reemplaza por la de los ciberdelincuentes (18MvuBqbvrb6E4KseC91YRFjYNBKfcVp5f).

De igual manera, con un nivel medio de certeza, consideramos que los sitios C2 de Mekotio pueden detectar conexiones a través de VPN y usar geolocalización, para evitar que el troyano se ejecute en ubicaciones no deseadas, además, se identificó la capacidad de descargar artefactos bajo demanda. Durante este análisis se descargó un archivo por lotes que elimina la DLL de Mekotio.

Cambios más significativos en campañas de Mekotio

Después de las campañas mencionadas, SCILabs continuó monitoreando el comportamiento del troyano en la región e identificó que Mekotio es capaz de abusar de software legítimo como VirtualBox Guest Additions Tray Application y Disc Soft Bus Service Pro, de DAEMON Tools, para cargarse en la memoria. Además, el malware va acompañado de algunas DLL legitimas, como sptdintf.dll, ipworksedi20.dll, ssleay32.dll o libeay32.dll, como se ha observado en otros análisis similares.

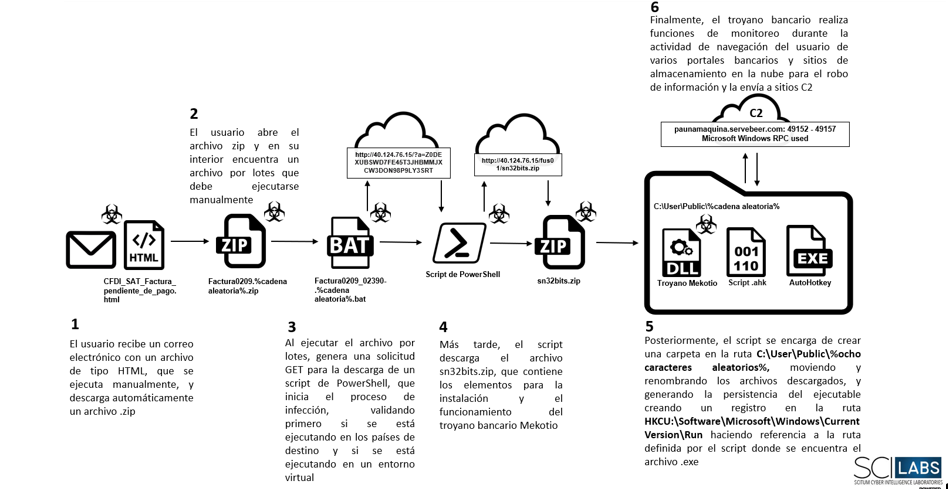

SCILabs identificó que los cibercriminales detrás de Mekotio son capaces de evolucionar sus TTP constantemente. Durante el monitoreo en la región, SCILabs logró identificar el uso de archivos “.bat” comprimidos para distribuir el troyano, además de un script de PowerShell para verificar la geolocalización de la víctima, que debe corresponder a Brasil, Chile, México, España y Perú, validar si se está ejecutando en un entorno virtualizado y descargar los artefactos necesarios para realizar la infección.

A continuación, se presenta el flujo de ataque de la última campaña identificada.

De acuerdo con la evidencia encontrada, SCILabs tiene la hipótesis de que los cibercriminales detrás de la amenaza son brasileños, debido a la jerga típica de Brasil utilizada en el código fuente de sus artefactos.

TTP observados, alineados con el marco ATT&CK de MITRE

A continuación, se muestra la matriz MITRE basada en los elementos analizados:

| Initial Access | Execution | Persistence | Defense Evasion | Credential Access | Discovery | Collection | C&C | Exfiltration |

| T1566.002 Spear phishing Link | T1059.003 Windows Command Shell | T1547 Boot or Logon Autostart Execution | T1140 Deofuscate/Decode Files or Information | T1179 Input Capture | T1083 – File and Directory Discovery | T1056 Input Capture | T1571 Non-Standard Port | T1041 Exfiltration Over C2 Channel |

| T1059.007 JavaScript | T1036 – Masquerading | T1010 – Application window discovery | T1115 Clipboard Data | |||||

| T1204.001 Malicious Link | T1027.005 Indicator Removal from Tools | T1082 System Information Discovery | T1005 Data from local system | |||||

| T1204.002 Malicious File | T1027.002 Software Packing | T1614 System Location Discovery | ||||||

| T1497 Virtualization/Sandbox Evasion | T1016.001 Internet Connection Discovery | |||||||

| T1112 Modify Registry | T1497.001 System Checks | |||||||

| T1012 Query Registry | ||||||||

Notas del analista

De acuerdo con la telemetría de SCILabs, al igual que en otras campañas, se ha observado que muchos troyanos dirigidos a LATAM comparten algunas técnicas comunes y características. Utilizan droppers, generalmente ofuscados en diferentes lenguajes de programación, emplean herramientas legítimas como AutoHotKey y utilizan técnicas “living off the land“.

Estos troyanos evolucionan rápidamente. Un claro ejemplo es el caso de Mekotio: en campañas anteriores se utilizaba Autoit para cargar la DLL maliciosa en memoria, sin embargo, en las últimas campañas se vio que el troyano comenzó a utilizar AutoHotKey como herramienta de carga, además de añadir técnicas de detección de sandbox en todas las fases de infección, empaquetado de las DLL y cifrado de las cadenas de artefactos correspondientes a Mekotio, además de detección de conexiones VPN y geolocalización, para dificultar su detección y análisis.

Durante el estudio de estas campañas, SCILabs detectó una técnica que es comúnmente utilizada por los ciberdelincuentes para eliminar sus artefactos maliciosos en caso de ser detectados, descargando herramientas para este fin. Esta capacidad, podría utilizarse fácilmente para combinar su funcionalidad con otros tipos de malware, como el ransomware, que podría poner en peligro la seguridad de los activos de información de las organizaciones.

Es importante mencionar que, con base en la telemetría de SCILabs, los troyanos bancarios en la región comúnmente se dirigen a los usuarios de los bancos más representativos, tratando de engañarlos con ventanas apócrifas para robar su información confidencial. El vector de ataque inicial suele ser correo electrónico de phishing o sitios que se hacen pasar por organizaciones gubernamentales. Como se vio en el análisis de esta campaña, en México es común que se suplante al SAT, por lo que es importante realizar esfuerzos permanentes de concientización en todos los niveles de las organizaciones, para que los usuarios conozcan las técnicas de ingeniería social que utilizan los ciberdelincuentes.

IoC

E262FEBEBFC91330540D721CF2773E53254B29BC669E74785F994C0268A930A3

9AF066B849412783F1A6A7FED9AB354CB281858AD22A2570B7F0B63AAAFF18E3

D22B4ABE87C3037194FF131747CC732CC8CB754D1828A68CE82D157C36B34F67

D4692FB2225C871958994669CFAC40DD26BCBC31674CA7261174B2F790356F27

EAC9861E590E1246E3A81D227B5C425B8382C5B259184FBC28C4D0E7BEE98186

945ADADA6CF6698B949359D9B395A5F905989D0D1EB84F537DE492ECC1263148

CEA3FA8EC56E8BC2DFA4B3DFFEF3E847118734CDF250AC87E423DAE450BA6AE7

DBBBA9C48D471E3361882CB41ED716B588B6A112D22C40611EEC9FD52AE65F72

A72F2415046908DB8F26DAFB91F98F3DE6D6CFC302A877BD52DA6C845CFA1BA2

BC6ADE51046ED777632A5F30FF895E8CDE04910EA6DCA6061B2FE2C7ADFD072B

945ADADA6CF6698B949359D9B395A5F905989D0D1EB84F537DE492ECC1263148

594236A8F3090FD8FF0D078CE17B3E512CD87FFA37A94F4162BEC9E72BDB0E9E

5FE74163D2668B86F559079F981A4ECB5D7E899135A005CB37E013BAC88E6E4F

99246C214E12BACD6B6DE328F635AF678CB17078F06B39356A1BC9E3CB98058F

93729227D752399266E1118098FD2C417F25D48CA3C45313A8697DA511A22CA8

945ADADA6CF6698B949359D9B395A5F905989D0D1EB84F537DE492ECC1263148

E5C3F24CAC6ACC208D1B913776B8A5815188CF38CC9D7E81AB2C9612498F6F85

40A1B20169FB746D5E0218132C9D5D51C2C8FC7BAA385CAA8C7C317F19DAF0F0

D320315812AC19BEEE13063800A0CF8264C1A64242F14608F8687CD6F7A4A5ED

945ADADA6CF6698B949359D9B395A5F905989D0D1EB84F537DE492ECC1263148

B83413C5C363F8725B5C9EFCCAAA9CDA87724C4998B3A937F84ECE489F1E0F22

A921451F6635E5D1CB6C35C07A81FD7DD726B4F1996FE3139A9C1634F8AC991F

D36AF74F89DDB6599F1977FDEBF8DBAD64A128BAB6362D2A90E70C89DE25C86F

DCBA29F7634A9AD9EFC2468753AF42FAC6D5E0326E0A7F1627E7C9F2AD7D73AF

56C8C4E9144EF009102DE62159FEF1BF397A725F6C584BE790F107DEF68515B6

50A86C02B5A2A2B1B962284B4DE23C1479AA8717750986B30B750D339245830D

945ADADA6CF6698B949359D9B395A5F905989D0D1EB84F537DE492ECC1263148

D5C0A23B75BF5ED6E0161DB5A57974864A5EB5738E80804BDD30EEAF6817302E

6544F678296B9590A7F6F51FB52BB346EBF75C92D600C2159AB61CB825C772D1

A86F736AD7C91999FD33E0A008E0E7CF1E0D5900795499F50578A38D4C1A16FA

A322FE07DBB51BE33EE92E7295A9EC7FB1A6996CEF000F2723E5CEEEB81F4A5B

945ADADA6CF6698B949359D9B395A5F905989D0D1EB84F537DE492ECC1263148

111AD210C0460F6281EF3D5362D7F3110099B0CBEF2E863B4D8F4270A8617FDD

C19725BFA6EC88FE87564DE040634072F89AAF28E7E10B2B7E055229CCD5E8AB

F9DF0093B5903CBCB735A3E279F9BE2837618D507375323EC5A2E06F48B844E5

325A52F9DCCF111325DFAB8D3BDFACB2E87D86DC8A1356E68A5EAE4684F03C37

1B1F0E65B97E3E244BAA40C683E0F8D5F6E63718864CCCE4C1C26F0B7C832AD5

ACFA710206FE3C68BAF2FC782A7E0F75B13F14A4990837CE8B2F8F83F2D63815

DB8002A405F028C2E3538F8AF4ADB51C2E996F687914287BDA02FB2AE85FE80C

EAFDC2A09BC696D06218541314110E87EA2DB3440125252C9EEBDAA03A14DA50

D0FE2C01297574D7482FBC33FA748863FE5D0C1EE32755128833488E146DDF08

BD0B0417BE5C047F9160F8C97E7E10D1313F350235EF235DC6BDEC9D5C4BE877

905F6E60A3B7C050EAD74F0F0C7D13CFDCF4415B8E7F6780BDE879985507CEDC

E99EBB043992341202F0645D0FCEEF847BCB231973AD42F2D9C6178AD354EC8C

FD011CAB980B5F4D18EFEC142AE5C64107E13569866B6688350247C724C12F15

2A30FE76A78BF9D1C3B3A731E92E2AEB0197E705BB658A1039B3135AE321E8FA

EXODUSWL[.]COM/WACUWACU/NOMEPARACOMPILAR[.]PHP

HOST[.]COLOCROSSING[.]COM[:]4470

GETAMAKEGIFTCARD.COM[:]4498

REDRAINBOW[.]DO[:]4439

40[.]124[.]76[.]15

185[.]66[.]41[.]156

20[.]106 [.]166 [.]75

PAUNAMAQUINA[.]SERVEBEER[.]COM

67[.]21[.]32[.]62

20[.]68[.]248[.]170

HXXP[:]//20[.]68[.]248[.]170/?A=Z0DEXUBSWD7FE45T3JHBMMJXCW3DON98P9LY3SRT

DEMICK@DEMICK.ADV.BR

LZ5[.]DUCKDNS[.]ORG/?3TMB_

HXXP://WWW[.]CARPINTARIASX[.]COM/?NIEBB2RGRFMP

HXXP[:]//POMPANO1[.]DUCKDNS[.]ORG/THERE[.]CARE

RENATONOMENGAO[.]COM/SESSION_WORKS_V2

LIBRASHOPPNG[.]NE