Panorama general de los CryptoMiners en LATAM

CryptoMiners en LATAM

Desde el surgimiento del bitcoin en el 2009, se popularizó la minería de criptomonedas por medio de software conocido como CryptoMiner o coinminer, el cual es un software utilizado para realizar el minado de criptomonedas aprovechando las capacidades del dispositivo en el que se ejecuta.

El propósito de esta publicación es proporcionar un panorama general de los CryptoMiners en Latinoamérica, debido a la continua ola de ataques observada en los últimos meses. Desde comienzos de 2023, la región se ha visto afectada por actores de amenaza y grupos cibercriminales que realizan ataques de cryptojacking como 8220 Gang y Red BerryMiner (perfilado por SCILabs a finales de 2023) afectando a diferentes sectores como el industrial, servicios y telecomunicaciones por mencionar algunos.

¿Cómo podría un ataque de cryptojacking afectar a las organizaciones?

Los ataques de cryptojacking no solo ponen en riesgo la seguridad de la información corporativa y personal, también impacta de manera considerable el rendimiento y la vida útil de los activos informáticos afectados. Los grupos de amenazas que operan malware de criptominería, suelen explotar vulnerabilidades de tecnología comúnmente utilizada por las organizaciones, principalmente en aplicaciones web como se detallará más adelante, con el objetivo de distribuir los CryptoMiners, además de integrar a los dispositivos víctima a redes de Botnet como Mirai o Tsunami. Esto puede provocar consecuencias severas en la infraestructura de una organización. Mirai es conocida por sus ataques DDoS, puede causar interrupciones masivas en servicios y sistemas, además, este tipo de ataques puede ser un vector de acceso inicial para ataques más peligrosos como es el caso del ransomware; dejando como consecuencia el daño a la reputación y pérdidas financieras.

Características de los ataques de cryptojacking

Si bien realizar actividades de cryptomining no es malicioso inherentemente, existen actores de amenaza que hacen uso de técnicas maliciosas para realizar el minado de criptomonedas en dispositivos ajenos y explotando sus recursos de forma ilícita con motivación financiera, esta actividad es conocida como cryptojacking y convierte a los CryptoMiners en una amenaza.

Actualmente existen 3 tipos de cryptojacking:

- In-Browser hijacking

- In-Host hijacking

- In-Memory Hijacking

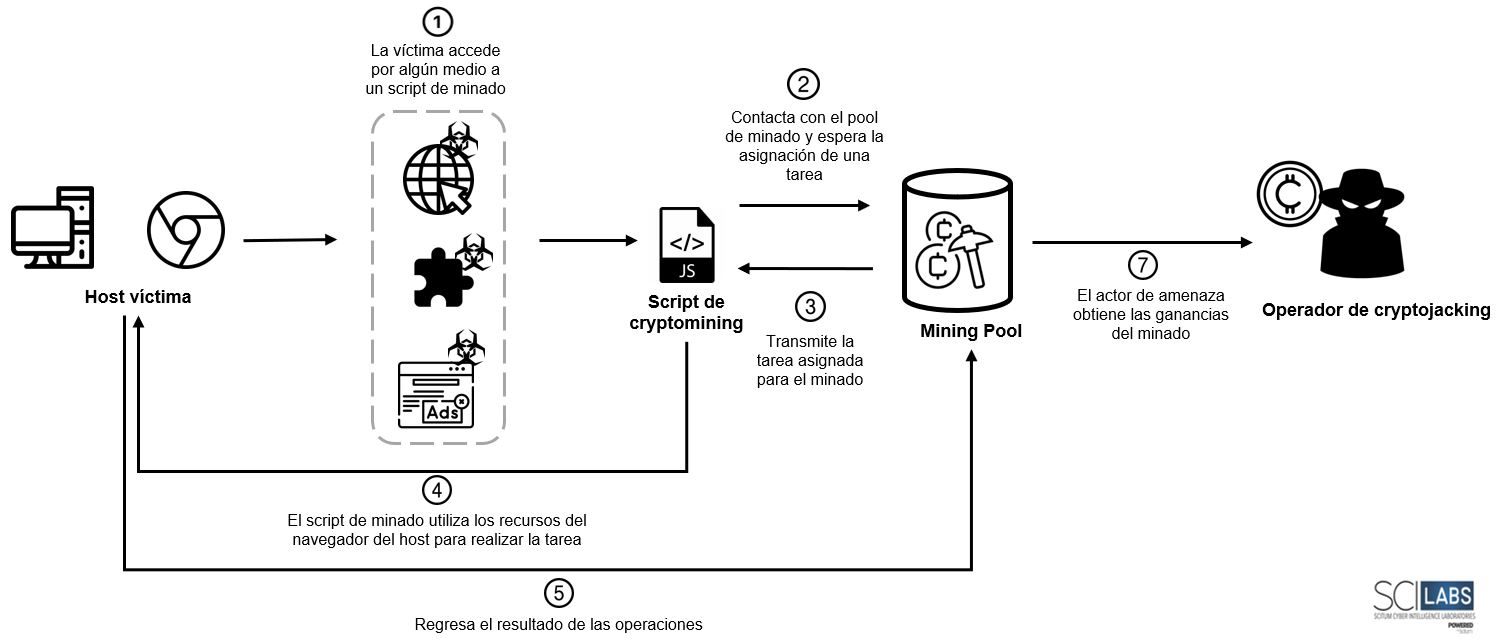

In-browser cryptojacking

Esta técnica ha sido utilizada desde el 2011 con el inicio de la tendencia de la cryptomining y la popularización del bitcoin, además hubo un resurgimiento durante el 2017 con la aparición de CoinHive uno de los servicios de cryptomining más utilizados de forma maliciosa durante ese año.

Este tipo de ataque no requiere permisos de usuario y usualmente mantiene persistencia ocultando las ventanas del navegador con las que realiza la minería.

La explotación de los recursos robados, en este caso, se realiza mediante un script de cryptomining, generalmente escrito en javascript, el cual puede estar presente embebido en algún sitio o aplicación web, en ads maliciosas, en sitios web que permiten la ejecución de Third-party services (servicios de terceros) para herramientas de tracking o servicios de analytics, en extensiones web que pueden realizar el minado y mediante actividades de Man-in-the-Middle ya que una vez capturado el tráfico web de la víctima, es posible inyectar el script de cryptomining dentro del tráfico que no sea HTTPS.

A pesar de que actualmente no es una de las técnicas más comunes para realizar el cryptojacking, sigue utilizándose, solo que en menor proporción.

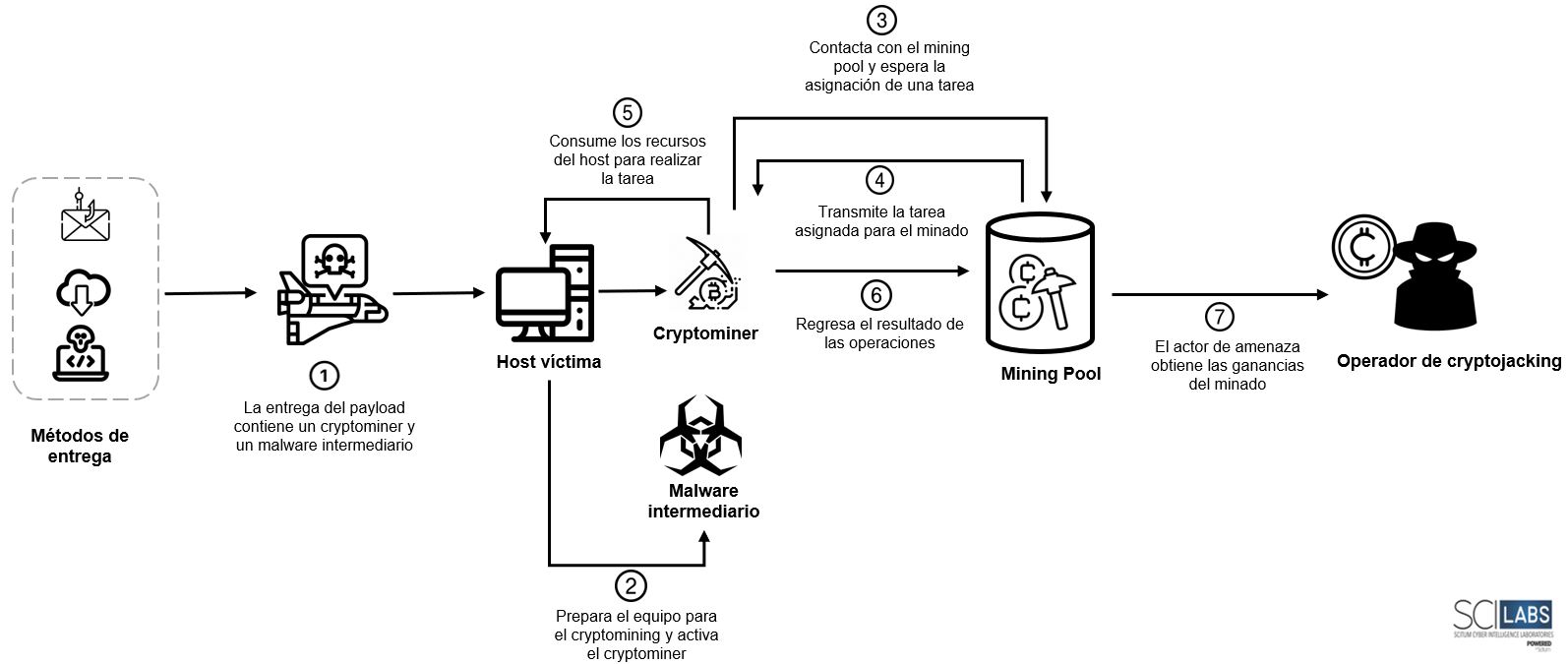

In-host cryptojacking

En esta técnica, los actores de amenaza utilizan CryptoMiners para acceder a los recursos del host, es decir, el dispositivo infectado, convirtiéndolo en un equipo dedicado al minado de criptomonedas con el desconocimiento de la víctima.

A diferencia de la técnica anterior, en esta se requiere que un cryptomining sea instalado en el sistema anfitrión, por lo cual su método de entrega e instalación es mediante ingeniería social, explotación de vulnerabilidades o Drive-by-Download.

El primero en actuar durante una infección de un CryptoMiner, es una herramienta externa o malware intermediario, como un script, un dropper, un stealer, un bot, un gusano o un troyano que al ingresar al sistema, es el encargado e iniciar el flujo de ataque y cuyas tareas pueden incluir:

- Iniciar la descarga, descifrado y/o desempaquetado del CryptoMiner.

- Preparar el equipo víctima para el minado, esto implica reconocimiento del entorno y características del equipo, principalmente, el poder de procesamiento.

- Realizar la elevación de privilegios o administración de permisos necesarios para la ejecución del CryptoMiner.

- Eliminar herramientas y procesos que puedan generar conflicto para la ejecución del CryptoMiner.

- Buscar y eliminar el software de seguridad.

- Establecer persistencia para el CryptoMiner.

- Configurar y optimizar el procesador para las actividades de cryptomining.

- Ejecutar el CryptoMiner (posiblemente en segundo plano).

- Es posible que establezca un canal de comunicación con el C2.

- Puede comprometer otros equipos de la red.

Una vez que el CryptoMiner se encuentra funcionando, este inicia una conexión al pool de minería del actor de amenaza utilizando socket web o una API; es mediante este pool que el CryptoMiner recibe las operaciones que debe realizar para calcular un hash y enviar sus resultados de regreso, por lo cual el CryptoMiner debe de estar en constante comunicación con este pool de minería. Esta característica puede ser muy útil para identificar si un equipo se encuentra comprometido.

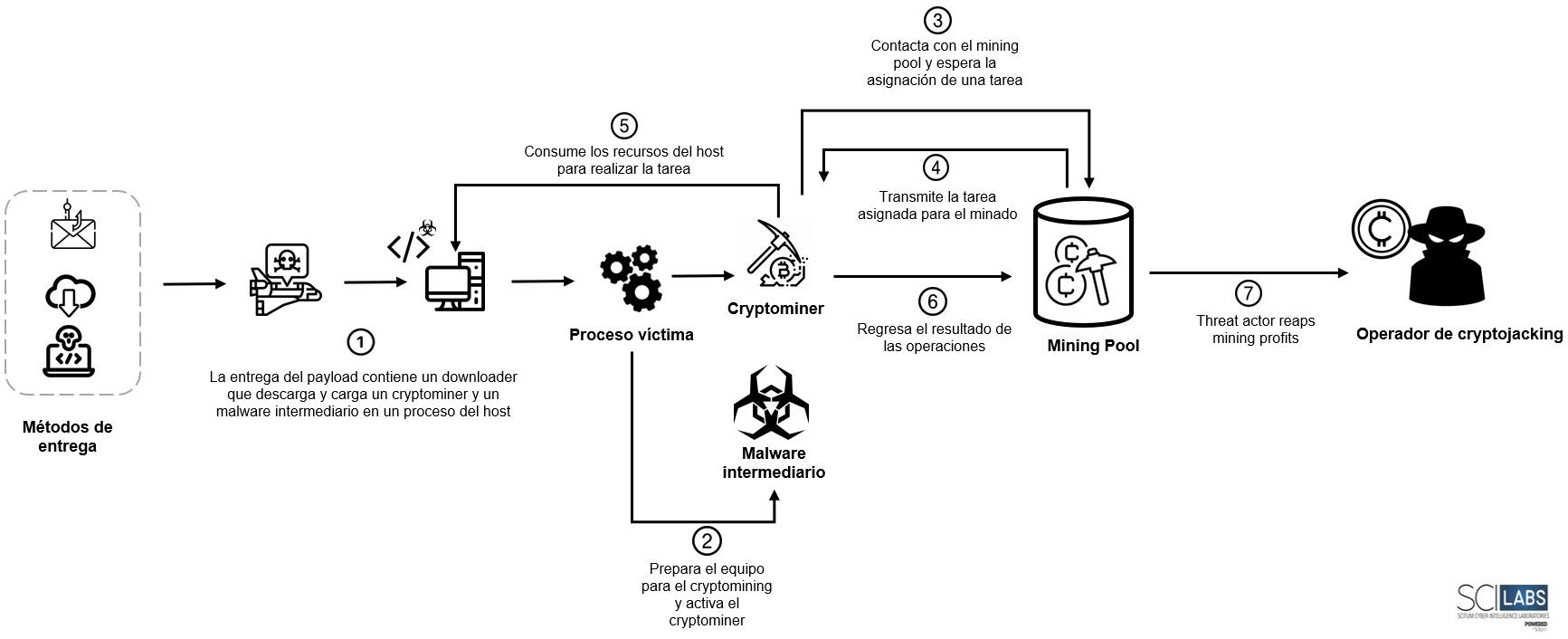

In-memory cryptojacking

En este tipo de cryptojacking se suele usar el mismo vector inicial de infección que en el cryptojacking de tipo In-host realizando la entrega mediante los mismos medios; sin embargo, para la ejecución del CryptoMiner, no se mantienen los archivos, utilizando una técnica fileless para evitar dejar evidencia en el sistema y hacer al cryptominer más difícil de detectar y eliminar.

Una vez que los operadores adquieren acceso al equipo de la víctima, ya sea mediante explotación de vulnerabilidades o un malware intermediario, se inyecta el payload en algún proceso que pase desapercibido por el usuario, por ejemplo, un proceso de PowerShell como ha sido identificado en algunos casos, entonces comienza la preparación del equipo para el minado, se crea persistencia, descarga e inyecta en nuevos procesos los componentes necesarios para el movimiento lateral y el minado, después se descarga e inyecta el cryptominer. Al final se inicia la conexión con el pool de minado y contacta al actor de amenazas mediante un canal de C2.

Panorama actual

Con base en la telemetría de SCILabs, los ataques de cryptojacking, son realizados por múltiples actores de amenaza, incluso por operadores inexpertos o sin amplias capacidades técnicas, sin embargo, existen dos grupos de amenaza que son de interés; Red BerryMiner y 8220 Gang, debido a que se ha observado que además de la instalación de cryptominers, realizan el despliegue de otro tipo de malware como Botnets e incluso ransomware como en el caso de 8220 Gang.

En esta publicación no proporcionaremos una investigación detallada de estos grupos de amenaza, debido a que SCILabs ya ha publicado información al respecto, además existen diversas investigaciones públicas en las que se puede encontrar información adicional. Lo que pretendemos es brindar información que sirva para concientizar a cerca del peligro que pueden representar este tipo de amenazas.

Principales países y sectores afectados por ataques de cryptojacking

De acuerdo con la telemetría de SCILabs, los principales países de LATAM en dónde se observa la mayor actividad de cryptojacking son México, Brasil, Argentina, Ecuador, Venezuela, Colombia, Perú, Bolivia, Chile y Paraguay siendo los sectores más afectados el industrial, servicios y telecomunicaciones, por mencionar algunos.

Grupos de amenaza relacionados con ataques de cryptojacking

Como mencionamos anteriormente en esta publicación, únicamente daremos contexto general de los principales grupos de amenaza que afectan a Latinoamérica, de acuerdo con la telemetría de SCILabs.

8220 Gang, es un grupo de amenazas que explota vulnerabilidades en servidores en la nube para iniciar un proceso de infección en la red de las organizaciones víctimas y usar los dispositivos infectados en actividades de minería de criptomonedas. Este grupo de amenazas opera desde 2017 y en LATAM se comenzó a observar actividad a partir de 2023.

Este grupo de amenazas tiene la capacidad de mantener comunicación de comando y control en los servidores de la víctima, lo que le permite la descarga de cualquier tipo de artefactos como amenazas de tipo ransomware, específicamente se han observado campañas relacionadas a la familia de ransomware GranCrab.

Dentro de las principales vulnerabilidades que este grupo de amenazas aprovecha, se encuentran las siguientes.

| # | Tecnología | Vulnerabilidad | Descripción |

| 1 | Jboss | CVE-2017-12149 (CVSS:3.0 – 9.8 CRÍTICO) | El método doFilter en ReadOnlyAccessFilter del HTTP Invoker no restringe las clases para las que realiza la deserialización y, por lo tanto, permite que un atacante ejecute código arbitrario a través de datos serializados manipulados. |

| 2 | Oracle WebLogic | CVE-2017-10271 (CVSS:3.0 – 7.5 ALTA | Vulnerabilidad en el componente Oracle WebLogic Server de Oracle Fusion Middleware (subcomponente: WLS Security). Las versiones compatibles que se ven afectadas son 10.3.6.0.0, 12.1.3.0.0, 12.2.1.1.0 y 12.2.1.2.0. La vulnerabilidad fácilmente explotable permite que un atacante no autenticado con acceso a la red a través de T3 comprometa Oracle WebLogic Server. Los ataques exitosos de esta vulnerabilidad pueden resultar en la adquisición de Oracle WebLogic Server. |

| 3 | Apache CouchDB | CVE-2017-12635 (CVSS:3.0 – 9.8 CRÍTICO) | Debido a las diferencias en el analizador JSON basado en Erlang y el analizador JSON basado en JavaScript, es posible en Apache CouchDB antes de 1.7.0 y 2.x antes de 2.1.1 enviar documentos _users con claves duplicadas para ‘roles’ utilizados para el control de acceso dentro de la base de datos, incluido el rol de caso especial ‘_admin’, que denota usuarios administrativos. |

| 4 | Apache CouchDB | CVE-2017-12636 (CVSS:3.0 – 7.2 ALTA) | Los usuarios administrativos de CouchDB pueden configurar el servidor de la base de datos a través de HTTP(S). Algunas de las opciones de configuración incluyen rutas para archivos binarios a nivel del sistema operativo que CouchDB lanza posteriormente. Esto permite que un usuario administrador en Apache CouchDB antes de 1.7.0 y 2.x antes de 2.1.1 ejecute comandos de hell arbitrarios como el usuario de CouchDB, incluida la descarga y ejecución de scripts de la Internet pública. |

| 5 | Drupal | CVE-2018-7600 (CVSS:3.0 – 9.8 CRÍTICO) | Drupal antes de 7.58, 8.x antes de 8.3.9, 8.4.x antes de 8.4.6 y 8.5.x antes de 8.5.1 permite a atacantes remotos ejecutar código arbitrario debido a un problema que afecta a múltiples subsistemas con configuraciones de módulos comunes o predeterminadas. |

| 6 | Apache Struts | CVE-2017-5638 (CVSS:3.0 – 10.0 CRÍTICO) | El analizador Jakarta Multipart en Apache Struts 2 2.3.x antes de 2.3.32 y 2.5.x antes de 2.5.10.1 tiene un manejo de excepciones incorrecto y generación de mensajes de error durante los intentos de carga de archivos, lo que permite a atacantes remotos ejecutar comandos arbitrarios a través de un contenido manipulado. -Type, Content-Disposition o Content-Length encabezado HTTP, como se explotó en marzo de 2017 con un encabezado Content-Type que contenía una cadena #cmd=. |

| 7 | Sonatype Nexus | CVE-2019-7238 (CVSS:3.0 – 9.8 CRÍTICO) | Sonatype Nexus Repository Manager anterior a 3.15.0 tiene un control de acceso incorrecto. |

| 8 | Atlassian Confluence | CVE-2019-3396 (CVSS:3.0 – 9.8 CRÍTICO) | La macro Widget Connector en Atlassian Confluence Server antes de la versión 6.6.12 (la versión corregida para 6.6.x), desde la versión 6.7.0 anterior a la 6.12.3 (la versión corregida para 6.12.x), desde la versión 6.13.0 anterior a la 6.13. 3 (la versión corregida para 6.13.x), y desde la versión 6.14.0 anterior a la 6.14.2 (la versión corregida para 6.14.x), permite a atacantes remotos lograr el cruce de rutas y la ejecución remota de código en una instancia de Confluence Server o Data Center a través de la inyección de plantilla del lado del servidor. |

| 9 | Atlassian Confluence | CVE-2022-26134 (CVSS:3.0 – 9.8 CRÍTICO) | En las versiones afectadas de Confluence Server y Data Center, existe una vulnerabilidad de inyección de OGNL que permitiría a un atacante no autenticado ejecutar código arbitrario en una instancia de Confluence Server o Data Center. Las versiones afectadas son de la 1.3.0 antes de la 7.4.17, de la 7.13.0 antes de la 7.13.7, de la 7.14.0 antes de la 7.14.3, de la 7.15.0 antes de la 7.15.2, de la 7.16.0 antes de la 7.16.4, de la 7.17.0 antes de 7.17.4 y de 7.18.0 antes de 7.18.1. |

| 10 | Redis | CVE-2022-0543 (CVSS:3.0 – 10.0 CRÍTICO) | Se descubrió que redis, una base de datos clave-valor persistente, debido a un problema de empaquetado, es propensa a un escape de espacio aislado de Lua (específico de Debian), lo que podría resultar en la ejecución remota de código. |

Además, el grupo de amenazas usa principalmente las siguientes herramientas:

Red BerryMiner, es un grupo de amenazas que explota vulnerabilidades de servidores expuestos en internet de diferentes organizaciones, para iniciar un proceso de infección con malware y usar los dispositivos infectados para actividades de criptominería. Comparte infraestructura con la Botnet Mirai y en su cadena de infección realiza la instalación de las familias de malware ShellBot también conocido como PerlBot y predominantemente, el cryptominer XMRig

| # | Tecnología | Vulnerabilidad | Descripción |

| 1 | Avaya Aura Device Services | CVE-2023-3722

(CVSS:3.0 – 9.8 CRÍTICO) |

Vulnerabilidad de tipo inyección de comandos del sistema operativo en la aplicación web Avaya Aura Device Services, que podría permitir la ejecución remota de código como usuario del servidor web a través de un archivo cargado malicioso. Este problema afecta a Avaya Aura Device Services versión 8.1.4.0 y anteriores |

| 2 | ThinkPHP | CVE-2018-20062

(CVSS:3.0 – 9.8 CRÍTICO)

|

Permite a atacantes remotos ejecutar código PHP de su elección, mediante el uso manipulado del parámetro “filter” |

| 3 | Spring Shell | CVE-2022-22965

(CVSS:3.0 – 9.8 CRÍTICO) |

Una aplicación Spring MVC o Spring WebFlux que se ejecuta en JDK 9+, puede ser vulnerable a la ejecución remota de código (RCE) mediante enlace de datos. El exploit específico, requiere que la aplicación se ejecute en Tomcat como una implementación WAR. Si la aplicación se implementa como un jar ejecutable de Spring Boot, es decir, el valor predeterminado, no es vulnerable al exploit. Sin embargo, la naturaleza de la vulnerabilidad es más general y puede haber otras formas de explotarla. |

Además, el grupo de amenazas usa principalmente las siguientes herramientas:

Principales familias de CryptoMiners observadas en la región de Latinoamérica por SCILabs

A continuación, presentamos las familias de CryptoMiners más prevalentes en LATAM, de acuerdo con nuestra telemetría y diferentes fuentes públicas.

XMRig, es un software de código abierto diseñado para la minería de criptomonedas, lo que la convierte en una de las herramientas más usadas en ataques de cryptojacking, esto posiblemente se encuentre relacionado a la versatilidad que les permite a los operadores modificarlo al ser de código abierto y que es uno de los más utilizados para minar Monero, criptomoneda conocida por tener transacciones no rastreables. Las principales características de este software son:

- Mayor versatilidad para su distribución pues no necesita más herramientas para funcionar.

- Debido al código abierto, hay más variantes.

- Versatilidad multiplataforma (Windows, Linux, macOS and FreeBSD).

- Envía una donación del 5 por ciento de los ingresos obtenidos de las monedas extraídas a la dirección de billetera del autor del código, una vez modificado, pasa a los operadores del malware.

PwnRig, es un cryptominer basado en XMRig. Además de las ya mencionadas para XMRig, otras de sus características son:

- Oculta sus detalles de configuración.

- Utiliza un proxy de minería.

Es un CryptoMiner que cuenta con múltiples variantes usado para minar Monero y observado por SCILabs en servidores Linux. Sus principales características son:

- Está escrito en el lenguaje de programación Go.

- Utiliza Google Sites para alojar páginas web para su distribución.

- Como acceso inicial sus operadores realizan ataques de fuerza bruta a servicios SSH expuestos en internet, carga de WebShells en servidores vulnerables y la explotación de las vulnerabilidades:

- CVE-2022-22947: Spring Cloud Gateway RCE

- CVE-2021-44228: Apache Log4j RCE

- Se ejecuta como un proceso en segundo plano.

- Tiene la capacidad de auto eliminarse.

- Crea persistencia temporal (se invalidan si el equipo infectado se reinicia) por medio de tareas programadas con Cron Jobs.

- Se instala en el directorio /etc usando nombres aleatorios (sin ningún patrón identificado), por ejemplo /etc/2arw4t2w84ig4w9.00991.

- Puede instalar XMRig.

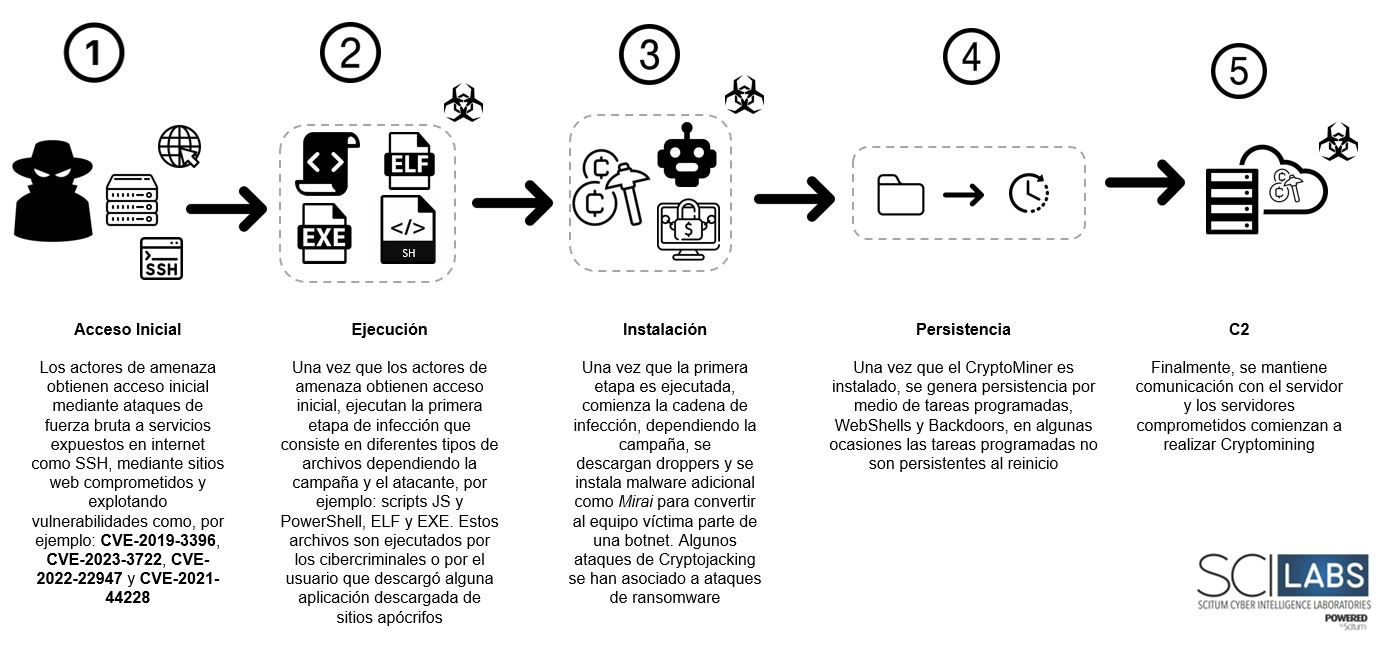

Flujo de ataque comúnmente observados en ataques de CryptoMiners

TTPs más comunes observados en ataques de cryptojacking alineados al marco MITRE ATT&CK®

Conclusión

En muchas ocasiones los ataques de cryptojacking pueden subestimarse, sin embargo, como señalamos en esta publicación, grupos de amenaza como 8220 Gang, pueden aprovechar su acceso a infraestructura de las organizaciones para desplegar ransomware. En ese mismo sentido, cibercriminales como Red BerryMiner también pueden instalar malware adicional como la Botnet Mirai y ShellBot, además de aprovechar técnicas de “living-off-the land” para descargar artefactos maliciosos adicionales e instalar backdoors y Reverse Shells.

Esto representa un riesgo crítico para las organizaciones, debido a que pueden quedar expuestas a brechas de datos, robo de todo tipo de información e impacto por ransomware, afectando su reputación y ocasionando pérdidas económicas. Consideramos que los ataques con CryptoMiners se mantendrán constantes a lo largo del año, aprovechando nuevas vulnerabilidades que den acceso a infraestructura, afectando cada vez más a países de LATAM.

Dadas estas circunstancias, SCILabs considera importante que las organizaciones estén al tanto de los TTPs (Técnicas, Tácticas y Procedimientos) usados por los operadores de este tipo de malware, considerándolos en su postura de seguridad para disminuir el riesgo de sufrir ataques de cryptojacking.

Recomendaciones

- Evitar descargar e instalar software de sitios no oficiales.

- En caso de correos de evitar infección por medio de correos de phishing:

- Verificar la legitimidad del remitente de los correos recibidos.

- Verificar que el remitente sea congruente con el contenido del correo electrónico.

- Evitar abrir enlaces sospechosos.

- Evitar abrir o descargar archivos sospechosos.

- Instalar bloqueadores de anuncios en el navegador para bloquear anuncios emergentes y anuncios publicitarios no deseados en sitios web.

- En medida de lo posible, desactivar JavaScript en el navegador para evitar cargar scripts maliciosos.

- Monitorear el estado y el rendimiento del sistema en endpoints y servidores de la organización.

- Realizar actividades de caza en busca de procesos desconocidos o sospechosos que no sean iniciados por alguna aplicación utilizada por el usuario o la organización, como en el caso de procesos de PowerShell, que consuman grandes cantidades de recursos.

- De ser posible limitar el uso de PowerShell en los equipos de la organización a través de una política en el controlador del dominio.

- Detectar y bloquear el tráfico inusual dentro de la red que pueda generar múltiples peticiones, pues estas pueden estar dirigidas a direcciones de mining pool o relacionadas a cryptocurrencies.

- Realizar actividades de caza en busca de amenazas que hayan infectado o se encuentren operando en los dispositivos de la organización como troyanos, worms, bots, stealers, etc. Los cryptominers suelen ir acompañadas de este malware intermediario.

- Realizar actividades de caza en busca de elementos utilizados para generar persistencia, principalmente en tareas programadas o llaves de registro.

- Realizar periódicamente respaldos fuera de línea de la información considerada como crítica o indispensable para la operación y continuidad del negocio.

- Mantener todos los equipos de cómputo de la organización actualizados a la última versión del sistema operativo.

- Mantener todas las aplicaciones actualizadas de acuerdo con las versiones más estables con base a las recomendaciones de los fabricantes

- Realizar la aplicación de parches críticos en los sistemas o, en su defecto, implementar un sistema de blindaje a nivel de hipervisor que permita la implementación de parches virtuales que, de forma inmediata, logren mitigar la vulnerabilidad sin incurrir en el riesgo de alterar o dañar directamente el sistema operativo y que ello produzca un impacto en la operación.

- Implementar un firewall de aplicaciones (WAF) o, si cuentan con él, realizar una evaluación de su configuración de acuerdo con las mejores prácticas del fabricante, y aplicarlas en el corto plazo.

- Integrar políticas de seguridad en todos los niveles de la organización que consideren el uso de sistemas EDR con altas capacidades de investigación, manteniéndolos siempre actualizados y correctamente configurados bajo las mejores prácticas emitidas por los fabricantes.

- De ser posible, implementar herramientas de seguridad con algoritmos de detección y de patrones (XDR o EDR) para detectar aquellos asociados con ataques de cryptojacking.

- Crear políticas de contraseñas seguras y aplique el principio de privilegios mínimos para todos los usuarios dentro de la organización, considere deshabilitar los usuarios “admin” o “root”, y cree roles personalizados y limitados para los diferentes tipos de administradores de los sistemas de acuerdo con sus funciones específicas.

IoCs

6A2B6C164972F13DA372407D7190B147D9CC3211D3768D5D69FD9F6FE1447D2B

8BEE95131AE47D9A5E3C8CCCCEAAAD7E5567EAC66AE7C0D875C9A57D3FC7ACEF

925431D9AD6DDE0970110C701B45D78BA2EF5806CD56EB8B2014EFC5BB73EE5B

93B53CD8B67D4D6C429170E1EFB530262D46F78E7E3D826B1F8A6EF22F521460

0135AAFC6A99A21D8BD2E890F91ADDF37A2702F0CAA8863708A90825C44C9FC6

96D486FE07D834C95414FC017B2E4A7348F32BA67CD250AD4DD545601BCCCE6E

60AD648C1E48AF06869573320BC25D824C10D141E4F919D1E45AA4992445DB85

E566C3E0027E3C9DA99C87A8C9E2EB9E796B157AFD8CF91369A651D26CFF2C14

56C1F6C904B9C65BEF9894603B92FCF9DF31314FB6DB70E6D7689BC215E185AC

6D49017CC391B1EFF941718861B39F650C24402F1ACE1C9C0DD8AAFA530EE4BF

FEB52B796B77F6DDFFF2B302C3DE5C9441D6D2562BE40F22240CBB8D19E10EDC

B73D9303561A31E6A668A3546BA85B841965FEA24F5989EFA7AABEAFAA6EA9BA

54634D8AF572B611848EF151A2E8D912725C75545AB04A275C8C795D720F48A5

8343E0C9B43DFFD8328BE4472B79D65DEDC8FDAFA1339042DB1E4FA8F394FA34

761898B174342A83C92C5A565019FA60BDD4022C251DD45BEA7C27FB9EBCF18A

62FE1F4CD53B005DF448CAA2AC5FE15127AE2EB527B218C928CD4849792771F5

D596C6208DBB7946BE48A637096FC34EEADD0585CCEC283C545439B6860CA822

0CF8534C58546D1C1359332B364AFF93DBC6EFEC12DA52518477E9A72D6DA3BB

B8350B82A06D8F627045961E6FFFEA1C8D61C78A427379BEC6BA0795FB5FB233

3D16B6639BA3995B14D4D54214DE7F03A99913AD27A30F48AE8F18E9401F1B5C

F5FC4D5AA45B19AEE0E03B845883EB5085ECE684F2A2B9819AD4FB12B398B6E6

43DE9C19040AC8B6B26773CD84C24CBB8DC1B6E15FC9A6F75CAEA8EC9077852A

FCED6082FC11FA16CA230D662183B77CF968DEBD836156A4BF9A393174C7C067

6432B6037BFC85CD57F65CAB446D8D68D17AFCB1DEB7F9ACF658096CFB86D6E0

5BB68239EED2989B9FF88E62277392BF6D918F0A190ECD1242F22D6AE1E050FB

8602DF7D01BE4F3DB26F29F3ACBC538E480FDAE5CAE498A473F142CB2CA7A07F

9D544236DD7543F53BD01BF3F75384642730969F0DB8ACE19D43CAA05243073F

924DFD425C1AF78D21B77A1001471EBCA9DBB9AB488DA961B96B972403F397F8

4D482E131DD8D0C8847CBA60DB394D774C377C7D86D9970AAC5C7B05AF19B284

D5E9D9CF5779A805EF0FBA844E79334A1D8D98DAD6F691D9F40BDFEFFD1EA493

6209FF7C794862CBFE550739A440A9C7E2B4A7F078F8667F5DAC9112072B9519

367A32551FC99C42ADE9E3CAEA382AA3DC4C5E868EA1A61AE6353F515B94DE2F

EF306A0DE129D0FCB919EF3F25BFB170A1E359047C4F3EC48E073C098658E9D0

B453A7400DC66318601DC923662B7C9F7D151BC1D159968914F3FEC81F7B4D58

F0F9D18CD9631A8CCFDC8DF13448C22AD35E5DFDDA58B1008687AB0E838F3206

56D0739A75AAE5D3D63A408F0DEA43B3B6D4A22F4E53130CD04A8E1B77CEC6D4

D00781A5D823DD2D3CC200609F3D67981D01FCCEC260BF37D41AC993F4E6C627

429BEBD585E8632786A9C2A85A7CF61ABE6D55B670FAC1194A0EE5659D11413E

AC2194E15DD3F4DF26E74F1A9B886461D5AACE50A32C1C53CF0DB23DB87FB19D

AFCA79570FDD9543776150A6F88EE0D3CF6084C710473211E2FB360D16C982AB

57236B2EC7F44A077945FDA56CE151953FF0A62E65B5611F56042E9EAD9A9FA6

067896678A537669DFA2F1A9B5EDB36BDE4960C1DF2CAD986F02BAA570195BE4

C3EAE12D34DDBD00E59D524B5B4B06D4C17D3ABC9144920899F5F0EB24E1F6F0

DC080CAEE6126106D8276A0B587AE9B37624A225C34F792B1C5D91FEAB134D8B

D6BBF6CE4D3B1AD5E109505C3C4BE65E0B063295500D88130BBED34298AA6D39

F1566A37A125474DC8C0F60AF00162CC526E614147612C5CFCCE707AFCCF038D

49D4592A26F5FEC7E5381F6DEDFFF33A8D2C9D72EA5BF4CA9352000E78EBC069

2E33F3718D259179F669C879A830BC8818BAB09AB6ECD6285DA39F9A2422BDB9

C7DE9799873B353F2FEC6A490ED1D4062340EDDDA623AFA0BA8798ACA7CED31D

1E70FE3CDBF8EB1AF6C1FC2380A8FF89A51791632EEA6425585F984D74254ED1

3498FBC888F9EF8C6146AB869B4D38340C209F2817DC4BBBF932E37D772D7B5B

1586100B165AC791ED60FF7B662E2FC2D502D4ABB6418CC1F7BF591C39C84130

hxxps[:]//sites[.]google[.]com/view/page501/2021

hxxps[:]//sites[.]google[.]com/view/2022luckyboy/2022

hxxps[:]//sites[.]google[.]com/view/outyes/2023

hxxps[:]//sites[.]google[.]com/view/maintest0

hxxps[:]//sites[.]google[.]com/view/myskfc/2025

pool.hashvault[.]pro[:]80

pool.hashvault[.]pro[:]443

gulf.moneroocean[.]stream[:]80

gulf.moneroocean[.]stream[:]10128

hxxp[:]//85[.]239[.]33[.]32/ruby

hxxp[:]//178[.]62[.]44[.]152/start[.]sh

hxxp[:]//45[.]81[.]243[.]128/start[.]sh

hxxp[:]//84[.]54[.]50[.]110[:]8080/tgehfbibxo4zte

hxxp[:]//84[.]54[.]50[.]110:8080/qkflhwje0s

hxxp[:]//84[.]54[.]50[.]110[:]8080/hhwxwqtwayydqo

hxxp[:]//84[.]54[.]50[.]110[:]8080/fghd73w

hxxp[:]//84[.]54[.]50[.]110[:]8080/cfdgizxbgg

hxxp[:]//84[.]54[.]50[.]110[:]8080/5vxezpfof5qg

hxxp[:]//45[.]90[.]161[.]122/bins/x86

hxxp[:]//45[.]81[.]243[.]128/xmrig-6[.]19[.]2-linux-static-x64[.]tar[.]gz

hxxp[:]//185[.]225[.]75[.]242/download/xmrig[.]x86_64

hxxp[:]//45[.]81[.]243[.]128/kill[.]sh

hxxp[:]//45[.]81[.]243[.]128/ssh[.]sh

hxxp[:]//download[.]asyncfox[.]xyz/download/xmrig[.]x86_64

WALLETS:

839ZRXKBUAJGTCIMADM61BDZRPWVVPT1CGKHXBVSEVRY1NQBALV9LJKETT6Y8WEESEB9HSZYFDDFO8EEJ3NMTXSZGDRKQUN

464ZBS9I68WL37NQS6C8VZCVAOTEWAJ72W7WM9PDAMQ2VPL2LYCTSBYR6ESPTE5KLTF7PHHH5GVN9DWT8DT5FUISQBQPSE5

83SQBMZS9EHLZXSJKT2HX3ZRY36ZCGMX5PRQASN1GJKETD6AUQ8RGGP63G67YPVMCABPPXYPHJIFJVSJ988PSUXJ6FDBRZK