Recomendaciones: Antes, durante y después de un incidente de ransomware

Panorama actual de ransomware en LATAM

El propósito de esta publicación es presentar una serie de recomendaciones de carácter general y específico, en respuesta a la continua y creciente ola de ataques de ransomware en Latinoamérica.

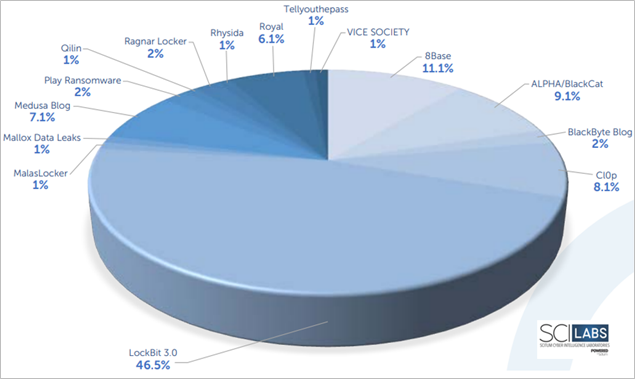

Tomando como base la telemetría de SCILabs y la información recopilada de fuentes públicas y privadas, se identificó que durante el primer semestre de 2023 se realizaron ataques en al menos 16 países en Latinoamérica, los cuales fueron llevados a cabo por al menos 15 grupos de amenazas especializados.

Las familias o grupos más activos, por lo menos durante el primer semestre del 2023, fueron los listados a continuación:

- LockBit 3.0: 46.5%

- 8Base: 11.1%

- BlackCat: 9.1%

- Cl0p: 8.1%

- Medusa: 7.1%

Figura 1. Gráfica de grupos de ransomware presentes en LATAM durante 1S2023

Es importante destacar que LockBit 3.0 continúa ocupando el puesto principal en el listado, manteniendo esta posición desde al menos el primer semestre de 2022. Este grupo ha demostrado una constante evolución, al realizar ajustes y mejoras en sus TTP (Técnicas, Tácticas y Procedimientos) y su modelo de asociados.

Por otro lado, hemos observado un crecimiento significativo en la aparición de nuevos grupos, como 8Base y Medusa, los cuales han incrementado la frecuencia de sus ataques en la región.

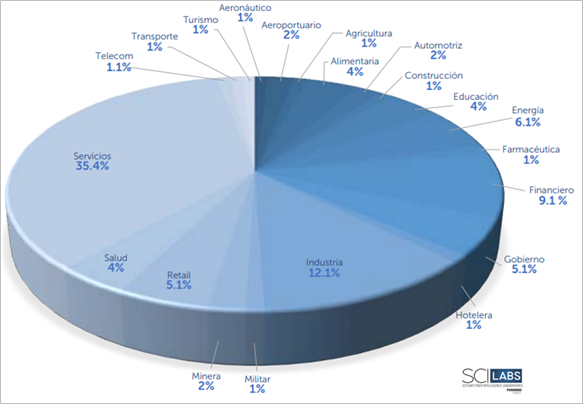

El siguiente gráfico muestra los sectores e industrias más afectados por estas amenazas, de acuerdo con la telemetría de SCILabs.

Figura 2. Gráfica de sectores más afectados por ransomware en LATAM durante 1S2023

Los más afectados por este tipo de ataques son el sector de servicios, industrial y financiero. La repercusión de un ataque en alguno de estos sectores puede desencadenar ataques en la cadena de suministro, generando no solo impacto en la víctima directa, sino también ocasionando daños colaterales que pueden afectar a diversas empresas en todo el mundo; un ejemplo reciente es el ataque ejecutado por RansomHouse contra la empresa IFX Networks septiembre de 2023, el cual afectó a más de 700 compañías a nivel internacional, demostrando de manera inequívoca la naturaleza global de estos incidentes.

¿Cómo podría un ataque de ransomware afectar a las organizaciones?

Si un ataque de ransomware tiene éxito, los actores de amenazas podrían robar, cifrar y filtrar información de todo tipo de las organizaciones víctimas, lo que podría provocar interrupción en las operaciones, pérdidas económicas, compromiso de información confidencial, así como la pérdida de reputación y confianza en la organización.

Por lo anterior, es importante que las organizaciones estén al tanto de los TTP (Tácticas, Técnicas y Procedimientos) de este tipo de amenazas, así como de las medidas recomendadas, para minimizar la probabilidad de ser infectados y saber cómo actuar en caso de compromiso por alguna familia de ransomware.

¿Cómo prevenir o reducir el impacto de un ataque de ransomware?

Es importante que las organizaciones cuenten con estrategias de seguridad proactivas que les permitan prevenir ataques de malware o, en determinados casos, llevar a cabo una correcta respuesta y posterior recuperación a un incidente de seguridad informática. SCILabs hace las siguientes recomendaciones que pueden ser consideradas para prevenir y disminuir las posibilidades de sufrir un ataque de ransomware:

Preparación enfocada en metodología para la respuesta

- Contar con un marco normativo que dicte las políticas a seguir por parte de los empleados regulares al detectar un correo de posible phishing, así como los lineamientos a los que se deben de apegar los administradores de sistemas y terceros para darle un seguimiento al evento, reduciendo la posibilidad de un ataque por este medio, ya que múltiples amenazas lo utilizan como principal método de distribución.

- Contar con un plan de continuidad que considere, entre en sus escenarios, mantener la continuidad del negocio ante un “ciberataque basado en ransomware”.

- Contar con un proceso de respuesta a incidentes que contenga un plan de comunicación enfocado en manejar la crisis durante un incidente a todos los niveles de la organización y que indique cómo se puede manejar con los clientes, empleados y la opinión pública, en caso de ser requerido.

- Realizar simulacros de ataques relacionados con ransomware para determinar la capacidad del equipo de respuesta a incidentes de la organización con la finalidad de hacerle frente a la amenaza; en caso de no contar con un equipo de respuesta a incidentes interno, es importante contar con alguno externo pre contratado que pueda apoyar a la organización de acuerdo con sus necesidades, asegurándose de que su proceso esté basado en inteligencia, de tal forma que ataque a la amenaza entendiendo los actores de amenaza detrás de la misma.

Mejoras en la estrategia general o en procesos

- Impartir constantemente cursos de sensibilización sobre ataques de ingeniería social y prevención de infecciones de malware a sus colaboradores para concientizarlos sobre las amenazas a las que pueden estar expuestos.

- Realizar campañas permanentes de concientización enfocadas, de manera particular, en educar a los usuarios acerca del ransomware y empleando pruebas de phishing dirigidas que permitan detectar aquellos con menos conocimiento de las amenazas para otorgarles un tipo de capacitación particular. De acuerdo con nuestra telemetría, suele ser el más común para la distribución de malware, por lo que sugerimos cuando menos realizar lo siguiente:

-

- Verificar la legitimidad del remitente del correo recibido.

- Verificar que el asunto, el remitente y el contenido del correo sean consistentes.

- Evitar abrir enlaces o archivos adjuntos sospechosos.

- No enviar información sensible o confidencial a remitentes desconocidos.

- Establecer un protocolo de alertamiento bien definido para que los miembros de su organización puedan reportar actividad informática inusual o un posible ciberataque y sepan cómo actuar ante la emergencia.

- Evitar abrir enlaces, y descargar archivos adjuntos desde correos o páginas web desconocidas o sospechosas, dado que pueden contener malware.

- Si es posible, es altamente recomendable establecer una política estricta en su organización a través de listas de acceso controlado para evitar que algún actor de amenazas utilice herramientas legítimas con potencial uso malicioso (PUA).

- Si la organización cuenta con servidores o equipos legados o sin soporte, es altamente recomendable mantenerlos en una red aislada, monitoreada y protegida, para evitar que sean comprometidos fácilmente.

- Planificar y realizar pruebas de seguridad en su infraestructura y aplicaciones de manera periódica para identificar si existen vulnerabilidades y para que pueda mitigarlas antes de que un actor de amenaza las aproveche.

- Evitar habilitar el contenido de documentos sospechosos, o que no han sido emitidos por fuentes confiables, ya que al ser un método válido para las aplicaciones, puede ser ejecutado con facilidad para hacer actividades maliciosas en el sistema operativo.

- Si es posible, es altamente recomendable deshabilitar las macros de Microsoft Office o, en su defecto, permitir mediante una política de GPO que se ejecuten únicamente aquellas que fueron firmadas digitalmente.

- Mantener una red de gestión fuera de banda (OOB) para la administración de sus servicios críticos, de manera que solo puedan ser accedidos por usuarios puntuales.

Preparación enfocada a prevención

- Contar con un plan para la gestión de vulnerabilidades, a nivel de toda la organización, que incluya a los proveedores directamente conectados a la misma, para que detecte de manera oportuna huecos que pueden ser usados por los atacantes y realice las medidas de remediación necesarias, minimizando la posibilidad de afectaciones por este medio.

- Contar con la capacidad de detección de amenazas avanzadas en la red a través del uso de Machine Learning o algoritmos que puedan detectar comportamientos maliciosos, ya que la visibilidad en la red es clave para saber en qué momento un malware está moviéndose lateralmente —ya sea a través del intento de explotación de una vulnerabilidad o de la reutilización de contraseñas débiles en cuentas de administración.

- Contar con la capacidad de manejar un proceso integral que asegure que cualquier servidor que se expone a Internet está propiamente protegido

- Establecer, dentro de las políticas de la organización, el uso de un segundo factor de autenticación para acceder a servicios e infraestructura crítica con la finalidad de minimizar la posibilidad de un acceso no autorizado.

- Mapear de manera continua los equipos que están siendo expuestos de manera insegura a internet, para tomar las medidas necesarias —ya sea de protección o de inhabilitación de los servicios— poniendo especial atención en Servidores web, servidores de correo, servicios VPN o SSH.

Mejoras en las herramientas operativas críticas

- Mantener un monitoreo avanzado en los equipos más accedidos en una intrusión, para identificar de manera oportuna cuando está sucediendo un evento sospechoso. Se deben considerar los servidores expuestos a internet, por ejemplo:

-

- Web Servers

- Mail Servers

- VPN Servers

- Si la organización cuenta con servidores Citrix, es recomendable validar que estos solo sean accesibles a través de VPN o de la red local, debido a que estos son un punto de acceso usado por los operadores de ransomware.

- Resguardar las bitácoras a un servidor central para no perderlas y para que puedan ser utilizadas y analizadas durante una investigación o proceso de respuesta a incidentes.

- Si es requerido el acceso remoto a RDP o servicios de terminal, solo deben ser accesibles a través de una VPN segura (con múltiple factor de autenticación) a la red corporativa o mediante una puerta de enlace de acceso remoto de confianza cero o Zero Trust.

-

- Servidores críticos para la operación general:

- Controladores de dominios

- Servidores de autenticación

- Hipervisores

- Servidores de respaldos

- Servidores críticos para la operación general:

-

- Servidores con acceso privilegiado a la mayoría de la infraestructura:

- Jump Servers

- Servidores de antivirus

- Servidores de monitoreo

- Equipos para la gestión de servidores

- Servidores de compartición de archivos

- Servidores con acceso privilegiado a la mayoría de la infraestructura:

Actividades para realizar en las herramientas operativas

- Actualizar e instalar periódicamente los parches de seguridad del software utilizado en su organización, para mitigar las vulnerabilidades presentes y disminuir la posibilidad de una explotación.

- Mantener un monitoreo del cambio o adición de GPOs no programadas o generadas por usuarios no autorizados, para prevenir que se usen en la distribución del malware o habiliten servicios vulnerables.

- Llevar a cabo el hardening complementario de equipos y servicios expuestos a Internet:

-

- Utilizar herramientas de auditoría, como auditd o sysmon, y enviar los logs a un sistema SIEM para reconocer comportamiento anormal en los equipos.

- Implementar un Firewall de aplicaciones Web (WAF): filtros especializados para disminuir el riesgo de sufrir un ataque a sus aplicaciones Web.

- Implementar elementos como autenticación de factor múltiple (MFA): de esta manera, si una contraseña es robada, no sería suficiente para ganar acceso al servicio.

Mejoras para la detección y bloqueo

- Mantenerse informado de las amenazas que afectan a la región. Si es posible, es recomendable la adquisición de un servicio de inteligencia de amenazas especializado en Latinoamérica que genere indicadores de compromiso, contramedidas y recomendaciones para la toma de decisiones a nivel estratégico, táctico y operativo.

- Habilitar las características de inspección de tráfico cifrado de los dispositivos de seguridad en su perímetro para mejorar el nivel de detección y visibilidad.

- Restringir el acceso a páginas de internet catalogadas como maliciosas, a través de herramientas de filtrado web, para reducir la posibilidad de que un usuario ingrese a este tipo de contenido.

- Controlar y supervisar cuidadosamente el tráfico que sale de su red para detectar comportamiento sospechoso y actuar oportunamente en su análisis, comprobando lo siguiente en las bitácoras:

-

- Configurar alertas que se activen cuando un equipo envíe gran cantidad de información, para detectar si existe algún tipo de filtración de información relacionada con ataques.

- Poner especial cuidado en descargas desde sitios de almacenamiento o servicios en la nube como Mega, Discord, Dropbox, Google Drive, OneDrive, Pastebin, GitHub, entre otros. Estos servicios suelen ser utilizados por operados de malware para alojar sus artefactos.

- Poner especial atención a comunicaciones con servicios de almacenamiento en la nube que no sean los oficiales de la empresa y, si es posible, bloquearlos.

- Solicitudes de conexión que no están relacionadas con su servicio, realizados por servidores web, transferencia de archivos o correo electrónico.

- Solicitudes de resolución de nombres desde servidores DMZ a dominios fuera de la operación del servidor.

- Tráfico de red desde servidores DMZa equipos o servicios fuera de la operación del servidor.

- Tráfico de red hacia direcciones maliciosas o sospechosas, de acuerdo con su inteligencia de amenazas o comportamiento anómalo.

- Contar con una solución XDR de calidad en cada servidor y/o EndPoint de su organización. No todas las soluciones XDR son iguales, y muchas de las que se crearon como soluciones antivirus no tienen las características necesarias para responder a un incidente. Se sugiere verificar que la solución empleada en su organización haya pasado distintas pruebas anti-tampering y cuente con una consola de monitorización centralizada que esté protegida ante un posible cifrado.

- Si es posible, es altamente recomendable deshabilitar Windows Script Host, utilizado para interpretar y ejecutar JScript (archivos .js) y VBScript (archivos .vbs y .vbe) que pueden ser potencialmente peligrosos durante un ciberataque.

- Configurar un filtro antispam que bloqueé los correos electrónicos tanto en correos externos como internos con contenido malicioso, enlaces o malware.

- Verificar los permisos de acceso a las carpetas compartidas y la seguridad de las carpetas a nivel del sistema de archivos. Se sugiere utilizar “compartir solo para lectura” para evitar que se depositen archivos maliciosos.

- Utilizar el principio del mínimo privilegio (PoLP) para configurar las cuentas de su organización, especialmente en cuentas de servicios publicados en Internet.

- Segmentar las redes para evitar la propagación de ransomware. La segregación de la red puede ayudar a prevenir la propagación del ransomware al controlar los flujos de tráfico, el acceso a múltiples subredes y restringir el movimiento lateral de un adversario.

- Habilitar la auditoría del sistema para realizar un seguimiento de los eventos de inicio y cierre de sesión en el Directorio Activo; esto puede usarse para realizar una investigación profunda sobre accesos no autorizados.

- Realizar actividades de threat hunting en la infraestructura de su organización para identificar procesos inusuales, tareas programadas no identificadas, archivos ejecutables sospechosos en rutas del sistema y uso anómalo de recursos en el EndPoint. Por ejemplo, se sugiere verificar en las bitácoras el uso de LOLbins, ejecución de comandos de PowerShell con comportamiento sospechosos, conexiones por el protocolo SMB para detectar movimientos laterales, tareas programadas para mantener persistencia, o programas que se ejecutan al iniciar el sistema operativo.

- Utilizar sistemas DLP para disminuir la probabilidad de fugas de información de la organización y detectar comportamiento anómalo en la transferencia o borrado de grandes volúmenes de información. Para ello, es recomendable realizar la clasificación de toda la información de la organización previamente.

- Generar respaldos fuera de línea (cintas magnéticas o similares, o almacenamiento en frío en la nube) en una ubicación geográfica distinta a la de su data center, pues le brinda seguridad adicional. En caso de que la infraestructura se vea comprometida, el almacenamiento externo puede ayudar a restablecer su operación en un menor tiempo.

- Mantener “golden images” (plantillas o imágenes del sistema) de sistemas críticos fuera de línea. Estas pueden ayudarle a restablecer rápidamente las funcionalidades de un servidor en caso de no poder reconstruir de inmediato el equipo afectado. Estas imágenes deben tener sistemas operativos preconfigurados y su software operativo asociado.

- Mantener las copias de seguridad cifradas aumenta el rigor de la confidencialidad y evita que un actor de amenaza pueda tener acceso a dicha información en claro cuando es exfiltrada, previo al ataque.

- Mantener un programa activo de threat hunting que permita identificar precursores de ransomware como programas de descarga, comunicación anómala que pueda indicar la comunicación con atacantes dentro de la red, entre otros, de acuerdo con los vectores de ataque más comunes indicados por el equipo de ciberinteligencia.

- Determinar que tipos de ransomware son los que más están afectando a otras organizaciones del mismo sector y cuáles son sus fases de entrega, distribución, ejecución, persistencia, etc., para establecer medidas de prevención enfocadas.

- Colaborar con otras organizaciones del mismo sector para compartir información relacionada con ransomware y otras amenazas que han enfrentado.

- Contar con una solución de tipo SOAR para realizar la orquestación de actividades tanto de detección, investigación, así como de respuesta a eventos de seguridad de manera automatizada basada en casos de uso, en especial, aquellos casos asociados con ransomware.

Recomendaciones de administración remota

- Crear de una política de GPO en el directorio activo para que sea deshabilitada la opción de acceso remoto a los equipos por RDP; de esta manera, se evita que se use de manera inapropiada en dispositivos de la red.

- Se sugiere que no se use software para acceso remoto a dispositivos de la organización; en caso de ser necesaria la administración remota, se recomienda implementar el uso de VPN con doble factor de autenticación y habilitar el RDP en los dispositivos de manera puntual para este servicio: con esta medida, se reduce la posibilidad de que un usuario no autorizado acceda a estos recursos.

- En servicios de acceso remoto como VPN, es recomendable realizar bloqueos definidos por geolocalización para evitar accesos desde países en donde no tiene operación.

- Crear reglas de detección en donde se alerte cuando existan accesos a VPN desde 2 puntos geográficamente lejanos en un tiempo corto —conocidos como viajes imposibles— para identificar de manera oportuna cuando un usuario presente este comportamiento y sea investigado. Hacer el bloqueo de la cuenta al detectar este comportamiento puede ayudar a reducir el impacto de un ataque.

- Auditar las actividades de acceso remoto para detectar accesos desde orígenes anormales o accesos a servicios críticos con usuarios no relacionados a dicho servicio.

- En caso de que por razón de la operación se requiera el uso de software de acceso remoto, es importante que se tengan en cuenta las siguientes recomendaciones:

-

- Agregar el software a una lista blanca o de acceso controlado solo para los equipos que lo requieren y ser deshabilitado para el resto de los dispositivos en la red corporativa, para que solo una cantidad controlada de equipos puedan ser accedidos con el aplicativo.

- Implementar un doble factor de autenticación en el software de administración remota. Si el aplicativo que utiliza no tiene esta opción, se sugiere usar alguno con esta funcionalidad; de esta manera reduce la posibilidad de que un atacante adivine la contraseña y se apropie del control del dispositivo.

- Asimismo, habilitar en ellos todos los logs para monitoreo; de ser posible, enviarlos al “correlacionador” y crear reglas de detección cuando sea accedido de esta manera para auditar si los accesos son autorizados.

- Deshabilitar o desinstalar el software mientras no se esté usando, para que no sea utilizado inadvertidamente.

Recomendaciones relacionadas con PowerShell

- Crear una política de GPO en el directorio activo para que se deshabilite el uso de PowerShell en equipos donde no sea necesario su uso y solo permita que algunos usuarios con necesidades específicas puedan ejecutarlo

- Si se requiere el uso de PowerShell en algunas computadoras, se sugiere tomar en cuenta las siguientes acciones:

-

- Actualizar a la última versión disponible y eliminar las versiones anteriores para evitar que los atacantes aprovechen vulnerabilidades y ejecuten su código malicioso.

- Configurar la ejecución de scripts a menos que estén firmados o hayan sido generados para uso interno de las funciones de la organización; con esto se reduce la posibilidad de la ejecución de comandos no autorizados.

Recomendaciones relacionadas a SMB

- Crear una política de GPO en el directorio activo, para evitar que esté habilitado por default el uso de SMB, y quitar los accesos a discos duros por este protocolo a través de cuentas administrativas; esto, debido a que este tipo de configuraciones dan pie a la posibilidad de un movimiento lateral.

- Difundir e implementar el uso de contraseñas seguras que no sean fáciles de adivinar o descifrar por técnicas como credential stuffing, fuerza bruta, ataques de diccionario, password spraying o rainbow table.

- Verificar que sus dispositivos no cuenten con vulnerabilidades como EternalBlue, SMBleed o SMBGhost también conocida como CoronaBlue, las cuales han sido utilizadas por atacantes durante incidentes de ransomware.

Recomendaciones para Directorio Activo

- Limitar o restringir el acceso de los administradores de dominio a cualquier dispositivo que no sea un controlador de dominio. Si un administrador requiere emplear sus credenciales, es recomendable dar acceso en un dispositivo de un usuario final, auditar los accesos y registrar la actividad en un SIEM.

- Adquirir una solución de propósito específico para protección del Directorio Activo. Las soluciones de tipo deception, trampas de malware o honeypots pueden ayudar a detectar un intento de ataque a tiempo no solo en su directorio activo, sino también en su red operativa.

- Realizar procesos de cacería de amenazas en los controladores de dominio, servidores, estaciones de trabajo y directorios activos, en búsqueda de cuentas nuevas o cuya generación no sea reconocida o sea sospechosa.

- Cambiar las contraseñas de todas las computadoras periódicamente y usar múltiple factor de autenticación en las cuentas de todos los usuarios del directorio activo.

- Nunca ejecutar servicios no oficiales con altos privilegios o con cuentas de administrador de dominio, ya que estos podrían almacenar las credenciales y estas podrían ser usadas con propósitos maliciosos.

- Limitar la creación de cuentas de administración de dominio y otros grupos privilegiados: entre menos cuentas y grupos existan, será más difícil para el atacante encontrarse con cuentas administrativas para usos malintencionados.

- Es esencial proteger la cuenta del administrador del dominio con contraseñas robustas, MFA y cambios periódicos.

- Si es posible, deshabilitar la cuenta integrada de administrador y eliminar usuarios del grupo de administración local.

- Habilitar la auditoría y reglas de correlación en tiempo real relacionadas a la modificación de GPOs, debido a que algunos actores de amenaza realizan actividades maliciosas abusando de ellas.

- Restringir la instalación de software adicional o la configuración de roles del servidor en los controladores de dominio que no sean los definidos en las políticas de seguridad de su organización.

- Realizar la gestión de parches y exploración de vulnerabilidades con regularidad.

- Utilizar servicios DNS seguros para bloquear dominios maliciosos.

- Habilitar y configurar el firewall de Windows con las reglas definidas en las políticas de seguridad de su organización.

- Usar una aplicación de listas blancas en donde se establezca cuáles son las aplicaciones permitidas para ejecutarse en el directorio activo.

- Si es posible, implementar una solución PAM (solución de manejo de acceso privilegiado).

- Utilizar una estación de trabajo de administración segura (SAW).

Recomendaciones para hipervisores

- Mantener el software de virtualización actualizado con los últimos parches liberados por el fabricante.

- Implementar una herramienta XDR para identificar, detectar y prevenir ataques a las máquinas virtuales contenidas.

- Aislar la red: el hipervisor debe estar en una red aislada junto con los recursos necesarios para su funcionamiento, como vSANs y respaldos.

- Definir reglas para VEEAM, HYPERV y VMWare para que solo se puedan acceder desde servidores específicos de administración, y restringir el acceso a esos servidores.

- Administrar identidad y acceso: desacoplar ESXi, vCenter y otros hipervisores del Directorio Activo para que sea protegida la infraestructura de virtualización en caso de que sea comprometida. Utilizar cuentas dedicadas para administración de la infraestructura, habilitar múltiple factor de autenticación (MFA) y administrar las credenciales de forma segura.

- Restringir los servicios necesarios a usar en los hipervisores.

- Activar el firewall local para permitir accesos administrativos desde segmentos de red o hosts confiables.

- Enviar las bitácoras de los hipervisores al SIEM central de la organización para proveer visibilidad en los eventos de seguridad ocurridos.

- Mantener respaldos frecuentes y que no puedan ser eliminados por un atacante. Esto se puede lograr al tener respaldos fuera de línea o en servicios especializados.

Recomendaciones específicas para vSphere y ESXi

- Es recomendable solo tomar en cuenta hardware que incluya TPM 2.0 para instalar el software de virtualización. El software de virtualización hará uso automático del chip de seguridad para almacenar llaves de autorización y asegurarse que los archivos de sistema no han sido modificados.

- Secure Boot: con esto se asegura que el código a ejecutar al inicio del servidor esté firmado digitalmente y no haya sido modificado, dificultando persistencia y control inicial por parte de los actores de amenaza.

-

- Para habilitarlo: /usr/lib/vmware/secureboot/bin/secureBoot.py -c

- execInstalledOnly: esta es una propiedad de ESXi y vSphere para restringir la ejecución de archivos binarios en el hipervisor, lo que evita que un actor de amenaza despliegue sus herramientas y las ejecute. Para verificar si está activo y luego para activarlo:

-

- esxcli system settings kernel list -o execinstalledonly

- esxcli system settings kernel set -s execinstalledonly -v TRUE

IMPORTANTE: Para evitar inconvenientes, las configuraciones mencionadas deben hacerse en pruebas de laboratorio o ambiente de pruebas UAT previo a realizarlas en su ambiente productivo.

- Si la operación de la organización lo permite, es altamente recomendable la restricción del uso de las siguientes herramientas, ya que fueron identificadas por SCILabs mediante la respuesta a incidentes y, aunque algunas pueden ser utilizadas de manera legítima, es importante estar atentos a su comportamiento y alertar en caso de alguna instalación desconocida o sospechosa.

| Tool | Activity | Tool | Activity |

| ADRecon | Recognition | WinSCP | Exfiltration |

| PsExec | Lateral movement | NirCmd | Command execution/Defense evasion |

| Mimikatz | Credential access | Rclone | Exfiltration |

| Nirsoft password recovery tools | Command execution/Defense evasion | PCHunter | Recognition /Process manipulation |

| ExMatter | Exfiltration | GMER | Defense evasion |

| Bloodhound tool | Recognition | BazarLoader | Lateral movement |

| CrackMapExec | Lateral movement | GrabFF | Web browser credentials |

| Inveigh/InveighZero | Capture/Credential access | GrabChrome | Web browser credentials |

| MegaSync | Exfiltration | BrowserPassView | Web browser credentials |

| Adfind | Recognition/Lateral movement | KeeThief | Credential access |

| Rubeus | Credential access | FileGrab | Exfiltration |

| Stealbit | Exfiltration | CobaltStrike | Command and Control /Post Exploitation |

| ConnectWise/ScreenConnect | Persistence/Lateral movement | FileZilla | Exfiltration |

| Process Hacker | Recognition | Advanced Port Scanner | Recognition |

| Conexiones RDP | Persistence/Lateral movement | NetScan | Recognition/Lateral movement |

| ProxifierPE | Command and Control (Proxy) | Pcloud | Exfiltration |

| OpenChromeDumps | Credential access | Advanced Port Scanner | Recognition |

| S3 Browser | Web Browsing | WmiExecAgent | Lateral movement/Command execution |

| Veeamp | Credential access |

Tabla 1. Herramientas más utilizadas por grupos de ransomware

¿Qué hacer durante de un ataque de ransomware?

Cuando una organización ya ha sido comprometida enfrenta múltiples incógnitas, por ejemplo, ¿existirá una forma gratuita de recuperar la información?, ¿qué notificar a la alta dirección?, ¿cómo iniciar tareas de recuperación?, ¿el ataque fue orquestado por algún empleado?, ¿es posible limpiar los equipos comprometidos?, ¿qué bloquear o aislar? entre muchas otras, por ello se recomienda enfocarse en lo siguiente:

- Iniciar un proceso de respuesta a incidentes, el cual podrá llamar al BCP donde ya esté probado el escenario de continuidad en caso de un ataque cibernético ocasionado por ransomware. Esto permitirá seguir el plan previamente definido y manejar la crisis de la manera más adecuada posible.

- En caso de no contar con un BCP (Business Continuity Plan), diseñar un plan de contingencia que permita mantener la operación del negocio donde se contemple un DRP (Disaster Recovery Plan), de ser posible, incluyendo una política de respaldos robusta en la que se contemplen respaldos (fuera de línea) de la información crítica para operar, evitando que se vean comprometidos en caso de un ataque por ransomware.

- De no contar con un proceso de respuesta a incidentes, es importante considerar lo siguiente:

-

- Involucrar a un equipo experto en respuesta a incidentes, especializado en ciberinteligencia, de tal forma que le permita actuar con mayor rapidez y certeza.

- Definir la postura de la organización para ser comunicada interna y externamente, de tal forma que se busque que exista una realidad única de la situación, evitar el pánico y reducir el impacto mediático.

- Definir un “war room” en donde se encuentren física o virtualmente (según corresponda) todos aquellos que deben participar durante la respuesta al incidente.

- Designar un responsable de comunicar el estado del incidente hacia la alta dirección y otras áreas de la organización.

- Definir un líder del incidente que pueda tomar decisiones a ser ejecutadas por el resto de los equipos de la organización. A continuación, se listan algunas actividades que tendrá que hacer el líder del incidente durante el evento:

- Elegir las fuentes de investigación que le darán información para investigar el incidente

- Determinar si es necesario hacer una obtención de triaje de equipos involucrados.

- Generar las hipótesis que dirigirán la investigación y que serán confirmadas o descalificadas con base en la evidencia obtenida.

- Generar recomendaciones para la contención, erradicación y recuperación del incidente.

- Designar a un líder técnico que tenga la capacidad de coordinar el grupo de especialistas responsables de las diversas áreas de tecnología involucradas en el proceso crítico afectado y apoye durante las actividades de respuesta, para que los especialistas puedan actuar con la celeridad necesaria.

- Mantener la calma y no hacer conclusiones inmediatamente, ya que esto puede llevar a tomar decisiones apresuradas que afecten al proceso de respuesta y entorpezcan el restablecimiento de la operación.

- Evitar buscar a los responsables internos del ataque, ya que esto puede dar lugar a situaciones de confrontamiento con el personal que obstruyan el desarrollo de la respuesta a incidentes.

- En caso de contar con muestras de artefactos, conducir un análisis profundo de los mismos para encontrar indicadores de compromiso que ayuden en la detección, contención y posible erradicación de la amenaza.

- Evitar divulgar información en redes sociales y medios de comunicación acerca de lo sucedido, para prevenir que se generen falsas expectativas de la situación, considerando que, si se trata de una empresa que cotiza en la bolsa, en caso de no manejarse adecuadamente los mensajes y transmitir tranquilidad, la incertidumbre que pueden crear los medios de comunicación puede provocar la caída de las acciones.

- Evitar subir muestras a herramientas públicas de análisis, ya que otros usuarios las podrían descargar y divulgar información confidencial de la organización.

- En caso de realizar actividades de contención inmediatas, como el aislamiento de un equipo afectado, se recomienda que el equipo donde está sucediendo el incidente no sea apagado, solo desconectado, debido a que, si se apaga, se podría perder información importante en la investigación del incidente.

Prevención de movimiento lateral

- Configurar el firewall de Windows en todos los hosts para bloquear técnicas ampliamente utilizadas, como el uso de PowerShell.exe u otros scripts y binarios Living-Off-the-Land.

- Poner especial atención en la ejecución de herramientas como wmic.exe, psexec, netuse, PaExec o crackmapexec, las cuales son utilizadas ampliamente por actores de amenaza para realizar movimientos laterales.

- Restringir o evitar el uso de herramientas de administración remota, tales como AnyDesk, GoToAssist, Atera, HOST, Team Viewer, entre otras comúnmente utilizadas por los actores de amenaza para llevar a cabo movimientos laterales en la red de la víctima.

Dependiendo de la magnitud del incidente, el equipo de respuesta a incidentes determinará las acciones que más tengan sentido y establecerá una ruta crítica que pueda llevar a la recuperación de los sistemas afectados de acuerdo con el entendimiento de la amenaza y la inteligencia con la que cuente.

¿Qué hacer después de un ataque de ransomware?

Una vez que las organizaciones han salido de la crisis que conlleva un ataque de ransomware, es importante tomar en cuenta las siguientes recomendaciones:

- Realizar una sesión de lecciones aprendidas que permita a la organización determinar qué pudieron hacer diferente y poner en marcha líneas de acción que eviten una reinfección.

- Realizar un ejercicio de hunting de amenazas avanzadas que permita identificar si existe la misma o una amenaza similar en alguna parte de la red que deba ser atendida a la brevedad.

- Mantener un monitoreo exhaustivo durante por lo menos 3 meses, para determinar que la organización ya no cuenta con rastros del atacante; esto implica entender los alertamientos generados por las diferentes soluciones de seguridad implementadas durante la respuesta a incidentes e investigar a profundidad cada uno de ellos.

- Realizar modelos de detección que se asemejen al modus operandi del atacante para tener una detección oportuna de algún nuevo evento asociado con la misma amenaza.

- Realizar una campaña dirigida a los usuarios resumiendo los acontecimientos por los que acaba de pasar la organización y la importancia de seguir los lineamientos de seguridad establecidos.

- Realizar un diagnóstico integral que permita determinar el estado actual de la organización desde el punto de vista de procesos, gente y tecnología, donde se pueda conocer cómo se encuentra la postura de ciberseguridad interna y externa de la organización, para que con ello se cree una estrategia de ciberseguridad.

- Diseñar la estrategia de ciberseguridad de la organización con una visión holística, donde se tomen en cuenta por lo menos los siguientes puntos:

-

- Considerar las nuevas oportunidades que deben de ser soportadas por los servicios de ciberseguridad para proteger los datos críticos, tomando en cuenta cuáles son los objetivos del negocio, sus necesidades y el cumplimiento regulatorio que debe soportar.

- Contemplar un enfoque en los riesgos que enfrenta la organización de acuerdo con su sector y su modelo de amenazas.

- Entender la importancia del factor humano y la personalidad de los usuarios para responder a las expectativas internas y externas y con ello, determinar cómo y a quién dirigir las campañas continuas de concientización.

- Realizar un monitoreo continuo de ciberinteligencia y un mapeo de su modelo de amenazas que le permita visualizar su postura de ciberseguridad y cómo es percibida interna y externamente.

- Asegurarse de que la estrategia de seguridad contemple capacidades de identificación a través de una arquitectura de visibilidad, monitoreo continuo y prevención, a través del enfoque holístico, donde se considere la cacería continua de amenazas, protección mediante la tecnología adecuada en los puntos necesarios, gente preparada, procesos sólidos, respuesta orquestada por personal experto, recuperación, verificación mediante procesos y un enfoque en la resiliencia.