Threat Profile: Ransomhouse

Objetivo

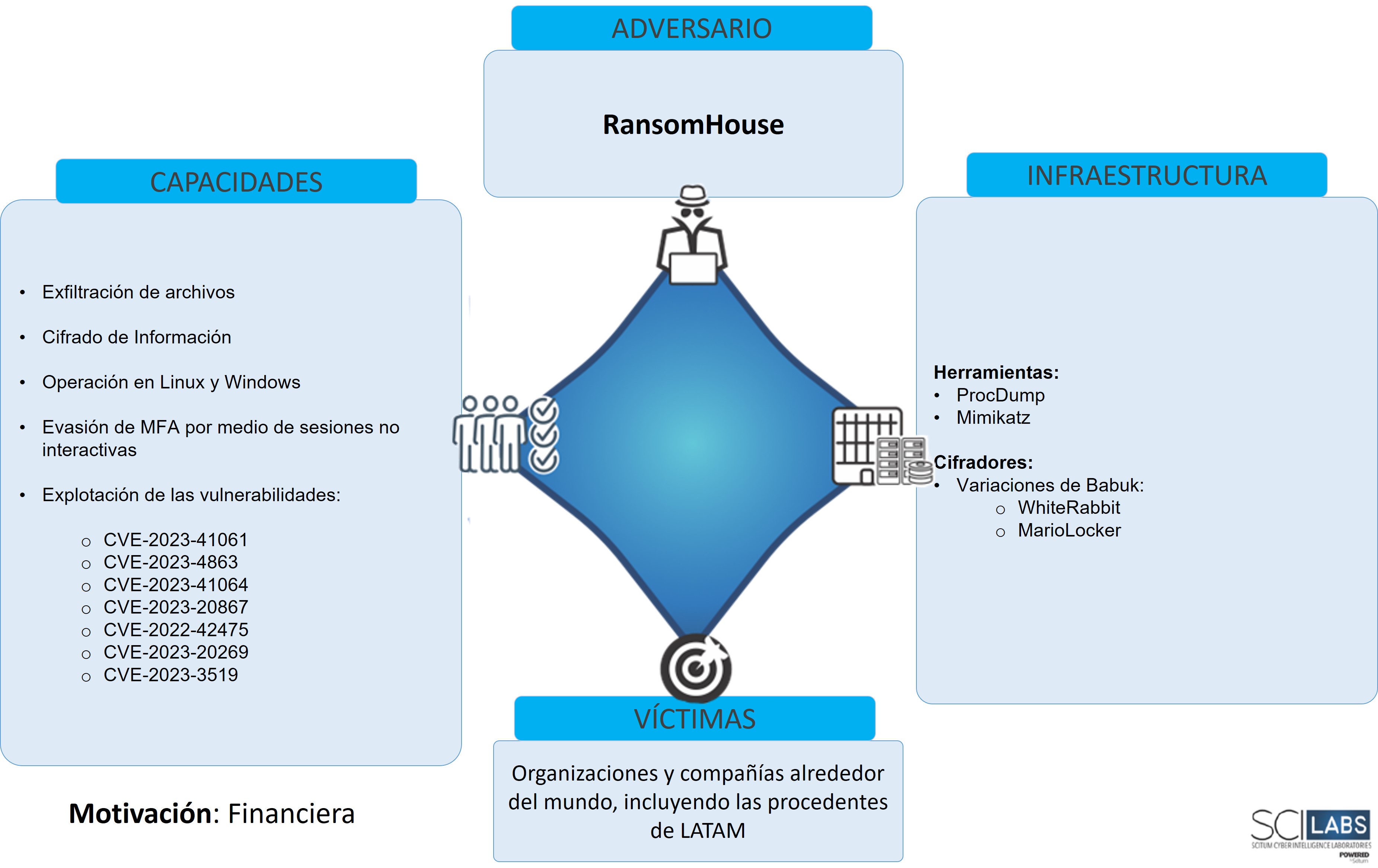

El objetivo de este reporte es presentar la información disponible hasta el momento sobre el grupo de amenaza RansomHouse. Esta información e indicadores de compromiso fueron obtenidos por SCILabs mediante procesos de inteligencia en fuentes abiertas, tareas de monitoreo y cacería de amenazas en la región durante la primera y segunda semana de noviembre del 2023. Adicionalmente, en este documento se describen los TTPs y herramientas utilizadas por este grupo cibercriminal.

Visión General

El grupo de amenazas RansomHouse, ha estado activo desde diciembre de 2021 y ha cobrado relevancia por haber realizado ataques a grandes empresas, entre las que destacan AMD, ADATA e IFX Networks, este último conocido por ser uno de los que más impacto ha tenido en LATAM.

De acuerdo con su sitio de filtraciones, así como su canal de Telegram, los integrantes de RansomHouse se dedican a encontrar fallas de seguridad en los sistemas informáticos, sin embargo, en lugar de reportarlos como lo podrían hacer los grupos de hackers éticos, ellos se aprovechan para extraer la información y después solicitar el pago por su rescate el cual, de acuerdo con investigaciones públicas, puede llegar a rondar cantidades cercanas a los 4.5 millones de euros.

Sobre los ataques que ha realizado el grupo de amenazas, las víctimas no han revelado muchos detalles ya que, de acuerdo con sus publicaciones, la mayoría de sus intrusiones se tratan de ataques personalizados. Sin embargo, con la información analizada por SCILabs se obtuvieron algunas de las vulnerabilidades que explotan principalmente en Google Chrome (CVE-2023-4863), MacOS (CVE-2023-41064 y CVE-2023-41061) y en ESXi (CVE-2023-20867).

Otra peculiaridad de RansomHouse, es que ellos dicen no realizar el cifrado de la información, a menos de que no se cumplan las exigencias de rescate; sin embargo, ha sido posible identificar que utilizan variantes del ransomware Babuk que principalmente busca cifrar máquinas virtuales en Linux (ESX). Cabe mencionar que el código de dicho ransomware fue filtrado en 2021 (también año de surgimiento de RansomHouse) en un foro ruso.

Algunas de las variantes del ransomware Babuk que se han visto en los ataques realizados por RansomHouse han sido WhiteRabbit y MarioLocker, los cuales son considerados Ransomware-As-a-Service (RaaS).

De acuerdo con el análisis realizado por SCILabs, se tiene la hipótesis, con alto nivel de confianza, de que el grupo de amenazas realiza ataques de oportunidad; es decir, no tiene preferencia por algún sector o ubicación en particular, probablemente, para tener un mayor alcance y maximizar sus posibilidades de éxito.

Región de operación

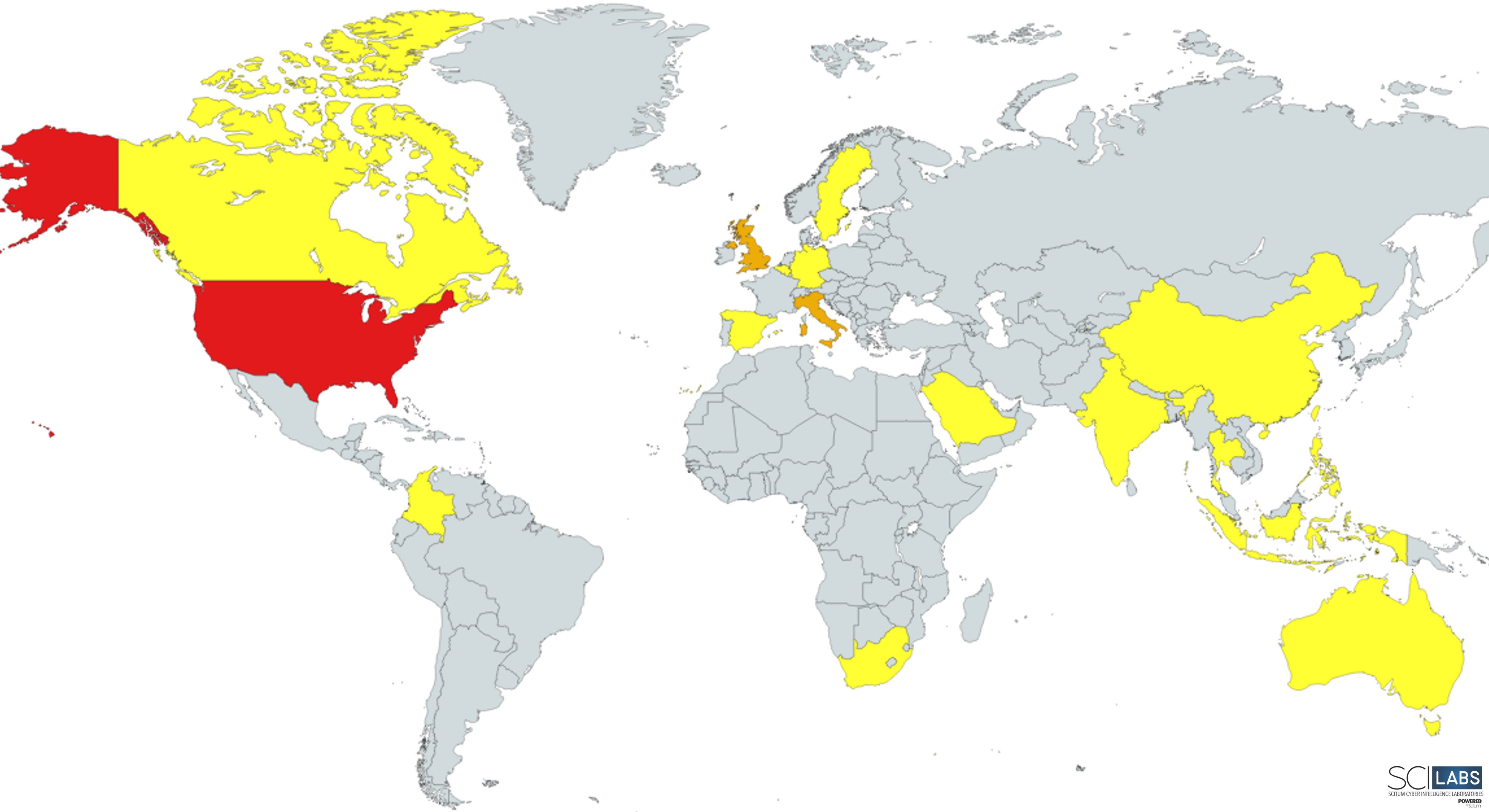

Como resultado del proceso de inteligencia en fuentes abiertas, y el análisis de artefactos, SCILabs determinó, con un alto nivel de confianza, que RansomHouse tiene presencia a nivel internacional cuyas víctimas son procedentes de Alemania, Australia, Bélgica, Canadá, China, Colombia, Emiratos árabes, España, Estados Unidos, Filipinas, India, Indonesia, Italia, Maldivas, Reino Unido, San Cristobal y Nieves, Singapur, Sudáfrica, Suecia, Taiwán y Vanuatu.

En el siguiente mapa se señalan con color rojo los países que han tenido más incidentes (18) de seguridad relacionados con RansomHouse, con naranja los que han sido afectados medianamente (7 u 8 ataques) y finalmente con amarillo, las localidades que únicamente han sido víctimas 1 o 2 ocasiones de este grupo de amenazas.

Figura 1. Regiones con ataques confirmados por RansomHouse

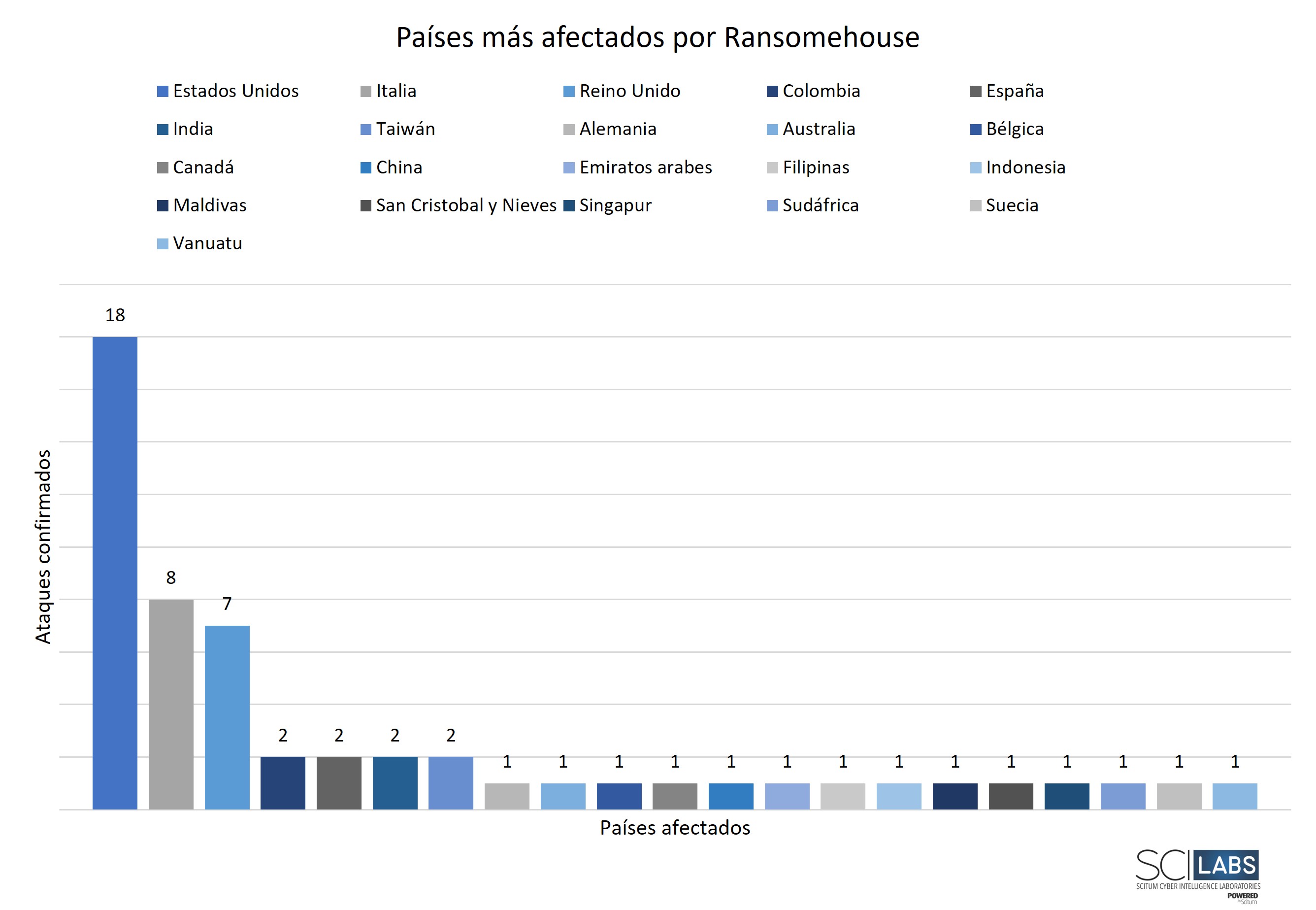

Es importante mencionar que en Latinoamérica el país más afectado por este grupo fue Colombia (con dos ataques confirmados) y a nivel internacional, Estados Unidos es el que más ha sufrido ataques de ransomware orquestados por RansomHouse, con un total de 18, seguido por Italia (8 ataques) y Reino Unido (7 ataques).

Figura 2. Países con más ataques confirmados por RansomHouse

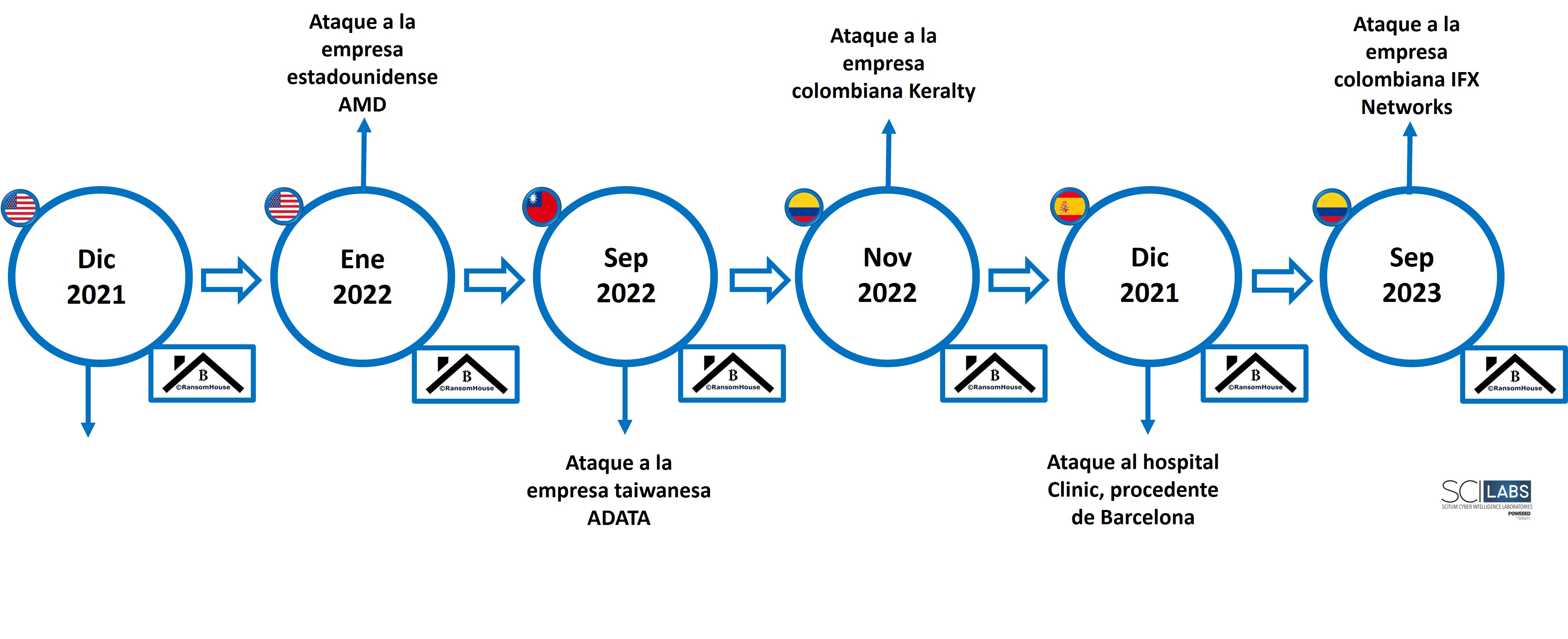

A continuación, se presenta una línea del tiempo con la actividad más relevante (mediática o de gran escala) de RansomHouse de acuerdo con la telemetría de SCILabs, así como diferentes publicaciones realizadas en el blog de filtraciones de los atacantes desde su aparición en diciembre del 2021, hasta septiembre del 2023.

Figura 3. Línea del tiempo de la actividad más relevante de RansomHouse

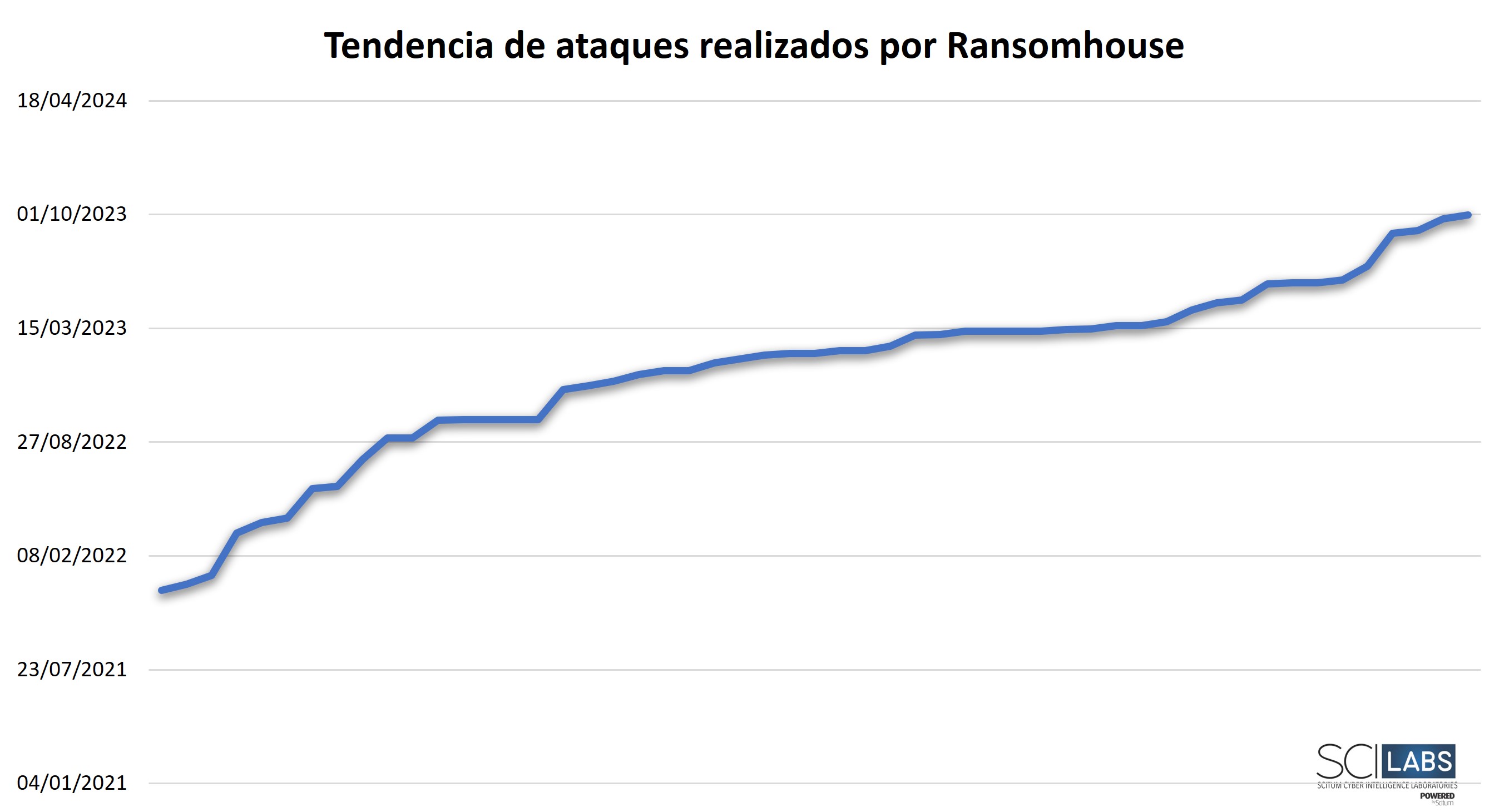

Es importante mencionar que, aunque los ataques anteriormente mostrados son los más relevantes, no son los únicos orquestados por RansomHouse, de acuerdo con la telemetría de SCILabs, hoy en día hay por lo menos 55 organizaciones, tanto públicas como privadas, que han sido víctimas de este grupo de amenazas, siendo su periodo más fructífero lo que va del 2023 (31 ataques en 2023, 22 ataques en 2022 y 2 ataques en 2021), desde sus inicios en 2021.

Figura 4. Tendencia al alza de ataques orquestados por RansomHouse

¿A quién puede afectar?

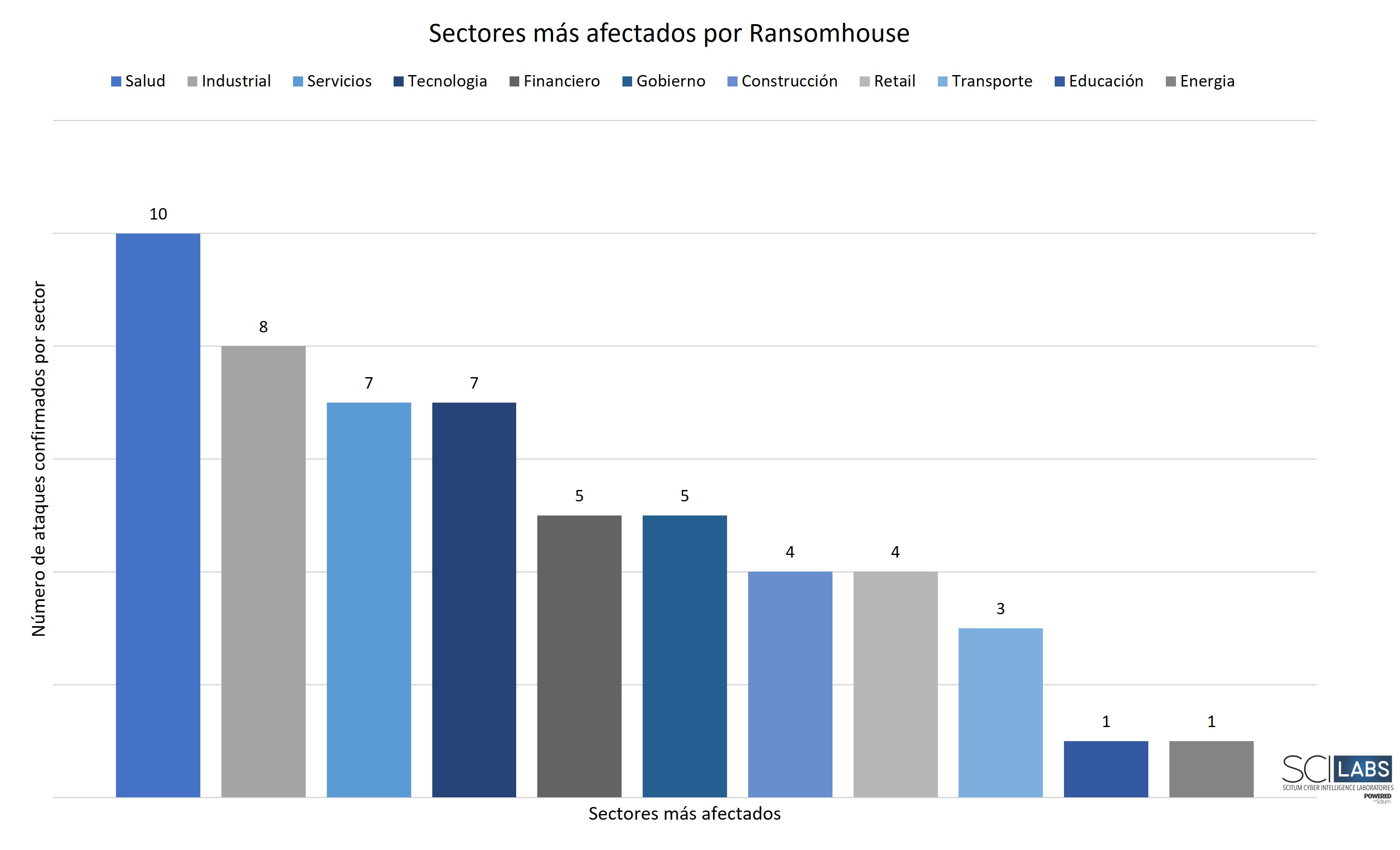

Durante el monitoreo constante de la región, SCILabs identificó que los ataques de RansomHouse se encuentran dirigidos a organizaciones de todo tipo de diferentes industrias, tales como, salud, retail, educación, servicios, construcción, transporte, tecnología, entre otros.

De acuerdo con la telemetría de SCILabs, el sector más afectado por este ransomware es el de la salud, seguido de servicios y tecnología.

Figura 5. Sectores más afectados por RansomHouse

¿Cómo puede afectar a una organización?

Si un ataque del RansomHouse tiene éxito, los actores de amenazas podrían robar, filtrar y cifrar información de todo tipo de las organizaciones víctima, lo que podría provocar interrupción en las operaciones, pérdidas económicas, compromiso de información confidencial, así como la pérdida de reputación y confianza en la organización.

Por lo anterior, es importante que las organizaciones estén al tanto de los TTPs (Tácticas, Técnicas y Procedimientos) de este grupo de amenazas, para minimizar la probabilidad de ser infectados y saber cómo actuar en caso de ser comprometidos por RansomHouse.

Análisis

Contexto de la amenaza

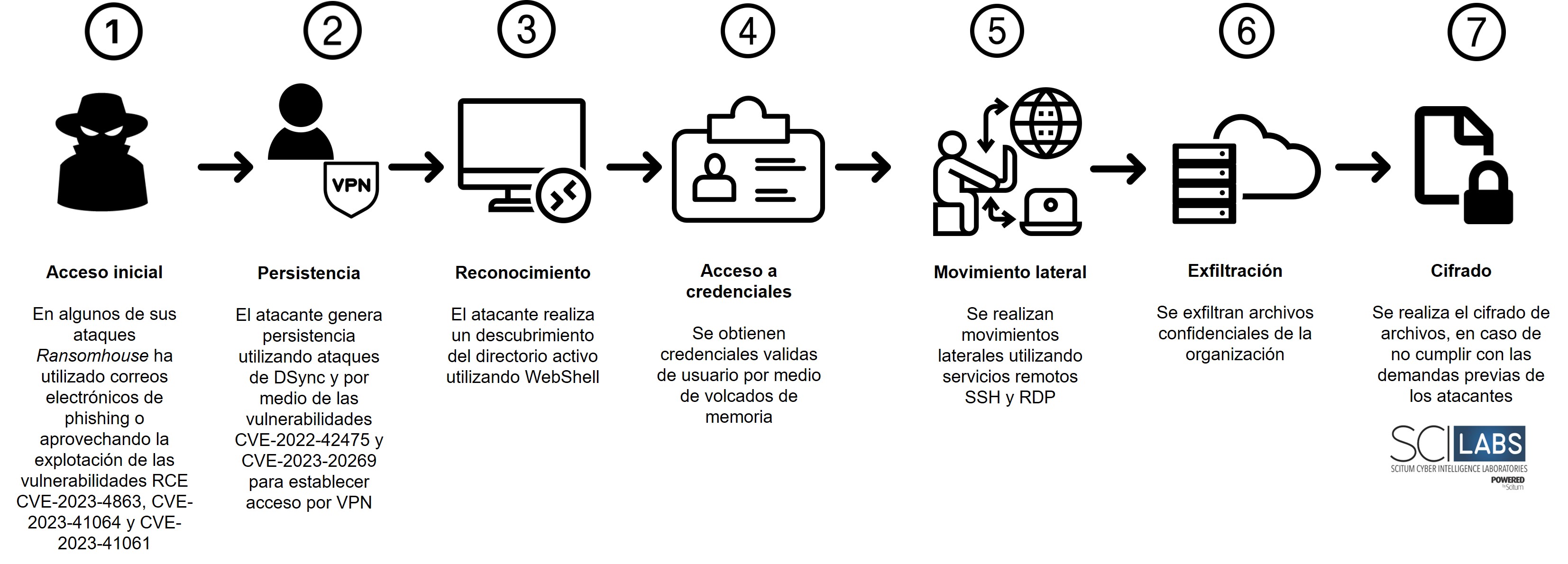

A pesar de no ser una amenaza nueva (activa desde el 2021), a la fecha de creación de este documento, no existen investigaciones públicas que describan todo el comportamiento y herramientas que utiliza RansomHouse durante su cadena de infección; sin embargo, SCILabs analizó toda la información disponible hasta el momento sobre este grupo de amenazas, campañas, artefactos y TTPs conocidos, dando como resultado el siguiente resumen:

- Acceso inicial: En algunos de sus ataques RansomHouse ha utilizado correos electrónicos de phishing como principal método de entrada, sin embargo, también es común que obtengan acceso a entornos corporativos por medio de la explotación de vulnerabilidades como CVE-2023-4863, CVE-2023-41064 y CVE-2023-41061 que, al ser aprovechadas, pueden permitir a un atacante la ejecución de código remoto. También hacen uso de sesiones no interactivas para eludir la autenticación de múltiple factor (MFA); así como también aprovecha las vulnerabilidades CVE-2023-20867 para obtener acceso desde máquinas virtuales VMware.

- Acceso a credenciales: Los operadores de este ransomware utilizan aplicaciones para robar credenciales.

-

- Mimikatz: Utilizada para realizar ataques de tipo Pass the Hash y para realizar la extracción de credenciales en texto claro obtenidas por medio del volcado de memoria hecho por ProcDump o por su módulo de volcado.

-

- ProcDump: Esta aplicación creada por SysInternals, es utilizada para realizar volcados de memoria específicamente del proceso lsass.exe (aplicable solo en Windows).

- Persistencia: Para generar persistencia los atacantes llevan a cabo un ataque de DCSync, el ataque una conocida técnica de volcado de credenciales que permite a los atacantes obtener información confidencial de la base de datos de Active Directory. Esta técnica también ayuda a los atacantes simular el proceso de replicación desde un controlador de dominio (DC) remoto y solicitar credenciales de otro DC para la recopilación de credenciales de controlador de dominio, además de explotar las vulnerabilidades CVE-2022-42475, CVE-2023-20269, que al ser explotadas, pueden permitir que el atacante tenga acceso por VPN.

- Descubrimiento: RansomHouse explota la vulnerabilidad CVE-2023-3519 para así colocar una WebShell en entornos no productivos de las víctimas y realizar descubrimiento en el directorio activo de la víctima.

- Movimiento lateral: Al recopilar las credenciales de controlador de dominio abusan de servicios remotos como Secure Shell (SSH) y RDP para efectuar movimientos laterales.

- Impacto: Roban datos sensibles de las víctimas, para posteriormente cifrarlos en caso de que no se cumplan con las demandas de los atacantes. Publican los datos robados en su sitio de filtraciones y amenazan con venderlos a otros grupos.

Análisis de artefactos

Durante la tercera semana de octubre del 2023 mediante el monitoreo constante y la cacería de amenazas en la región de LATAM, SCILabs identificó tres muestras de ransomware basadas en el cifrador de Babuk, las cuales de acuerdo con nuestro análisis y con investigaciones públicas están relacionadas con RansomHouse.

Cifrador de Babuk (variante para Linux)

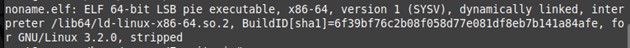

- Tipo de archivo: SCILabs identificó que el archivo recuperado se trata de un cifrador de Babuk, el cual corresponde a un ejecutable para Linux de tipo ELF compatible con sistemas de 64 bits.

Figura 6. Propiedades del cifrador de Babuk

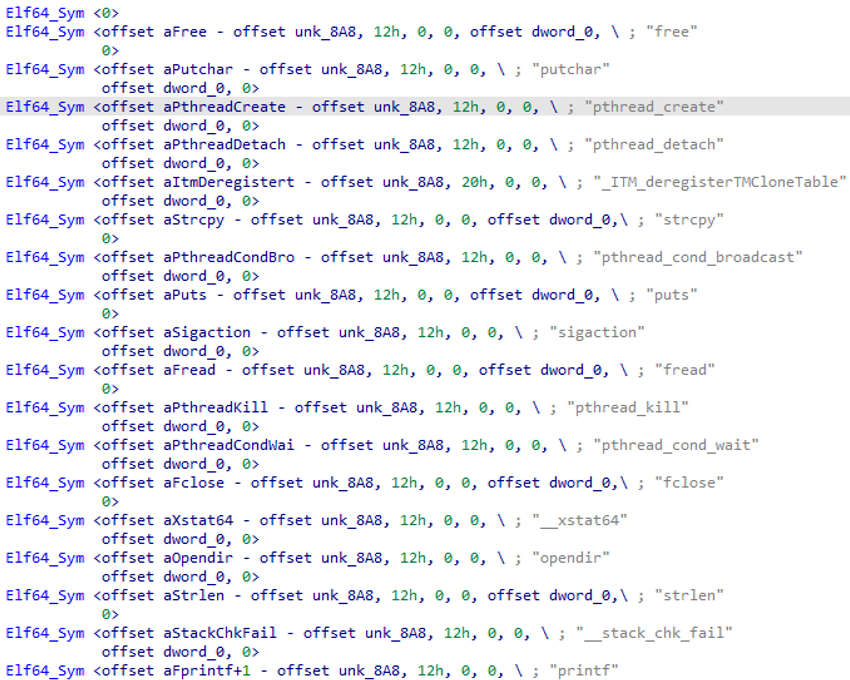

- Bibliotecas utilizadas: Durante el análisis estático de la muestra SCILabs identificó una serie de funciones y bibliotecas que forman parte de las bibliotecas estándar de C y C++. Estas bibliotecas proporcionan conjuntos de capacidades relacionadas con el manejo de archivos, procesos, entre otros descritos en el Anexo II de este documento.

Figura 7. Bibliotecas utilizadas en el cifrador de Babuk (Observadas durante el análisis estático)

- Ejecución parametrizada: Mediante el análisis de malware, fue posible identificar que para la correcta ejecución del archivo es necesario darle como parámetro el directorio en el cual se van a cifrar los archivos.

Figura 8. Ejecución parametrizada de Babuk

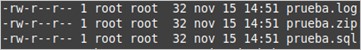

- Archivos buscados: Mediante el análisis de malware se identificó que el artefacto se concentra en cifrar los archivos que cuenten con las siguientes extensiones, entre las que se pueden encontrar archivos de bases de datos, archivos de máquinas virtuales, entre muchos otros.

| Tipo de archivo | Tipo de archivo | Tipo de archivo |

| .XVGV | .dump | .vab |

| .backup | .dmp | .zip |

| .nvram | .vmx | .rar |

| .vmdk | .vbk | .sql |

| .vmdx | .vbm | .log |

| .vmxf | .vrb | .vib |

| .vmsd | .vlb | .gz |

| .vmss | .vob | .wt |

| .vmem | .vsm | .vmsn |

| .vswp | .vsb |

Tabla 1. Extensiones que Babuk busca cifrar

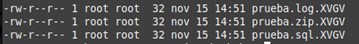

- Extensión de cifrado: Fue posible identificar que, en el caso de Babuk, la extensión que se utiliza para cifrar los archivos de la víctima es .XVGV.

Figura 9. Archivos antes de la ejecución de Babuk

Figura 10. Archivos después de la ejecución de Babuk

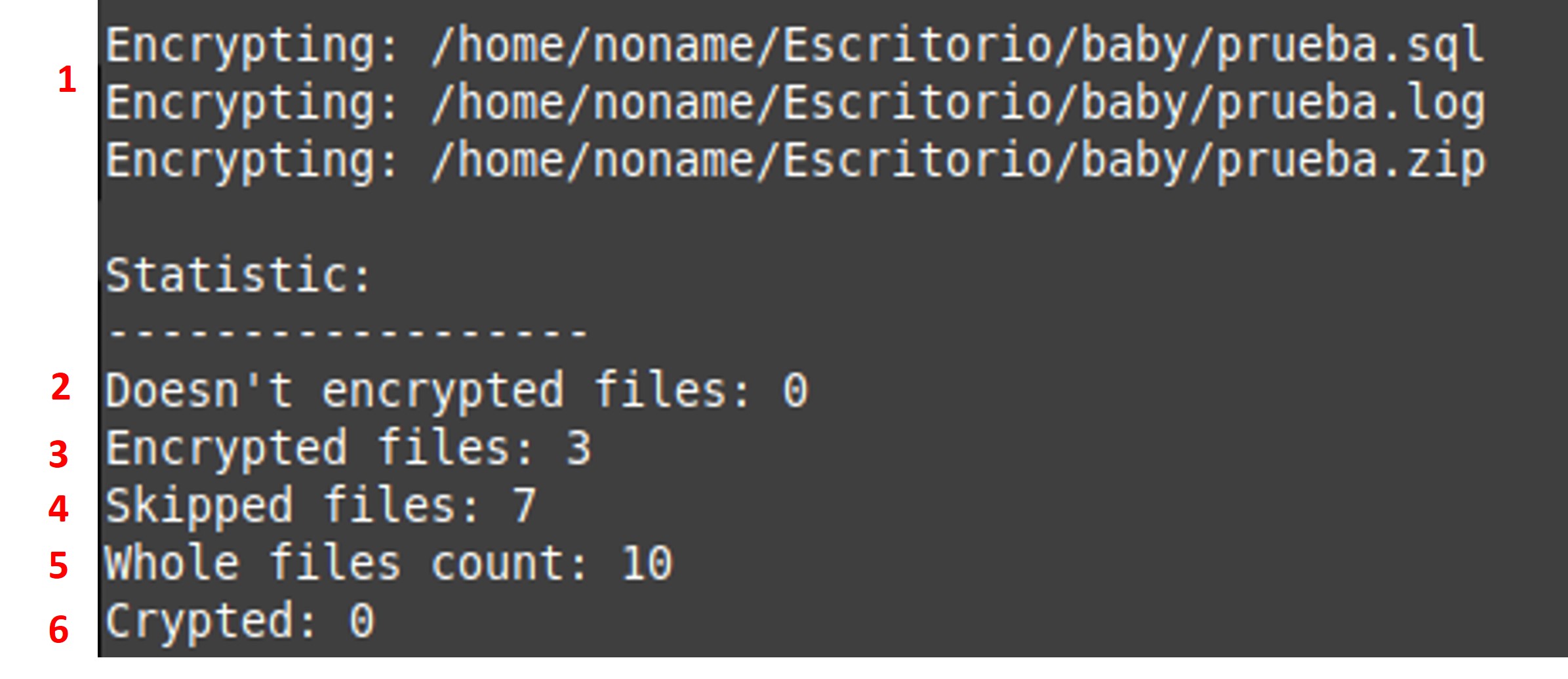

- Especificaciones al finalizar la ejecución: Fue posible identificar que, al terminar la ejecución del cifrador de Babuk, se muestran estadísticas relacionadas con los archivos cifrados.

-

- Nombre de los archivos que se cifran

- Archivos que ya se encontraban cifrados antes de la ejecución

- Numero de archivos que han sido cifrados

- Número de archivos que han sido omitidos

- Total de archivos contenidos en el directorio

Figura 11. Especificaciones presentadas al final de la ejecución de Babuk

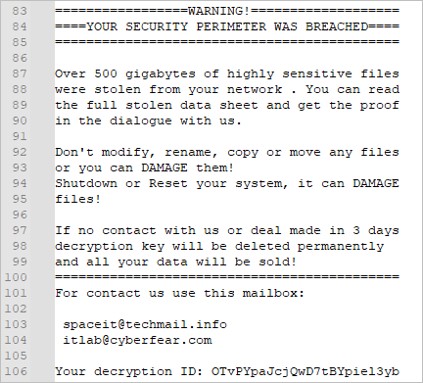

- Nota de rescate: Cuando la ejecución del artefacto termina, además de desplegarse las estadísticas de los archivos cifrados, se crea la nota de rescate. En este caso el nombre del archivo es HowToRestore.txt y está ubicado en todos los subdirectorios contenidos en la carpeta previamente especificada (en la ejecución).

La nota de rescate indica al usuario que su seguridad ha sido vulnerada y que más de 500GB de información han sido robados, además indican un periodo máximo de 3 días para realizar contacto con los atacantes y sugieren no intentar recuperar los archivos, ya que podrían ser dañados permanentemente. Finalmente se añaden correos de contacto de los atacantes y un ID con la cual será identificada la víctima.

Figura 12. Nota de rescate creada por el cifrador de Babuk

Cifrador de WhiteRabbit (variante para Linux)

SCILabs determinó que WhiteRabbit es una variante de Babuk, después de haber identificado múltiples coincidencias resumidas a continuación:

- Tipo de archivo

- Bibliotecas utilizadas de C/C++

- Ejecución con los mismos parámetros

- Resumen de los archivos cifrados

- Extensiones que busca cifrar

Además, fueron identificadas algunas diferencias entre ambos cifradores, entre las más destacables, se encuentran las siguientes:

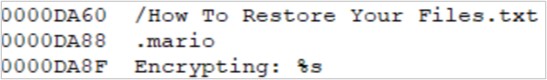

- Extensión de cifrado: Fue posible identificar que, en el caso de WhiteRabbit, la extensión que se utiliza para cifrar los archivos de la víctima es .mario.

Figura 13. Extensión de cifrado de White Rabbit

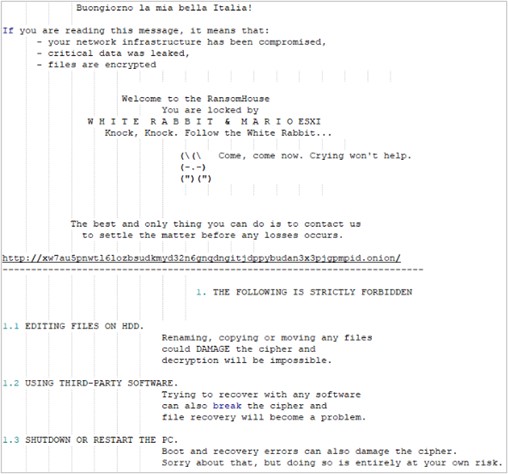

- Nota de rescate: Cuando la ejecución del artefacto termina, además de desplegarse las estadísticas de los archivos cifrados, se crea la nota de rescate, en este caso el nombre del archivo es How To Restore your files.txt y está ubicado en todos los subdirectorios contenidos en la carpeta previamente especificada (en la ejecución).

La nota de rescate cuenta con 6 secciones dentro del mismo archivo, separadas por una secuencia de guiones medios (—), cada uno descrito a continuación:

-

- Muestra algunas acciones que están prohibidas realizar, entre las que se encuentran, apagar o reiniciar la PC infectada, editar o mover los archivos cifrados y no utilizar software de terceros para intentar recuperar la información.

- Muestra una explicación breve de lo que ha pasado y cuáles serán los pasos a seguir por parte de la víctima.

- Muestra el proceso de negociación, estableciendo un periodo máximo de 4 días para comenzarla.

- Indica la URL en donde se puede encontrar evidencia de la filtración.

- Instrucciones de contacto y medios para establecer comunicación con los atacantes.

- Describe las posibles consecuencias que trae consigo el ignorar o incumplir las peticiones de los atacantes.

Figura 14. Nota de rescate de WhiteRabbit

Cifrador de MarioLocker (variante para Linux)

SCILabs determinó que MarioLocker es una variante de Babuk, después de haber identificado múltiples coincidencias las cuales se resumen a continuación:

- Tipo de archivo

- Bibliotecas utilizadas de C/C++

- Ejecución con los mismos parámetros

- Resumen de los archivos cifrados

Además, fueron identificadas algunas diferencias entre ambos cifradores, entre las más destacables, se encuentran las siguientes:

- Archivos buscados: Mediante el análisis de malware se identificó que el artefacto se concentra en cifrar los archivos que cuenten con las siguientes extensiones, los cuales básicamente se tratan de archivos de virtualización.

| Tipo de archivo | Tipo de archivo |

| .vmdk | .ova |

| .ovf | .vmem |

| .vib | .vswp |

| .vbk | .vmsd |

| .vbm | .vmsn |

Tabla 2. Extensiones que Mario Locker busca cifrar

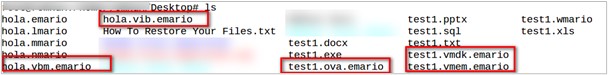

- Extensión de cifrado: Fue posible identificar que en el caso de Mario Locker, utiliza las siguientes 5 extensiones para realizar el cifrado, en este caso el artefacto solo cifró con la extensión .emario. Cabe mencionar que el atacante utiliza el servicio urandom de Linux para cifrar la información.

| Tipo de archivo |

| .mario |

| .emario |

| .lmario |

| .mmario |

| .nmario |

| .wmario |

Tabla 3. Extensiones de cifrado de MarioLocker

Figura 15. Archivos después de la ejecución de MarioLocker

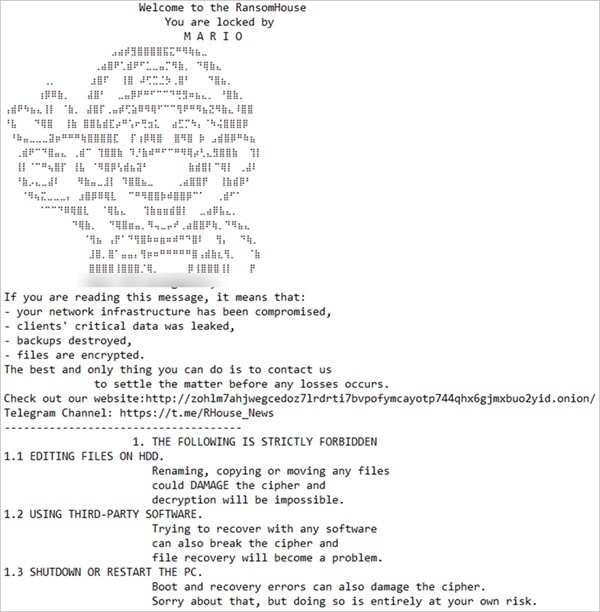

- Nota de rescate: Cuando la ejecución del artefacto termina, además de desplegarse las estadísticas de los archivos cifrados, se crea la nota de rescate, en este caso el nombre del archivo es HowToRestore.txt y está ubicado en todos los subdirectorios contenidos en la carpeta previamente especificada (en la ejecución).

-

- Muestra algunas acciones que están prohibidas realizar, entre las que se encuentran, apagar o reiniciar la PC infectada, editar o mover los archivos cifrados y no utilizar software de terceros para intentar recuperar la información.

- Muestra una explicación breve de lo que ha pasado y cuáles serán los pasos para seguir por parte de la víctima.

- Muestra el proceso de negociación, estableciendo un periodo máximo de 4 días para comenzarla.

- Indica la URL en donde se puede encontrar evidencia de la filtración.

- Instrucciones de contacto y medios para establecer comunicación con los atacantes.

- Describe las posibles consecuencias que trae consigo el ignorar o incumplir las peticiones de los atacantes.

En el caso de la muestra analizada, fue posible observar que se trata de la usada por los atacantes en el evento de una de sus víctimas.

Figura 16. Nota de rescate creada por el cifrador de MarioLocker

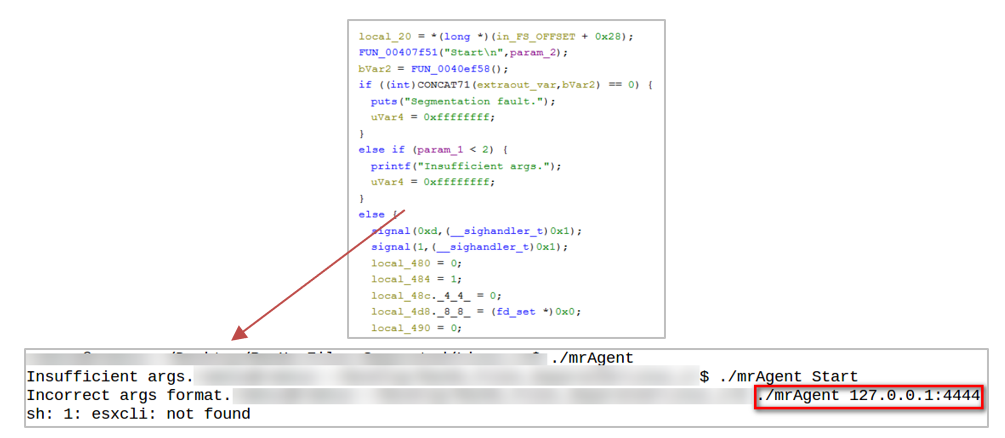

SCILabs pudo obtener también uno de los cifradores de MarioLocker dirigido a sistemas ESX, el cual cuenta con las siguientes diferencias.

- Ejecución parametrizada: Mediante el análisis de malware, fue posible identificar que para la correcta ejecución del archivo es necesario darle como parámetro una dirección IP con un puerto asociado a servicios de ESX; no se tiene certeza de cuál es el motivo por el que hace este tipo de ejecución, pero es posible que se trate de que el atacante ingrese la dirección de la víctima para que continue con su proceso de infección.

Figura 17. Ejecución parametrizada de Mario Locker dirigido para sistemas ESX

- Directorios omitidos: Mediante el análisis de malware, como se observa en la imagen anterior, se especifica que no se revisen las siguientes carpetas del sistema operativo. Esto lo hace el atacante para aumentar la velocidad en su búsqueda de archivos a cifrar.

| Tipo de archivo | Tipo de archivo |

| /sys | /proc |

| /run | /var/log |

Tabla 4. Directorios que MarioLocker busca evadir

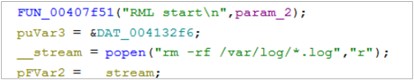

- Borrado de huellas: En este caso, el artefacto realiza un borrado de sus huellas en el servidor ESX al borrar los archivos de tipo “.log” que se encuentran en la ruta “/vaf/log”, esto para disminuir la posibilidad de que se encuentre al atacante o las actividades que realizó durante el evento.

Figura 18. Borrado de huellas de MarioLocker dirigido para sistemas ESX

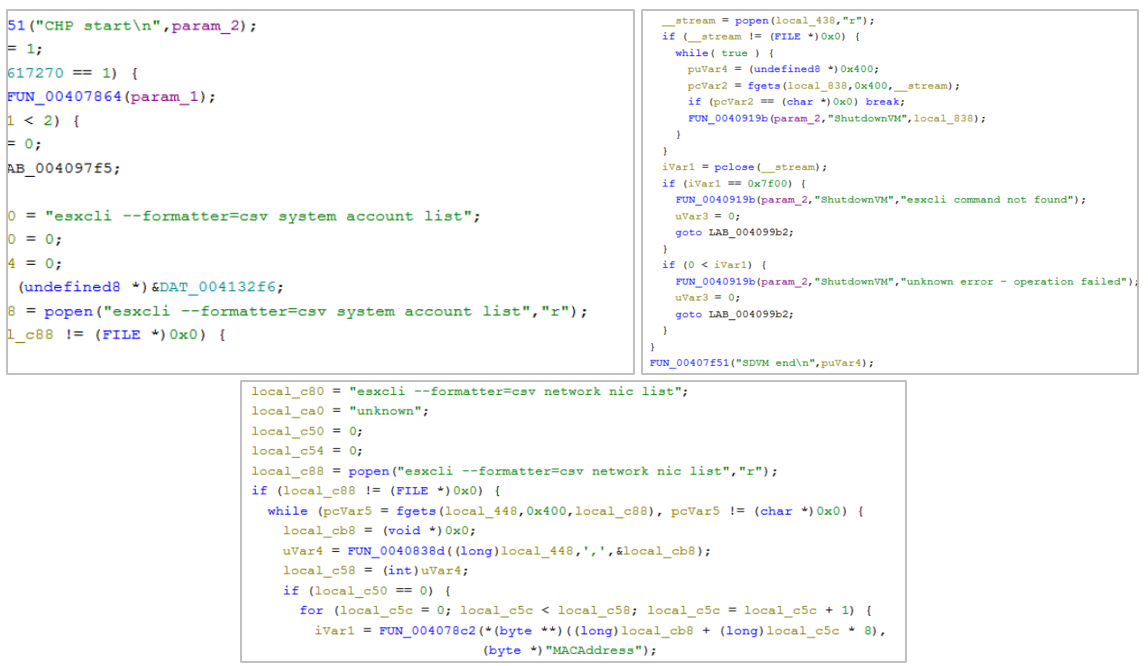

- Actividades de reconocimiento: Una vez que el artefacto es ejecutado de manera satisfactoria, realiza un reconocimiento del equipo, para identificar, usuarios, número de máquinas virtuales, interfaces de red, entre muchas otras que le podrían permitir tener información relevante para el atacante, con el objetivo de ampliar sus operaciones.

Figura 19. Actividades de reconocimiento de MarioLocker dirigido para sistemas ESX

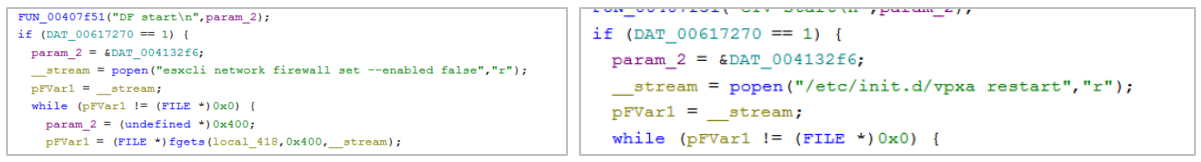

- Evasión de seguridad: El artefacto tiene la capacidad de deshabilitar el firewall del dispositivo en caso de que este habilitado, así como reiniciar el agente para la conexión con el VCenter, que es el encargado de enviar la configuración establecida.

Figura 20. Evasión de defensas de MarioLocker dirigido para sistemas ESX

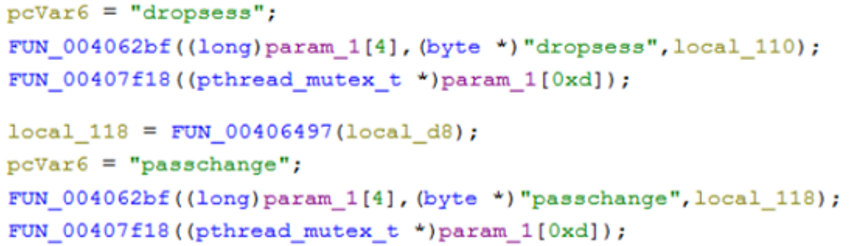

Así mismo se observó lo que parece ser el intento para cambiar la contraseña de los usuarios en el ESX, por una contraseña conocida por el atacante, el cual podría ayudar a la automatización de tareas malintencionadas, o establecer persistencia.

Figura 21. Cambio de password de MarioLocker dirigido para sistemas ESX

Sitio de filtraciones

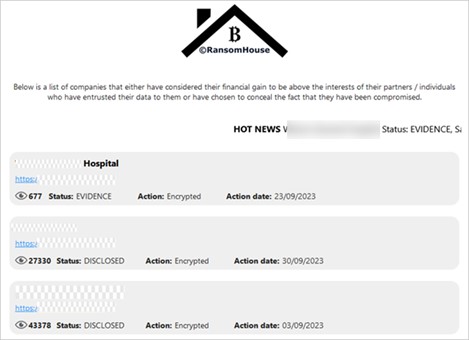

Por medio de procesos de inteligencia en fuentes abiertas fue posible recuperar algunas direcciones correspondientes al sitio de filtraciones de RansomHouse, en cual se observaron los siguientes elementos.

- Listado: Al inicio del sitio se muestra un listado histórico de las organizaciones que han sido víctimas de RansomHouse desde su primer ataque en 2021, además se puede observar una sección de “noticias” en la que revelan las últimas compañías en las que han atacado.

Cada uno de los elementos en el listado cuenta con el nombre de la víctima, sitio web de la organización afectada, la acción que llevaron a cabo en la misma, así como la fecha en que realizaron el ataque y el status en el que la información se encuentra.

Figura 22. Inicio del sitio de filtraciones de RansomHouse

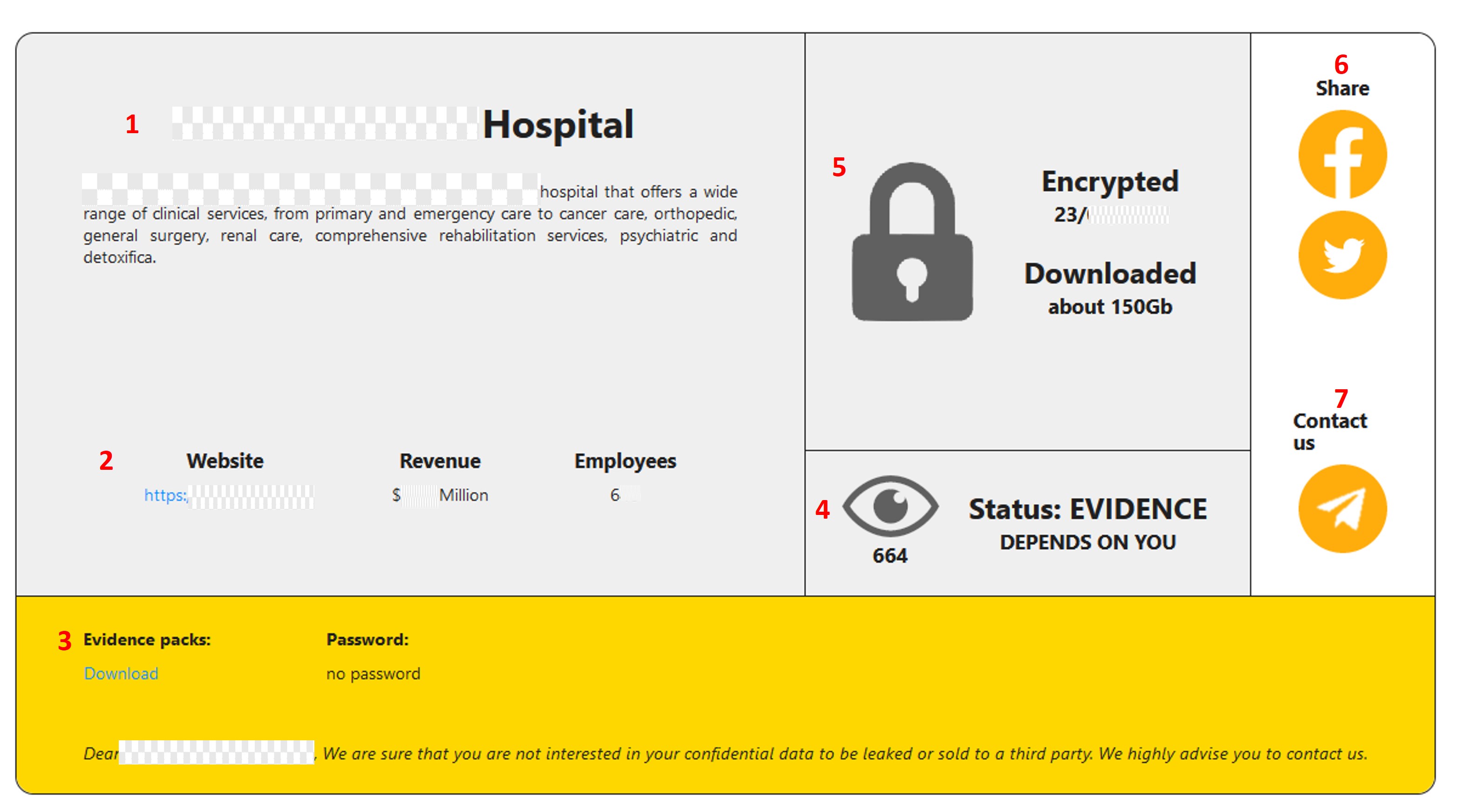

- Evidencias: Cada una de las victimas cuenta con una página dedicada a ella, en este sitio se pueden identificar varios recuadros con la siguiente información.

-

- Nombre y una breve descripción de la organización afectada por RansomHouse.

- Detalles de la organización, en los cuales se pueden encontrar:

-

-

- Sitio web

- Ganancias

- Número de empleados

-

-

- Paquetes de evidencia, con la posibilidad de ser descargados para quien quiera consultarlos, informando si el paquete de datos tiene o no contraseña.

- Indica el estatus de los archivos robados o cifrados, en este caso pueden existir dos vertientes:

-

-

- Evidence: Los atacantes se encuentran en un periodo de negociación con la víctima y para persuadirlos de realizar el pago de rescate publican una pequeña porción de la información robada.

- Disclosed: La negociación ha terminado y la información robada ha sido publicada por los atacantes, probablemente porque la víctima no realizo el pago de rescate.

-

-

- Fecha en que los archivos de la víctima fueron cifrados y cantidad de información que los atacantes extrajeron de la organización.

- Posibilidad de compartir la publicación en redes sociales como Twitter o Facebook.

- Canal de Telegram de los atacantes para establecer comunicación con ellos.

Figura 23. Pagina dedicada a las evidencias de las víctimas de RansomHouse

Flujo de ataque

El siguiente flujo de ataque fue desarrollado a partir del análisis de malware y de procesos de inteligencia en fuentes abiertas.

Figura 24. Flujo de ataque de RansomHouse

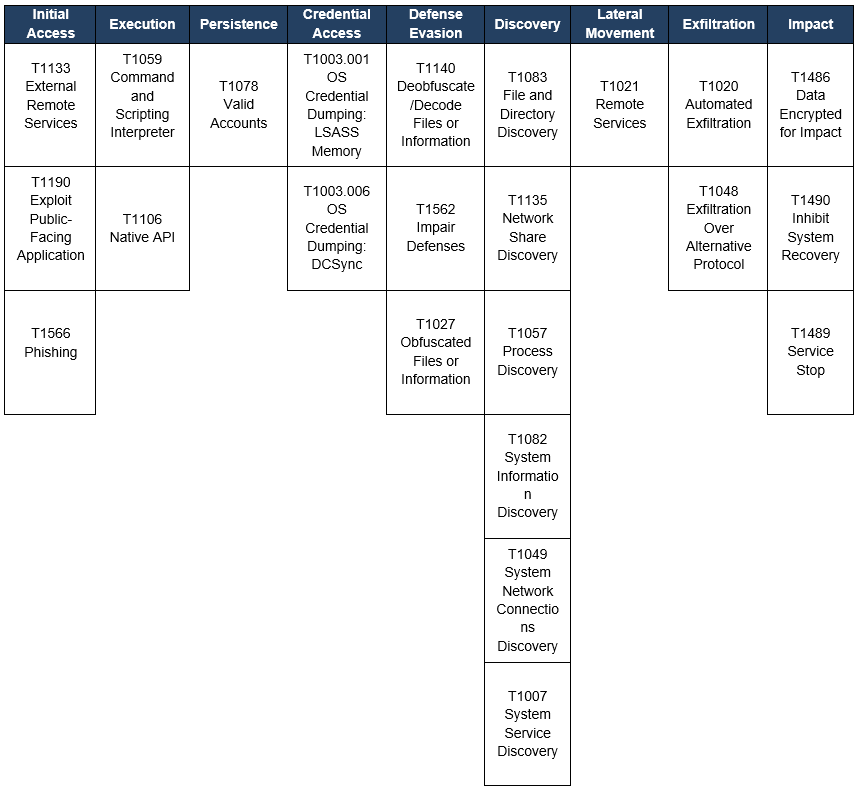

TTPs del Framework MITRE ATT&CK®

La siguiente matriz de TTPs basada en el Framework MITRE fue obtenida a partir del análisis de malware y de procesos de inteligencia en fuentes abiertas.

Tabla 5. Matriz de TTPs basados en el Framework MITRE ATT&CK®

Modelo diamante

Figura 25. Modelo de diamante de RansomHouse

Conclusiones

De acuerdo con la telemetría de SCILabs, el ransomware es una de las mayores amenazas que afectan a las organizaciones de diferentes industrias de LATAM especialmente aquellas organizaciones que operan como proveedor de servicios gestionados (MSP). Los vectores iniciales más comunes son: la explotación de vulnerabilidades críticas en dispositivos accesibles desde Internet, ataques de fuerza bruta a servicios de RDP y VPN, la compra de credenciales de acceso en foros de la Dark Web o a través de intermediarios de acceso, y el uso de correos electrónicos de phishing dirigidos a organizaciones.

SCILabs considera que el peligro de RansomHouse radica en primer lugar, que es un grupo que distribuye ransomware multiplataforma, es decir, que tiene variantes tanto para Linux como para Windows, por otro lado, orquesta ataques de cadena de suministros como el dirigido a IFX en septiembre de 2023.

Las víctimas ideales de estos ataques son aquellas organizaciones que no cuentan con mecanismos de seguridad robustos para proteger sus infraestructuras, como la autenticación de múltiple factor (MFA), organizaciones sin un sistema EDR bien administrado, servidores expuestos en internet con vulnerabilidades críticas, o malas prácticas de gestión de contraseñas. Como es de esperarse, las organizaciones que no tienen un plan de recuperación de desastres (DRP) y un plan de continuidad de negocio (BCP) bien definidos podrían tener un impacto mayor ante los ataques de ransomware.

SCILabs continuará monitoreando esta amenaza para mantener a las organizaciones y usuarios actualizados sobre los cambios en sus TTPs, nuevos IoC o información relevante que podría ser vital para evitar ser víctima de esta campaña.

Finalmente, SCILabs considera que es vital atender a las siguientes recomendaciones con el fin de detectar a tiempo actividad maliciosa relacionada con esta campaña y evitar ser víctima.

Recomendaciones específicas para RansomHouse:

- Agregue los IoCs compartidos en este documento a sus soluciones de seguridad, para reducir la posibilidad de infección por esta variante.

- Agregue la regla YARA que se encuentran en este documento a sus soluciones de seguridad, para reducir la posibilidad de infección por esta variante.

- Recomendaciones para administración de ESX:

-

- Mantenga equipos de tipo ESX en un sector de la red aislado que solo sea de administración y solo algunos usuarios puedan acceder a él.

- Los usuarios con acceso a los ESX deben tener una capacitación constante sobre amenazas como info stealers y phishing, con el objetivo de reducir la capacidad de los atacantes para llegar a estos equipos.

- Realice cambios de contraseña frecuentes a los ESX y almacenarlas en gestores de contraseña, para evitar tenerlas en texto plano.

- Evite que la administración del ESX esté en la misma red que los equipos virtuales.

- Realice actividades de caza de amenazas en busca de ejecuciones del comando rm -rf /var/log/*.log utilizado por el atacante para realizar el borrado de huellas.

- Realice actividades de caza de amenazas en busca de ejecuciones de archivos con extensión EXE, OUT o ELF seguidos por un directorio o una dirección IP, ya que estos son los parámetros de ejecución utilizados por RansomHouse.

- Revise si cuenta con tecnologías Cisco ASA y Fortinet, en caso de ser así, valide que se encuentren actualizadas a la última versión y valide si cuenta con una política para cambio de contraseña de VPN cada 3 meses; además valide que cuenta con doble factor de autenticación (2FA).

- Valide si cuenta con tecnologías como Chrome o MacOS o iOS, en caso de ser así, mantenerlos siempre actualizados a la última versión, debido a que se han visto vulnerabilidades en estos que son aprovechados por los operadores de RansomHouse.

- Siga las recomendaciones proporcionadas por SCILabs en su blog, para el antes, durante y después de un ataque de ransomware.

IoCs

Los siguientes indicadores fueron obtenidos mediante análisis de malware y tienen un alto nivel de confianza.

Hash SHA256

2C1475F1B49A8B93A6C6217BE078392925535E084048BF04241E57A711F0F58E

549A8BC04C0EA9C622BAC90B0607E3F4FD48CB5610601031E054CC6340F8EBA5

D36AFCFE1AE2C3E6669878E6F9310A04FB6C8AF525D17C4FFA8B510459D7DD4D

8189C708706EB7302D7598AEEE8CD6BDB048BF1A6DBE29C59E50F0A39FD53973

D2B55BA46104FB1657478FA307623F39BEEEB488583CEAA8F8C60432777A1E9E

URLS

XW7AU5PNWTL6LOZBSUDKMYD32N6GNQDNGITJDPPYBUDAN3X3PJGPMPID[.]ONION

VA5VKFDIHI5FORRZSNMINS436Z3CBVF3SQQKL4LF6L6KN3T5KC5EFRAD[.]ONION

ZOHLM7AHJWEGCEDOZ7LRDRTI7BVPOFYMCAYOTP744QHX6GJMXBUO2YID[.]ONION

HXXP[:]//ZZF6L4WAVAYC2MVBZWETTBLCO2QODVE5SECTJQYWC6FUWKVCVJLUAMYD[.]ONION/?URL=82B40DD6-E600-43BF-B4DF-0BB2CF76B426

HXXPS[:]//T.ME/RHOUSE_NEWS

Cuentas de correo electrónico

SPACEIT@TECHMAIL[.]INFO

ITLAB@CYBERFEAR[.]COM

Los siguientes indicadores fueron obtenidos mediante actividades de RetroHunt e inteligencia en fuentes abiertas y fueron validados por SCILabs, por lo que tienen un alto nivel de confianza.

Hash SHA256

E142F4E8EB3FB4323FB377138F53DB66E3E6EC9E82930F4B23DD91A5F7BD45D0

8140004FF3CF4923C928708505754497E48D26D822A95D63BD2ED54E14F19766

BC4066C3B8D2BB4AF593CED9905D1C9C78FFF5B10AB8DBED7F45DA913FB2D748

Anexo I

Regla YARA, para detección de los cifradores de RansomHouse

|

rule Detects_RansomHouse: RansomHouse { meta: description = “Detects_RansomHouse” author = “SCILabs” date = “21/11/2023” sample1 = “E56C97CB4F9DF25845CDA36E3CD7D597” sample2 = “C0FAA37055ED3E9783E6F86CFE499E68” sample3 = “0DCBB7C7AF77EFD4A2B39F2303806FCD” sample4 = “D2853C1D92C73DC047CDB1F201900A99”

strings: $s1 = “emario.out” ascii $s2 = “e_esxi.out” ascii $s3 = “.mario” ascii $s4 = “.emario” ascii $s5 = “.lmario” ascii $s6 = “.mmario” ascii $s7 = “.nmario” ascii $s8 = “.wmario” ascii $s9 = “HowToRestore.txt” ascii $s10 = “FASF)@#$#k” ascii $s11 = “/path/to/be/encrypted” ascii $s12 = “Welcome to the RansomHouse” ascii

condition: 2 of them }

|

Anexo II

Funciones del artefacto Babuk

| Función / Biblioteca | Utilidad |

| closedir | Cierra un directorio abierto previamente con opendir. |

| difftime | Calcula la diferencia entre dos valores de tiempo. |

| entry | Revisa si se ha iniciado el cifrado, de lo contrario lo inicia |

| environ | Obtiene variables de entorno |

| exit | Termina la ejecución del programa. |

| fclose | Cierra un flujo de archivo. |

| fflush | Limpia el búfer de un flujo de archivo. |

| finalize | Puede ser parte de un nombre de función o variable |

| fopen | Abre un archivo. |

| fprintf | Imprime datos formateados en un flujo de archivo. |

| fread | Lee un bloque de datos desde un flujo de archivo. |

| free | Libera la memoria previamente asignada dinámicamente con malloc, calloc o realloc. |

| fseek | Establece la posición del puntero de un archivo. |

| fwrite | Escribe un bloque de datos en un flujo de archivo. |

| malloc | Reserva memoria dinámicamente. |

| memcpy | Copia un bloque de memoria de origen a destino. |

| memset | Establece los primeros n bytes de un área de memoria a un valor dado. |

| opendir | Abre un directorio para lectura. |

| prctl | Controla el comportamiento de un proceso. |

| printf | Imprime datos formateados en la salida estándar. |

| pthread_cond_broadcast | Despierta a todos los hilos que están esperando en una variable de condición. |

| pthread_cond_init | Inicializa una variable de condición. |

| pthread_cond_signal | Despierta a un hilo que esté esperando en una variable de condición. |

| pthread_cond_wait | Hace que un hilo espere en una variable de condición hasta que sea señalizado por otro hilo. |

| pthread_create | Crea un nuevo hilo de ejecución. |

| pthread_detach | Indica que un hilo debe ser liberado automáticamente después de su finalización. |

| pthread_kill | Envía una señal a un hilo. |

| pthread_mutex_init | Inicializa un mutex. |

| pthread_mutex_lock | Bloquea un mutex. |

| pthread_mutex_unlock | Desbloquea un mutex. |

| putchar | Imprime un solo carácter en la salida estándar. |

| puts | Imprime una cadena de caracteres seguida de un salto de línea en la salida estándar. |

| readdir | Lee la siguiente entrada de un directorio. |

| rename | Cambia el nombre de un archivo. |

| sigaction | Establece el manejo de una señal. |

| sigemptyset | Realiza la búsqueda de un espacio libre en memoria para posteriormente iniciar el mutex |

| sleep | Hace que el programa se detenga durante un número especificado de segundos. |

| snprintf | Imprime una cadena de caracteres formateada en un búfer. |

| sprintf | Imprime una cadena de caracteres formateada en un búfer. |

| stat | Retorna información sobre un archivo o directorio |

| stderr | Utiliza para imprimir mensajes de error en la salida estándar de error. |

| stdout | Muestra salida estándar y guarda archivo simultáneamente |

| strcat | Concatena dos cadenas de caracteres. |

| strcmp | Compara dos cadenas de caracteres. |

| strcpy | Copia una cadena de caracteres en otra. |

| strlen | Devuelve la longitud de una cadena de caracteres. |

| strstr | Encuentra la primera aparición de una subcadena en otra cadena. |

| sysconf | Devuelve información de configuración del sistema. |

| time | Obtiene el tiempo actual. |

Tabla 6. Funciones y bibliotecas utilizadas por Babuk y sus variantes