Threat Profile: Red Akodon, un nuevo actor de amenazas distribuyendo RATs dirigidos a Colombia

Visión general

El propósito de este reporte es visibilizar a un nuevo actor de amenazas que fue descubierto y perfilado por SCILabs durante abril del 2024 y que ha sido observado suplantando organizaciones, principalmente gubernamentales, procedentes de Colombia. Esta información e indicadores de compromiso fueron obtenidos mediante tareas de caza de amenazas, análisis de malware y procesos de inteligencia en fuentes públicas y privadas.

Por su comportamiento y características, SCILabs le dio a el nombre de Red Akodon. Este actor de amenazas dirige sus ataques a usuarios de todo tipo en Colombia, incluyendo empleados de organizaciones públicas y privadas con la finalidad de robar información confidencial como cuentas bancarias, cuentas de correo electrónico, credenciales de redes sociales, accesos a portales corporativos, entre otros, usando troyanos de acceso remoto (RAT, por sus siglas en inglés) como RemcosRAT, QasarRat, AsyncRAT y XWorm. El vector de acceso inicial de Red Akodon es principalmente por medio de correos electrónicos de phishing que utilizan como pretexto supuestas demandas y citatorios judiciales, aparentemente procedentes de instituciones colombianas como la Fiscalía General de la Nación y el Juzgado 06 civil del circuito de Bogotá.

Con base en las investigaciones de SCILabs, Red Akodon opera principalmente en Colombia desde abril del 2024,ha incrementado su actividad paulatinamente desde su primera aparición, ha realizado pequeños pero constantes cambios en su infraestructura (como sus servidores de comando y control o sus sitios de descarga de malware) y ha utilizado TTP para evadir soluciones de seguridad y dificultar el análisis por parte de los investigadores de ciberamenazas.

Región de operación

Después de realizar tareas de caza de amenazas y procesos de inteligencia en fuentes públicas y privadas, SCILabs determinó con un alto nivel de confianza que los ataques de Red Akodon han afectado principalmente a Colombia.

Hasta el momento de realizar esta investigación, no han sido identificadas campañas que afecten a otra región de LATAM o del mundo; sin embargo, SCILabs tiene la hipótesis, basada en experiencia, de que es altamente probable que este actor de amenazas propague la distribución de sus campañas a otros países de Latinoamérica en un futuro.

En el siguiente mapa se muestra resaltada con color rojo la región principal de operación de Red Akodon y en verde los países que en el futuro podrían ser un objetivo potencial de este actor de amenazas.

Figura 1. Región de operación de Red Akodon

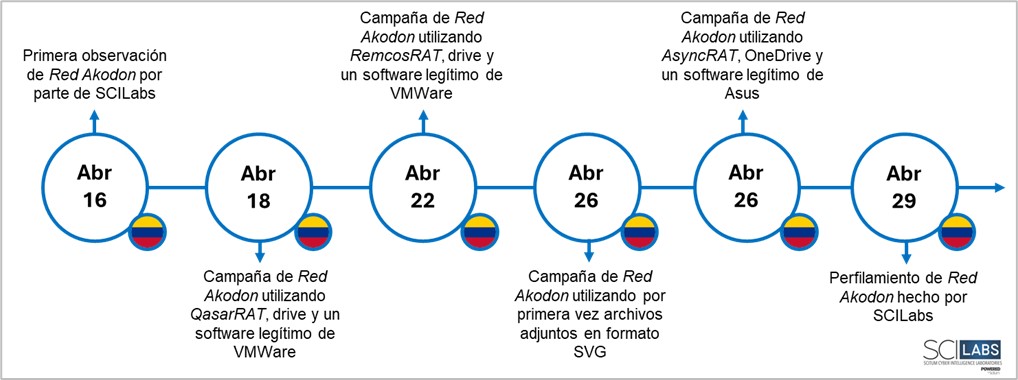

A continuación, se presenta la cronología de la actividad más relevante de Red Akodon, de acuerdo con las campañas identificadas por SCILabs durante abril del 2024. Es importante mencionar que, en el transcurso del tiempo, la infraestructura y artefactos operados por este actor de amenazas han experimentado constantes cambios, por lo que se tomó en cuenta la actividad más sobresaliente observada hasta el momento.

Figura 2. Actividad más relevante de Red Akodon

¿A quién afecta?

Durante la investigación, SCILabs identificó que las campañas de este actor de amenazas están dirigidas principalmente a Colombia. Aunque no mostró orientarse a ningún sector en específico, es posible que afecte a organizaciones públicas y privadas de cualquier tipo de industria, por ejemplo:

- Organizaciones públicas en sectores:

- Gobierno

- Salud

- Educación

- Empresas privadas en sectores:

- Financiero

- Manufactura

- Alimentos

- Servicios

- Transporte

¿Cómo podría afectar a una organización?

El objetivo principal de Red Akodon, es el robo de todo tipo de información (incluyendo datos confidenciales, así como el registro de la actividad del teclado, pantalla y mouse) de múltiples usuarios, incluyendo empleados de organizaciones públicas y privadas.

Dicho lo anterior y tomando como base que las campañas creadas por este actor de amenazas tienen el objetivo de infectar a las víctimas con troyanos diseñados para monitorear y controlar de forma remota los dispositivos de los usuarios afectados, un ataque exitoso podría resultar en el compromiso de información sensible que podría ser utilizada maliciosamente por los cibercriminales, filtrándola o vendiéndola en foros clandestinos de la Dark Web o el mercado negro, y siendo utilizada posteriormente para realizar ataques más sofisticados y peligrosos como ransomware, lo cual podría poner en riesgo la integridad, confidencialidad y disponibilidad de la información de la organización, además de ocasionar pérdidas económicas y de reputación.

Análisis

Contexto de amenaza

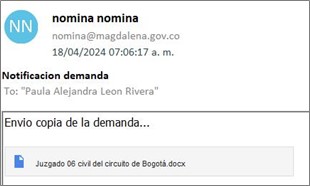

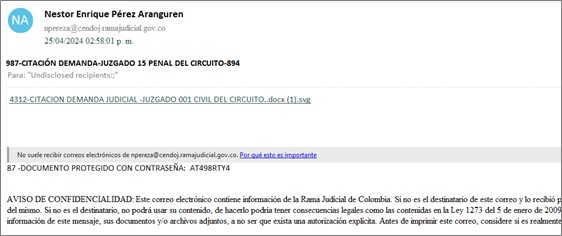

Durante el mes de abril de 2024, mediante procesos de monitoreo y caza de amenazas, SCILabs identificó varios correos electrónicos de phishing dirigidos principalmente a usuarios de Colombia, los cuales utilizan como pretexto una supuesta demanda a nombre de la víctima. Se identificaron dos variantes del correo electrónico: la primera contiene un hipervínculo a un archivo de tipo DOCX alojado en Drive; la segunda contiene un archivo tipo SVG adjunto que, similar al primer correo, simula ser un archivo de Word pero en realidad es una imagen con un hipervínculo dentro.

Figura 3. Correo usado por Red Akadon con un enlace malicioso

Figura 4. Correo usado por Red Akadon con un archivo SVG malicioso

Es importante mencionar que no se identificaron técnicas de email spoofing, y que las cuentas desde donde se enviaron los correos electrónicos de phishing cuentan con dominios que pertenecen a dependencias del gobierno de Colombia (gov.co), así como también a empresas legitimas de este mismo país.

Dicho lo anterior, SCILabs realizó la investigación pertinente e identificó distintas publicaciones en foros clandestinos, en las que se encontraron credenciales comprometidas de dominios relacionados con las campañas de malware analizadas. Según dichas publicaciones, las credenciales habían sido obtenidas por medio de los infostealers RisePro y Vidar.

Figura 5. Publicación en un foro clandestino con credenciales a la venta del dominio magdalena[.]gov[.]co

Resumen técnico

Primera campaña identificada

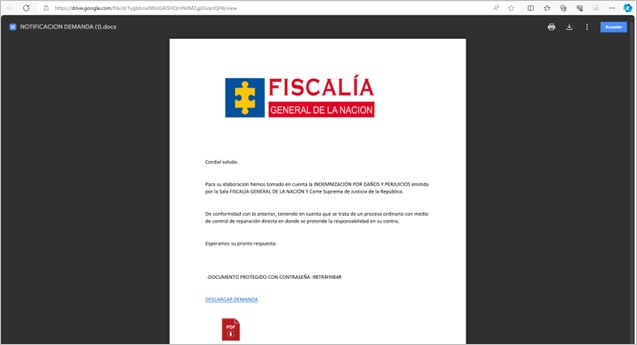

En la primera campaña identificada por SCILabs, el correo electrónico contiene un enlace que simula ser un archivo de tipo .docx de una supuesta demanda; si el usuario hace clic en él, es redirigido a un repositorio de Google Drive o OneDrive donde se muestra la previsualización de un documento de Office Word en el que se comparten más detalles de la supuesta demanda y el cual contiene una URL para la descarga de un archivo adicional que está protegido con una contraseña que es compartida en el documento.

Figura 6. Documento DOCX con formato de supuesta demanda

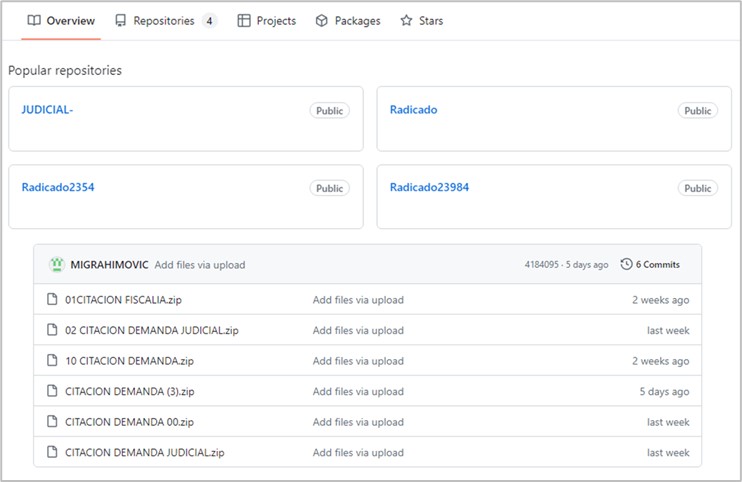

Si el usuario hace clic en el enlace “DESCARGAR DEMANDA”, se inicia la descarga de un archivo comprimido de tipo ZIP desde un repositorio de GitHub. Durante la investigación se identificaron múltiples campañas activas en diferentes repositorios con nombres como publicidad, radicado, judicial, demanda, comprobante y archivos.

Figura 7. Repositorios de GitHub usados por Red Akadon (arriba) y archivos comprimidos tipo ZIP almacenados en los repositorios (abajo)

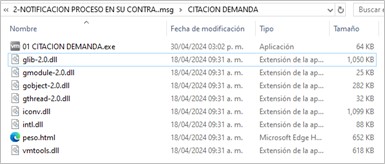

Adicionalmente, el archivo comprimido contiene una carpeta con el mismo nombre. Se trata de un directorio que contiene los siguientes archivos:

- 01 CITACION DEMANDA.exe: Ejecutable legítimo de VMWare Tools

- glib-2.0.dll: Biblioteca maliciosa encargada de inyectar AsyncRAT en el proceso MSBuild.exe

- gmodule-2.0.dll: Biblioteca legítima de GLib

- gobject-2.0.dll: Biblioteca legítima de GLib

- gthread-2.0.dll: Biblioteca legítima de Glib

- dll: Biblioteca legitima para el uso de iconos

- dll: Biblioteca legítima para Windows

- dll: Biblioteca legítima de VMWare

- html: Archivo de tipo HTML. No se identificó comportamiento malicioso durante el análisis

Figura 8. Contenido del archivo comprimido descargado

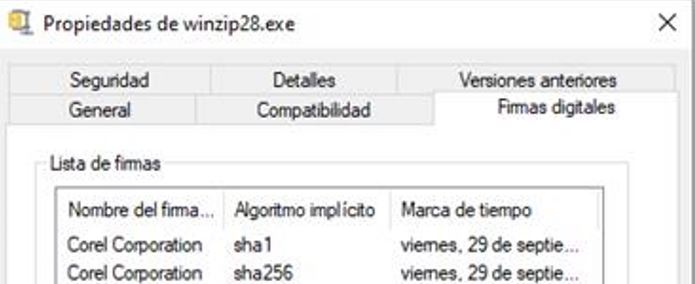

Es importante mencionar que en una de las campañas identificadas por SCILabs, el archivo comprimido también contenía una carpeta con un ejecutable legítimo de WinZIP; sin embargo, no se observó que se utilizara en alguna etapa de la cadena de infección.

Figura 9. Firma digital del archivo WinZip28.exe

Si el usuario ejecuta el archivo 01 CITACION DEMANDA.exe, se inicia la cadena de infección explotando una vulnerabilidad de DLL-Hijacking contenida en el ejecutable de VMWare para inyectar el malware AsyncRAT en el proceso legitimo MSBuild.exe: esta técnica ha sido observada en el pasado y documentada en investigaciones públicas.

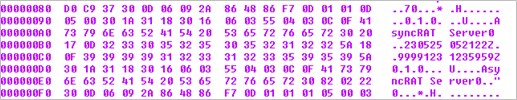

Durante la ejecución se detectó una conexión hacia melo2024[.]kozow[.]com y en la petición realizada se pudo observar la cadena de texto “AsyncRAT Server”.

Figura 10. Contenido de la petición observada durante el análisis

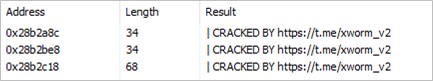

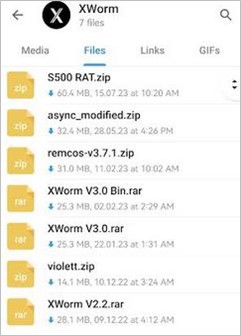

Además, en la memoria del proceso creado se identificó que la cadena de texto “CRACKED BY hxxps[:]//t[.]me/xworm_v2”, la URL pertenece a un grupo de Telegram donde se distribuyen múltiples RATs, entre los que se encuentran AsyncRAT, RemcosRAT y varias versiones de XWorm.

Figura 11. Cadenas de texto observadas en la memoria del proceso MSBuild.exe

Figura 12. RATs distribuidos por el grupo de Telegram

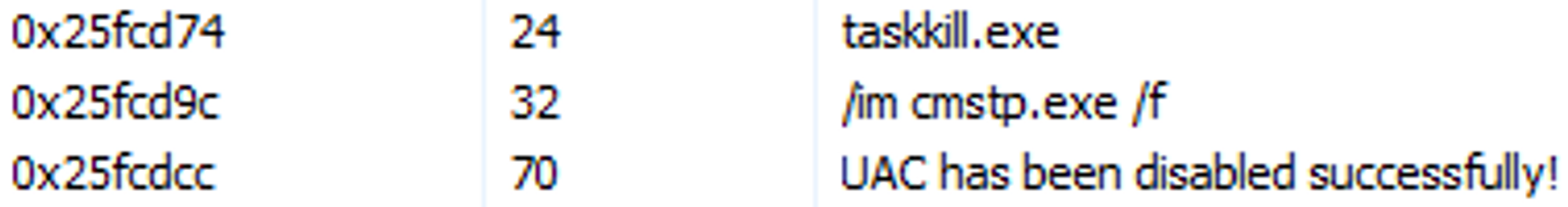

SCILabs también observó la ejecución del comando taskkill.exe /im cmstp.exe /f para desactivar el UAC (User Account Control) con el objetivo de realizar acciones con privilegios de administrador sin la necesidad de la autorización del usuario.

Figura 13. Comando ejecutado para la desactivación de UAC

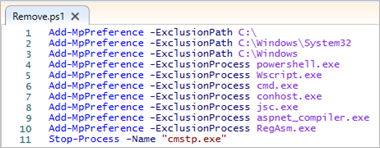

El malware operado por Red Akodon ejecuta un script de PowerShell almacenado en C:\Users\Public para configurar exclusiones de Windows Defender, con la finalidad de evitar ciertos procesos y directorios en el sistema, además de que detiene el proceso con nombre cmstp.exe.

Figura 14. Script utilizado para las configuraciones de Windows Defender

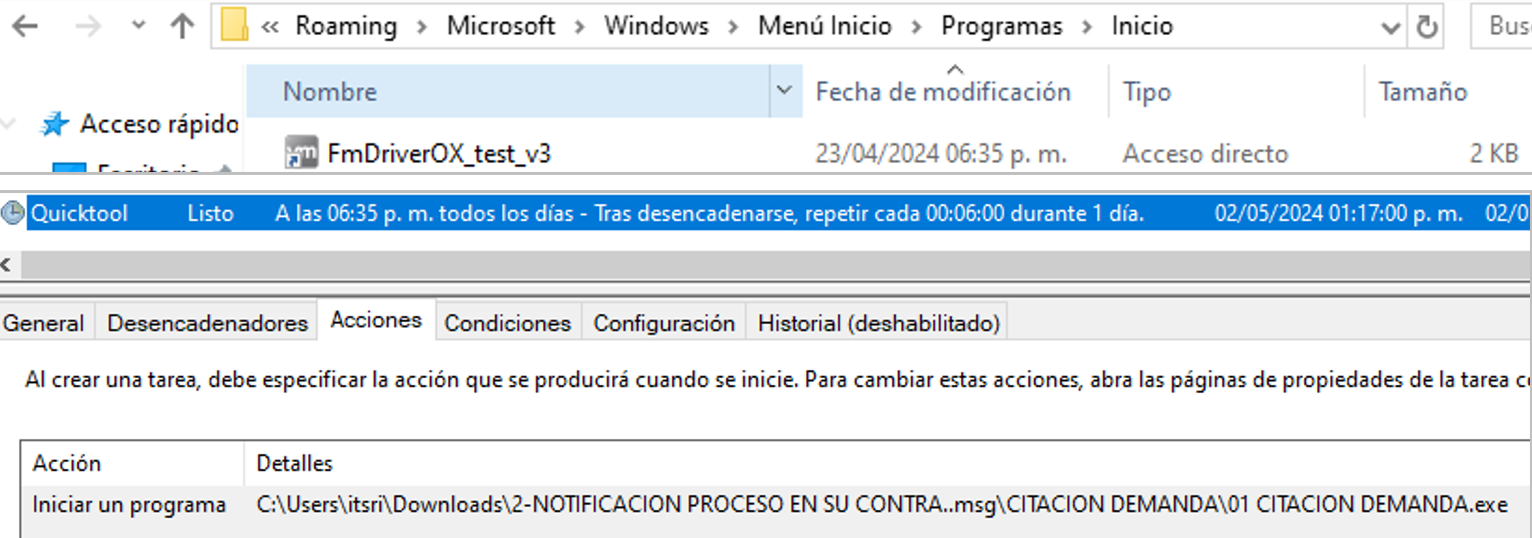

Red Akodon lleva a cabo la generación de persistencia creando accesos directos en el directorio del menú de inicio de Windows y una tarea programada que ejecuta el archivo legítimo de VMWare.

Figura 15. Persistencia creada en el menú de inicio de Windows (arriba) y tarea programada para la ejecución del dropper (abajo)

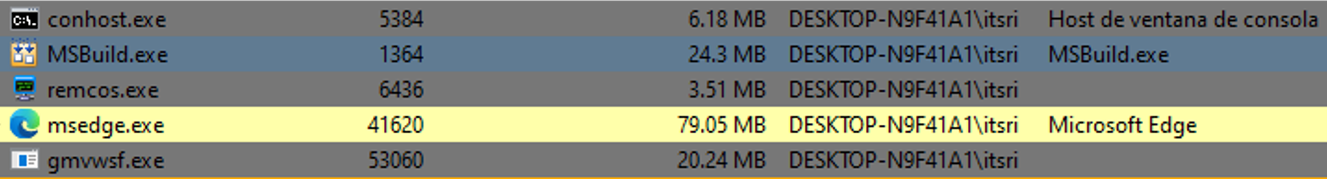

Una vez que el malware AsyncRAT es inyectado en el proceso MSBuild.exe, recopila información del equipo infectado y descarga troyanos adicionales. Durante el análisis de esta campaña se observó la instalación de los troyanos RemcosRAT y Quasar.

SCILabs tiene la hipótesis de que Red Akodon instala múltiples troyanos con la finalidad de contar con múltiples mecanismos para el robo de información.

Figura 16. Ejecución de RemcosRAT y Quasar

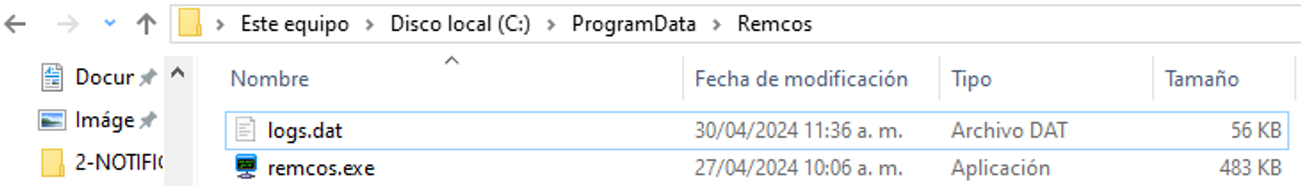

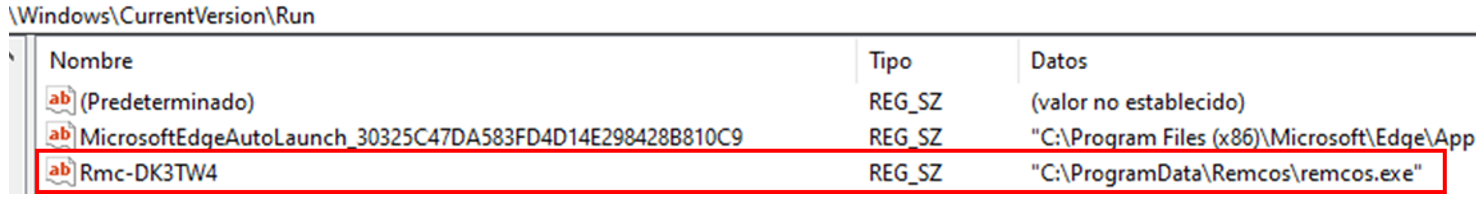

En el caso específico de RemcosRAT, es instalado en la ruta C:\ProgramData\Remcos\ y crea una llave de registro para agregarlo al menú de inicio de Windows.

Figura 17. Ruta de instalación de RemcosRAT

Figura 18. Llave de registro creada para la persistencia

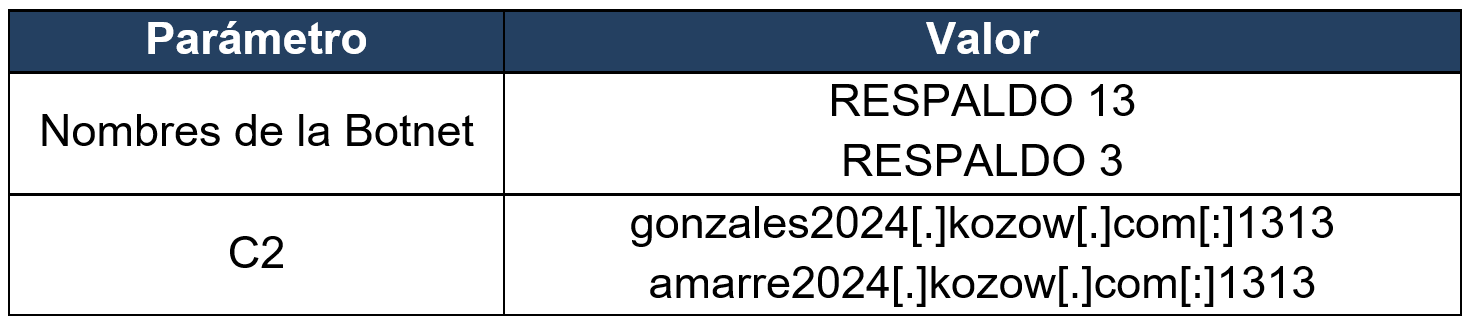

La siguiente tabla muestra los parámetros encontrados al analizar las muestras de RemcosRAT, instaladas en esta campaña.

Tabla 1. Parámetros de RemcosRAT

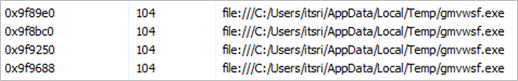

Por otro lado, Quasar es almacenado en %TEMP%; sin embargo, no se identificaron métodos de persistencia para este malware. SCILabs tiene la hipótesis de que la ejecución es desencadenada desde el proceso MSBuild.exe, ya que en la memoria del proceso existen cadenas de texto con la ruta de este ejecutable.

Figura 19. Cadenas encontradas en el proceso MSBuild.exe

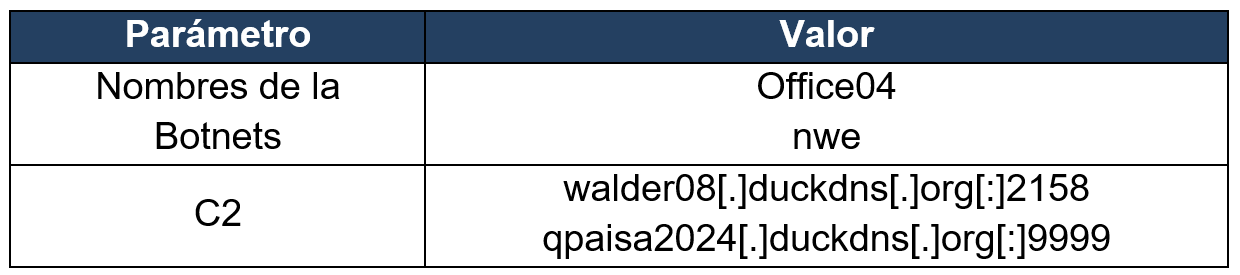

La siguiente tabla muestra los parámetros encontrados al analizar las muestras de Quasar instaladas en esta campaña.

Tabla 2. Parámetros de Quasar

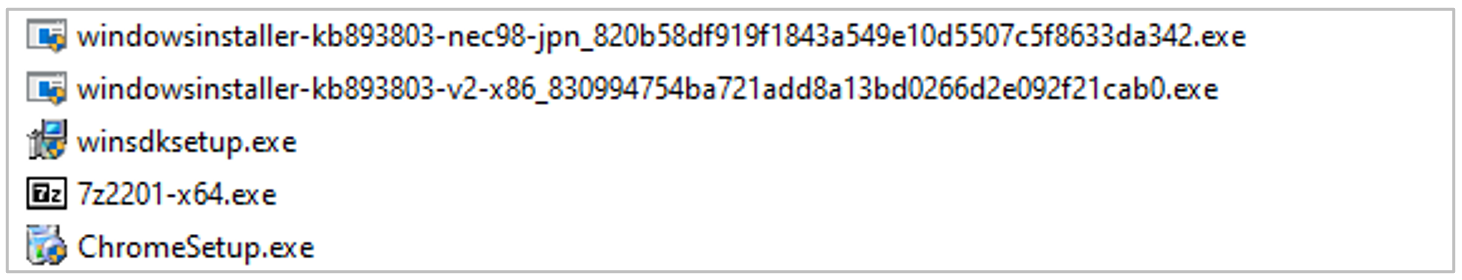

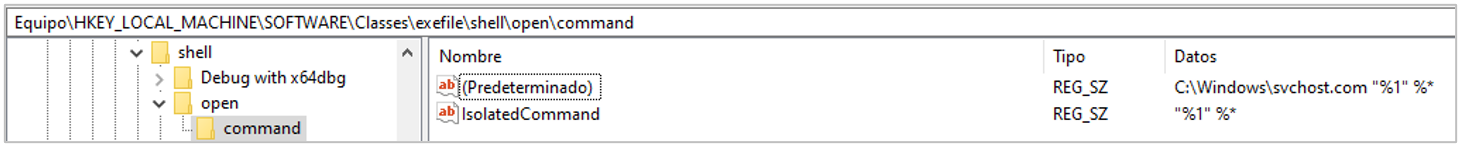

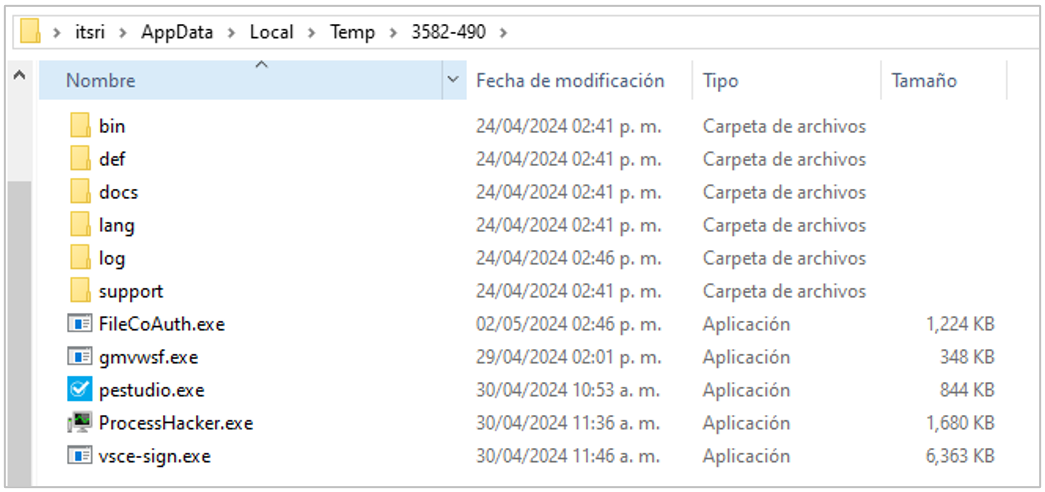

Además de la instalación de los troyanos, se identificó la descarga de múltiples artefactos que simulan ser archivos legítimos, pero que en realidad son el malware Neshta. Este malware tiene como objetivo modificar las secciones de un archivo ejecutable y cargar código malicioso; el ejecutable se almacena en C:\Windows con nombre svchost.com y crea una llave de registro que indica al sistema que debe ejecutar el artefacto de Neshta cada vez que un archivo de tipo EXE es abierto. Cuando un programa es ejecutado, el fichero original es enviado a la ruta %TEMP%\3582-490.

Figura 20. Artefactos Neshta descargados durante la infección

Figura 21. Llave de registro creada por Neshta

Figura 22. Directorio donde se almacenan los ejecutables originales después de modificar sus secciones

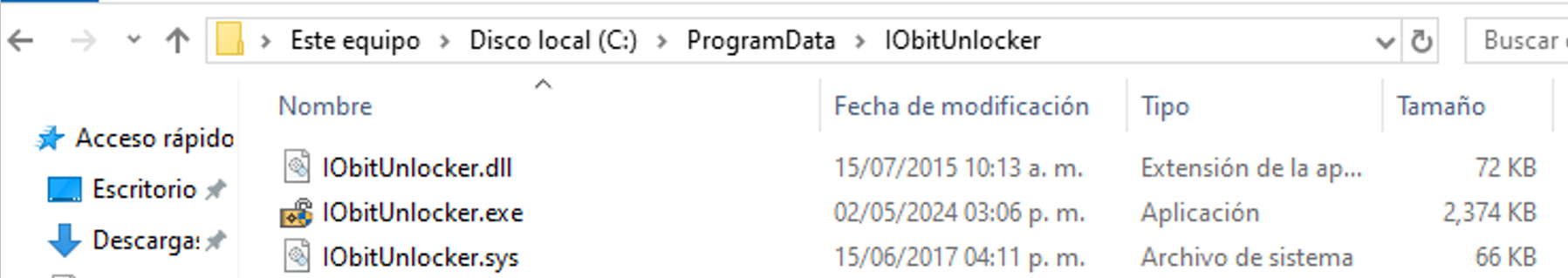

Adicionalmente, se observó la instalación del software IObit Unlocker en la ruta C:\ProgramData\IObitUnlocker\. Este programa ofrece funcionalidades para la administración de archivos, como eliminar, renombrar, mover y copiar cualquier archivo independientemente si estos son usados por otro programa. Es importante mencionar que este software es catalogado como PUA (Potentially Unwanted Application) por algunas soluciones de seguridad en VirusTotal.

Figura 23. Directorio de instalación de IObit Unlocker

Segunda campaña identificada

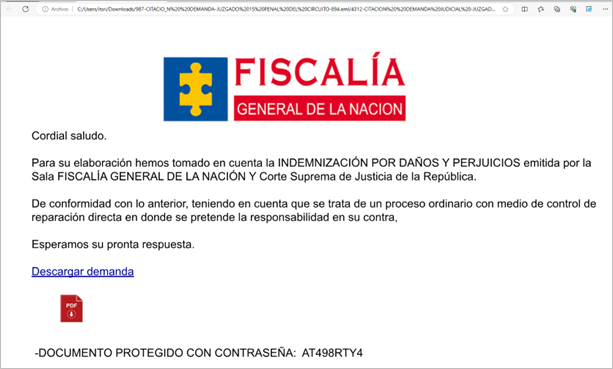

En la segunda campaña identificada por SCILabs, el correo electrónico contiene archivo SVG que, al ser abierto, simula ser un documento de una supuesta demanda aparentemente procedente de la Fiscalía General de la Nación de Colombia. Al igual que la primera campaña, la imagen contiene una URL: si el usuario hace clic en ella, es redirigido a un repositorio de GitHub desde donde se inicia la descarga de un archivo comprimido.

Figura 24. Archivo SVG simulando ser una demanda

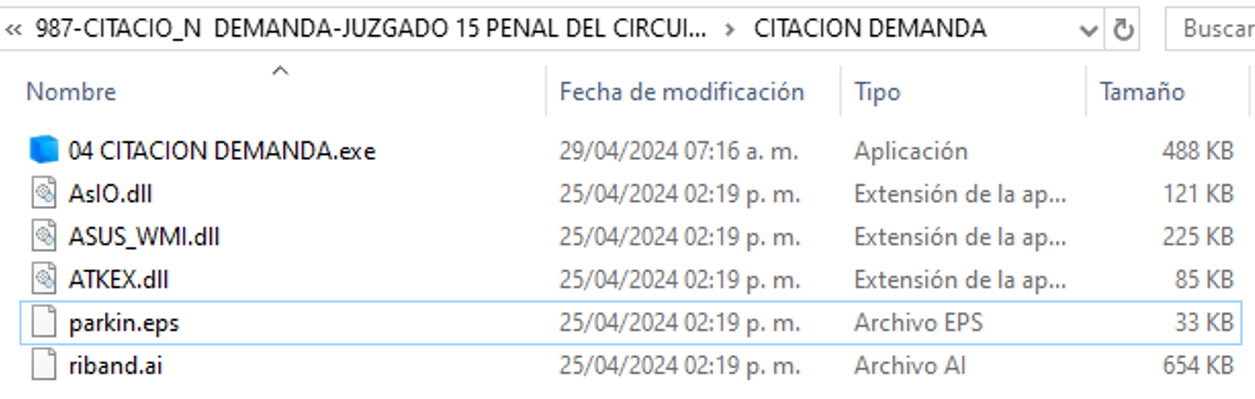

El archivo comprimido contiene una carpeta con el mismo nombre del ZIP que contiene los siguientes archivos:

- 04 CITACION DEMANDA.exe: Ejecutable del malware Neshta

- dll: Biblioteca maliciosa encargada de inyectar AsyncRAT en el proceso MSBuild.exe

- dll: Biblioteca legitima de ASUS

- dll: Biblioteca legitima de ASUS

- eps: Archivo desconocido, no se detectó comportamiento malicioso durante el análisis

- ai : Archivo desconocido, no se detectó comportamiento malicioso durante el análisis

Figura 25. Contenido del archivo comprimido

Si el usuario ejecuta el archivo 04 CITACION DEMANDA.exe, se inicia la cadena de infección descrita anteriormente. Es importante mencionar que durante el análisis no se identificaron descargas adicionales del malware Neshta como en la primera campaña analizada, por lo que SCILabs tiene la hipótesis de que en esta campaña no se lleva a cabo esa actividad debido a que el dropper es una variante de Neshta y ya cumple con esa función.

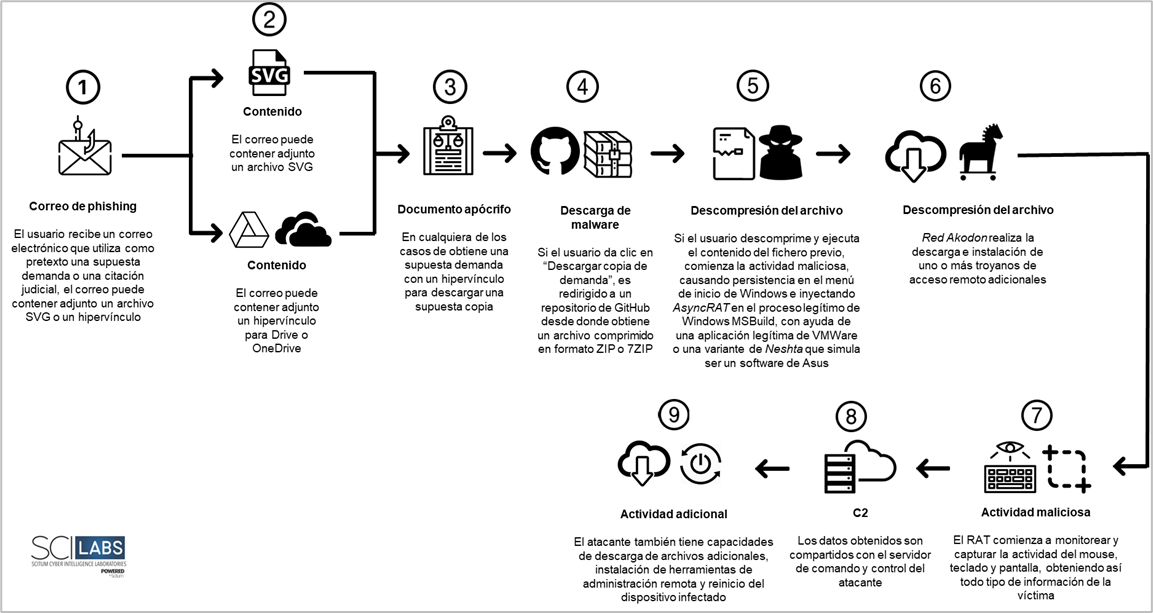

Resumen del flujo de ataque

- El usuario recibe un correo electrónico de phishing procedente de una cuenta comprometida, perteneciente al dominio gov.co, utilizando como pretextos supuesta demandas y citaciones judiciales.

- El correo electrónico contiene adjunto un archivo de tipo SVG o bien, un hipervínculo de OneDrive o Google Drive.

- Si el usuario abre el archivo SVG, le es mostrada una supuesta demanda o citación judicial que aparenta proceder de la Fiscalía General de Nación o de algún juzgado colombiano.

- Para el caso de los hipervínculos, si el usuario los abre, es redirigido a un repositorio de Google Drive o OneDrive (según sea el caso), en donde se muestra una supuesta demanda o citación judicial que aparenta proceder de la Fiscalía General de Nación o de algún juzgado colombiano.

- Si el usuario da clic en “Descargar copia de demanda” es redirigido a un repositorio de Github desde donde se obtiene un archivo comprimido en formato ZIP o 7ZIP.

- Si el usuario descomprime y ejecuta el contenido del fichero previo, comienza la actividad maliciosa.

- Red Akodon, inyecta una variante de AsyncRAT en el proceso legítimo de Windows MSBuild, por medio de la explotación de vulnerabilidades de DLL-Hijacking en artefactos legítimos relacionados principalmente con VMWare, o el malware Neshta que simula ser software legitimo.

- Red Akodon genera persistencia utilizando accesos directos en el menú de inicio de Windows.

- Red Akodon, realiza la descarga e instala adicionalmente uno o más troyanos de acceso remoto.

- Los RATs comienzan a monitorear y capturar la actividad del mouse, teclado y pantalla, obteniendo así todo tipo de información de la víctima.

- La información robada es compartida con el servidor de comando y control del atacante.

- Finalmente, el atacante tiene la capacidad de instalar herramientas de administración remota y realizar otras tareas, por ejemplo, la descarga de artefactos adicionales, reinicio de equipo, entre otras.

Diagrama de flujo de ataque

El siguiente flujo de ataque fue observado por SCILabs a partir del análisis del malware.

Figura 26. Diagrama de flujo de ataque identificado por SCILabs

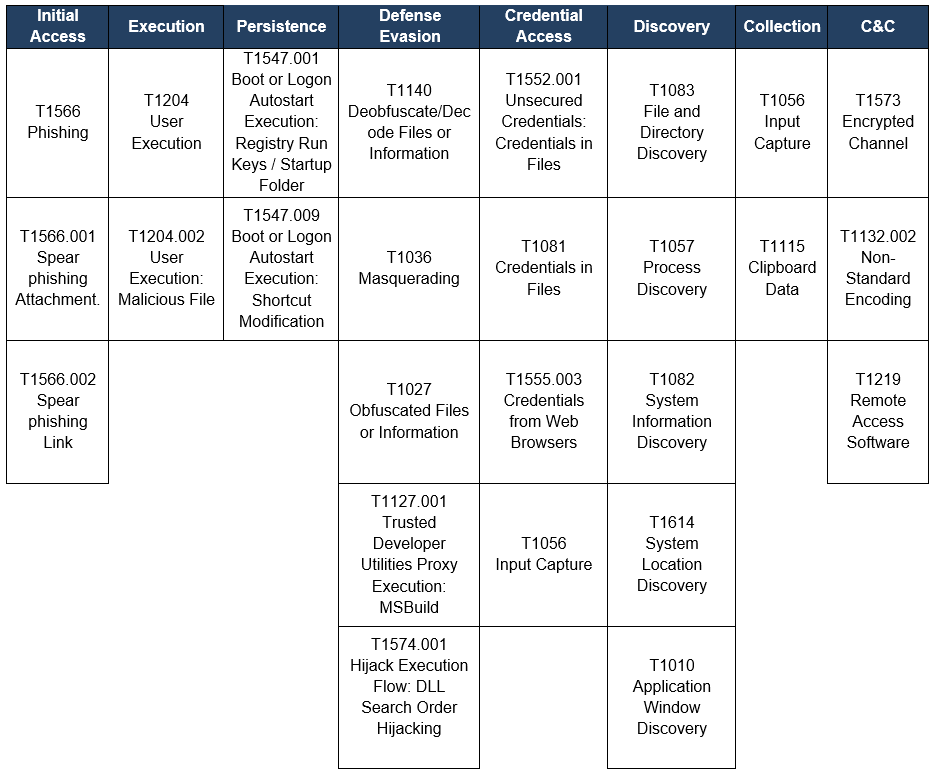

TTP observados alineados al marco MITRE ATT&CK®

La siguiente matriz de TTP basada en el Framework MITRE fue obtenida a partir del análisis de malware y procesos de inteligencia en fuentes abiertas.

Tabla 3. TTP observados alineados al marco MITRE ATT&CK®

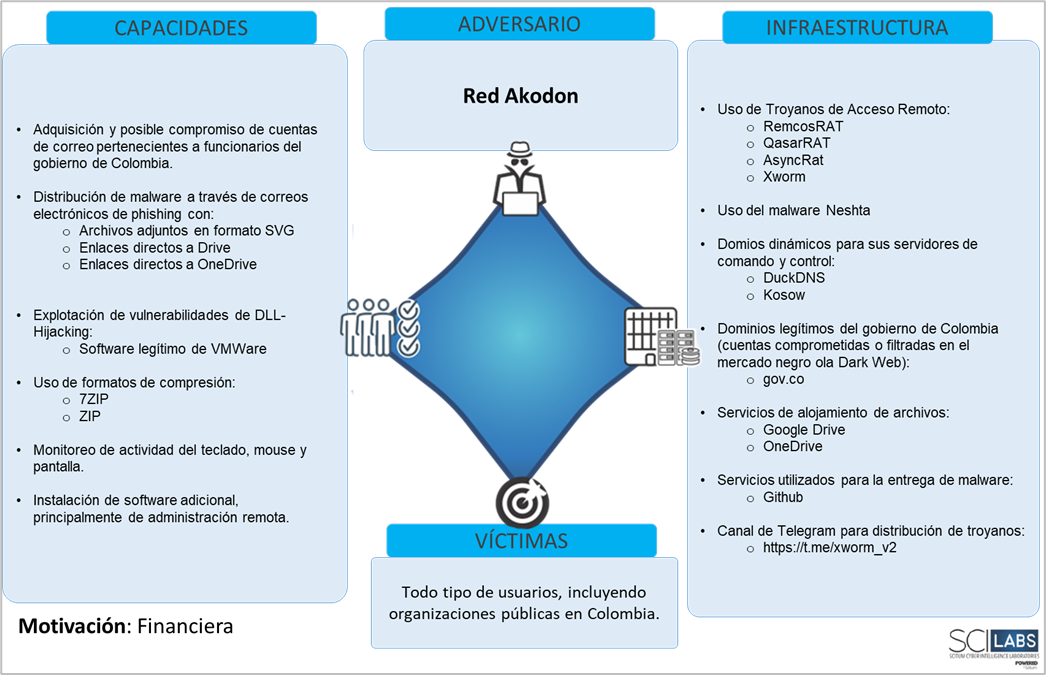

Modelo diamante

El siguiente modelo diamante fue obtenido a partir del análisis de malware y procesos de inteligencia en fuentes abiertas.

Figura 27. Modelo diamante identificado por SCILabs

Atribución

Para realizar la atribución correspondiente y determinar con un alto nivel de confianza que se trata de un nuevo actor de amenazas, SCILabs condujo una investigación profunda en busca de overlaps con otras amenazas conocidas, particularmente con APT-C-36 y TA558, los cuales son grupos de amenaza que tienen una gran actividad en Colombia.

A continuación, se muestra una tabla con las características de las diferentes amenazas identificadas por SCILabs y alineadas al modelo diamante, cuyos overlaps con APT-C-36 se encuentran resaltados en rojo y con TA558 en verde.

| Adversario/Modelo diamante | TA558 | APT-C-36 | Red Akodon | |

| Infraestructura

|

Dominios dinámicos para sus servidores de comando y control, principalmente DuckDNS | Sí | Sí | Sí |

| Dominios dinámicos para sus servidores de comando y control, principalmente Kosow | No | Sí | Sí | |

| Dominios legítimos del gobierno de Colombia (cuentas comprometidas o filtradas en el mercado negro ola Dark Web), principalmente gov.co | No | No | Sí | |

| Servicios de alojamiento de archivos, principalmente Drive | No | No | Si | |

| Servicios de alojamiento de archivos principalmente OneDrive | No | No | Sí | |

| Servicios utilizados para la entrega de malware, principalmente GitHub | No | No | Sí | |

| Canal de Telegram para la obtención/distribución de malware | No | No | Sí | |

| Patrones en los dominios de sus servidores de comando y control, principalmente, gonzalez2024, melo2024, qpaisa2024, quepasa2024 | No | No | Sí | |

| Capacidad | Distribución por medio de correos electrónicos de phishing | Sí | Sí | Sí |

| Uso de Troyanos de Acceso Remoto, entre los que se encuentran RemcosRAT, QasarRAT, AsyncRAT y XWorm | Sí | Sí | Sí | |

| Formato de compresión 7ZIP y ZIP | Sí | Sí | Sí | |

| Monitoreo de actividad del teclado, mouse y pantalla | Sí | Sí | Sí | |

| Instalación de software adicional, principalmente de administración remota | No | No | Sí | |

| Explotación de DLL-Hijacking, principalmente en productos legítimos de VMWare | No | No | Sí | |

| Uso del malware Neshta | No | No | Sí | |

| Uso de scripting para los primeros droppers (JS, VBS) | Sí | Si | No | |

| Víctima | Hasta el momento solo han sido identificadas campañas dirigidas a Colombia | No | No | Sí |

Tabla 4. Overlaps entre APT-C-36, TA558 y Red Akodon

Como resultado de la investigación se puede observar que de 17 características apegadas al modelo diamante, únicamente se tuvieron overlaps en 6, de las cuales 3 (Archivos ZIP y 7ZIP, correos electrónicos de phishing y dominios dinámicos) suelen ser usadas por diferentes amenazas en la región, incluyendo troyanos bancarios, por ejemplo, por lo que SCILabs puede determinar con un alto nivel de confianza que se trata de un nuevo actor de amenaza.

Conclusiones

SCILabs considera que la peligrosidad de Red Akodon radica en múltiples factores, entre los que destacan:

- Constante modificación de su infraestructura, lo que dificulta a los investigadores rastrear la actividad del malware operado por este grupo de amenazas.

- Constante creación de repositorios de malware, lo que vuelve complicada la tarea de obtención de muestras, bloqueo de indicadores de compromiso, etc.

- Uso de troyanos con código fuente público, lo que les permite realizar modificaciones de una manera sencilla en sus artefactos.

- Uso de múltiples troyanos de acceso remoto, lo que podría incrementar la efectividad de uno de sus ataques generando múltiples infecciones al mismo tiempo.

- El uso de la técnica de DLL-Hijacking explotando aplicaciones vulnerables, lo que dificulta su detección tanto por analistas de malware como por soluciones de seguridad.

- El uso del malware Neshta para la infección de archivos EXE.

- Uso de servicios de alojamiento legítimo.

- Implementación de geofensas, con lo que se aseguran de que su víctima pertenezca a una región en específico.

Dicho lo anterior y tomando como base las capacidades expuestas en este reporte, Red Akodon debe considerarse como una amenaza potencial para todas las empresas y organizaciones, principalmente de Colombia, aunque es importante mencionar que como consecuencia del aumento exponencial de su actividad y su la rápida creación de una variedad de campañas es altamente probable que en el futuro afecte a otros países de la región de LATAM.

SCILabs continuará monitoreando la actividad de este actor de amenazas y proporcionando IOCs de manera pertinente para fortalecer la seguridad de sus clientes. Adicionalmente, realiza las siguientes recomendaciones para que eviten ser víctimas o en su caso, para disminuir el impacto de una infección por Red Akodon.

- Bloquear los IoCs mencionados en este documento.

- Realizar campañas de concientización sobre las técnicas usadas por este actor de amenazas para distribuir sus campañas.

- Contar con políticas estrictas respecto al uso e instalación de software en los equipos corporativos, principalmente las utilidades relacionadas con VMWare, explotados por Red Akodon.

- Para el caso de los correos electrónicos de phishing, se recomienda:

- Evitar abrir correos de remitentes desconocidos.

- Evitar abrir enlaces sospechosos.

- Evitar abrir o descargar archivos sospechosos.

- Mantener actualizados los sistemas operativos y el software de todos los dispositivos de su red.

- Realizar una correcta implementación de políticas para la creación y uso de contraseñas.

- Evitar almacenar contraseñas en navegadores.

- Investigar a través de servicios de inteligencia fugas de información, credenciales y datos relacionados con su organización.

- Tener una correcta implementación de In-Depth Security en todos los sistemas de la organización.

- Si no son indispensables para la operación de la organización, bloquee los servicios gratuitos de DNS como duckdns[.]org y kozow[.]com.

- Realizar tareas de caza de amenazas en busca de accesos directos sospechosos, principalmente en el directorio del menú de inicio de Windows.

- Prestar atención a alteraciones en sus dispositivos, por ejemplo, un doble cursor, pantallas emergentes, entre otros.

Indicadores de Compromiso

A continuación, con un ALTO nivel de confianza, se muestran los indicadores de compromiso obtenidos del análisis realizado por SCILabs.

Hashes SHA256

30C835EA23ED533816533C0FABF62811007140CF84F9610E9F9B42F9A30539FE

C0747C10BE35B8C1072A360C7759228B17F35D2EC890154020C716D572B00FBD

174FA8BB281AD832A5CBC6132E5D16E71C951CEB8F505C305F5D6816E6F75BBE

78576AAAEA61227E3EA0AA5311D72878630E83B04CBDBCE436D7CC119749A428

06D966537F2236E4ECC8F4BA62070398980CF42D74971B47D0018DD8089C3A15

675A60B1C6C7F593C96EA6787D961B6ABD32FE644D1A23A2FF32BEC785EA1DA1

CC419B8CC78BBF52A96E33142C99E129A96D2E83C5E9D23AF7F041BEE803D324

8DC7FA88285ED5466962A8A6F04941DC23D3F5D11398BD33ECB80973189F1A98

665B8F7B2013BC20C6A31F3448C0EC321D17B214629ACCE7405039009DC1C519

27EBF2AF9882393EC6C1EBD17A32C607B08337D419AD93692B9CB44BA54C47CC

7D5B81FA1ADD7DF447EB4A9BE6618C60317C0F11A5AE6A0479451A8FABDB88CA

328BB9FED9B3A2071E504361C6719361192D273D4CF202A3C8D6551C385A70A7

5B72922A652FCD91508E1F6ED54C2936731D5B31A7A0DA1F4289AA822E9AB282

406F0C9C379AC28F1135D8C2AEA49D5105782631CBF5259800E19B93813412C4

C858874090BE999F9EC6C851EF5511829E44DF29E37EDEF7012FB7DD6A6A5884

5C15C27C7C6D942ABBBADACE26B8C3C06F63DCEB474287D39CD561548B274685

70D7598B80ACBB5EDD8913718C5D94EF98AF00FCE9726048FE72235EB1AAA47E

3795B2AAA4D61C30528C897DD02D610E3C1734C6BBC093A932381E7FA58D0CA6

AD7A0816DFC4F551CFB5122388FAB2418D2822DEDA4A55E59DBC95E037EF8305

Direcciones URL de descarga de malware

Se recomienda realizar el bloqueo de la URL completa para poder evitar futuros falsos positivos o fallas en la operación

hxxps[:]//drive[.]google[.]com/file/d/1ygbbzsxnkoq4j5hqmndmzgjlgsqrrqh6/view?usp=drive_web

hxxps[://]drive[.]google[.]com/file/d/1a8ju99cr4eaybnlgcztcxfswtltdjn-p/view

hxxps[://]onedrive[.]live[.]com/?redeem=aHR0cHM6Ly8xZHJ2Lm1zL2IvYy8xMTliNTFhOWU4ZWU2OGE1L0VWNHlzdWhYcGR0S3FTdThnUDRzakprQlk1ZWZlaTlqamNoT05NaGxwcG9xUVE&cid=119B51A9E8EE68A5&id=119B51A9E8EE68A5%21se8b2325ea5574adba92bbc80fe2c8c99&parId=root&o=OneUp

hxxps[:]//github[.]com/santiagonasar/publicidad2/raw/main/citacion%20demanda[.]zip

hxxps[:]//github[.]com/colombo08125/publicidada2024/raw/main/citacion%20demanda%2004[.]zip

hxxps[://]github[.]com/jairpicc/demanda/raw/main/demanda%20virtual[.]7z

hxxps[://]github[.]com/mastermr02456/radicado23984/raw/main/citacion%20demanda[.]zip

hxxps[://]raw[.]githubusercontent[.]com/santiagonasar/PUBLICIDAD2/main/CITACION%20DEMANDA[.]zip

hxxps[://]raw[.]githubusercontent[.]com/mastermr02456/Radicado23984/main/CITACION%20DEMANDA[.]zip

hxxps[://]raw[.]githubusercontent[.]com/mastermr02456/JUDICIAL-/main/Notificacion%20Judicial%20854651[.]Tar

hxxps[://]raw[.]githubusercontent[.]com/mastermr02456/Radicado2354/main/CITACION%20JUDICIAL[.]zip

hxxps[://]raw[.]githubusercontent[.]com/mastermr02456/Radicado/main/Radicado_juridico_2141744[.]zip

hxxps[://]raw[.]githubusercontent[.]com/colombo08125/publicidada2024/main/CITACION%20DEMANDA%2004[.]zip

hxxps[://]raw[.]githubusercontent[.]com/colombo08125/publicidada2024/main/02%20CITACION%20JUDICIAL%20DEMANDA[.]zip

hxxps[://]raw[.]githubusercontent[.]com/colombo08125/publicidada2024/main/CITACION%20DEMANDA%2001[.]zip

hxxps[://]raw[.]githubusercontent[.]com/colombo08125/publicidada2024/main/CITACION%20DEMANDA%20JUDICIAL%20JUZGADO%20007%20CIVIL%20DEL%20CIRCUITO[.]zip

hxxps[://]raw[.]githubusercontent[.]com/colombo08125/publicidada2024/main/CITACION%20DEMANDA%20JUDICIAL[.]zip

hxxps[://]raw[.]githubusercontent[.]com/colombo08125/publicidada2024/main/CITACION%20DEMANDA[.]zip

hxxps[://]raw[.]githubusercontent[.]com/colombo08125/publicidada2024/main/CITACION%20JUDICIAL%20DEMANDA[.]zip

hxxps[://]raw[.]githubusercontent[.]com/MIGRAHIMOVIC/MIGRAHIMOVIC/main/-%20PROCESO%20DEMANDA[.]REV

hxxps[://]raw[.]githubusercontent[.]com/MIGRAHIMOVIC/MIGRAHIMOVIC/main/10%20CITACION%20DEMANDA[.]zip

hxxps[://]raw[.]githubusercontent[.]com/MIGRAHIMOVIC/MIGRAHIMOVIC/main/CITACION%20DEMANDA[.]zip

C2

gonzales2024[.]kozow[.]com[:]1313

amarre2024[.]kozow[.]com[:]1313

melo2024[.]kozow[.]com

quepasa2024[.]kozow[.]com