Black Marley

En marzo de 2021, SCILabs identificó y nombró Black Marley a un troyano bancario que tiene como objetivo a usuarios de servicios bancarios en México y Latinoamérica.

Black Marley busca robar información de instituciones bancarias y, a lo largo del año pasado, se identificaron diferentes campañas de distribución del troyano, lo que significa que los atacantes se encuentran en constante cambio y mejora de sus TTP .

Durante el análisis, se determinó que el malware se distribuye a través de phishing desde cuentas legitimas, posiblemente comprometidas. Los mensajes mediante los que se distribuye pasan por alto las soluciones antiphishing y no son clasificados como SPAM.

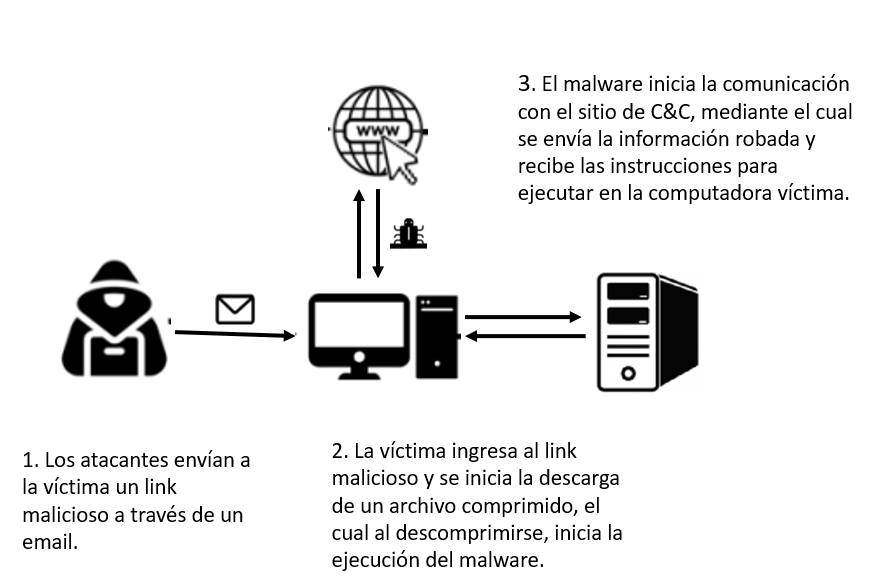

Flujo del ataque

- El correo malicioso informa que se ha generado una factura a nombre del destinatario y que es necesario visitar un enlace de una institución mexicana para obtenerlo, el cual es falso.

- Una vez que el usuario visita el sitio apócrifo e ingresa el captcha, comienza la descarga de un archivo que contiene un VBS con código altamente ofuscado. Cuando se ejecuta, se realizan comprobaciones sobre el sistema operativo, el antivirus y la arquitectura de la computadora de la víctima, que se envían a través de una solicitud POST para descargar el malware personalizado. El mismo script realiza el proceso de persistencia, generando un atajo al malware desde el inicio de Windows.

- Una vez que se está ejecutando, se comunica constantemente con su sitio de comando y control, al que envía la información bancaria robada y del que recibe las instrucciones para ejecutar en la computadora infectada.

- Aunque las motivaciones del atacante parecen ser económicas, el hecho de privar a la víctima de acceso a sus equipos puede ocasionar problemas operativos.

A continuación, se muestran algunas de las actividades maliciosas identificadas durante el análisis de artefactos:

- El usuario recibe un correo de phishing indicándole que se ha generado una factura y que es necesario visitar un enlace para visualizarla.

- Esta amenaza puede robar los datos bancarios de usuarios comunes, empleados, proveedores, socios o clientes relacionados a las instituciones bancarias; por lo tanto, puede dañar la reputación de las organizaciones y causar pérdidas financieras significativas.

- Este troyano impacta directamente en la confidencialidad de las organizaciones, debido a su capacidad de lectura y filtración de información confidencial.

- Una vez que se instala, roba contraseñas, con las cuales empieza a moverse lateralmente dentro de la red.

- Cuando llega a equipos Linux, sustituye el binario de ssh, con lo que impide que los administradores puedan acceder a sus equipos.

- A partir de los equipos inicialmente comprometidos, el atacante lanza escaneos en búsqueda de equipos con SMBv1 vulnerables a EternalBlue.

- Si encuentra equipos vulnerables a EternalBlue, los compromete para continuar realizando movimientos laterales.

TTP observados, alineados con el marco ATT&CK de MITRE

| Initial Access | Execution | Persistence | Defense Evasion | Collection | Command and Control | Exfiltration |

| T1566.002 –

Phishing: Spearphishing Link |

T1059.005 –

Command and Scripting Interpreter: Visual Basic |

T1547.001 –

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder |

T1140 –

Deobfuscate/Decode Files or Information |

T1056.001 – Input

Capture : Keylogging |

T1132.002 – Data Encoding :

Non-Standard Encoding |

T1041 – Exfiltration Over C2

Channel |

| T1204.001 – User

Execution: Malicious Link |

T1055.001 – Process

Injection: Dynamic-link Library Injection |

T1185 – Man in the

Browser |

T1001.003 – Data

Obfuscation: Protocol Impersonation |

|||

| T1102.002- Web Service:

Bidirectional Communication |

||||||

| T1573 – Encrypted Channel |

IOC

44D0FD47CDD5EE70C4BC270C5340DA0E

2391D9E2D3F83D9E7DEC85071AAF2BF5E6D49E64

B033A9D3AC03C3F5487777741BA3085DFB53FE5F2D51E6170287A8A742BB61D7

0C16AC2FD104F1FA095B4655AFB7C255

DE1B850AB6E56C80119F224BFB5079743C01191B

809B80C4B6DEF1C7AADBE6A8CA3B161198978215BA9C5D75FC1AAF6D29CDC55C

8DD7A341539CC1F879BA0319BD824E7F

A5BA770FFFBEBCE67EA60EC26E201F0BA30EF205

9998C509036F2C85D55A92C26538A8EF12A1CD024021C32EE59084D02B0539E5

B5F384BEA3A2BE423D2A7D21C6F28D23

09F573D7C5B1531065879D7B7F8C50192B66532C

FAAAB1F7E12495A399B0FDEF68F99402C2CFD8D7A1E74A10E56DC8AFD740CDA2

E563FD74C4B5D9C871430E9371EF1CFE

314EFAC17CF8193F5A9CAA524F17E2B304D8CFF4

AE009108495BA51CADFBDF42BCAB2D4A8C7352999C095A849544AED16E11EE9B

8C3F3CC417BC7843500C55C71DB567C0

B26C8663BDEE8CE5E45D39663A2AF4254B1F222E

3A6489198FCC2D512601F56FAB07AF28FFFD1538EC87FFB17BB78910CF57EB8B

46E931D68C78B17547F7FC6E51922923

9247849542B5394C5C13D2BCEA7827E34BD0A868

207067FAB6E0470D711FF6EA22C943C93E60F264335EBA8C91B850250CE9FF67

95ED6360ACB1276171E7C4E23D591FA1

4774B4C5717543392BE860CF26ECE4B57E4D0167

0CD7F8E17E8D339D56042B704B77A60F95699F2B329A0875AC82027D7405141B

EBF0F95054B6C2C139182EC0C81BE822

71225C2F70BE463BB0FA9C2D1B06AFFD498257EE

131DE0399DC162E8E41EDA56B31A44066243E70728B852A3588E1CBBFDD881C9

9FCA172B20C589A1F23E2670DC20DEC7

8060ECDF7BD966EC2CC2027C4DF42C87A2050FE4

3CAF8B68E4C80B2F30439F7C59A37B5E5BF894E0E0E21878E0E9F017C45E799E

438D65F2701EDD573F0EA125FE5F3F49

63A31F3F131AE129F35A882480E616860A4C33CB

5E644A8D80311A18115BABACA392AC9D5DAF0DDC006891E7B1A0A8CB83E12EBA