BXC; adaptabilidad de los cibercriminales a la nueva realidad

De acuerdo con la alerta I-091019-PSA publicada a través del IC3 del FBI, de octubre del 2013 a julio del 2019, los ataques de tipo BEC (Business Email Compromise) ocasionaron pérdidas de más de $26 mil millones de dólares, lo que representa más de 40% de las ocasionadas por actividades ligadas al cibercrimen.

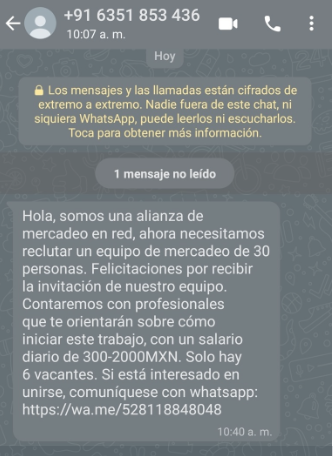

En 2020, con el cambio en el paradigma de los modelos de trabajo y del uso de la tecnología, se observó el uso de la plataforma de mensajería instantánea WhatsApp como un método ampliamente utilizado por ciberactores para el robo de códigos OTP/MFA y el envío de enlaces que buscan robar información (phishing), sobre todo en Europa.

El equipo de ciberinteligencia de SCILabs observó, a lo largo de la segunda mitad del 2021 y hasta la fecha, un incremento en el empleo de plataformas como WhatsApp y Telegram para ejecutar ataques suplantando a altos directivos y organizaciones, haciendo uso de información interna o de contactos para orquestar ataques con características similares a los BEC. SCILabs ha denominado nombrado este nuevo tipo de ataque como BXC (Business X Compromise).

BXC nace de la necesidad de clasificar de forma correcta los ataques en los que se personifica a directivos y ejecutivos de las organizaciones para lograr una ganancia económica mediante transacciones apócrifas, utilizando cualquier sistema de mensajería, comunicación, correo o una combinación de dichas herramientas. La “X” del nombre, como un símil de una fórmula matemática, se convierte en la variable que nace de la adaptabilidad de los ciberactores y cibercriminales para llevar a cabo sus operaciones.

En estas actividades, se observaron acciones que permiten un alto nivel de efectividad en los ataques:

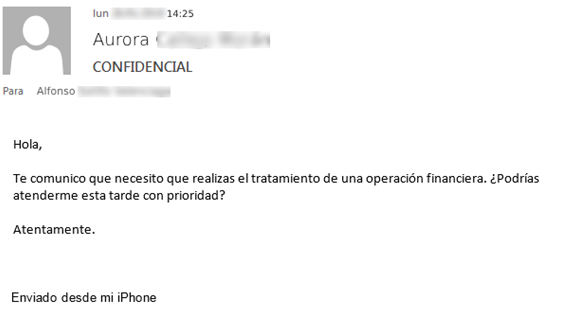

- A través de técnicas de reconocimiento y OSINT, los ciberactores perfilan a los empleados de la organización, enfocándose en las áreas financieras.

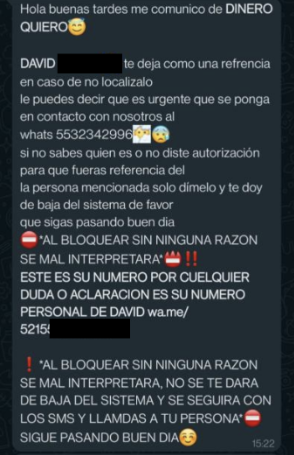

- Crean cuentas de aplicación de mensajería instantánea (WhatsApp, Telegram, Signal, etc.) y se hacen pasar por ejecutivos de alto nivel, usando fotos públicas para dar más veracidad a los perfiles falsos.

- Se sabe que los números de teléfono asociados a las cuentas son robados o desechables, lo que dificulta su atribución a una persona real.

- Se comunican con las posibles víctimas, previamente perfiladas, a través de mensajes y solicitan su ayuda urgente en la realización de transferencias de fondos o pagos a terceros.

- No es raro el uso de nombres familiares en la referencia del pago, como servicios o proveedores de consultoría, con el fin de aparentar una solicitud legítima para las organizaciones víctima.

- En algunos casos, los ciberactores podrían llamar a las víctimas potenciales a través de la misma plataforma y utilizar software de modificación de voz para incrementar sus posibilidades de éxito.

- De tener éxito, los fondos serían transferidos a una cuenta apócrifa, que, en la mayoría de los casos, reside fuera del país, lo que dificulta la trazabilidad.

- Después de un ataque exitoso, los ciberactores podrían eliminar la cuenta de la aplicación de mensajería o bloquear a las víctimas, comportamiento similar al de una estafa de salida.

Como puede verse, este tipo de ataques aprovecha las relaciones de confianza, así como el uso de las plataformas mencionadas en el entorno de trabajo, lo que permite evadir procesos de negocio robustos, los cuales no fueron diseñados, en la mayoría de los casos, para evitar que agentes externos pudieran afectarlos de forma directa.

Recomendaciones:

- Elimine y reporte mensajes sospechosos o fraudulentos provenientes de teléfonos desconocidos. Este tipo de mensajes comúnmente tiene que ver con sorteos, premios, encuestas, validación de datos o contiene ligas que buscan propagar archivos maliciosos o robar datos de los usuarios.

- Confirme la identidad de las personas a través de medios oficiales establecidos por su organización. En muchas ocasiones, los cibercriminales pueden usar cuentas de mensajería que fueron robadas debido a un descuido, lo cual aumenta las posibilidades de éxito de este tipo de ataque.

- Establezca procesos de negocio que permitan la validación y confirmación de múltiples partes para la transferencia de fondos o pagos a terceros, así mismo priorice los controles que eviten que dichos procesos se pasen por alto o sean ignorados.