Lokibot en Latino América

Visión General

El siguiente post describe los TTP y IoC’s identificados de una campaña analizada por SCILabs, que está distribuyendo Lokibot en LATAM. Esta campaña fue identificada por SCILabs mientras realizaba una búsqueda de amenazas durante la tercera semana de septiembre. El pretexto está relacionado con temas financieros urgentes como lo son: facturas, comprobantes de pago, avisos de pago, cotizaciones de precios, detalles de pago, entre otros. En este post se proporcionan los respectivos IOC para proteger a las organizaciones.

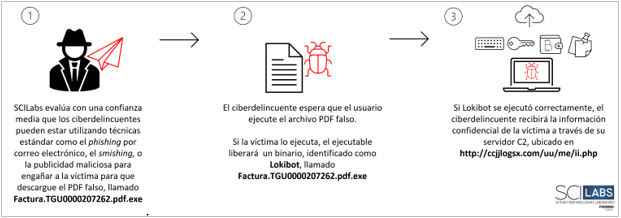

El análisis no obtuvo más detalles sobre cómo se entrega esta campaña; sin embargo, SCILabs considera, con un nivel de confianza medio, el uso del phishing por correo electrónico como el principal vector de amenaza . Después de analizar la campaña y el artefacto, SCILabs determinó con alta confianza que el objetivo general del atacante es robar información confidencial de las víctimas, ya que las características del troyano se perfilan para robar billeteras de criptomonedas, nombres de usuario, contraseñas, y otras credenciales. Es importante mencionar que la infraestructura del cibercriminal parece estar intermitentemente activa o bajo demanda al lanzar una campaña.

Finalmente, es importante mencionar que la campaña ha comenzado a acelerar su ritmo. Durante el primer semestre del año, sólo se observaron 2 ataques , con las mismas características, uno en México y el otro en Perú. Sin embargo, durante los últimos 2 meses se ha observado un notable aumento de ataques similares en la región. Aunque no se sabe a quién se dirige la campaña, SCILabs determinó con un nivel de confianza medio que está dirigida a usuarios comunes, pero tiene el potencial de comenzar a dirigirse a múltiples instituciones para obtener información confidencial de ellas. Adicionalmente, con la inteligencia de SCILabs y la información obtenida de fuentes públicas y privadas, es posible determinar que la campaña se hace pasar por instituciones del sector financiero para dar credibilidad al pretexto del phishing.

SCILabs continuará analizando ataques similares ya que no se han observado elementos clave, como el método de acceso inicial, los movimientos laterales, o cualquier otra característica notable, que permita perfilar a los ciberdelincuentes y elevar el nivel de confianza sobre las similitudes entre otras campañas y el ataque analizado.

¿Cómo podría afectar a una organización?

La campaña puede afectar la confidencialidad de la información de una empresa porque el objetivo principal de Lokibot es robar información confidencial, y no hay garantía de que la información esté protegida contra la visualización no autorizada, fuga de datos, o la intrusión en los sistemas de la organización.

Análisis

Contexto de la amenaza

El artefacto fue detectado a través de una búsqueda de amenazas. Sus especificaciones se pueden encontrar a continuación:

- TGU0000207262.pdf.exe: es un troyano que roba información confidencial como nombres de usuario, contraseñas, billeteras de criptomonedas, y otras credenciales.

Flujo de ataque

Análisis de Lokibot

Resumen técnico

- El método de acceso inicial es incierto, pero con la inteligencia generada de otras campañas, SCILabs ha planteado la hipótesis de que los ciberdelincuentes pueden estar utilizando técnicas estándar como el phishing por correo electrónico, el smishing, o la publicidad maliciosa como señuelo para infectar a la víctima.

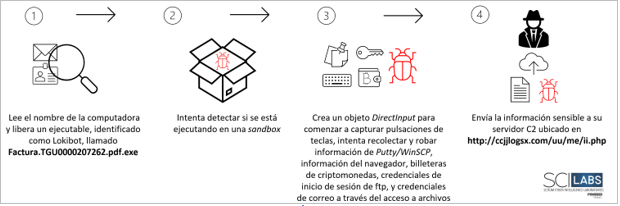

- Cuando el usuario ejecuta el archivo, el malware libera un binario, identificado como Lokibot.

- El troyanoLokibot detecta si se está ejecutando en un sandbox utilizando:

- WINE_GET_UNIX_FILE_NAME

- DLL

- Crea un objeto DirectInput para empezar a capturar pulsaciones de teclas

- Colecciona y roba información de Putty/WinSCP:

- HKEY_CURRENT_USER\Software\9bis.com\KiTTY\Sessions

- HKEY_CURRENT_USER\Software\Martin Prikryl

- Selecciona y roba información de navegadores leyendo:

- C:\Users\user\AppData\Local\Google\Chrome\UserData\Default\LoginData

- C:\Usuarios\usuario\AppData\Roaming\Mozilla\Firefox\ Profiles

- Recopila y roba credenciales de inicio de sesión ftp a través de:

- HKEY_CURRENT_USER\Software\Far2\Plugins\FTP\Hosts

- HKEY_CURRENT_USER\Software\NCHSoftware\ClassicFTP\FTPAccounts

- HKEY_CURRENT_USER\Software\FlashPeak\BlazeFtp\Settings

- HKEY_CURRENT_USER\Software\Far\Plugins\FTP\Hosts

- Roba credenciales de correo a través del acceso a archivos de:

- HKEY_CURRENT_USER\Software\IncrediMail\Identities

- HKEY_CURRENT_USER\Software\Microsoft\WindowsNT\CurrentVersion\Windows Messaging Subsystem\Profiles\Outlook

- Finalmente, envía la información confidencial recopilada a su servidor C2 ubicado en hxxp[:]//ccjjlogsx[.] com/uu/me/ii[.] php

TTP observados alineados con el marco ATT&CK de MITRE

A continuación, se muestran las matrices MITRE basadas en el elemento analizado.

| Evasión de defensa | Acceso a credenciales | Descubrimiento | Colección | C&C |

| T1140

Desofuscar/Decodificar archivos o información |

T1003

Volcado de credenciales del sistema operativo |

T1552.002

Credenciales en el registro |

T1560

Archivar los datos recopilados |

T1573

Canal cifrado |

| T1027

Archivos o información ofuscados |

T1056

Captura de entrada |

T1083

Detección de archivos y directorios |

T1005

Datos del sistema local |

T1095

Protocolo de capa que no es de aplicación |

| T1027.002

Empaquetado de software |

T1552.002

Credenciales en el Registro |

T1082

Descubrimiento de información del sistema |

T1114

Recopilación de correo electrónico |

T1071

Protocolo de capa de aplicación |

| T1497

Evasión de virtualización/sandbox |

T1518.001

Descubrimiento de software de seguridad |

T1056

Captura de entrada |

||

| T1055

Inyección de proceso |

T1057

Descubrimiento de procesos |

|||

| T1497

Evasión de virtualización/sandbox |

||||

| T1033

Descubrimiento de usuarios/propietarios del sistema |

Tabla 1 – Marco ATT&CK de Lokibot de MITRE

Evaluación

El peligro de esta campaña radica en su repentino ritmo acelerado de distribución observado en los últimos meses, en comparación con el primer semestre del año, lo que podría significar que los ataques observados durante los primeros meses del año fueran solo pruebas para evolucionar y refinar sus mensajes apócrifos de phishing.

A partir de la investigación realizada, es posible determinar que los ciberdelincuentes planean seguir evolucionando y afinando la campaña aprovechando la desinformación de las personas frente a escenarios de phishing, así como el sentido de urgencia que los atacantes generan en las víctimas al recibir un correo electrónico relacionado con temas financieros.

SCILabs continuará monitoreando la campaña, su comportamiento, y el malware, así como cualquier grupo de ciberdelincuentes que comience a atribuirse el mérito de los ataques.

IoC’s

A77D42E5CF03FCE86D5FCC844840AB9F8DB3F562791348AE5BCA2AABA0D3F54D

55DD34E26E94366E5CB30AA3FD40CD9AD85F7D4D36DE6885084257290087FFA4

EB121B73BB46F824AFC5E73C7CCDC93340D87DEA79E61DF986D90BD3B8A947B1

08DCC10E83BCEDEDF65A87E8F0A3E631F5BBAFDD13AB2B2213EFE9C664CB96A5

D3B21861D2DBBAE76B30B6C1253BE0775C7EA63D183DED44F041A609CBD929C4

90770A21604880EF1E140798AD7F679383853F070358A5B29C15C4A26A9AA9EB

F4982822F4DD3DB87F26C5C9BB9AB4C7BAAC9BF970CABABA3493E1A5DD8CE5F7

0F747FAA13A45806A17DE55E3353849F7FF6C9687AC78CBA22DFD6049192C42A

C60D377A5324054912D63303E2553B4B39E6778447A3A23EEFD24EB09FFA4A8F

HXXP[:]//ALPHASTAND[.]TRADE/ALIEN/FRE[.]PHP

HXXP[:]//ALPHASTAND[.]TOP/ALIEN/FRE[.]PHP

HXXP[:]//KBFVZOBOSS[.]BID/ALIEN/FRE[.]PHP

HXXP[:]//ALPHASTAND[.]WIN/ALIEN/FRE[.]PHP

HXXP[:]//CCJJLOGSX[.]COM/UU/ME/II[.]PHP

HXXP[:]//CJJLOGSX[.]COM/UU/ME/TC[.]PHP

HXXP://63[.]141[.]228[.]141/32[.]PHP

HXXP://51[.]195[.]53[.]221/P[.]PHP

172[.]67[.]143[.]169

104[.]21[.]39[.]75

63[.]141[.]228[.]141

51[.]195[.]53[.]221