Cyber Threat Profile Red WinterDog

Panorama General

El siguiente post describe el análisis del modus operandi de un actor de amenazas nombrado por SCILabs como Red WinterDog, el cual opera las familias de malware BlackDog y BlackBelen.

Red WinterDog dirige sus ataques a usuarios de todo tipo en México, incluyendo empleados de organizaciones, con la finalidad de robar información bancaria y personal de las víctimas, así como cuentas de correo electrónico empresariales, usando extensiones maliciosas diseñadas principalmente para los navegadores Google Chrome y Edge. Los vectores de acceso inicial son principalmente, campañas de malvertising en buscadores como DuckDuck Go y Bing, además de posibles campañas de phishing, suplantando a organizaciones gubernamentales en México como el Registro Nacional de Población (RENAPO) y el Servicio de Administración Tributaria (SAT).

Con base en nuestras investigaciones, Red WinterDog, opera principalmente en México desde junio de 2022 realizando constantes actualizaciones en sus TTPs, para evadir soluciones de seguridad o dificultar el análisis por parte de los investigadores de ciber amenazas. La última actividad de este adversario fue detectada por SCILabs durante mayo de 2023.

Región de operación

Como resultado del proceso de inteligencia en fuentes abiertas, y el análisis de los artefactos maliciosos utilizados por este grupo de amenazas, SCILabs determinó con un alto nivel de confianza que el principal país de operación es México.

Figura 1. Mapa de actividades de Red WinterDog

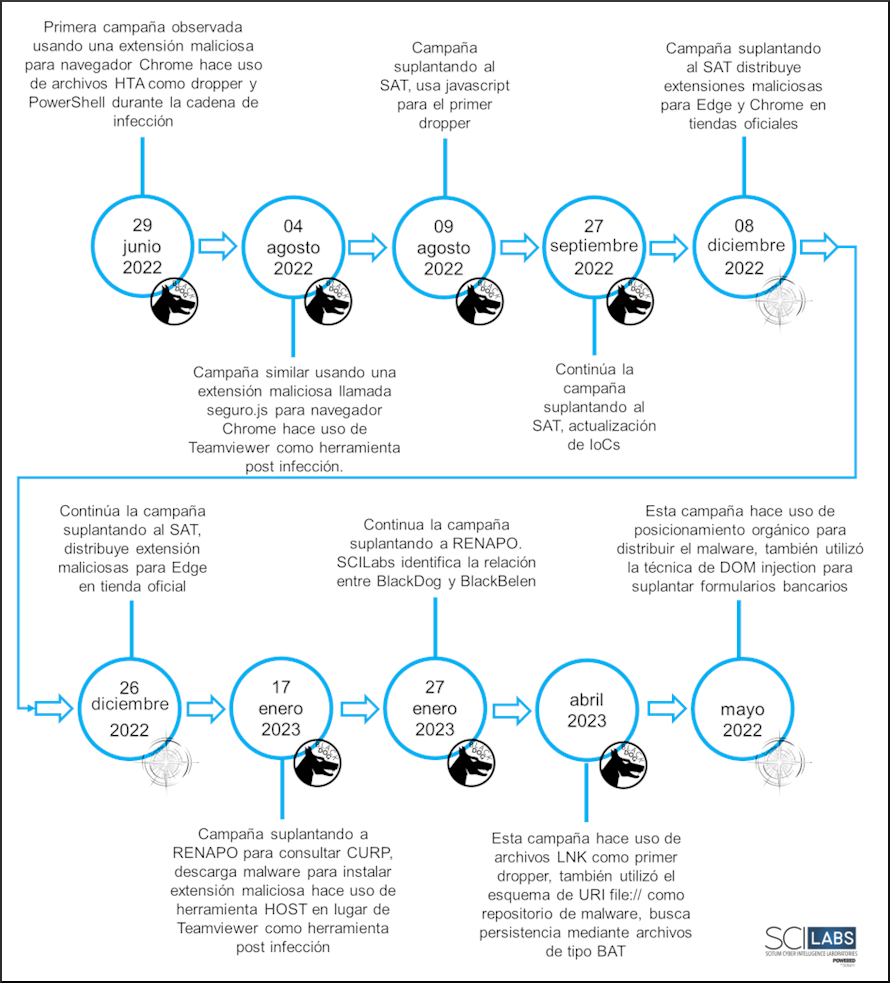

Con base en nuestras investigaciones, presentamos una línea del tiempo con la actividad más relevante de Red WinterDog desde junio de 2022 hasta enero de 2023.

Figura 2. Línea de tiempo de las campañas de Red WinterDog

Sobre las víctimas

Durante el monitoreo constante de la región, SCILabs identificó que el principal objetivo de Red WinterDog son los usuarios finales en México, sin embargo, las campañas de Malvertising pueden afectar la reputación de algunas instituciones gubernamentales y entidades financieras, debido a la suplantación de marca que realiza el adversario.

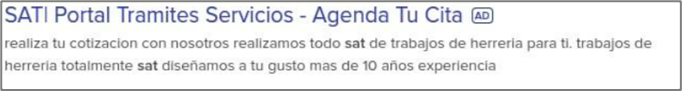

Modelo de operación del grupo de amenazas

Red WinterDog distribuye su malware usando campañas de malvertising en buscadores como DuckDuck Go y Bing, además de posibles campañas de phishing, suplantando instituciones de gobierno en México. Con base en un análisis de trends realizado mediante fuentes abiertas, observamos que las palabras CURP y SAT son dos de las más buscadas por usuarios en México junto con otras palabras como CFE o Pasaporte. Es probable que los adversarios, también realicen este tipo de análisis para determinar a qué organizaciones van a suplantar en sus campañas publicitarias maliciosas y así llegar a la mayor cantidad de posibles víctimas.

Figura 3. Comparativa de diferentes tipos de búsquedas en México (Google Trends)

Familias de malware operadas por Red WinterDog

BlackDog y BlackBelen, son los dos troyanos que tienen características particulares, mismas que se describen de forma general a continuación:

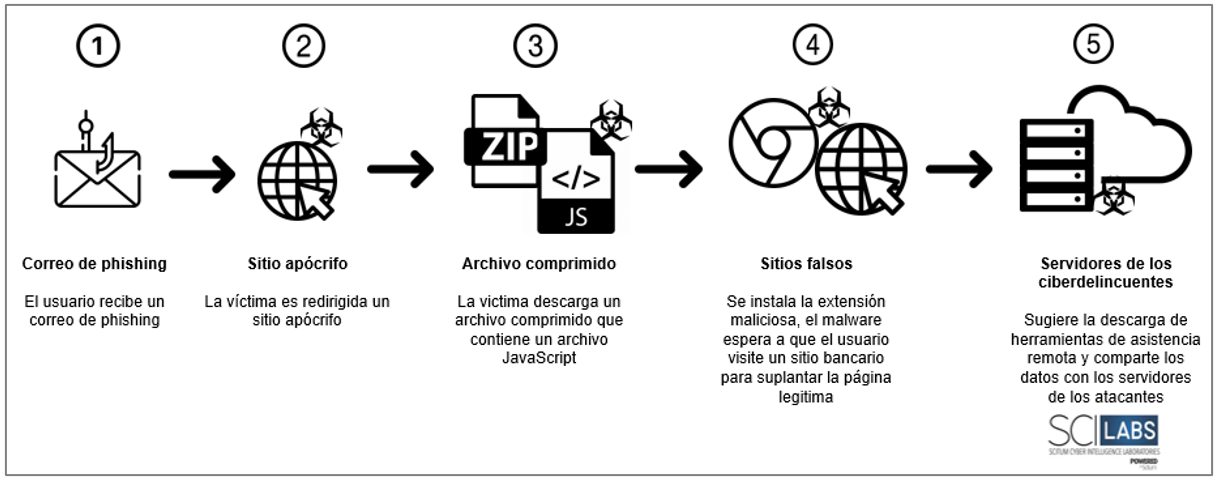

BlackDog:

- Se instala por medio de archivos JavaScript y HTML maliciosos.

- Puede distribuirse por medio de correos electrónicos con pretextos relacionados a supuestas transferencias, complementos del SAT, CURP, Google Drive o por medio de campañas maliciosas en buscadores como Bing y DuckDuck Go.

- Si la víctima ejecuta el archivo malicioso proveniente de internet o descargado del correo, se instala una extensión maliciosa en el navegador Chrome, en muchas ocasiones nombrada por los cibercriminales “seguridad”.

Figura 4. Flujo de ataque de BlackDog

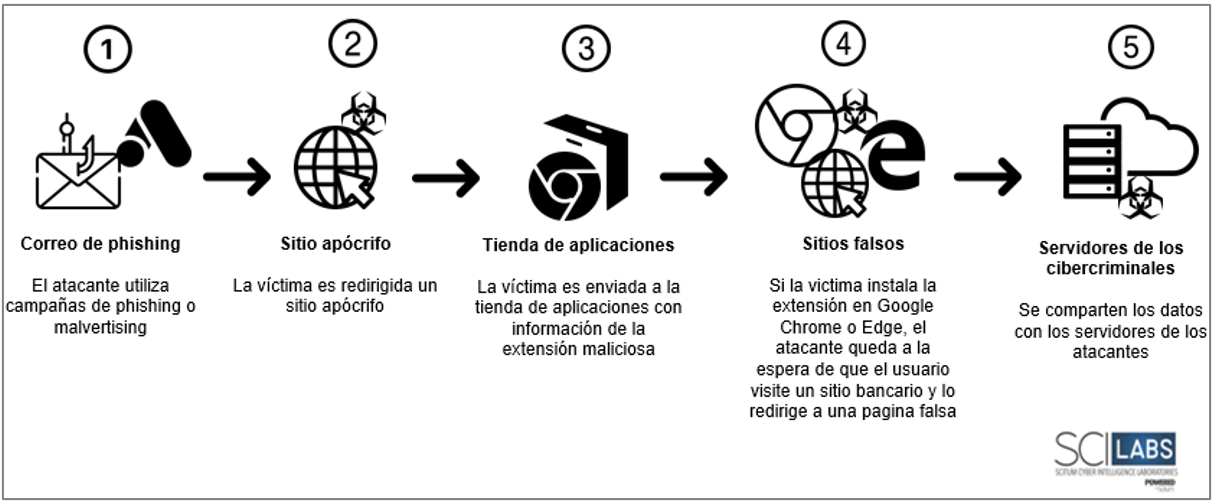

BlackBelen:

- Se instala directamente desde la tienda oficial de Google Chrome o Edge, por lo que es particularmente peligroso.

- Puede distribuirse por medio de correos electrónicos con pretextos relacionados a supuestas transferencias, complementos del SAT, CURP, Google Drive o por medio de campañas maliciosas en buscadores como Bing y DuckDuck Go.

Figura 5. Flujo de ataque de BlackBelen

Figura 6. Ejemplo de una campaña de malvertising suplantando al SAT

Finalmente, si un usuario ingresa a un sitio bancario, este será redirigido a un sitio falso o se inyectará código JavaScript y HTML en la página oficial para suplantar formularios bancarios y robar su información sin que la víctima se percate de ello.

SCILabs realiza las siguientes recomendaciones:

- Procurar ingresar las direcciones de las páginas a las que desea visitar, directamente en la barra de direcciones y no por medio de los resultados en buscadores.

- Realizar campañas de concientización acerca de las campañas de publicidad maliciosa utilizadas para distribuir estos malware.

- Contar con políticas estrictas respecto al uso e instalación de complementos o extensiones en los navegadores web de la organización.

- Realizar monitoreo constante en busca de complementos o extensiones maliciosas en los navegadores de su organización no autorizadas.

- Verifique la legitimidad, fuente y desarrollador de las extensiones que autoriza en su organización, aunque se encuentren en las tiendas oficiales de los navegadores.

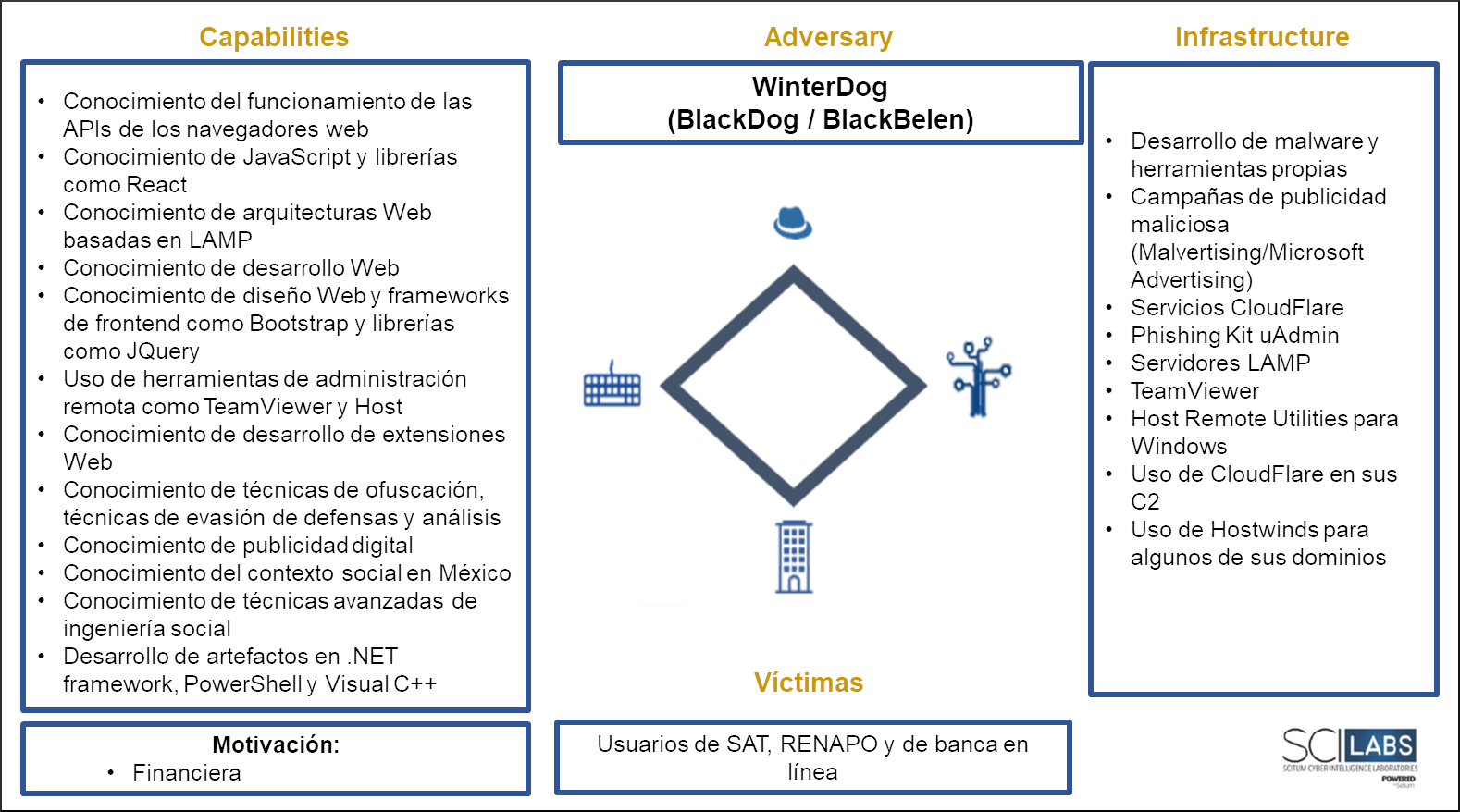

Modelo diamante

Figura 7. Modelo diamante de Red WinterDog

Perfilamiento basado en Mitre ATT&CK ®

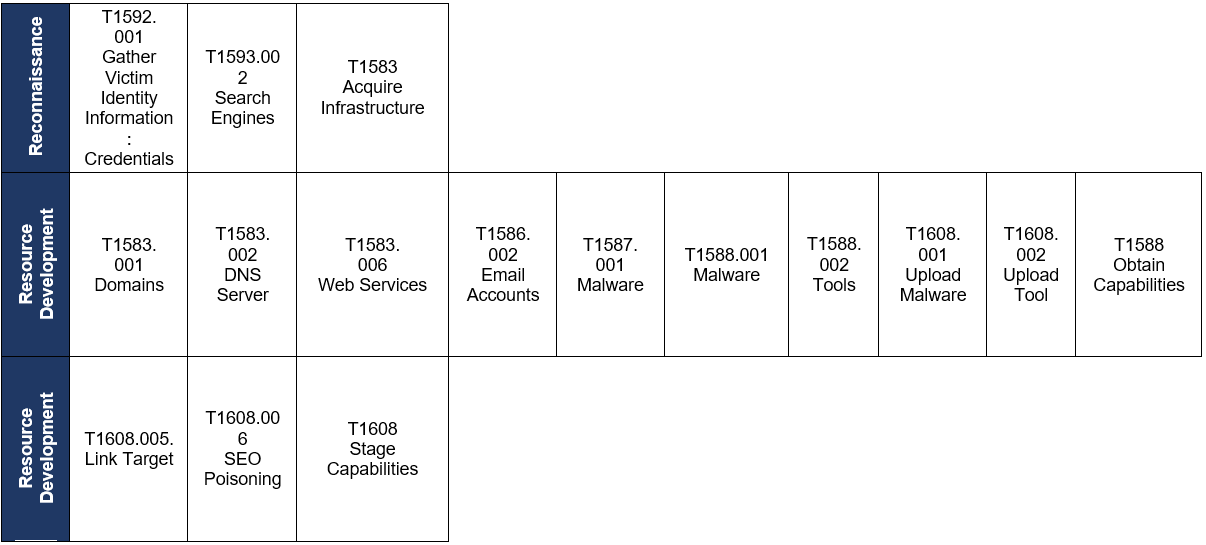

La siguiente matriz de TTPs basada en el Framework MITRE PRE-ATT&CK fue obtenida a partir del análisis de las diferentes campañas de BlackDog y BlackBelen.

Tabla 1. Matriz de TTPs PRE-ATT&CK

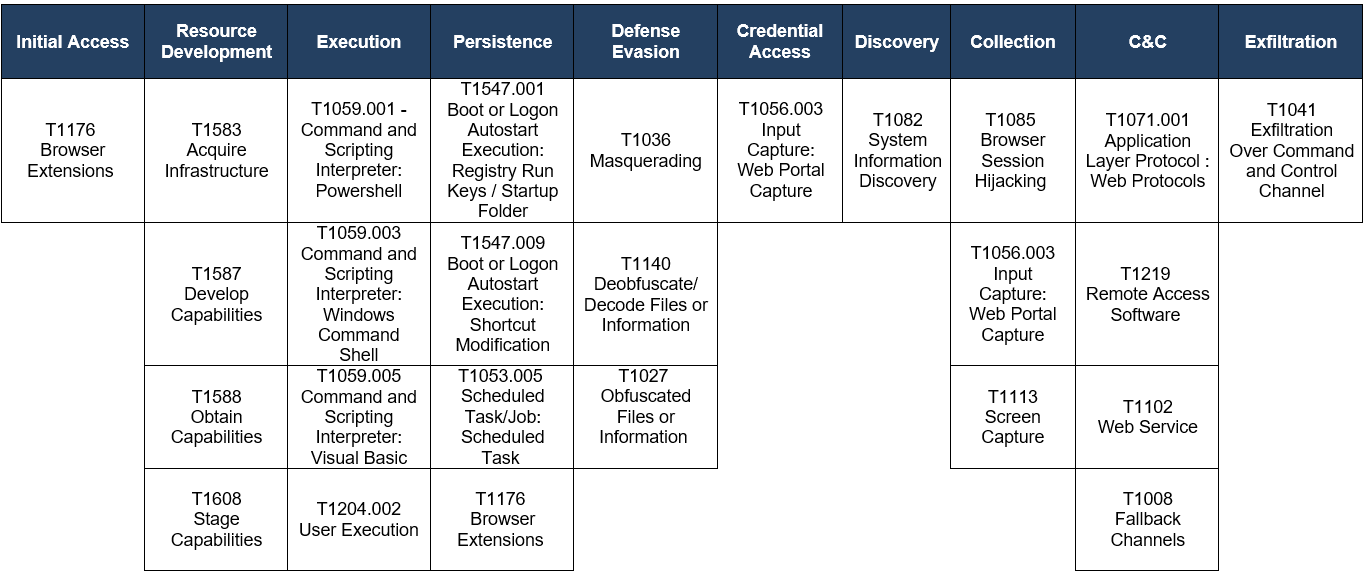

La siguiente matriz de TTPs basada en el Framework MITRE fue obtenida a partir del análisis de las diferentes campañas de BlackDog y BlackBelen.

Tabla 2. Matriz de TTPs basados en el Framework MITRE ATT&CK

Conclusiones

El grupo de amenazas Red WinterDog se encuentra constantemente modificando sus artefactos maliciosos y las técnicas empleadas en sus ataques, siempre con el objetivo de robar información bancaria de usuarios en México, usando alguna de las dos familias de malware identificadas hasta ahora (BlackDog y BlackBelen), teniendo como técnica principal el empleo del Man In The Browser.

La principal característica de esta amenaza es el usar extensiones maliciosas para los navegadores más populares, y distribuirlas por medio de tiendas oficiales de Google Chrome y Edge, junto con el análisis de trends de dependencias gubernamentales, para diseñar sus campañas de malvertising y los sitios de phishing usados como vector inicial. Las victimas ideales de Red WinterDog, son aquellos usuarios y organizaciones que no cuenten con herramientas de seguridad a nivel EndPoint que permitan identificar la instalación de complementos maliciosos en el navegador, o que no sean consientes de las nuevas técnicas empleadas en el panorama de amenazas que afectan a Lationamerica.

En SCILabs seguimos monitoreando la actividad de este grupo cibercriminal y proporcionando IOCs para fortalecer la seguridad de nuestros clientes.

Recomendaciones

- Realizar campañas de concientización acerca de las campañas de publicidad maliciosa utilizadas para distribuir estos malware.

- Contar con políticas estrictas respecto al uso e instalación de complementos o extensiones en los navegadores web de la organización.

- Realizar monitoreo constante en busca de complementos o extensiones maliciosas en los navegadores de su organización no autorizadas.

- Buscar accesos directos del navegador Chrome que utilicen el parámetro –load-extension para ejecutar código o extensiones sospechosas, maliciosas o no autorizadas en su organización.

- Verifique la legitimidad, fuente y desarrollador de las extensiones que autoriza en su organización, aunque se encuentren en las tiendas oficiales de los navegadores.

- Añadir los indicadores de compromiso reflejados en esta investigación a sus soluciones de seguridad.

IOCs

Hash SHA256

9A04E1EAA7A98677014D1379D0B972588A98EE0FF62BB70EE97AE26798A0DA92 C408596DF55AD041496D306D2F67494588B1780235356B74F616DAF1669E77C1 06EF9E6803F74A113146E41D988F74A4B83A35A86FF5CC7A991F1DD4C1A2C0E7 BFF33D296226786E00935EDFFD5443E3031B09C12BA7CCFE0647BAD4771B437A B17A1DD4F287AA069A74739AD71B2D57A6F45E7DEB26C7167A4CFD55E9B20D0C 97EE7591B48B97F6EC58424078D16DD152D5D09A1FE8BFD9554DF12B444191A0

Dominios

PORTALDECONEXIONSEGURA[.]COM COMPLEMENTODESEGURIDADMX[.]COM HERRAMIENTASNET.COM[.]MX SRLTPZMX[.]COM HXXPS[:]//FACTURAMX[.]CLUB HXXPS[:]//FACTURACIONMEXICO[.]NET HCBCL9[.]BUZZ

URLS

HXXPS[:]//DRIVE[.]GOOGLE[.]COM/UC?EXPORT=DOWNLOAD&ID=1U830KFXKJB9XUCTMEGBDCTAPHEVSTENZ

Paths

%LOCALAPPDATA%\SEGURO.JS %APPDATA%\MICROSOFT\WINDOWS\START MENU\PROGRAMS\STARTUP\ %LOCALAPPDATA%/\MICROSOFT\WINDOWS\INETCACHE\IE\