Principales vectores de acceso inicial en ataques de ransomware

Visión general

Los ataques de ransomware son una de las amenazas más críticas en el ciberespacio, debido al número creciente de organizaciones que se ven afectadas mes con mes por los distintos grupos que operan a nivel mundial. Estos ataques producen interrupción en las operaciones, provocan pérdidas de reputación e información, así como notables detrimentos financieros, debido a que su objetivo es cifrar los datos de las víctimas, exigiendo un rescate para restaurar el acceso a la información y amenazando con distribuir los datos en foros clandestinos si no se cumple con el pago.

Con el tiempo, los vectores de acceso inicial, es decir, los métodos utilizados por los atacantes para introducir malware en los sistemas, han evolucionado considerablemente. Esta evolución se debe a los cambios en las tecnologías empleadas en las organizaciones, los controles de seguridad implementados y las nuevas técnicas que van adquiriendo los actores de amenaza.

En los comienzos del auge del ransomware, los vectores de acceso inicial eran relativamente más simples y aprovechaban fallos básicos de seguridad, credenciales expuestas o malas configuraciones; además, existía mayor falta de conciencia en ciberseguridad en las organizaciones. Aunque todo esto se sigue aprovechando, poco a poco los atacantes han sofisticado su operación.

Un par de ejemplos de las primeras familias de ransomware son “Reveton” y “CryptoLocker“, los cuales se propagaban principalmente a través de correos electrónicos de phishing y descargas maliciosas desde sitios web comprometidos. Reveton, por ejemplo, se disfrazaba de una advertencia policial para engañar a las víctimas y hacerles pagar una “multa“. CryptoLocker, por su parte, se distribuía a través de correos electrónicos con archivos adjuntos maliciosos suplantando a empresas legítimas y enviando notificaciones falsas de FedEx y UPS que, al ser abiertas, infectaban el sistema de la víctima y cifraban sus archivos.

A medida que las defensas en los sistemas mejoraron, los atacantes diversificaron sus TTP (tácticas, técnicas y procedimientos) y empezaron a utilizar kits de exploits, como Angler y Nuclear, que automatizaban la explotación de vulnerabilidades en software desactualizado,,. Angler exploit kit, por ejemplo, aprovechaba vulnerabilidades en Internet Explorer, Silverlight y Flash Player, entre otras, y era conocido por su capacidad de evadir herramientas de seguridad como el Enhanced Mitigation Experience Toolkit (EMET) de Microsoft mediante técnicas sofisticadas de ofuscación y explotación.

Por su parte, Nuclear exploit kit también era notable por su uso dinámico de payloads, se adaptaba para evadir detección basada en firmas y utilizaba técnicas avanzadas para asegurarse de que cada payload fuera único en cada víctima.

En 2017, el ransomware “WannaCry” marcó un hito significativo. Este ransomware se propagó utilizando el exploit EternalBlue, infectó a aproximadamente 200 mil computadoras en 150 países y causó daños estimados en 4 mil millones de dólares. WannaCry demostró la capacidad de los ataques de ransomware para causar interrupciones a gran escala y subrayó la importancia de mantener los sistemas actualizados.

En la actualidad, el modelo de negocio de Ransomware-as-a-Service (RaaS) es el más usado por los grupos criminales: se caracteriza por la creación de programas de afiliados, quienes reciben asistencia para realizar los ataques a cambio de un pago previamente acordado o de un porcentaje de las ganancias obtenidas en un compromiso satisfactorio. De acuerdo con el análisis de SCILabs, esta tendencia ha propiciado el aumento de familias y grupos de amenaza. En ese sentido, es importante mencionar que, en algunas ocasiones, ciertos actores de amenaza anuncian el fin de su operación, sin embargo, luego de algunos meses resurgen con un nuevo nombre y técnicas de infección novedosas, por lo que la actividad de estos grupos de amenaza es constante.

En la siguiente sección se abordan los principales vectores de acceso inicial usados actualmente por los actores de amenaza, así como algunos motivos por los cuales estos vectores son aprovechados.

¿Cuáles son los principales vectores de acceso inicial usados por actores de amenaza para comprometer a las organizaciones?

Los actores de amenaza utilizan una variedad de vectores de acceso inicial para comprometer las organizaciones, adaptando sus Tácticas, Técnicas y Procedimientos (TTP) con la finalidad de aprovechar las vulnerabilidades tecnológicas y humanas.

Figura 1 – Principales vectores de acceso inicial (I)

A continuación, se detallan algunos de los principales métodos utilizados:

Correos electrónicos de phishing, spear-phishing y malvertising

Los correos electrónicos de phishing son una de las técnicas más comunes. Los atacantes envían correos electrónicos que parecen legítimos, engañando a los usuarios para que hagan clic en enlaces maliciosos o descarguen archivos adjuntos infectados. Estos correos pueden estar altamente personalizados para aumentar su eficacia, utilizando técnicas de spear-phishing dirigidas a individuos específicos dentro de una organización. Asimismo, los atacantes emplean malvertising, utilizando anuncios maliciosos en buscadores web legítimos que redirigen a los usuarios a páginas infectadas y descargan automáticamente malware sin que el usuario lo note.

¿Cómo funciona? Los atacantes envían correos electrónicos que parecen provenir de fuentes confiables, pero suplantan a organizaciones; en ellos, colocan enlaces maliciosos o archivos adjuntos para engañar a las víctimas y hacer que revelen credenciales o descarguen malware. En el caso del malvertising, anuncios maliciosos en sitios web legítimos redirigen a los usuarios a páginas maliciosas que descargan el malware.

¿Por qué sucede? Estas técnicas aprovechan la ingeniería social, manipulando las emociones y la confianza de las personas. Los atacantes pueden personalizar los correos basándose en información recopilada sobre la víctima, con lo que aumentan la probabilidad de éxito. Además, el hecho de que puedan aprovechar anuncios maliciosos y personalizar sus campañas durante las temporadas de impuestos, pagos de hipotecas y trámites gubernamentales, por mencionar algunos, brinda a los actores de amenaza más oportunidades para comprometer a las víctimas.

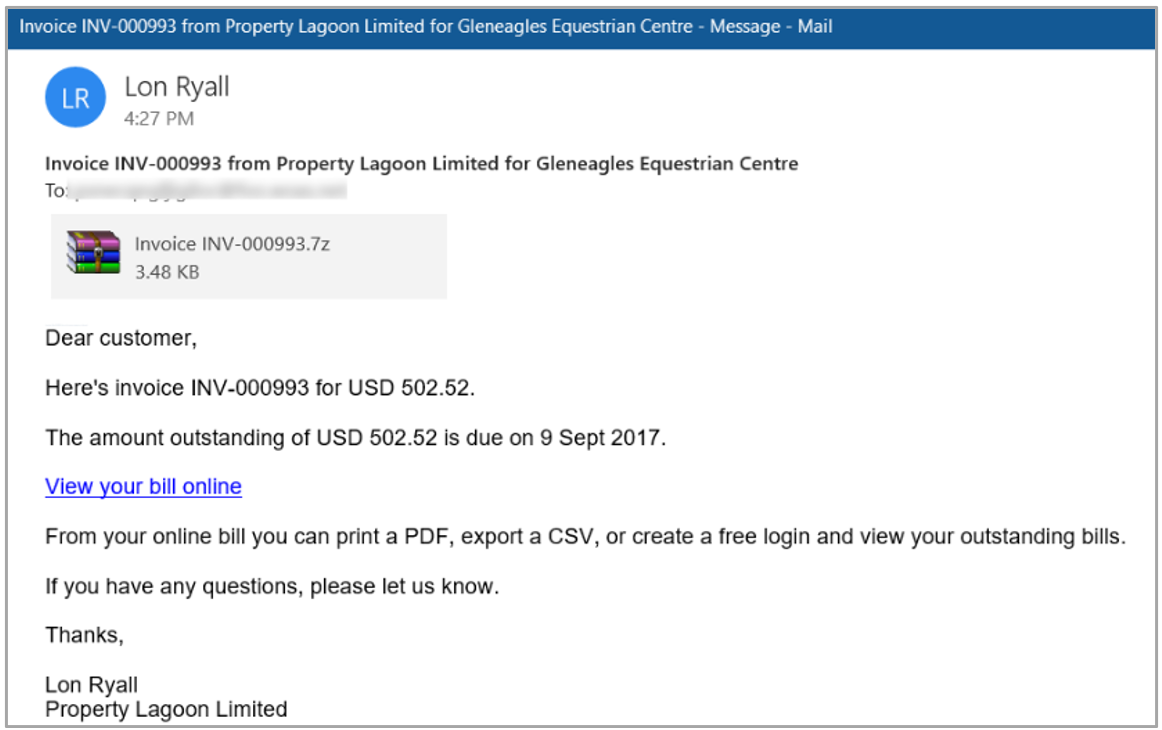

Figura 2 – Ejemplo de correo de phishing usado por operadores del ransomware GlobeImposter

Figura 3 – Campaña de malvertising identificada por SCILabs

Sitios web comprometidos

Los sitios web comprometidos son una técnica comúnmente usada por actores de amenaza para distribuir malware y obtener acceso a los sistemas de las víctimas.

¿Cómo funciona? Los atacantes comprometen sitios web legítimos insertando código malicioso en sus páginas. Esto puede ocurrir a través de vulnerabilidades en el software del sitio web, por ejemplo, en un servidor HTTP Apache, a través de plugins desactualizados, o mediante el acceso no autorizado al panel de administración del sitio web debido al uso de contraseñas débiles. Una vez comprometido, el sitio web puede redirigir a los visitantes a páginas maliciosas o directamente descargar malware en sus dispositivos sin su conocimiento.

¿Por qué sucede? Esta técnica es efectiva porque los usuarios confían en los sitios web legítimos. Los atacantes aprovechan esta confianza por parte de las victimas para distribuir malware de manera masiva y silenciosa. Además, muchos sitios web no realizan pruebas de seguridad aplicativa, dando pie a que existan vulnerabilidades en su código fuente. La falta de actualizaciones y parches de seguridad en las plataformas de los sitios web también contribuye a que sean objetivos fáciles de comprometer.

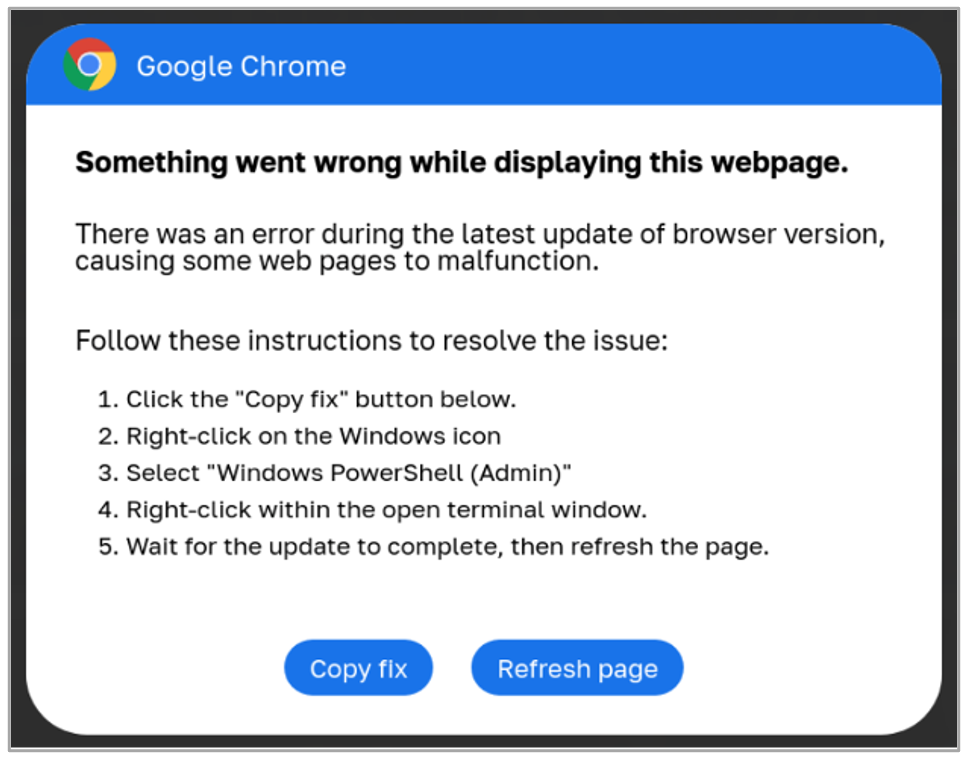

Figura 4 – Ejemplo de un mensaje malicioso mostrado en un sitio web comprometido

Explotación de vulnerabilidades

Los actores de amenaza buscan y explotan vulnerabilidades en software desactualizado o sin parches, especialmente en aplicaciones remotas o expuestas a Internet.

¿Cómo funciona? Los atacantes realizan un reconocimiento de la infraestructura expuesta en Internet de las organizaciones, identificando y explotando vulnerabilidades en software desactualizado o mal configurado. Utilizan o desarrollan exploits para abusar de estas vulnerabilidades, ganando acceso no autorizado a los sistemas.

¿Por qué sucede? Muchas organizaciones no aplican parches de seguridad de manera oportuna, dejando expuestas vulnerabilidades conocidas. Las aplicaciones remotas y los servicios expuestos a Internet, como servidores web y bases de datos, son objetivos frecuentes; además, los kits de exploits pueden detectar esas brechas y explotarlas rápidamente antes de que se implementen las actualizaciones necesarias.

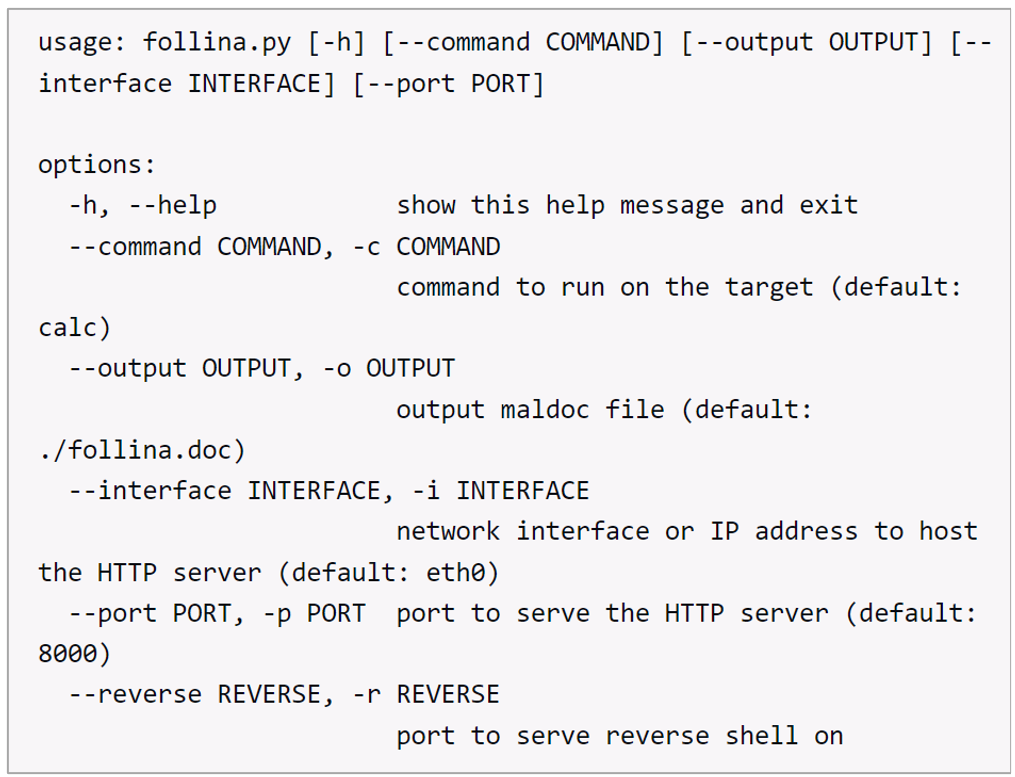

Figura 5 – Ejemplo de la ejecución de un exploit de la vulnerabilidad CVE-2022-30190, “Follina”

Ataques de fuerza bruta y credenciales robadas

Utilizando contraseñas débiles o reutilizadas, los atacantes pueden realizar ataques de fuerza bruta para obtener acceso a cuentas de usuario. Asimismo, las credenciales robadas de filtraciones de datos conocidas como data leaks o combos se utilizan para acceder a sistemas corporativos.

¿Cómo funciona? Los atacantes utilizan herramientas automatizadas para intentar múltiples combinaciones de nombres de usuario y contraseñas hasta encontrar una válida; también pueden utilizar credenciales robadas de filtraciones previas.

¿Por qué sucede? La reutilización de contraseñas y la falta de políticas de contraseñas robustas facilitan estos ataques. Las credenciales comprometidas a menudo se venden en mercados clandestinos, canales de Telegram o foros cibercriminales, proporcionando a los atacantes una base de datos lista para probar.

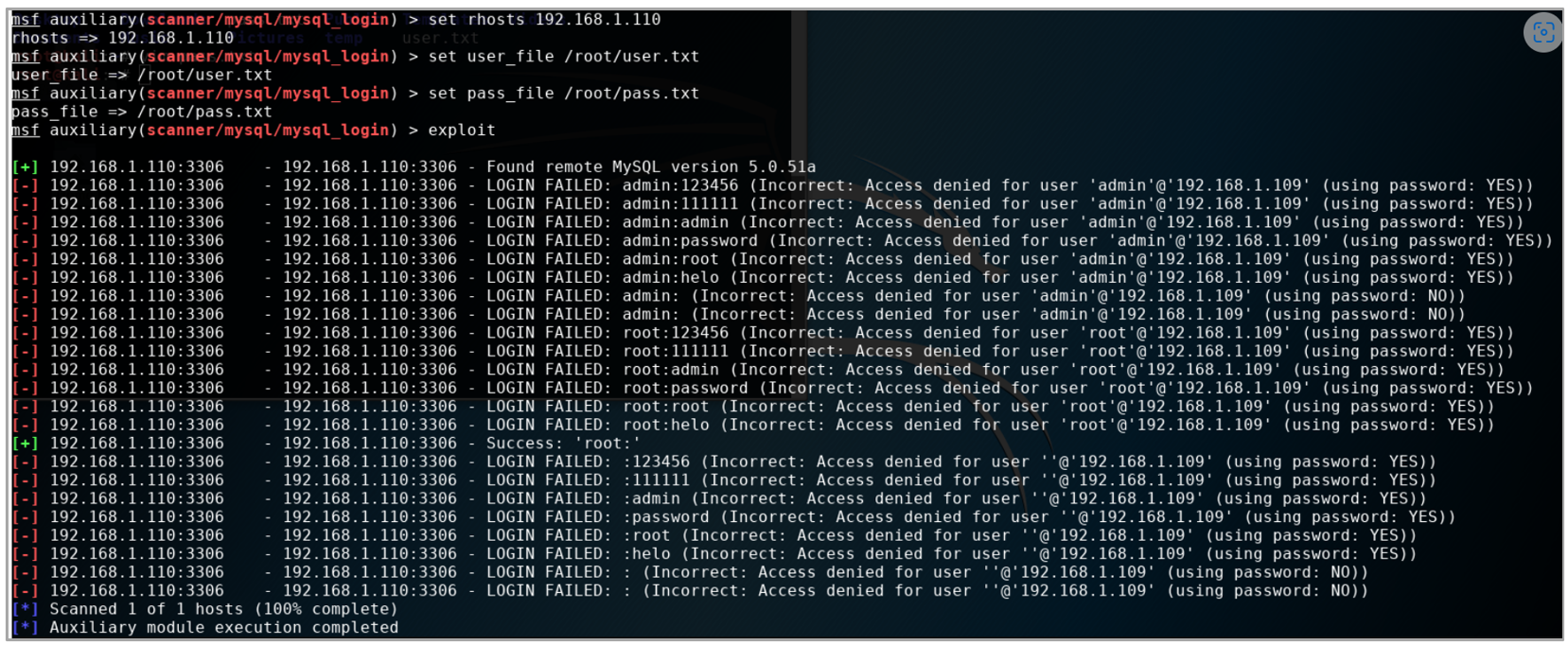

Figura 6 – Ejemplo de ataque de fuerza bruta

Infostealers

Los infostealers son una clase de malware diseñado para robar información confidencial (como contraseñas, datos financieros, así como otros datos personales almacenados en los dispositivos infectados) y son aprovechados por actores de amenaza para descargar y ejecutar otras amenazas, incluyendo ransomware.

¿Cómo funciona? Este malware se instala en el dispositivo de la víctima, generalmente, a través de correos electrónicos de phishing, descargas maliciosas o explotando vulnerabilidades de software. Una vez instalado, recopila información sensible y la envía al atacante sin que la víctima se dé cuenta. En algunas ocasiones, también descarga malware adicional.

¿Por qué sucede? La falta de herramientas EDR o antivirus, así como la descarga de software no verificado, facilitan la propagación de infostealers. Los datos robados se venden en mercados clandestinos y foros cibercriminales, proporcionando a los atacantes información privilegiada que puede ser utilizada como acceso inicial y para realizar fraudes.

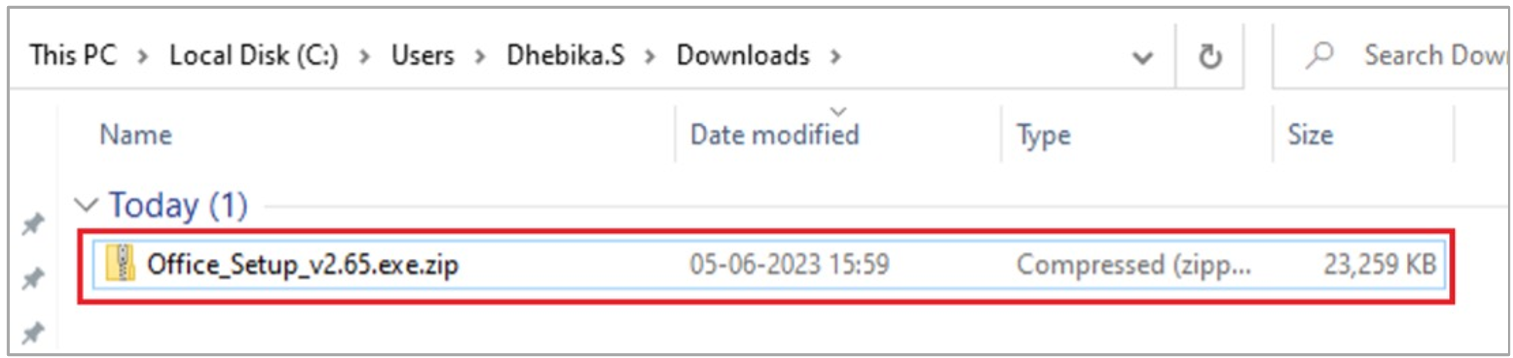

Figura 7 – Ejemplo de una instalación falsa de Office para distribuir un infostealer

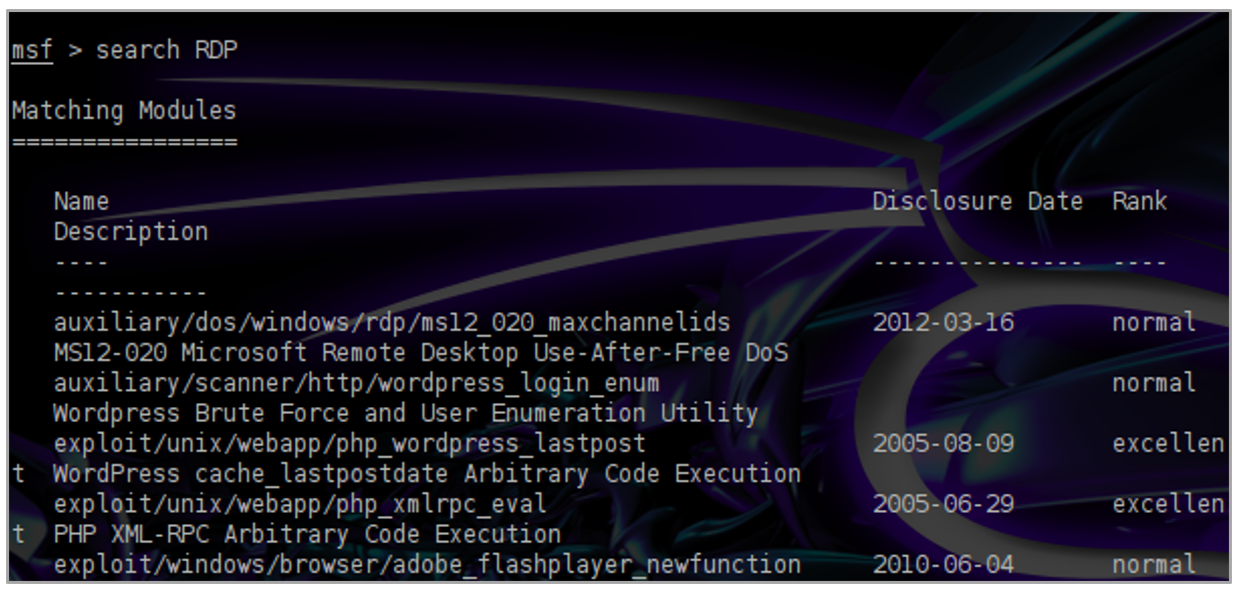

Abuso de VPN, Citrix y RDP

Los atacantes explotan configuraciones débiles o vulnerabilidades en servicios VPN, Citrix y RDP para obtener acceso no autorizado a redes internas y datos sensibles.

¿Cómo funciona? Con la creciente adopción del trabajo remoto, los protocolos de escritorio remoto (RDP) y otras tecnologías de acceso remoto con configuraciones de seguridad deficientes, se han convertido en objetivos clave. Los atacantes buscan servicios RDP, VPN o servidores Citrix expuestos y utilizan herramientas que automatizan la búsqueda de contraseñas para ingresar a ellos, o explotan vulnerabilidades críticas para obtener acceso a redes corporativas. Una vez dentro, pueden moverse lateralmente por la red, robar datos y desplegar malware. En el caso específico de RDP (Remote Desktop Protocol), los atacantes aprovechan configuraciones mal configuradas o credenciales débiles para acceder remotamente a los sistemas.

¿Por qué sucede? Las configuraciones incorrectas, la falta de autenticación multifactor y la aplicación tardía de parches de seguridad facilitan estos ataques. Los atacantes pueden encontrar y explotar estas vulnerabilidades para penetrar redes corporativas, comprometiendo la seguridad de la organización. Además, la creciente adopción del trabajo remoto ha incrementado la exposición de servicios como RDP, haciéndolos un objetivo atractivo para los ciberdelincuentes.

Figura 8 – Ejemplo de búsqueda de exploits para el protocolo RDP en Kali Linux

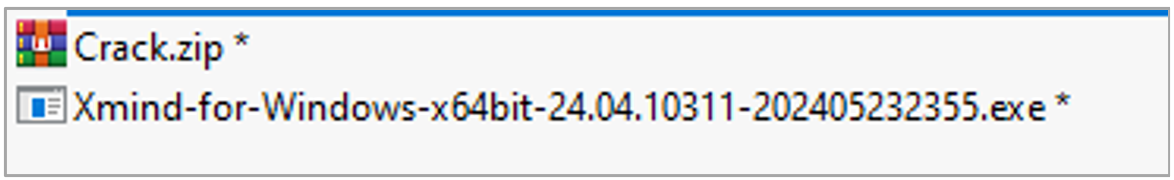

Software pirata

El software pirata se refiere a software legítimo que ha sido modificado intencionalmente para evadir los sistemas de comprobación de licencias. Este tipo software puede incluir puertas traseras o malware, y suele distribuirse a través de canales no oficiales o dominios de baja confianza.

¿Cómo funciona? Este software infectado se instala en los dispositivos de los usuarios, proporcionando a los atacantes acceso remoto y control sobre los sistemas comprometidos, lo que abre la posibilidad de que se pueda instalar otro tipo de malware, como infostealers y ransomware.

¿Por qué sucede? La confianza excesiva en las fuentes de software y la falta de verificación independiente de las actualizaciones permiten que el software pirata se propague. Los atacantes aprovechan esta confianza para infiltrarse en sistemas corporativos y personales.

Figura 9 – Ejemplo de software pirata

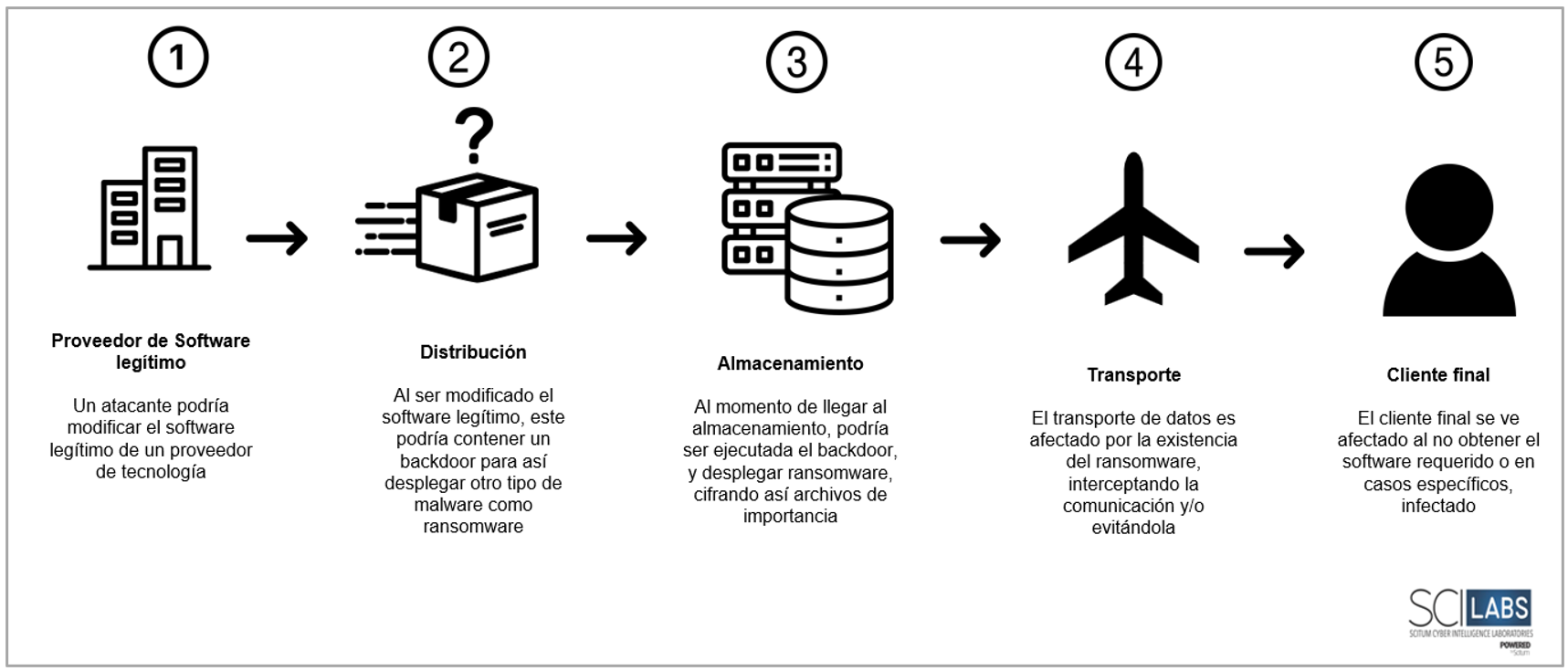

Ataques a la cadena de suministro

Los atacantes comprometen a proveedores de software o servicios de terceros para insertar malware en las actualizaciones legítimas de software, afectando a múltiples organizaciones simultáneamente. Este tipo de ataque es particularmente peligroso porque puede introducirse en sistemas internos a través de un canal de confianza, como se observó en el caso de SolarWinds.

¿Cómo funciona? Los atacantes comprometen a proveedores de software o servicios de terceros para insertar malware en actualizaciones legítimas que luego se distribuyen a múltiples clientes.

¿Por qué sucede? Las organizaciones a menudo confían en la integridad de sus proveedores y no verifican las actualizaciones de software de manera independiente: esto crea una puerta trasera que los atacantes pueden explotar para infiltrarse en múltiples sistemas simultáneamente.

Figura 10 – Ejemplo de posible ataque a la cadena de suministro de una empresa de tecnología

Explotación de servicios de internet de las cosas (IoT)

Los atacantes se aprovechan de dispositivos IoT vulnerables para agregarlos a botnets y orquestar diferentes tipos de ataques como los distribuidos en denegación de servicio (DDoS).

¿Cómo funciona? Los atacantes buscan servicios y dispositivos de IoT mal configurados, y utilizan herramientas para forzar la entrada mediante contraseñas débiles o explotando vulnerabilidades específicas.

¿Por qué sucede? La adopción masiva del trabajo remoto ha incrementado la superficie de ataque. Las configuraciones inseguras y la falta de autenticación multifactor en servicios de acceso remoto proporcionan a los atacantes una ruta directa hacia los sistemas internos de la organización.

Figura 11 – Framework usado en ocasiones para explotar IoT en Kali Linux

Ingeniería social

Los métodos de ingeniería social han evolucionado para ser más sofisticados, incluyendo llamadas telefónicas, mensajes de texto y perfiles falsos en redes sociales para engañar a los empleados y obtener información confidencial o acceso a sistemas. Los atacantes pueden hacerse pasar por proveedores o socios comerciales para ganar la confianza de la víctima

¿Cómo funciona? Los actores de amenaza utilizan técnicas de ingeniería social para engañar a las víctimas; esto puede incluir la creación de perfiles falsos en redes sociales, llamadas telefónicas fraudulentas, y otros métodos de OSINT para obtener información confidencial o acceso a sistemas.

¿Por qué sucede? Los atacantes explotan la psicología humana y confianza en interacciones sociales. La personalización y la autenticidad percibida de estos ataques los hacen particularmente efectivos.

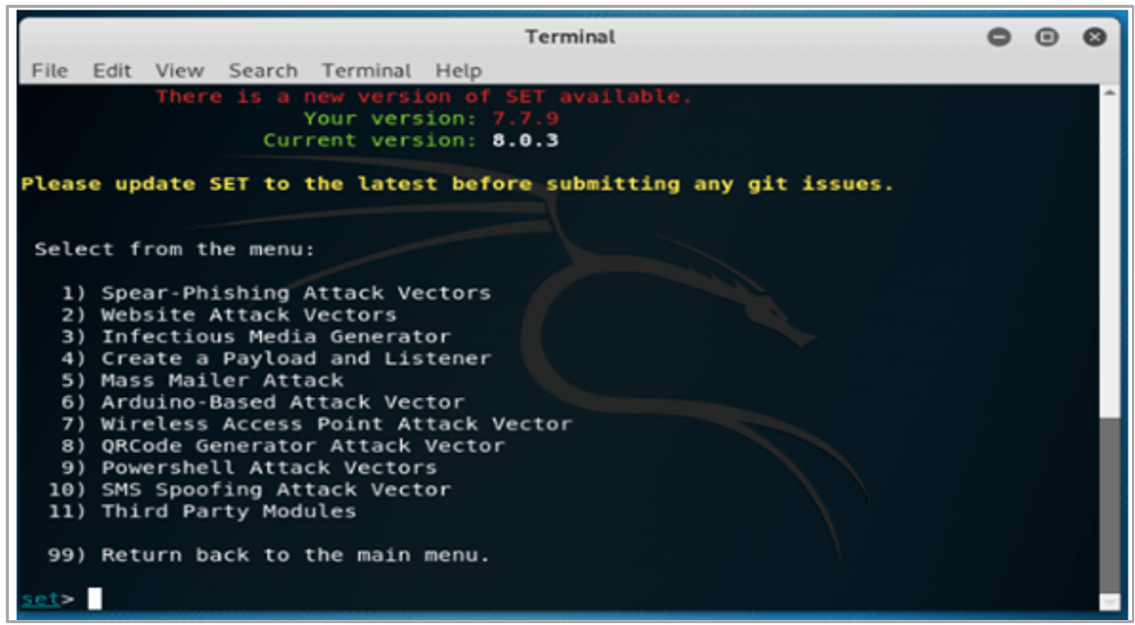

Figura 12 – Ejemplos de herramientas de ingeniería social en Kali Linux

Insiders (abuso de confianza)

El abuso de confianza se refiere a situaciones en las que un trabajador (insider) dentro de una organización o sistema utiliza su posición o acceso privilegiado para actuar de manera perjudicial. Por ejemplo, un empleado que tiene acceso a datos confidenciales podría filtrar esa información o ejecutar malware intencionalmente.

¿Cómo funciona? Puede manifestarse de diferentes maneras:

- Acceso no autorizado: Un empleado con acceso privilegiado a sistemas o datos confidenciales puede utilizar esa autorización para fines personales o maliciosos, como vender accesos en foros cibercriminales o ejecutar malware.

- Uso indebido de privilegios: Un administrador de sistemas o red puede utilizar su posición para acceder a áreas restringidas y realizar cambios no autorizados.

¿Por qué sucede? Puede estar relacionado con la falta de controles internos en una organización.

Actores de amenaza con mayor actividad en la región durante el último año

De acuerdo con la telemetría de SCILabs, los actores de amenaza más activos durante el último año fueron LockBit 3.0, Akira Ransomware, ALPHV/BlackCat, Ransom Hub, y Qiulong Ransomware. En esta publicación no se proporciona una investigación detallada de estos grupos de amenaza, únicamente se explican sus vectores de acceso inicial, ya que lo que se pretende es brindar información que sirva para concientizar acerca del peligro que pueden representar.

Lockbit 3.0

Los principales vectores de acceso inicial utilizados por LockBit 3.0 son el uso de conexiones remotas RDP, propagación por medio de correos electrónicos de phishing y, principalmente, destaca la explotación de las vulnerabilidades en ProxyShell (CVE-2021-34473, CVE-2021-34523, CVE-2021-31207), PaperCut (CVE-2023-27350), Apache Log4j (CVE-2021-44228) y Citrix Bleed (CVE-2023-4966).

Akira Ransomware

Los operadores detrás de este malware obtienen acceso inicial a los ambientes de la víctima a través de servicios de VPN, especialmente de aquellos usuarios que no cuentan con múltiple factor de autenticación (MFA), o explotando la vulnerabilidad CVE-2023-20269 presente en Cisco Adaptive Security Appliance (ASA) y Cisco Firepower Threat Defense (FTD), la cual podría permitir que un atacante remoto no autenticado lleve a cabo un ataque de fuerza bruta en un intento por adivinar combinaciones válidas de nombre de usuario y contraseña.

También ha sido identificado el uso de herramientas como AnyDesk, WinRar y PCHunter durante sus intrusiones; estas herramientas suelen ser utilizadas por algunas organizaciones de forma legítima, por lo que su uso puede pasar desapercibido.

ALPHV/BlackCat

Los operadores detrás de este malware obtienen credenciales legítimas de la organización víctima (por medio de phishing o compra en foros clandestinos) que pueden usar en herramientas de acceso remoto o cuando intentan explotar vulnerabilidades, como CVE-2021-268551, CVE-2021-268572, CVE-2021-268583, CVE-2021-270654, CVE-2021-312075, CVE-2021-344736, CVE-2021-345237, CVE-2021-278768, CVE-2021-278779, y CVE-2021-27878, en la infraestructura expuesta a internet de la víctima, para obtener acceso a la organización.

RansomHub

De acuerdo con fuentes abiertas, este ransomware compra agentes de acceso inicial (IAB), principalmente de origen ruso, en foros de la Deep Web y Dark Net. Se tiene la hipótesis de que RansomHub suele comprar estos accesos para infiltrarse en las redes de sus víctimas.

Qiulong ransomware

De acuerdo con fuentes abiertas, este grupo de amenazas hace uso de correos electrónicos de phishing que contienen enlaces maliciosos para así obtener acceso inicial.

Conclusión

La evolución de las técnicas utilizadas por los actores de amenaza para obtener acceso inicial a los sistemas de las organizaciones subraya la necesidad crítica de mantenerse a la vanguardia en ciberseguridad. Desde los simples correos electrónicos de phishing, hasta los sofisticados ataques a la cadena de suministro y la explotación de servicios de acceso remoto, los métodos de los atacantes han avanzado en paralelo con las mejoras en la tecnología y las defensas de seguridad.

Entender estos vectores de acceso inicial y los factores que los hacen efectivos es esencial para desarrollar estrategias robustas de defensa. Además, la capacitación continua en ciberseguridad, la implementación de parches y actualizaciones regulares, así como el uso de herramientas avanzadas de detección y respuesta son fundamentales para mitigar estos riesgos. Por otra parte, adoptar una mentalidad de seguridad en capas, que incluya medidas preventivas de detección y de respuesta, puede ayudar a las organizaciones a protegerse de manera más eficaz contra las crecientes amenazas, no solo de ransomware, también de otras como intrusiones, DDoS y brechas de datos, por mencionar algunas.

Al final del día, la ciberseguridad no es solo una cuestión de tecnología, sino también de cultura organizacional y de resiliencia ante los ataques. Las organizaciones deben trabajar continuamente para mejorar su postura de seguridad y estar preparadas para responder de manera efectiva a cualquier intento de intrusión, con un enfoque proactivo y adaptativo que podría reducir significativamente el riesgo de compromisos y proteger los activos críticos de la organización.

Te invitamos a visitar nuestra entrada en el blog “Recomendaciones: Antes, durante y después de un incidente de ransomware”, en donde podrás encontrar las recomendaciones que SCILabs considera importantes para las organizaciones.

Recomendaciones

Te invitamos a visitar nuestra entrada en el blog “Recomendaciones: Antes, durante y después de un incidente de ransomware”, en donde podrás encontrar las recomendaciones que SCILabs considera importantes para las organizaciones.